Was ist bei einem Cybervorfall zu tun: Technische Reaktion

Die jüngste weltweite Zunahme der Nutzung digitaler Tools für Arbeit, Freizeit und Freizeit hat die Bedeutung der Cybersicherheit wie nie zuvor unterstrichen. Bedrohungsakteure verwenden eine Kombination aus Taktiken, Tools und Verfahren, um in einem Zielsystem oder -netzwerk Fuß zu fassen und dann laterale Bewegungen zu nutzen, um an die Kronjuwelen dieser Zielorganisation zu gelangen. In dieser Ära der"Annahme einer Sicherheitsverletzung" geht es nicht darum, ob ein Angriff oder Vorfall stattfinden wird, sondern wann. Genau wie im Falle eines realen Angriffs auf eine Person oder eine Gruppe von Menschen kann Erste Hilfe viel dazu beitragen, Leben zu retten, bis professionelle Hilfe eintrifft.

In gleicher Weise befasst sich diese Serie mit den Sofortmaßnahmen und Abhilfemaßnahmen, die im Falle eines Cybervorfalls aktiviert werden können.

Es wird sich auf drei Hauptbereiche konzentrieren:

- Technische Antwort

- Nicht-technische Antwort

- Lehren

Der erste Teil befasst sich mit den wichtigen technischen Maßnahmen, die unmittelbar nach einem Vorfall erforderlich sind. Als Nächstes werde ich mich mit den nicht-technischen Aspekten eines Cyberereignisses befassen, wie z. B. der Meldung von Vorfällen und Folgenabschätzungen. Und schließlich wird im letzten Teil auf mögliche Lehren aus der Reaktion als Ganzes eingegangen.

Teil 1: Technische Reaktion

Teil 1 dieser dreiteiligen Serie befasst sich mit der technischen Reaktion unmittelbar nach einem Cybersicherheitsvorfall. Es ist wichtig, dass das Sicherheitsteam Ihres Unternehmens den Vorfall schnell eindämmt und alle nützlichen Beweise für eine Ursachenanalyse aufbewahrt, wie z. B. Protokolle, Malware-Dateien und andere Artefakte des Betriebssystems für die Ursachenanalyse.

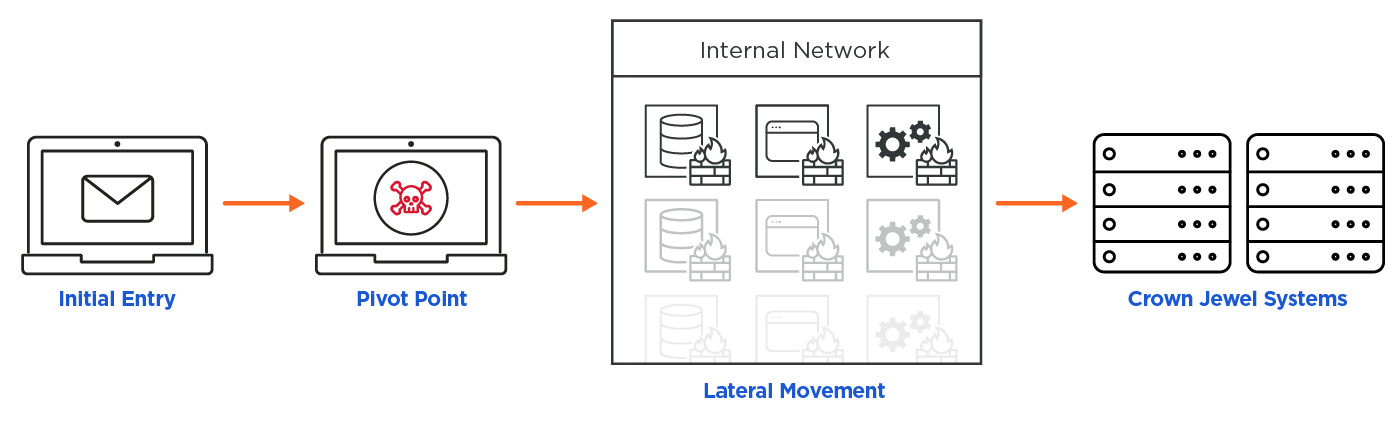

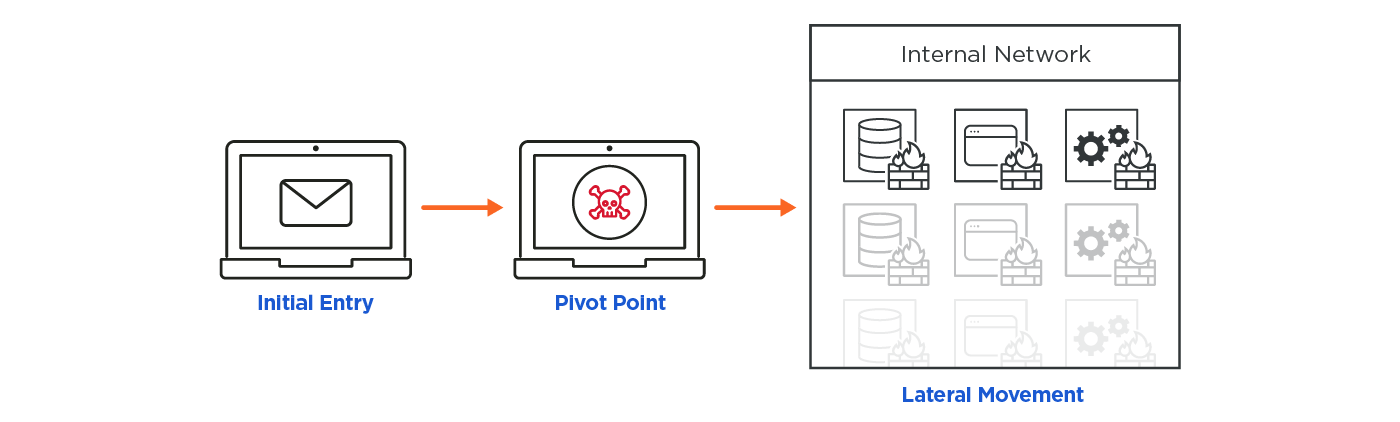

Hier konzentrieren wir uns in erster Linie auf eine Windows-Umgebung und verwenden einen gängigen Angriffstyp als Beispiel: Spear-Phishing, das zu Business Email Comprise (BEC) führt, das laterale Bewegungen nutzt und zu einer Datenschutzverletzung führt. Die visuelle Darstellung dieses Flusses ist unten dargestellt.

Bei den meisten Angriffen, die anschließend zu einer Infektion und Sicherheitsverletzung führen, werden Angreifer in der Regel:

- Greifen Sie ein weiches Ziel an, z. B. einen Benutzer und seinen Computer, in der Regel über einen Phishing-Angriff

- ihr Konto und ihren Computer kompromittieren

- Nutzen Sie das kompromittierte Konto und den Computer, um den Rest des Netzwerks zu ermitteln

- Eskalieren Sie Berechtigungen, um laterale Bewegungen zu erleichtern und andere Systeme zu kompromittieren

- Lokalisieren Sie hochwertige Assets oder Kronjuwelensysteme und exfiltrieren Sie Daten

Je nach Motiv möchte der Bedrohungsakteur so lange wie möglich unentdeckt bleiben und sich bewegen. Oder sie wollen das Netzwerk stören, wie sich bei Ransomware-Angriffen zeigt. Wie Sie wissen, halten sich MITRE ATT&CK oder Cyber Kill Chain zwar an die Taktiken und Techniken der Bedrohungsakteure, aber sie halten sich nicht an die Regeln. Sie sollten also bei der Reaktion auf Vorfälle keine Annahmen treffen – Sie sollten nur solide Beweise berücksichtigen, die Sie erhärten können. Es ist auch wichtig, nach Lockvögeln Ausschau zu halten, da möglicherweise nicht alles so ist, wie es scheint. Vor diesem Hintergrund sollten Sie die verschiedenen Phasen dieses Angriffsablaufs untersuchen.

Ersteintrag

In der Anfangsphase des Angriffs geht es in der Regel um Social Engineering wie Phishing oder Malvertising, meist über digitale Kommunikationskanäle wie E-Mail oder eine Website. Dies kann auch dazu führen, dass der Bedrohungsakteur auf seinem ersten infizierten Computer landet, der auch als "Patient Null" bezeichnet wird.

Erste Hilfe

In diesem frühen Stadium der Erkennung nach einem Vorfall können einige der folgenden Schritte unternommen werden.

- Identifizieren Sie das infizierte Benutzerkonto (E-Mail / Computer).

- Isolieren Sie die betroffenen E-Mail-Konten.

- Blockieren Sie das Versenden von E-Mails durch das betroffene E-Mail-Konto.

- Überprüfen Sie, ob E-Mail-Weiterleitungen an externe E-Mail-Konten vorhanden sind.

- Rufen Sie zunächst alle gesendeten Artikel aus dem Posteingang der letzten 7 bis 14 Tage ab.

- Überwachen Sie gesendete und gelöschte E-Mails.

- Überprüfen Sie, ob benutzerdefinierte Formulare (Outlook) in das Kontoprofil geladen wurden.

- Überprüfen Sie die angeschlossenen Geräte auf das betroffene E-Mail-Konto.

- Überprüfen Sie, ob ältere Protokolle verwendet werden (z. B. POP3).

- Überprüfen Sie die Azure AD-Protokolle auf Authentifizierungsinformationen.

- Suchen Sie nach zufällig benannten Skripten und anderen CLI-Dienstprogrammen an temporären Speicherorten (insbesondere bei dateilosen Angriffen).

Diagnose

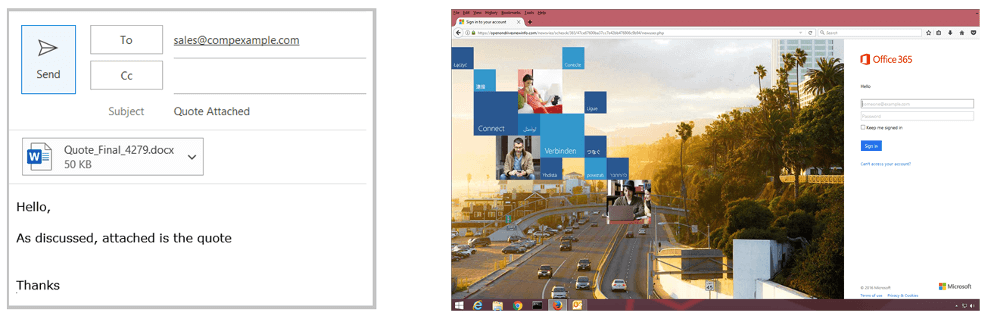

In dieser Phase haben Angreifer Social Engineering genutzt, um sich Zugang zu Systemen zu verschaffen. In diesem Beispiel wird eine Phishing-E-Mail von einem Angreifer (Account Takeover, ATO) verwendet, um ein gefälschtes E-Mail-Zitat in einem Microsoft Word-Dokument zu senden. Das Dokument enthält ein bösartiges Makro und leitet nach dem Öffnen die nächste Phase des Angriffs ein.

Multi-Faktor-Authentifizierung (MFA) und starke E-Mail-Sicherheitsmaßnahmen in Kombination mit Schulungen zur Sensibilisierung der Benutzer sollten eine gute erste Verteidigungslinie gegen Ersteinstiegsangriffe sein. E-Mail-Sicherheitslösungen sollten mindestens über Anti-Phishing-, KI- und URL-Auflösungs- und Erkennungsfunktionen verfügen. Ebenfalls sehr wichtig sind Warnfunktionen für Dinge wie E-Mail-Weiterleitungen, Weiterleitungen und Vorlagenerstellung. Benutzer von Cloud-E-Mails wie Office 365 können Dienste wie Microsoft Office 365 Secure Score ausführen, um Schwachstellen in der E-Mail-Haltung zu finden.

Pivot-Maschine

Zu diesem Zeitpunkt haben die Angreifer einen erfolgreichen Angriff ausgeführt und sich Zugang zu einem legitimen Benutzerkonto und/oder System verschafft. Die Pivot-Maschine wird zur Punktmaschine, mit der die Bedrohungsakteure versuchen, den Rest des Netzwerks zu entdecken und sich darin zu bewegen.

Erste Hilfe

- Isolieren Sie den infizierten Computer / Laptop sofort vom Rest des Netzwerks.

- Trennen Sie das Gerät vom Internet.

- Deaktivieren Sie das Domänenkonto des betroffenen Benutzers in Active Directory.

- Deaktivieren Sie den Fernzugriff für dieses Konto, z. B. VPNs, OWA oder andere Remote-Logins.

- Suchen Sie nach Anzeichen von bösartiger Persistenz – Registrierung, Start und geplante Aufgaben.

- Überprüfen Sie, ob von diesem Host aktuelle Webverbindungen hergestellt wurden.

- Suchen Sie nach verdächtigen Benutzerkonten.

- Überprüfen Sie die aktuelle Anwendungsnutzung – Shimcache, Amcache, Jumplists.

- Überprüfen Sie, ob Tools wie mimikatz, psexec, wce und remanente Dateien vorhanden sind (wenn möglich, sollten Maschinen im Falle von Nur-Speicher-Angriffen nicht neu gestartet werden).

Diagnose

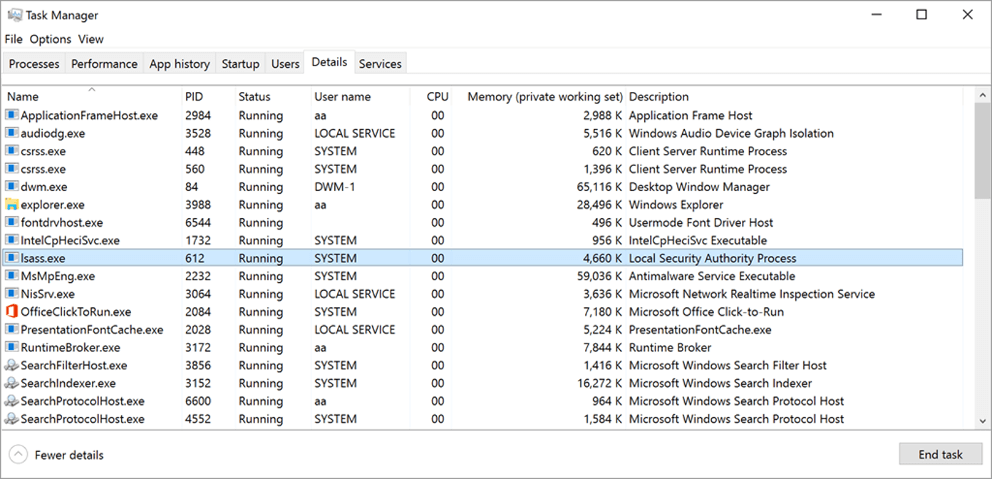

In der Regel führt dies dazu, dass ein Benutzer auf einen Phishing-Angriff hereinfällt und einen bösartigen Link oder E-Mail-Anhang öffnet, was zur Verwendung legitimer Systemtools wie powershell.exe, für böswillige Zwecke. Überprüfungen wie verdächtige Prozesse, Zugriff auf Netzwerkfreigaben, Kontoprotokolle und heruntergeladene Dateien sollten verwaltet werden. Einer der wichtigen Prozesse im Fall von Windows für die Authentifizierung und mögliche Rechteausweitung ist der lsass.exe (Local Security Authority Subsystem Service). Suchen Sie nach ungewöhnlichen Prozessnamen, Speicherorten oder Kontozugriffen.

Oft gibt die Pivot-Maschine dem Bedrohungsakteur einen Halt zum Rest des Netzwerks. Es ist vielleicht nicht das Hauptziel, aber ein Mittel zum Zweck. Daher sollten Sie auf Folgendes achten:

- Köder, die ablenken sollen

- Dateilose oder nur speicherbasierte Malware kann zum Verlust der ursprünglichen Beweise führen

- Löschen von Dateien zur Beseitigung von Beweismitteln

Die IT-Abteilung ist möglicherweise nicht immer in der Lage, die ursprüngliche Patienten-Null-Maschine oder sogar die Pivot-Maschine zu lokalisieren, aber welches kompromittierte System auch immer zuerst lokalisiert wird, sollte isoliert und entsprechend untersucht werden. Führen Sie für eine tiefergehende Analyse Folgendes aus:

- Gedächtnis-Analyse

- Dateisystem-Analyse

- Forensik von Systemprotokollen

- Forensik der Registrierung

Es gibt mehrere forensische Tools (nativ, Open Source und kommerziell) und können helfen, bei der Analyse von Systemen und Netzwerken nach einem Cybervorfall so viele Informationen wie möglich abzurufen.

Entdeckung und laterale Bewegung

In den meisten Fällen befindet sich der erste Computer selten dort, wo der Bedrohungsakteur sein möchte. Sie werden sich daher bewegen müssen, bis sie ihre endgültigen Zielsysteme erreicht haben. Ziel ist es, die kompromittierte Pivot-Maschine zu nutzen, um den Rest des Netzwerks zu entdecken und zu kartieren, um eine effektive Möglichkeit zur seitlichen Bewegung zu ermöglichen. Das Netzwerk erleichtert das eigentliche Endziel des Anwendungszugriffs. Ein Beispiel hierfür ist der Diebstahl von NTLM-Anmeldeinformationen bei Pass-the-Hash oder der Diebstahl von Kerberos-Anmeldeinformationen bei Pass-the-Ticket-Angriffen und Ports (Netzwerkebene), um laterale Bewegungen zu erreichen.

Erste Hilfe – Entdeckung

- Überprüfen Sie, ob es Hinweise auf Port-Scans gibt.

- Überprüfen Sie häufig verwendete Anwendungen.

- Überprüfen Sie die Befehlshistorie, z. B. Verlauf von PowerShell- und WMI-Befehlen.

- Suchen Sie nach schädlichen Skripten.

Erste Hilfe – Seitwärtsbewegung

- Suchen Sie nach Überresten von Remote-Zugriffs- und Bereitstellungstools – RDP, VNC, psexec, mimikatz.

- Überprüfen Sie die Nutzung der letzten Anwendung – Shimcache, Zuletzt verwendete Dateien, Sprunglisten.

- Überprüfen Sie, ob Windows-Konten auf Servern verwendet werden, insbesondere auf Dateiservern, DNS-Servern und Active Directory-Servern.

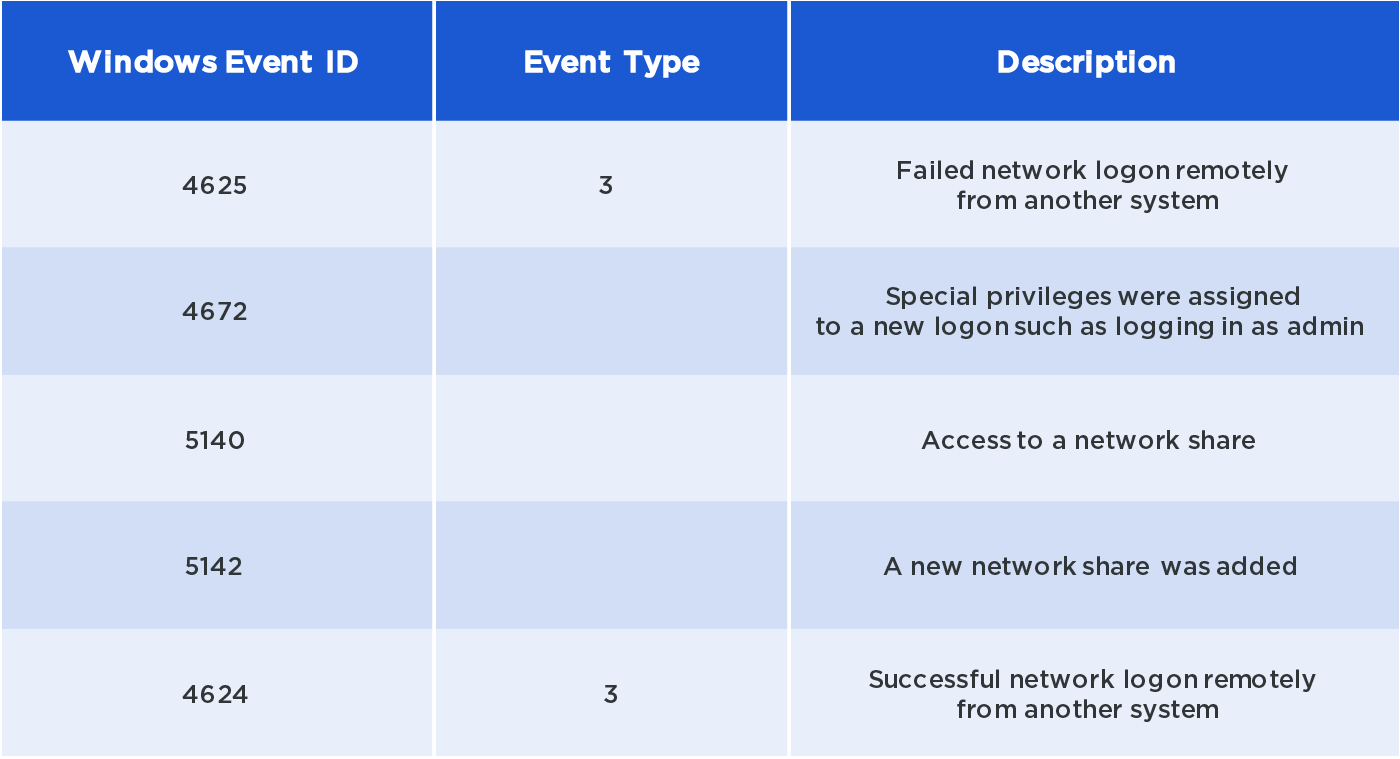

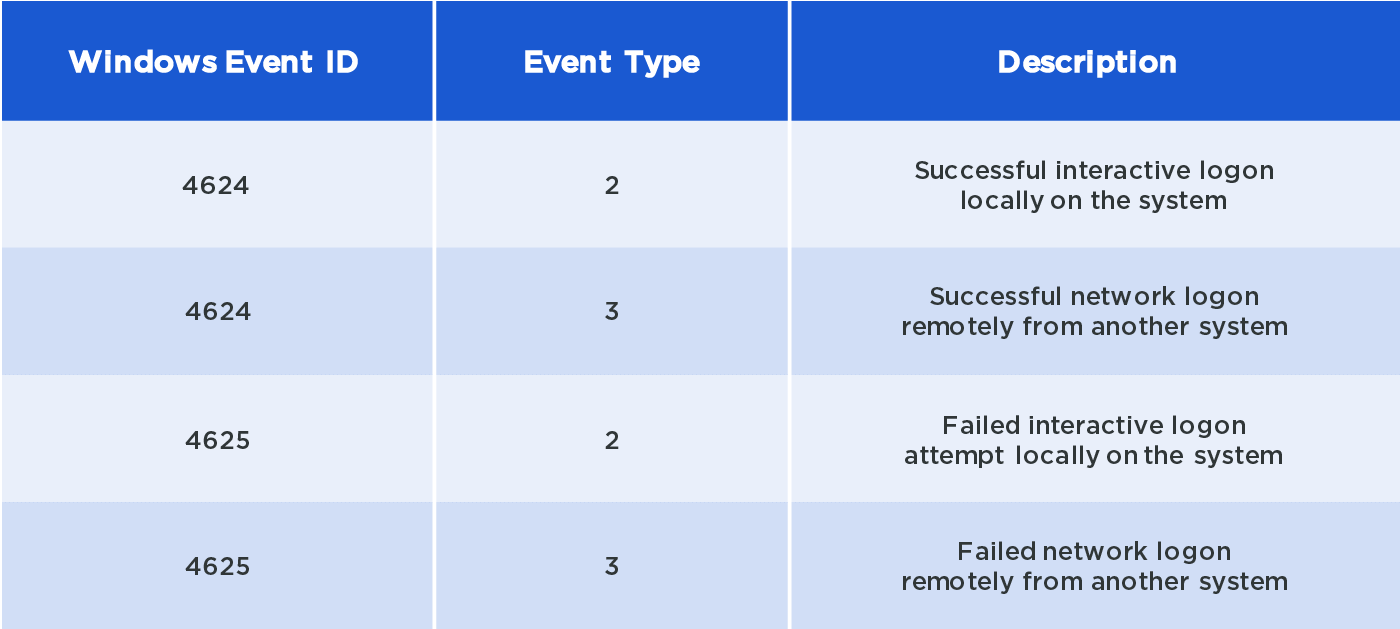

- Einige nützliche Windows-Ereignisprotokolle zum Überprüfen.

- Überprüfen Sie das Patch-Level der häufig verwendeten Verlagerungsmethoden – Browser, Adobe, Microsoft Office und OS (die meisten Exploits nutzen Schwachstellen aus).

Diagnose

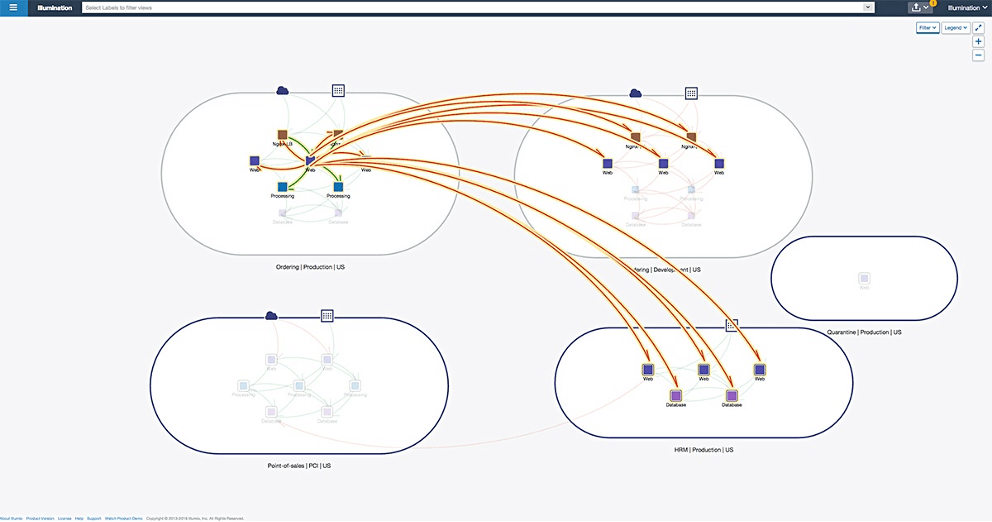

Die Erkennung von Ost-West-Bewegungen kann eine weitere Herausforderung sein, wenn man nicht über die richtigen Werkzeuge verfügt. Auch hier setzen Bedrohungsakteure in der Regel native Tools und "Live from the Land"-Techniken ein, um Warnungen zu verhindern und eine Entdeckung zu vermeiden. In einigen Fällen können sie andere Techniken anwenden, um ihre Berechtigungen auf Kontoebene zu erweitern, um die Möglichkeit zu erleichtern, sich unentdeckt seitlich zu bewegen. Während der Discovery-Phase, ähnlich wie in der anschließenden Lateral-Movement-Phase, würde der Bedrohungsakteur es vorziehen, zu schweigen und eine frühzeitige Erkennung zu vermeiden. Das bedeutet, dass sie wahrscheinlich native Tools verwenden, anstatt externe oder benutzerdefinierte Tools einzuführen. Die meisten Betriebssysteme verfügen über verschiedene native Tools, um Aktionen in dieser Phase zu erleichtern, z. B. PowerShell und WMI in Windows. Was die Bedrohungsakteure betrifft, so kann Lateral Movement in Umgebungen mit wenig bis gar keiner Segmentierung oder in denen nur traditionelle Segmentierungsmethoden wie Subnetze, VLANs und Zonen verwendet werden, besonders einfach sein. Dies liegt daran, dass es in der Regel an Transparenz, zu komplexen Sicherheitsrichtlinien und keiner hostbasierten Trennung innerhalb von Subnetzen oder VLANs mangelt.

Das obige Bild zeigt ein Beispiel für ein Sichtbarkeits- und Analysetool (Illumio's Application Dependency Map, Illumination), das die Visualisierung eines Discovery- und Lateral-Movement-Versuchs ermöglicht. Eine Ansicht ähnlich der oben gezeigten ermöglicht die übersichtliche Darstellung verschiedener Anwendungsgruppen und der darin enthaltenen Workloads und die daraus resultierende Netzwerkkommunikationsabbildung zwischen Workloads. Eine solche Ansicht ermöglicht eine schnelle und einfache Identifizierung von anomalem Netzwerkverhalten zwischen Workloads in derselben oder verschiedenen Anwendungsgruppen.

Kronjuwelen

Die Kronjuwelensysteme und -daten sind das, wonach die Bedrohungsakteure in der Regel suchen, insbesondere im Falle von heimlichen und Nicht-Ransomware-Angriffen. Dies ist der Ort, an dem wahrscheinlich die Hauptaktivität der Datenexfiltration stattfindet.

Erste Hilfe

- Überprüfen Sie, ob Administratorkonten auf Datenbankservern, AD-Servern und Dateiservern verwendet werden.

- Überprüfen Sie den Verlauf des Webzugriffs auf verdächtige Verbindungen.

- Überprüfen Sie dieAnti-Botnet-Abwehr für Botnet-bezogene Kommunikation.

- Auf Datenexfiltration prüfen - DNS-Tunneling, Protokollmissbrauch, Datencodierung.

- Überprüfen Sie, ob das System und die entsprechenden Netzwerkkarten zu hohe Datenübertragungsraten aufweisen.

- Nützliche Windows-Ereignisprotokolle:

- Windows-Ereignis 4672 für Anmeldungen von Administratorkonten

- Windows-Ereignis 4624 für erfolgreiche Anmeldungen

Diagnose

Es ist wichtig, Ihre Systeme, die wichtige oder sensible Daten aus dem Rest des Netzwerks enthalten, effektiv zu segmentieren. Eine der besten Möglichkeiten ist die Verwendung der hostbasierten Mikrosegmentierung , die sowohl Einblick in die Netzwerkkommunikation als auch die Möglichkeit bietet, Firewalling direkt auf den Hosts durchzusetzen. Durch die Visualisierung des ein- und ausgehenden Datenverkehrs Ihrer Kronjuwelensysteme im Verhältnis zum Rest des Netzwerks erhalten Sie zeitnahe Visualisierungs- und Warnfunktionen, um anomale Kommunikationen schnell zu erkennen, zu verhindern und zu isolieren.

Da Malware eindringen und durch Schwachstellen Fuß fassen kann, insbesondere durch inhärente Systemschwachstellen, ist es auch wichtig, eine aktuelle Lösung für das Schwachstellen- und Patch-Management bereitzustellen. Bedrohungsakteure versuchen in der Regel, nach sich selbst aufzuräumen, damit sie Systemereignisse, Dateien und Registrierungsdaten löschen können. Daher ist es besonders wichtig, über ein zentrales Repository für System- und Netzwerkprotokolle und -ereignisse wie SIEM (Security Information and Event Management) und Security-Analytics-Tools zu verfügen.

Zusammenfassend lässt sich sagen, dass Sie unmittelbar nach einem Cybervorfall die richtige Abfolge von Maßnahmen ergreifen müssen, da dies zu den anderen wichtigen Teilen des Umgangs mit dem Vorfall insgesamt führt. Unabhängig von der Größe und dem Status einer Organisation sollten die technische Vorsorge und Reaktion ein wichtiger Bestandteil der Gesamtstrategie sein, wie hier gezeigt, aber auch nicht-technische Reaktionen wie Vorfallberichte und Folgenabschätzungen umfassen. Ich werde dies in den nächsten Iterationen dieser Serie ausführlicher besprechen.

.png)

.webp)