Phishing

Phishing-Angriffe sind ein Versuch, Menschen dazu zu verleiten, Dinge zu tun, die sie mit Social Engineering "niemals" tun würden. Indem sie sich als Personen mit Autorität ausgeben und Angsttaktiken anwenden, können Betrüger Menschen dazu verleiten, ihre Anmeldedaten auf einer Website einzureichen, die genauso aussieht wie ihre Banking-Website, es aber nicht ist.

Haben Sie jemals eine beängstigende E-Mail von Ihrer Bank erhalten, in der steht, dass Ihr Konto eingefroren wird, wenn Sie Ihr Konto nicht sofort verifizieren? Oder vielleicht haben Sie einen Anruf vom "IRS" erhalten, in dem es heißt, dass "Sie Steuern schulden und diese sofort gezahlt werden müssen, sonst werden rechtliche Schritte eingeleitet". Es besteht die Möglichkeit, dass Sie "gephisht" wurden.

Glücklicherweise ist ein Phishing-Angriff eine Art von Cyberangriff, die letztendlich vermeidbar ist.

Wie funktioniert ein Phishing-Angriff?

Niemand würde absichtlich Schadsoftware auf seinem Computer installieren oder die Anmeldedaten an seine Bank weitergeben. Phishing-Angriffe sind jedoch nach wie vor erfolgreich.

Glücklicherweise funktionieren Phishing-Angriffe nur, wenn der Zielbenutzer eine Aktion ausführt. Das ist der Schlüssel. Die meisten Phishing-Angriffe nutzen das Gesetz der großen Zahl aus und zielen auf Tausende von Menschen gleichzeitig ab, in der Hoffnung, dass ein kleiner Prozentsatz der Empfänger auf den Trick hereinfällt und sensible Informationen preisgibt. Wenn Sie die Taktiken kennen, die ein "Phisher" anwenden kann, können Sie nicht Opfer eines Cyberangriffs werden. Als nächstes werden wir uns die Arten von Phishing-Angriffen ansehen.

Arten von Phishing-Angriffen

Seit der Prägung des Begriffs Phishing im Jahr 1987 haben sich die Taktiken für Phishing-Angriffe zu einer ganzen Reihe spezifischer Arten von Phishing entwickelt. Hier sind einige gängige Arten von Phishing:

Viren

Ein Virus ist Malware, die an eine andere Art von Software angehängt ist. Wann immer der Benutzer den Virus ausführt, in der Regel versehentlich durch Ausführen der Software, an die er angehängt ist, repliziert sich der Virus, indem er sich selbst zu anderen Programmen auf dem System des Benutzers hinzufügt.

Standard-E-Mail-Phishing

Standard-E-Mail-Phishing verwendet die Schrotflintenmethode, bei der so viele E-Mails wie möglich an so viele Personen wie möglich gesendet werden. Angreifer hoffen, sensible Informationen zu stehlen, indem sie einen kleinen Prozentsatz der E-Mail-Empfänger dazu bringen, auf die Taktik hereinzufallen, indem sie auf einen bösartigen Link klicken und ihre Anmeldedaten in einem gefälschten Formular eingeben.

Speerfischen

Wenn Angreifer eine E-Mail-Nachricht so gestalten, dass sie eine bestimmte Person anspricht, wird dies als Spear-Phishing bezeichnet, bei dem das Bild eines Speerfischers angezeigt wird, der es auf einen bestimmten Fisch abgesehen hat.

Die Angreifer finden ihr Ziel in diesen Fällen online, manchmal über soziale Netzwerke wie LinkedIn, die über eine detaillierte Arbeitshistorie verfügen, um Informationen über die Person zu sammeln. Sie senden dann eine E-Mail an die geschäftliche E-Mail-Adresse des Ziels, indem sie eine gefälschte E-Mail-Adresse aus derselben Domäne verwenden. Dies ist einfach zu bewerkstelligen, da der Phisher die geschäftliche E-Mail-Adresse des Ziels anhand des Vor- und Nachnamens und des Domainnamens des Unternehmens, für das er arbeitet, erraten kann.

In der E-Mail gibt sich der Angreifer als Mitarbeiter aus und versucht, das Ziel dazu zu bringen, vertrauliche Informationen preiszugeben oder Geld zu überweisen.

Walfang

Whaling oder Whale-Phishing ist dasselbe wie Spearfishing, außer dass die Ziele des Angriffs hochkarätigere Personen wie CEOs oder Vorstandsmitglieder des Unternehmens sind. Whaling-Angriffe erfordern in der Regel viel Recherche über die angegriffene Person und viel Vorbereitungszeit, da der Gewinn für den Angreifer in der Regel groß ist.

Malware-Phishing

Malware-Phishing verwendet die gleichen Methoden wie Standard-E-Mail-Phishing. Ein Malware-Phishing-Angriff ist in der Regel nicht zielgerichtet, um so viele Geräte wie möglich mit bösartiger Software zu infizieren. Phisher versuchen, Zielpersonen dazu zu bringen, auf E-Mail-Links zu klicken, die Malware herunterladen und installieren. Diese Malware kann von beliebiger Art sein: Ransomware, die den Benutzer aussperrt und ein Lösegeld verlangt; Adware, die den Benutzer mit Werbung überschwemmt; Spyware, die Daten vom Gerät stiehlt oder die Tastenanschläge der Benutzer protokolliert; und vieles mehr.

Smishing

Smishing ist ein Angriff, bei dem bösartige Links an SMS-fähige Telefone gesendet werden. Die Links können sich als Kontowarnungen und Preisbenachrichtigungen tarnen, um den Telefonbenutzer dazu zu verleiten, auf den Link zu klicken.

Suchmaschinen-Phishing

Suchmaschinen-Phishing nutzt Suchmaschinenoptimierung oder bezahlte Suchmaschinenanzeigen, um betrügerische Websites zu erhalten, die darauf abzielen, Anmeldeinformationen zu stehlen, die in den Suchmaschinenergebnissen weit oben eingestuft sind. Ahnungslose Benutzer gehen davon aus, dass sie sich auf einer bekannten Website befinden, geben ihre Anmeldeinformationen ein und werden mit einem gefälschten Fehler begrüßt. Bis dahin hat der Angreifer seine Daten bereits gestohlen.

Man-in-the-Middle-Angriff

Diese Art von Angriffen tritt in der Regel in Gebieten mit öffentlichen Wi-Fi-Netzwerken auf. Der Angreifer erstellt ein gefälschtes kostenloses öffentliches WLAN-Netzwerk, mit dem sich ahnungslose Personen verbinden. Sobald ein Benutzer verbunden ist, kann der Angreifer nach Informationen suchen.

Vishing

Vishing steht für Voice Phishing. Bei diesem Angriff handelt es sich um gefälschte Telefonanrufe. Der Anrufer wird sagen, dass er von einer Regierungsbehörde wie dem IRS oder einer großen Organisation ist, und versuchen, die Zielperson dazu zu bringen, Bankdaten oder Kreditkarteninformationen preiszugeben.

Pharming (Englisch)

Dies wird auch als DNS-Poisoning bezeichnet. Durch die Beschädigung von DNS kann ein Angreifer legitimen Datenverkehr, der über eine Banking-Website oder eine andere Organisation geleitet wird, auf eine gefälschte Website leiten, die Benutzerinformationen stiehlt.

Klon-Phishing

Bei dieser Art von Phishing-Angriff hackt der Angreifer die E-Mail oder das Konto eines legitimen Benutzers in sozialen Netzwerken und sendet dann bösartige E-Mails oder Nachrichten an die Kontakte der Benutzer, die möglicherweise auf Links klicken, da die E-Mail von einer vertrauenswürdigen Quelle stammt.

Malvertising

Bei dieser Art von Phishing handelt es sich um gefälschte Werbung, die sich als Werbung von seriösen Unternehmen tarnt. Anstatt Benutzer auf eine legitime Website zu leiten, leiten die Anzeigen sie auf eine Phishing-Website weiter.

Was sind die Folgen eines erfolgreichen Phishing-Angriffs?

Wenn man bedenkt, dass ein Phishing-Angriff nur eine Technik ist, um Anmeldeinformationen zu kompromittieren oder unbefugten Zugriff auf Daten zu erhalten, gibt es eine ganze Reihe möglicher Folgen eines Phishing-Angriffs. Hier sind einige Konsequenzen:

- Datenverlust: Angreifer können Phishing nutzen, um an sensible Daten zu gelangen und diese zu stehlen

- Reputationsschaden: Ein Phishing-Angriff kann den Ruf eines Unternehmens schädigen

- Kompromittierung von Konten: Die meisten Phishing-Angriffe zielen auf Benutzeranmeldeinformationen ab

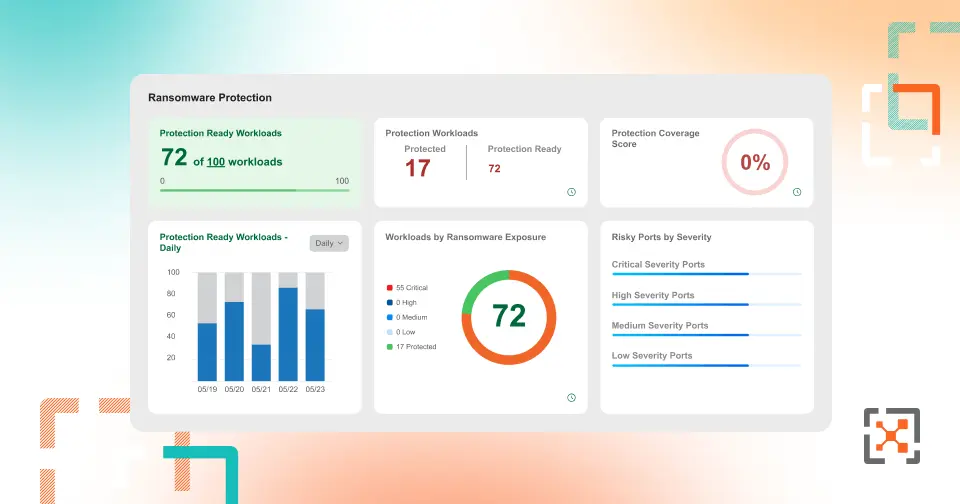

- Malware-Infektion: Ein großer Prozentsatz der Phishing-Angriffe versucht, Empfänger dazu zu verleiten, Malware zu installieren, die sich als gültige Software tarnt

- Finanzieller Verlust: Viele Phishing-Angriffe zielen auf Online-Banking-Zugangsdaten ab oder fordern Banküberweisungen an

Wie verhindern Sie Phishing-Angriffe?

Alle Phishing-Angriffe sind vermeidbar. Hacker sind darauf angewiesen, dass die Zielbenutzer eine Aktion ausführen, um erfolgreich zu sein. Es gibt viele Möglichkeiten, Phishing-Angriffe zu verhindern.

- Aufklärung: Eine der besten Möglichkeiten, einen Phishing-Angriff zu verhindern, ist die Aufklärung. Phishing-Angriffe würden nicht ohne Interaktion des Ziels stattfinden

- Virenschutz und Anti-Malware: Sicherheitssoftware kann Malware, die von einem Phishing-Schema installiert wurde, erkennen und deaktivieren, bevor sie Schaden anrichtet.

- E-Mail- und Endpunktsicherheit: E-Mails können auf bösartige Links gescannt und in einer Sandbox gespeichert werden

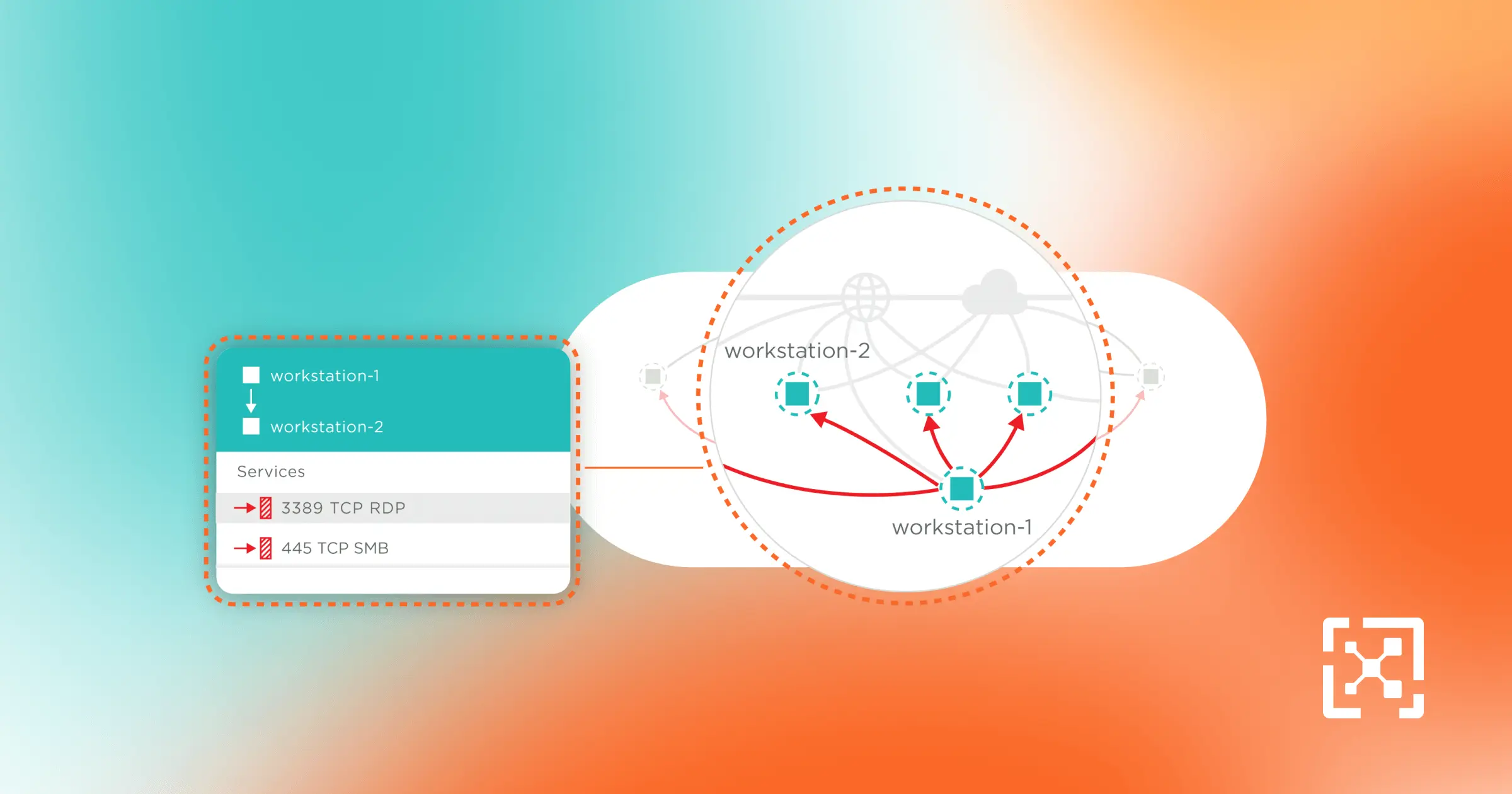

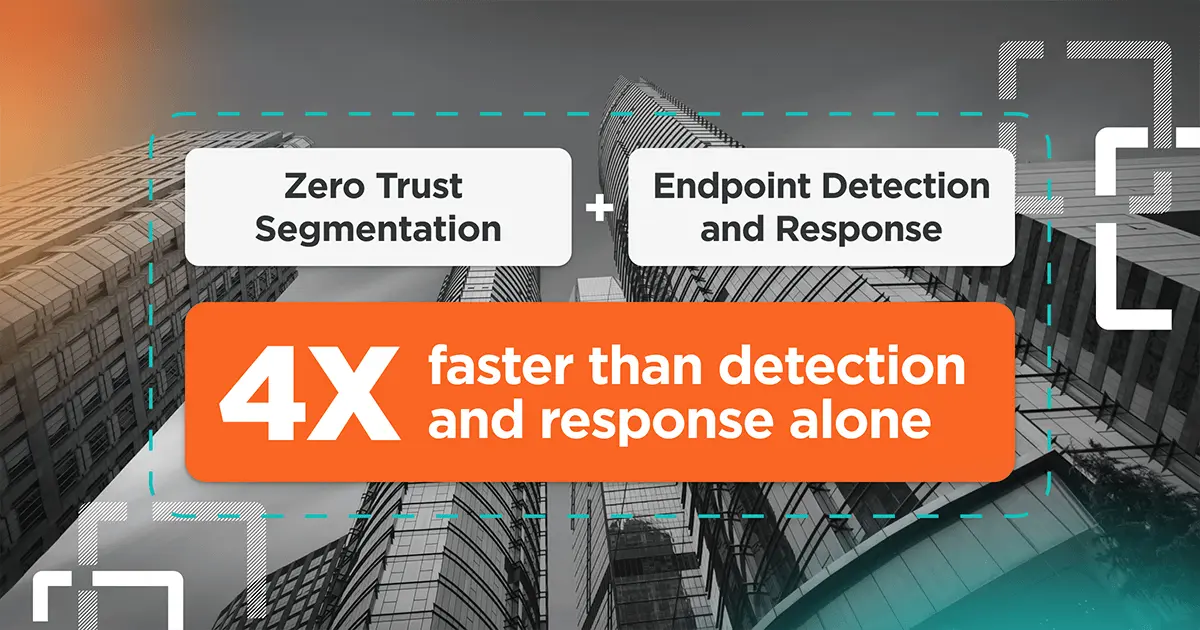

- Mikrosegmentierung: Die Mikrosegmentierung Ihrer IT-Infrastruktur verhindert die laterale Ausbreitung von Malware, die ein Gerät infiziert haben könnte, und begrenzt den Schaden für ein Unternehmensnetzwerk.

.png)

.webp)

.webp)

.webp)