¿Por qué aceptamos puntos ciegos en la visibilidad del tráfico de puntos finales?

Es 2024: las amenazas cibernéticas son sofisticadas, generalizadas y se avecina la amenaza de ataques impulsados por IA. Como siempre, los usuarios siguen siendo un vector de amenaza frecuente. De hecho, el 74 por ciento de las infracciones incluyen el elemento humano, ya sea por error, uso indebido de privilegios, uso de credenciales robadas o ingeniería social.

Entonces, ¿por qué la visibilidad centralizada de los endpoints de extremo a extremo no es una práctica estándar?

Con más del 70 por ciento de las compañías que eligen el trabajo totalmente remoto o híbrido, la falta de visibilidad del tráfico de los endpoints, independientemente de la ubicación de los usuarios, no es solo un descuido; es una vulnerabilidad significativa.

La realidad de la visibilidad de los endpoints

Casi todas las organizaciones tienen algún nivel de visibilidad del tráfico de puntos finales. Sin embargo, esta visibilidad a menudo está fragmentada, sin el contexto o la exhaustividad necesarios.

Lo más común es que veamos que las organizaciones confían en su hardware de red para obtener visibilidad cuando los empleados están en su oficina. Cuando los empleados son remotos, las organizaciones confían en sus herramientas VPN (red privada virtual) o ZTNA (acceso a la red de confianza cero) cuando los usuarios están remotos. Sin embargo, los usuarios remotos no siempre están conectados al entorno corporativo y la fidelidad de los datos puede variar según dónde se encuentre el usuario o qué esté haciendo.

Este enfoque fragmentado da como resultado puntos ciegos de visibilidad, complejidad y, en general, una falta de información procesable. Tener que combinar diferentes fuentes de información de tráfico hace que sea un desafío comprender cómo los puntos finales se comunican entre sí, con su centro de datos o con la nube.

El caso de centralizar la visibilidad de los endpoints

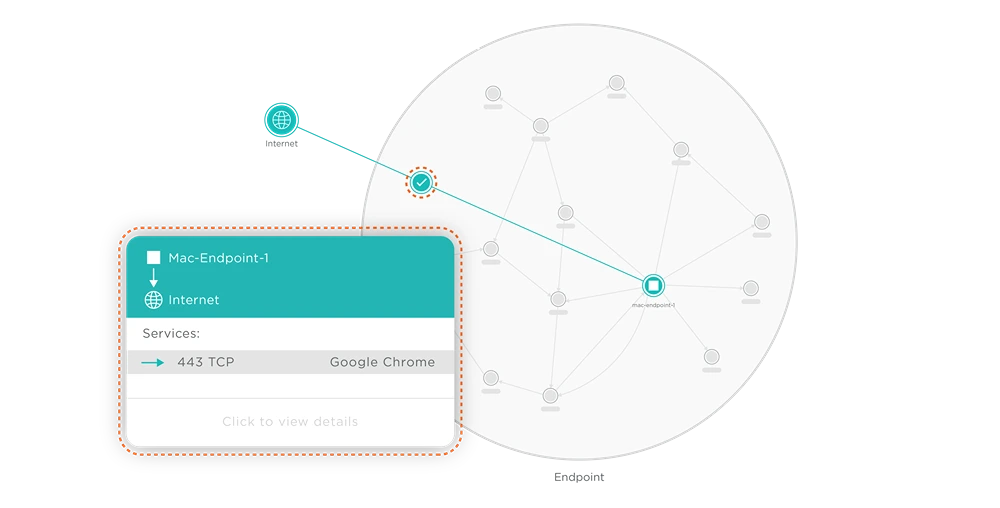

Centralizar la visibilidad de los puntos finales significa tener una vista centralizada de todo el tráfico de los puntos finales, independientemente de la ubicación desde la que trabaje un usuario. Este tráfico de punto final, combinado en un único mapa de dependencia de aplicaciones junto con la telemetría del tráfico del centro de datos y los entornos de nube, forman un único mapa de todo el tráfico de red, independientemente de cómo estén conectados los activos. Un mapa centralizado del tráfico de red permite a las organizaciones visualizar fácilmente el tráfico RDP (protocolo de escritorio remoto) de los administradores a los servidores individuales.

Illumio Endpoint: Visibilidad en todas partes

Con Illumio Endpoint, las organizaciones obtienen visibilidad y control completos sobre todas las comunicaciones de los dispositivos de su fuerza laboral, ya sea de extremo a punto final o de punto final a servidor.

No se trata solo de ver lo que está haciendo cada punto final; se trata de comprender estas actividades en el contexto más amplio de toda la red de la organización. Con la información de Illumio, los equipos de seguridad pueden ver el riesgo, priorizar las políticas de seguridad correctas y contener las inevitables infracciones y ataques de ransomware.

La plataforma de segmentación de confianza cero (ZTS) de Illumio combina esta visibilidad completa y el control de la red en una sola plataforma para ayudar a las organizaciones a crear confianza cero y mantener resistentes a los ataques.

Vea una demostración de Illumio Endpoint en acción:

Como parte de la plataforma Illumio ZTS, Illumio Endpoint ayuda a las organizaciones a:

- Vea una vista unificada del tráfico de puntos de conexión: Illumio Endpoint ofrece una vista completa de todo el tráfico de endpoints, rompiendo el aislamiento y proporcionando una imagen cohesiva.

- Obtenga datos contextuales enriquecidos: más allá de la mera visibilidad, Illumio Endpoint proporciona un contexto enriquecido a través de etiquetas multidimensionales. Con este lugar, es fácil comprender lo que está sucediendo en su red y actuar a escala.

- Construya una postura de seguridad proactiva: Con una visibilidad integral, Illumio Endpoint permite a las organizaciones pasar de una postura de seguridad reactiva a una proactiva, mitigando las amenazas antes de que se conviertan en catástrofes.

La visibilidad centralizada debería ser la norma

La pregunta sigue siendo: ¿Por qué un enfoque simple e integral para la visibilidad de los endpoints no es un estándar en la industria? Las razones son variadas, desde la falta de conciencia hasta la tendencia a resolver problemas complejos con soluciones complejas.

Pero a medida que las organizaciones se dan cuenta de que no pueden confiar en sus enfoques heredados en los entornos dispersos de hoy, centralizar la visibilidad del tráfico no es solo una actualización, es una necesidad.

Con Illumio Endpoint, visualice el tráfico de endpoints en cualquier lugar. Desde casa o la oficina, evalúe y mitigue rápidamente el riesgo al ver todo el tráfico de la red.

¿Quieres saber más? Contáctenos hoy para una consulta y demostración gratis.

.png)