Demostración de Illumio Endpoint: Obtener un rápido retorno de la inversión de segmentación de endpoints

Cambiar la segmentación de la red al host tiene un profundo impacto. Esto no solo se debe a que ya no tiene que lidiar con direcciones IP, sino que también le permite segmentar dispositivos más allá de la red corporativa, como las estaciones de trabajo.

Pero, ¿qué pasa si queremos el resultado de segmentación más rápido? Para obtener el retorno más rápido de cualquier viaje de segmentación, las organizaciones deben considerar la segmentación de sus puntos finales.

Por qué es vital tener segmentación de endpoints

La mayoría de los ataques comienzan saltando de un punto final a otros puntos finales para propagar por toda la red. Al implementar la segmentación en estaciones de trabajo y computadoras portátiles, la propagación de una brecha inevitable se puede detener donde comienzan.

Las formas más fáciles de hacerlo son:

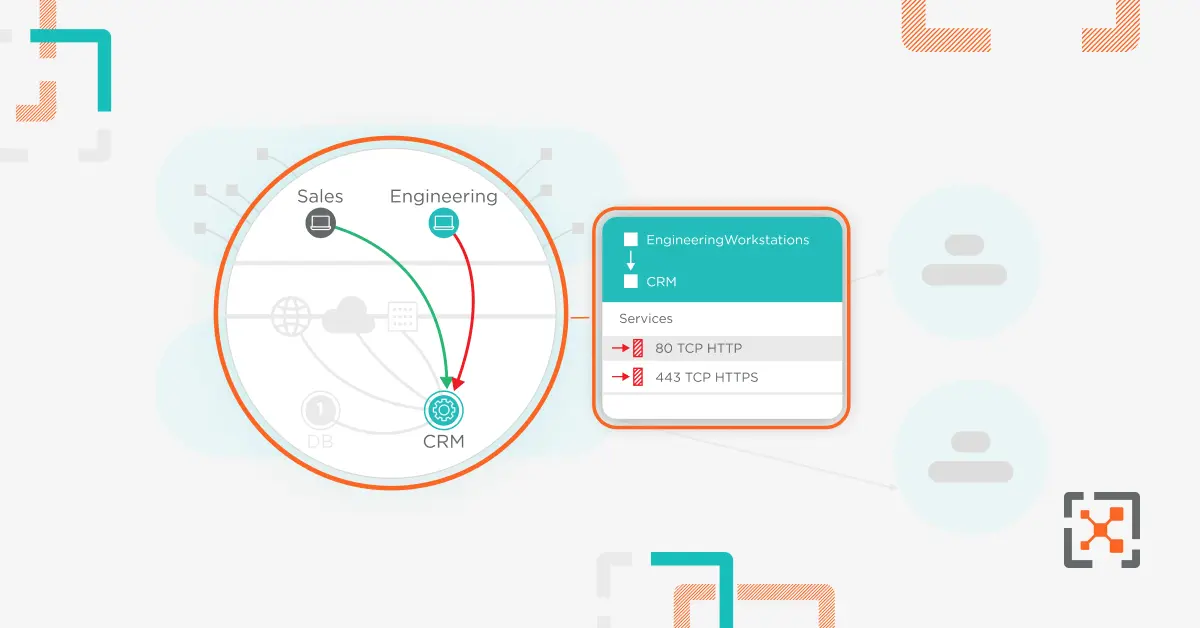

- Control del tráfico de extremo a extremo

- Bloqueo de puertos de uso común empleados por atacantes

- Limitar el acceso al centro de datos

Illumio Endpoint facilita la segmentación de confianza cero

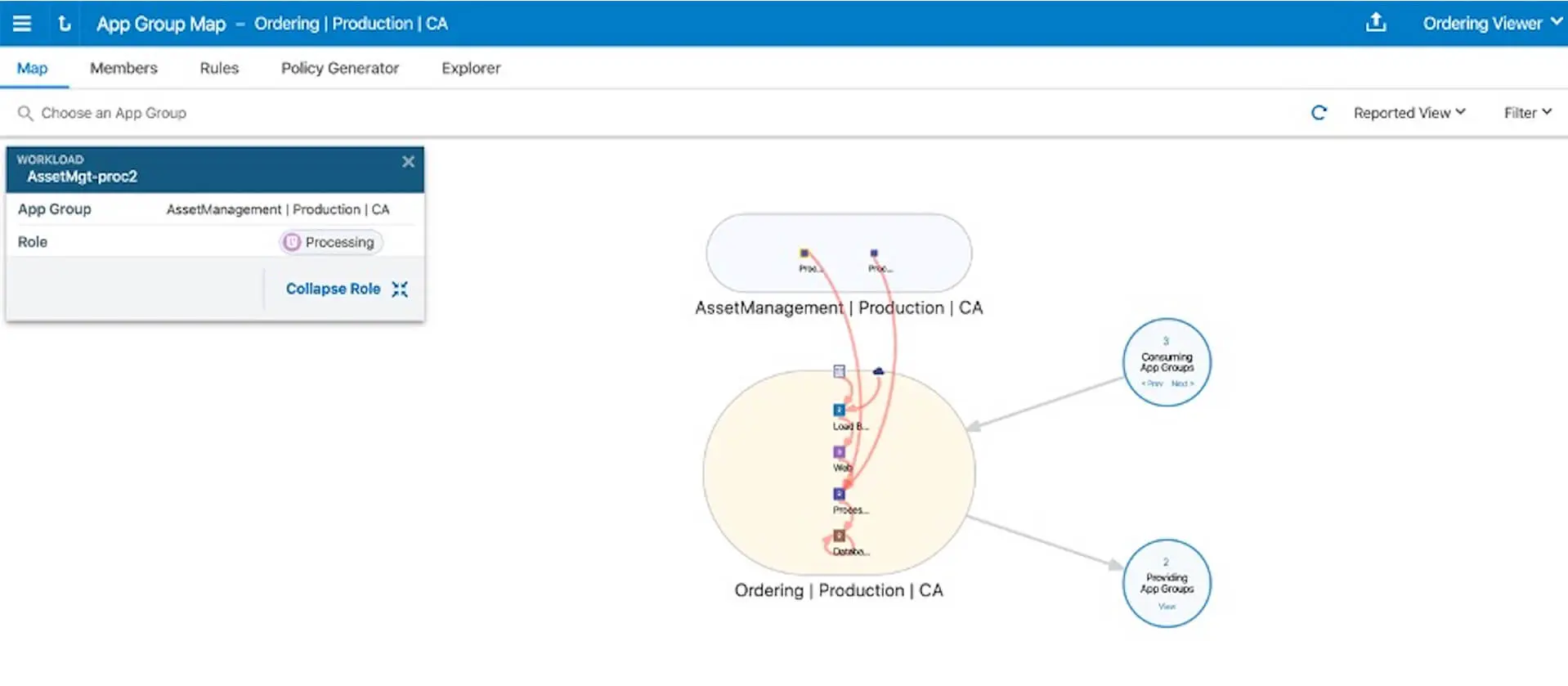

Illumio tiene un historial comprobado de hacer posible la segmentación en el centro de datos a escala, sin importar la complejidad. Desde la introducción de Illumio Endpoint, la misma tecnología que detiene cualquier tipo de propagación de brechas en el centro de datos también está disponible para estaciones de trabajo y computadoras portátiles.

Lo único que se necesita es el Illumio VEN (agente de Illumio) instalado en todas las estaciones de trabajo Windows y Mac y algunas reglas simples.

Illumio no solo proporciona control sobre el tráfico sin introducir latencia ni ralentizar la CPU, sino que Illumio Endpoint también puede controlar cómo se trata el tráfico en función de la ubicación del usuario. Esto significa que cuando un usuario está en la oficina, el agente implementa ciertas políticas que controlan la propagación, pero cuando el usuario está en casa, se pueden aplicar políticas actualizadas. De esta manera, los dispositivos como impresoras y escáneres siguen funcionando en una red doméstica, mientras que el riesgo de dispositivos de red desconocidos se puede reducir bloqueando el tráfico entrante, haciendo que el dispositivo sea invisible para otros dispositivos.

Vea Illumio Endpoint en acción

Pero esto es solo el comienzo. Eche un vistazo al último video de demostración de Ben Harel, Jefe de Ventas Técnicas de MSP/MSSP de Illumio, mientras destaca lo simple que es implementar la segmentación en los puntos finales.

En el video, Ben también cubre cómo crear excepciones para los administradores para que los equipos designados aún tengan acceso a RDP / SSH / WMI para solucionar problemas.

Con Illumio Endpoint puede:

- Detenga la propagación del ransomware

- Controle estrictamente el tráfico de punto final a servidor

- Detenga la propagación de punto a punto final

- Controlar el acceso de administrador

- Proteja los dispositivos sin agentes

- Proteger contra los días cero

- Contener las infracciones a medida que ocurren

Obtenga más información sobre cómo Illumio Endpoint ofrece resultados rápidos en su viaje hacia Zero Trust.

Contáctenos hoy para una demostración gratis y una consulta con un experto en Illumio Endpoint.

.png)