De servidores a endpoints: los beneficios de extender ZTS a sus dispositivos más vulnerables

Alrededor del 76% de las organizaciones experimentaron un ataque de ransomware en los últimos dos años. Bloquear el centro de datos no es suficiente para reducir completamente este riesgo.

La segmentación de confianza cero (ZTS) es crucial para cualquier estrategia de resiliencia cibernética para evitar que se propague el ransomware u otras infracciones. Tradicionalmente, la segmentación se aplicó a la red física con un enfoque en el centro de datos, pero como demostraron algunas infracciones recientes, el riesgo del ransomware aún se avecina.

La importancia de extender una mejor práctica desde el centro de datos hasta los dispositivos de los usuarios finales se está volviendo crítica.

¿Por qué extender la segmentación a los endpoints?

Los endpoints son, según muchas métricas, el eslabón más débil en la postura de seguridad de una organización, en parte debido a la naturaleza de los dispositivos de endpoints, pero también porque los usuarios son vulnerables a los ataques. Sabiendo esto, no debería sorprendernos que IDC diga que el 70% de las infracciones comienzan en el punto final.

El trabajo híbrido no va a desaparecer pronto, y los portátiles de los empleados están expuestos a un amplio conjunto de dispositivos dentro de redes no gestionadas por el departamento de TI. Esto da como resultado un mayor perfil de riesgo cuando uno de estos dispositivos se conecta de nuevo a la red corporativa.

Pero no se detiene con el aumento de la superficie de ataque no gestionada: los endpoints también son más propensos a las violaciones de seguridad debido a:

- Ataques de phishing: Actores de amenazas que emplean el email para engañar a los usuarios para que hagan clic en enlaces maliciosos

- Ingeniería social: El arte de engañar a los usuarios para que realicen ciertas acciones, como compartir credenciales

- Software obsoleto: Sin una gestión adecuada de los parches, muchos usuarios posponen las actualizaciones

- Contraseñas débiles: Los usuarios a menudo usan contraseñas débiles que se pueden adivinar o piratear fácilmente, lo que proporciona un punto de entrada fácil

Al extender la segmentación a los endpoints, las organizaciones pueden proteger sus activos evitando cualquier propagación desde el endpoint inevitablemente violado.

¿La mejor parte? Esto proporciona seguridad proactiva sin depender de la detección, lo que significa que incluso con el robo de credenciales o un exploit de día cero, sus objetivos de alto valor en el centro de datos siguen estando protegidos.

ROI rápido: segmentación de endpoints con Illumio

Illumio Endpoint proporciona ZTS para todas las estaciones de trabajo, computadoras portátiles (incluidas MacBooks) y VDI desde una sola consola.

Al proporcionar primero visibilidad de todo el tráfico de red, incluidos los usuarios remotos, la creación de reglas es fácil para obtener un ROI rápido que complemente las inversiones existentes en EDR. Con solo unas pocas reglas simples, su equipo de seguridad puede lograr ganancias rápidas bloqueando todas las conexiones peer-to-peer entre endpoints para que el ransomware no se propague. En caso de que los administradores aún necesiten RDP en estos puntos finales, se pueden hacer excepciones con unos pocos clics más.

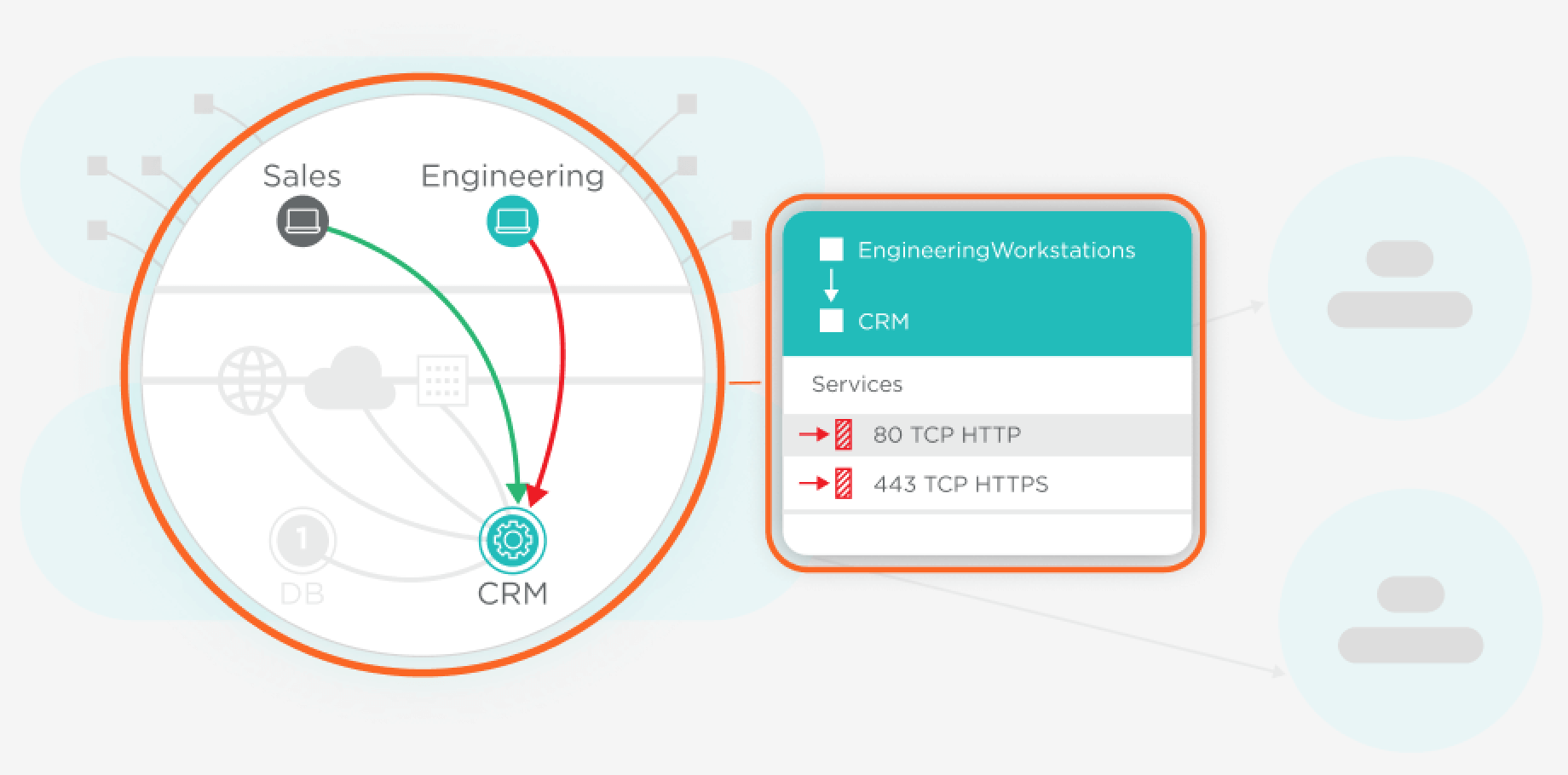

Al tener todo el tráfico de endpoints y servidores visible en una sola consola, se pueden crear reglas avanzadas para que solo ciertos grupos puedan acceder a ciertas cargas de trabajo (por ejemplo, solo los usuarios de Finance AD pueden acceder a la aplicación financiera).

Una vez que tenga visibilidad sobre todo el tráfico de la red, no solo en los registros sino en un mapa interactivo, la resolución de problemas y la creación de reglas es muy sencilla.

Con Illumio Endpoint puede:

- Visualice el tráfico de endpoints en cualquier lugar: Desde casa o la oficina, evalúe y mitigue rápidamente el riesgo al ver todo el tráfico de red

- Controle el acceso a las aplicaciones: No exponga los endpoints al centro de datos, solo permita que los usuarios definidos accedan a las aplicaciones correctas

- Exposición segura de endpoints: Aísle los ciberataques en un solo dispositivo, incluso antes de que el ataque sea detectado por otras herramientas de seguridad

Ingrese a la era de la contención con Illumio Endpoint

La seguridad de endpoints estuvo durante mucho tiempo en la era de la detección. Al extender la segmentación a los endpoints, las organizaciones pueden proteger mejor contra ataques novedosos y, al hacerlo, disminuir la amenaza que los usuarios representan para las aplicaciones críticas para el negocio.

Adoptar la segmentación de endpoints significa que puede pasar a la era de la contención diseñada específicamente para equipos de seguridad orientados al futuro que adoptaron una mentalidad de "asumir infracción".

Obtenga más información sobre Illumio Endpoint aquí.

Contáctenos hoy para obtener más información sobre Illumio Endpoint con una demostración y consulta gratis.

.png)

.webp)