Cómo aumentar el ROI de la ciberseguridad: combinar ZTS y EDR

A medida que las organizaciones continúan enfrentar a un panorama de amenazas cada vez más complejo, los enfoques de seguridad tradicionales ya no son suficientes para proteger contra amenazas avanzadas.

Esto es especialmente cierto cuando se trata de seguridad de endpoints, donde una sola violación puede propagar rápidamente y comprometer toda una red.

Zero Trust: Más que una palabra de moda, es una mentalidad esencial

El concepto de Zero Trust ganó fuerza en los últimos años.

Además de ser una palabra de moda, el concepto en esencia se trata de asumir que cualquier dispositivo o usuario se verá comprometido. El concepto es simple en teoría, pero debemos reconocer que este concepto va en contra de cómo funciona el cerebro humano.

Cuando se nos presenta un riesgo (es decir, se producirán infracciones), nos gusta pensar que esto no nos sucederá a nosotros. Pero cuando compramos un boleto de lotería, nos gusta pensar que podríamos ser los ganadores.

Aún así, tomamos precauciones. En nuestros endpoints, nos cercioramos de que los últimos parches se apliquen a tiempo, nos cercioramos de que el acceso a los dispositivos esté limitado en función de la identidad y, lo que es más importante, instalamos herramientas de seguridad de endpoints en nuestras computadoras portátiles y estaciones de trabajo, más comúnmente Endpoint Detection and Response (EDR).

Todo esto es esencial para su estrategia de seguridad de endpoints, pero no siempre es útil cuando ocurre esa inevitable infracción.

Cuando lo hace, debemos confiar en las medidas de contención, cerciorándonos de que el atacante o el ransomware no puedan pivotar a otros dispositivos y propagar por toda la red.

Subir de nivel: Sacar más provecho de su inversión en EDR

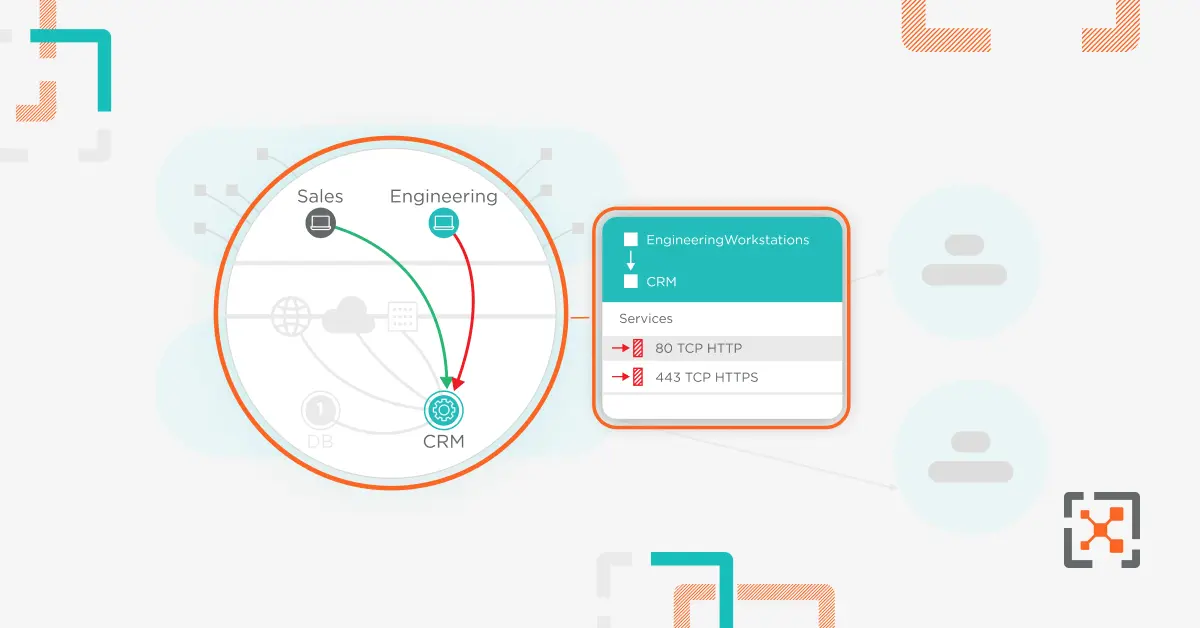

Un componente clave de un enfoque de confianza cero es la segmentación, también conocida como segmentación de confianza cero (ZTS). Esto implica dividir una red en segmentos más pequeños y aislados con estrictos controles sobre la comunicación entre ellos. Como resultado, a un atacante le resultará mucho más difícil propagar a través de una red, lo que limitará el daño potencial de una infracción.

Obtenga más información sobre la segmentación de confianza cero aquí.

En los puntos finales, esto significa evitar cualquier comunicación punto a punto fuera de TI que pueda necesitar tomar el control del dispositivo durante la resolución de problemas. O mejor aún, limitar el acceso a las cargas de trabajo del servidor solo a los usuarios que usan esa aplicación.

La seguridad de los endpoints tradicionalmente se basa demasiado en sistemas basados en la detección, que pueden ser vulnerables a amenazas avanzadas que pueden evadir la detección. O en caso de credenciales robadas, no hay una violación inicial que detectar en primer lugar. Al limitar la superficie de ataque a través de la segmentación, podemos limitar significativamente el riesgo de detección retrasada.

Es mucho más difícil para los actores de amenazas propagar y pasar desapercibidos cuando una red solo proporciona acceso a lo que se necesita y aplica reglas de denegación de forma predeterminada.

Al centrar en la contención de brechas, su EDR u otra herramienta de detección tiene tiempo suficiente para detectar una anomalía y tomar las medidas adecuadas.

Lea más sobre por qué EDR necesita ZTS aquí.

La seguridad de los endpoints está evolucionando, lo que hace que ZTS sea vital

Illumio Endpoint puede ayudar a potenciar su estrategia de seguridad de endpoints al agregar una capa crítica y a menudo faltante a su pila de seguridad, la segmentación.

Reduzca la superficie de ataque de sus dispositivos más vulnerables en su estado mediante la implementación de un control granular sobre con quién pueden comunicar sus endpoints, sin importar si el usuario está trabajando desde casa, en movimiento o en la oficina.

Con Illumio Endpoint, puede:

- Detenga la propagación del ransomware

- Controle estrictamente el tráfico de punto final a servidor

- Detenga la propagación de punto a punto final

- Controlar el acceso de administrador

- Proteja los dispositivos sin agentes

- Proteger contra los días cero

- Contener las infracciones a medida que ocurren

En general, la adopción de Zero Trust es cada vez más importante para una seguridad eficaz de los endpoints. Al incorporar ZTS y cambiar a un modelo que asume que cualquier dispositivo o usuario puede ver comprometido, puede proteger mejor contra amenazas avanzadas y mitigar el riesgo de detección retrasada.

Obtenga más información sobre cómo Illumio Endpoint ofrece los beneficios de ZTS para nuestras computadoras portátiles y estaciones de trabajo.

¿Desea obtener más información sobre ZTS para terminales? Contáctenos hoy para programar una consulta y una demostración.

.png)