Convergencia segura de TI/OT con segmentación de confianza cero

Illumio garantiza la continuidad de las operaciones ante los ataques a IT y OT

La seguridad tradicional de OT no satisface las necesidades de IoT

El riesgo es imposible de cuantificar sin visibilidad

Sin la capacidad de mapear las comunicaciones entre activos, es imposible comprender todos los riesgos potenciales.

La adopción de IoT está superando la transformación de la seguridad

La virtualización de los servicios en el perímetro crea nuevos riesgos de seguridad.

Las vulnerabilidades exponen los activos a ataques

Cuando los actores de amenazas descubren una vulnerabilidad, el equipo de OT queda expuesto a exploits que pueden detener las operaciones.

El mantenimiento de las operaciones requiere la ciberseguridad de IoT adecuada

La IA simplifica los ciberataques en IoT

Los ataques de IA en evolución se dirigirán a las vulnerabilidades de IoT para propagar fácil y silenciosamente a través de una red y detener las operaciones.

Los mandatos gubernamentales requieren una mejor resiliencia cibernética

Las nuevas directivas gubernamentales se centran en reforzar la seguridad de los activos de OT para proteger la cadena de suministro de amenazas potencialmente catastróficas.

Los actores de amenazas quieren detener las operaciones

Las herramientas de seguridad heredadas no ofrecen la visibilidad ni la flexibilidad para proteger los entornos de TI y OT, lo que permite a los atacantes interrumpir las operaciones.

Transformación digital segura en el entorno OT con Illumio

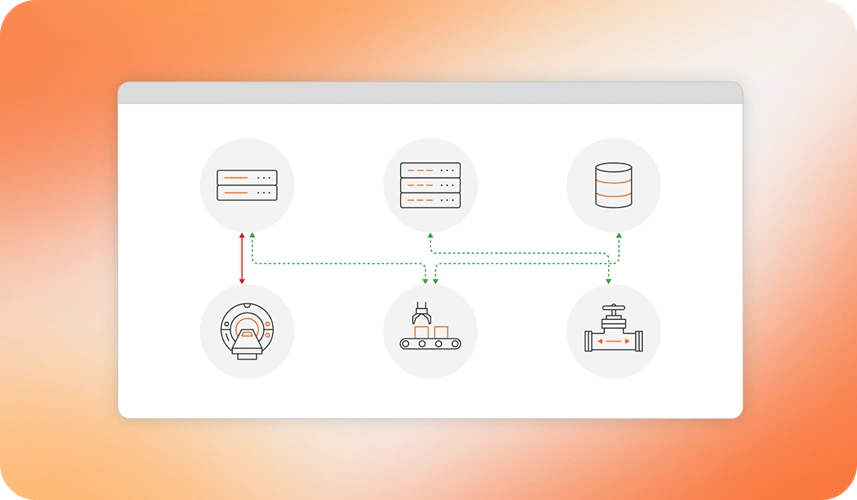

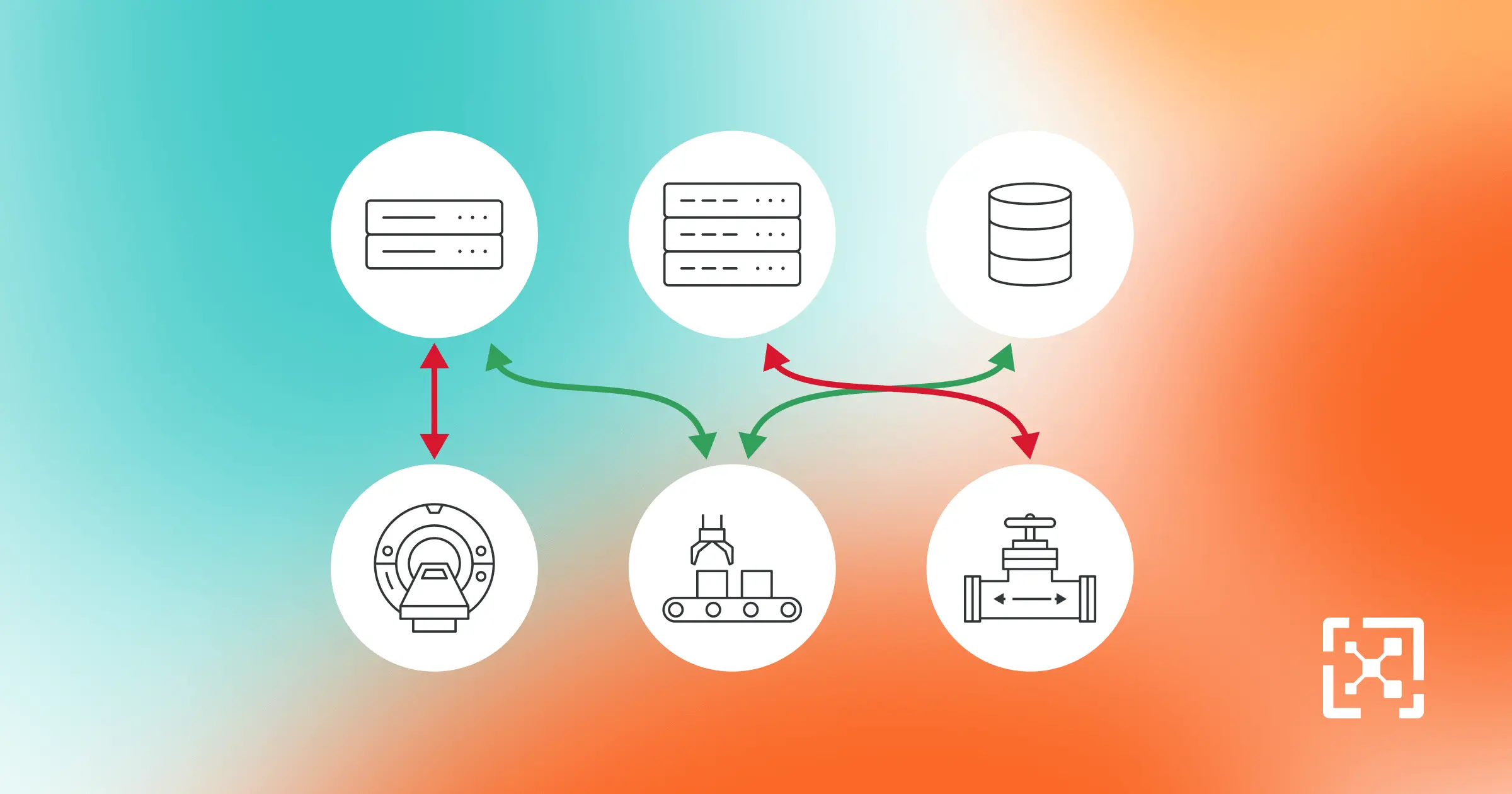

Mapeo de dependencias de TI y OT

Simplifique el diseño de políticas de seguridad mediante la comprensión de los flujos de comunicación y tráfico.

Permitir solo lo que está verificado

Evite la propagación de ataques como el ransomware deteniendo todo el tráfico, excepto el necesario para las operaciones.

Reducir el riesgo de vulnerabilidad

Si se descubre una vulnerabilidad en un activo, la comunicación se puede restringir hasta que se aplique un parche.

Responda más rápido con más agilidad

Adapte la política para cada sistema en función del contexto y el estado en lugar de las reglas de firewall estáticas.

.webp)