Cómo evitar que el etiquetado se convierta en un obstáculo para la segmentación

Zero Trust cambió la forma en que las organizaciones piensan sobre la seguridad. Históricamente, trataríamos de identificar todo lo que era "malo" y bloquearlo. Pero un enfoque de Zero Trust consiste en identificar lo que es "bueno" verificando la fuente de comunicación y permitiéndola.

Para lograr Zero Trust, debe:

- Identifique y gestione la identidad de cualquier entidad en la que desee confiar.

- Aplique las políticas que se aplican a esa identidad mediante la segmentación de Confianza cero.

Pero uno de los desafíos percibidos con la implementación de la segmentación de Zero Trust y la aplicación de la política es qué tan completo es el conocimiento para todas las entidades de la red.

En una encuesta reciente encargada por Illumio, el 19 por ciento de los encuestados dijo que no podía implementar Zero Trust porque no tenían datos perfectos.

Los asistentes al serial de talleres virtuales Zero Trust de Illumio expresaron preocupaciones similares, destacando que luchan con Zero Trust debido a la falta de:

- Información precisa sobre sus sistemas.

- Conocimiento de qué servidores o cargas de trabajo existen.

- Comprensión de qué aplicaciones estaban conectadas a qué recurso.

En muchas organizaciones, una base de datos de gestión de la configuración (CMDB), un sistema de gestión de direcciones IP, etiquetas en la nube, una hoja de cálculo o un sistema de repositorio similar deberían ser idealmente la "fuente de verdad" de esta información. Sin embargo, estos sistemas de repositorio de información pueden ser inexactos o pueden no existir en absoluto.

Es importante poder emplear la información que existe para construir un modelo de etiquetado estructurado. Porque sin él, tu entorno se verá así.

Su CMDB no es el principio y el fin del etiquetado

Uno de los principales problemas a los que se enfrentan las organizaciones es nombrar la higiene. A medida que los sistemas evolucionan y el personal cambia, las convenciones de nomenclatura también cambian.

Por ejemplo, lo que comienza como 'Producción' se convierte en 'Prod', luego en 'prod'. Esto significa que las reglas para aplicar la política de Confianza cero pueden quedar obsoletas desde el momento en que se escriben inicialmente hasta que cambian los nombres.

Un estilo de etiquetado de texto libre también puede generar muchas inconsistencias en la redacción de reglas. El etiquetado inexacto o limitado de los recursos sin duda dificulta la comprensión de su entorno.

La aplicación de políticas no debe estar limitada por la precisión o integridad de la CMDB o cualquier otro repositorio de información. Si el nombre es inconsistente, debería haber una forma de solucionarlo.

Para aquellos que no tienen una CMDB, no hay nada de malo en usar algo mucho más simple. Por ejemplo, la mayoría de los sistemas pueden importar y exportar datos en formato . CSV, lo que lo convierte en un método muy portátil para gestionar datos.

Cómo Illumio simplifica y automatiza el etiquetado de cargas de trabajo

Illumio desarrolló un conjunto simple de herramientas que simplifican radicalmente el proceso de nombrar y aplicar políticas de segmentación de Zero Trust. Hay que decir que tener las herramientas es una parte de la solución: aplicarlas correctamente es lo que marca la diferencia.

La clave para implementar Zero Trust es la coherencia. Un esquema de nomenclatura estructurado hace que las políticas de seguridad sean portátiles entre diferentes entornos (como varios hipervisores y la nube).

Por ejemplo, el modelo de dirección IP funciona porque siempre es el mismo. Todos los dispositivos conectados a la red esperan el formato de AAA. BBB. CCC.DDD/XX. Sin esto, no tendríamos ninguna forma de comunicación. Lo mismo ocurre con las cargas de trabajo de etiquetado. Sin un modelo consistente, la seguridad de una organización puede ver comprometida.

Illumio agiliza el proceso de nomenclatura en unos sencillos pasos:

- Paso 1: Cada organización tendrá su "fuente de verdad", ya sea una CMDB, una hoja de cálculo o una lista de etiquetas (o alguna combinación de todas estas). Incluso si no cree que sea completamente preciso, Illumio recopila metadatos de cada carga de trabajo y puede actualizar automáticamente los datos de la red y las cargas de trabajo.

- Paso 2: Emplee la información de la red. Es probable, por ejemplo, que los servidores de producción existan en una subred diferente a la de los servidores de desarrollo. Si bien no es práctico comenzar a escribir reglas usando direcciones IP, la información de red proporciona un buen punto de partida para generar nombres.

- Paso 3: Emplee los nombres de host. Si bien las inconsistencias pueden haber acumulado con el tiempo, identificar cualquier parte consistente de la cadena y analizarla para tantas cargas de trabajo como sea posible llenará los vacíos. Esta información puede provenir de casi cualquier fuente.

Hasta ahora, tomó la fuente de verdad existente, descubrió entornos potenciales y, a continuación, identificó la información del nombre de host que podría resaltar el rol del servidor, como Sitio web o Base de datos.

Una vez que completó estos pasos, puede usar la información del flujo de tráfico para conocer e identificar los servicios principales y otras funciones que pueden faltar en los otros pasos. Esto podría ayudar a identificar un servidor desconocido pero esencial.

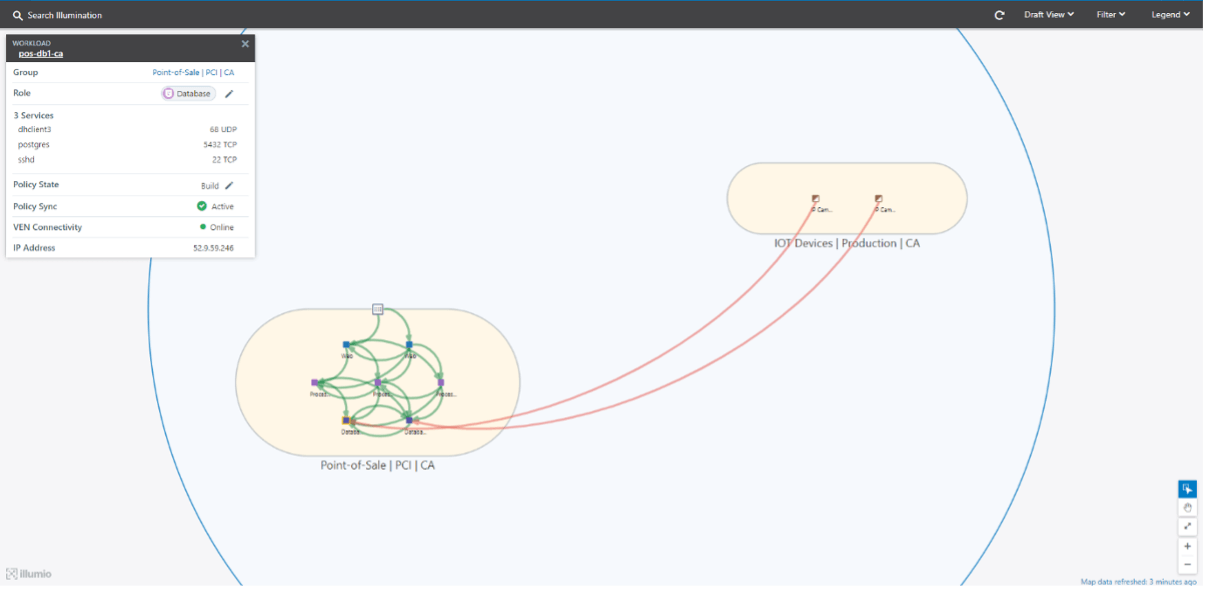

Con todo este conocimiento, es sencillo aplicar etiquetas a cada carga de trabajo, que puede usar para visualizar las comunicaciones entre cargas de trabajo y aplicar políticas de segmentación de Confianza cero.

Con el etiquetado estructurado, el mapa de su entorno ahora se ve así.

Cuanto más fácil sea el proceso de etiquetado de cargas de trabajo, más sencillo será el mapa y más rápido obtendrá un valor real de la segmentación.

Por supuesto, estos pasos podrían llevar en cualquier orden. Algunos proveedores posicionarán el aprendizaje del tráfico como el primer paso. El desafío aquí es que existe la posibilidad de que la comunicación parezca legítima simplemente porque está generando un gran número de flujos en puertos reconocidos. Por lo tanto, puede llevar mucho tiempo deshacer posibles imprecisiones en los resultados. Esto ralentizará el proceso de alcanzar el valor, ya que llevará tiempo limpiar el mapa. Es mucho más fácil y seguro usar primero la información fija.

Con las sencillas herramientas de Illumio Core, puede recopilar fácilmente los datos necesarios y automatizar el proceso de etiquetado. Este enfoque elimina cualquier preocupación sobre la falta de datos y la posible complejidad en la identificación e implementación de sus políticas de seguridad.

Para obtener más información:

- Lea 5 consejos para simplificar el etiquetado para la microsegmentación.

- Descargue una descripción general de Illumio Core para obtener más información sobre el enfoque de Illumio para la segmentación de Zero Trust.

.png)