Empareje ZTNA + ZTS para una confianza cero de extremo a extremo

A medida que el panorama de la ciberseguridad cambió para adaptar al aumento del trabajo remoto, está claro que es esencial un enfoque multifacético de la seguridad. Las organizaciones están recurriendo a estrategias de seguridad Zero Trust para proteger sus redes cada vez más complejas y su fuerza laboral distribuida como la mejor manera de reforzar la resiliencia cibernética.

Dos tecnologías que son fundamentales para cualquier estrategia de Zero Trust son el acceso a la red de Zero Trust (ZTNA) y la segmentación de Zero Trust (ZTS).

Si bien ZTNA proporciona acceso a los controles, una capa fundamental de la seguridad Zero Trust, su enfoque está principalmente en el tráfico norte/sur. Aquí es donde la segmentación de confianza cero se vuelve crítica, abordando la dependencia excesiva del control de acceso con una amplia visibilidad del tráfico y un control preciso del movimiento lateral este/oeste.

Siga leyendo para saber por qué su red tiene brechas de seguridad si no está emparejando ZTNA + ZTS.

ZTNA deja brechas de seguridad

Según Gartner, ZTNA crea un límite de acceso alrededor de las aplicaciones basado en la identidad y el contexto. Antes de permitir el acceso, el agente de confianza de la solución verifica la identidad, el contexto y el cumplimiento de la directiva. Esto detiene el movimiento lateral en la red y reduce la superficie de ataque.

Desafortunadamente, muchas organizaciones confían demasiado en el control de acceso norte/sur de ZTNA, recurriendo a la idea obsoleta de que se puede evitar que los ataques cibernéticos entren completamente en el perímetro de la red.

Pero en el panorama actual de amenazas, las infracciones son inevitables: la seguridad solo para el tráfico norte/sur pasa por alto el riesgo de movimiento lateral dentro de una red cuando ocurre una infracción. Aquí es donde ZTS, particularmente en el punto final, se vuelve indispensable.

Los puntos finales requieren ZTS

Los usuarios finales son un objetivo principal para los actores de amenazas porque pueden ser engañados para que realicen acciones a través de ingeniería social, phishing o moderación de dispositivos. Las soluciones tradicionales de seguridad de endpoints afirman detener las infracciones, pero la realidad es que los dispositivos aún se violan. Según la investigación de ESG, el 76 por ciento de las organizaciones experimentaron un ataque de ransomware en los últimos 2 años.

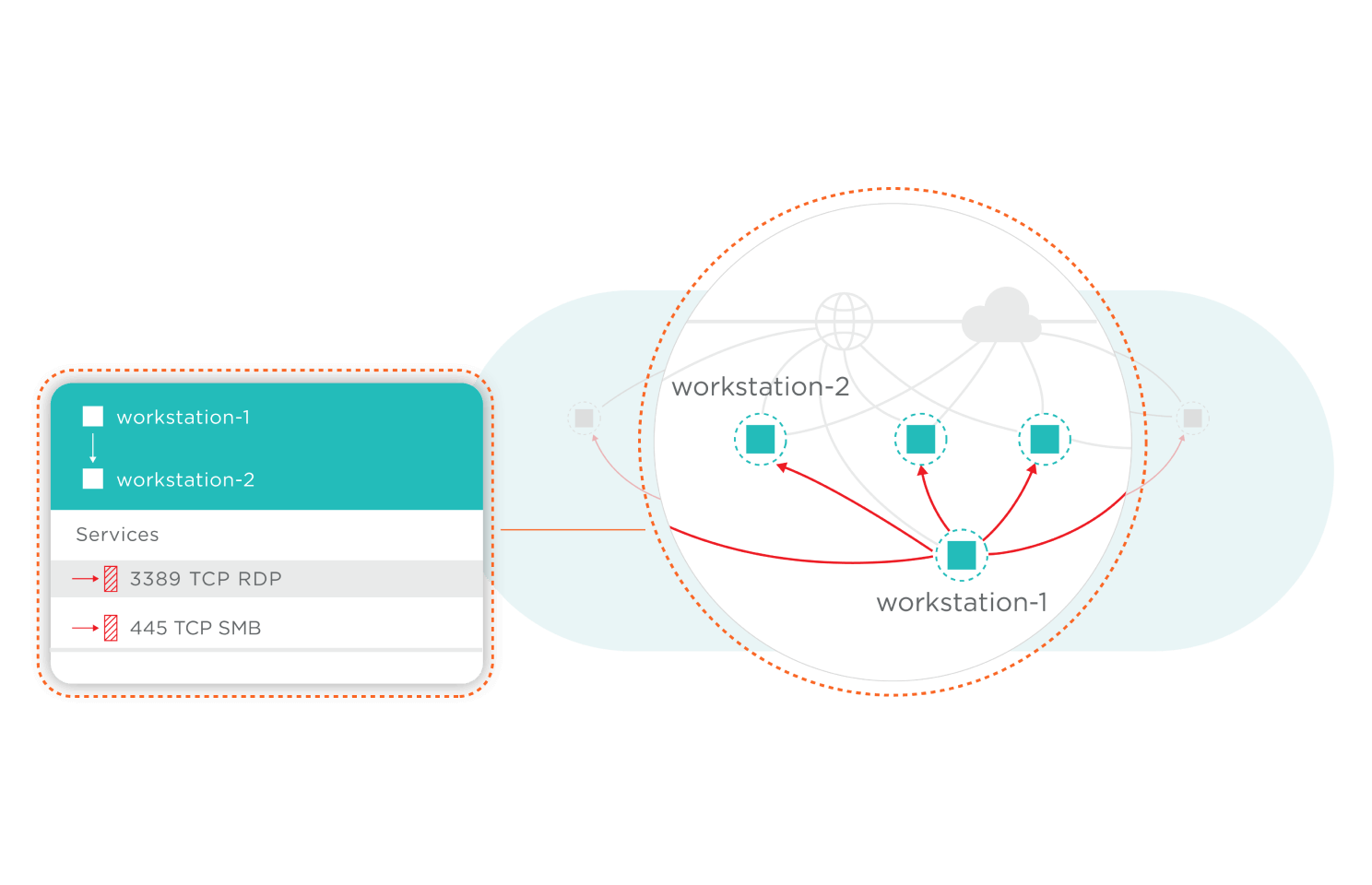

Una vez que un ataque viola un dispositivo de punto final, los atacantes pueden mover libremente a otros puntos finales o a través del resto de la red, en busca de sus activos y datos más críticos. Sin ZTS, esto puede suceder durante días, semanas e incluso meses sin detección ni corrección.

ZTS evita el movimiento lateral: si los puertos no están abiertos, los ataques no pueden propagar.

ZTNA + ZTS: Un enfoque más completo de la seguridad Zero Trust

Es fundamental que las organizaciones combinen su solución ZTNA norte/sur con la protección este/oeste de ZTS. Al gestionar y limitar el tráfico este/oeste, ZTS aborda las brechas que las soluciones ZTNA pueden dejar abiertas.

ZTNA protege el acceso al perímetro y limita el acceso, mientras que ZTS fortalece las defensas de la red interna, abordando las amenazas externas e internas para una postura de seguridad Zero Trust de varias capas.

Elija Illumio ZTS para emparejarlo con su solución ZTNA

Illumio Endpoint extiende ZTS a los dispositivos de los usuarios finales y puede integrar fácilmente con su solución ZTNA existente. Vea una demostración aquí.

Ver tráfico de punto de conexión

Illumio Endpoint va más allá de la visibilidad de la red tradicional al proporcionar visibilidad del tráfico de los endpoints, no solo para dispositivos en el entorno corporativo sino también para dispositivos remotos.

La visibilidad es crucial para monitorear no solo las interacciones de punto final a servidor, sino también las comunicaciones de punto final a punto final que a menudo se pasan por alto. Esta visibilidad integral permite a las organizaciones identificar y mitigar los riesgos asociados con el movimiento lateral dentro de la red.

Controlar el tráfico de punto de conexión a punto de conexión

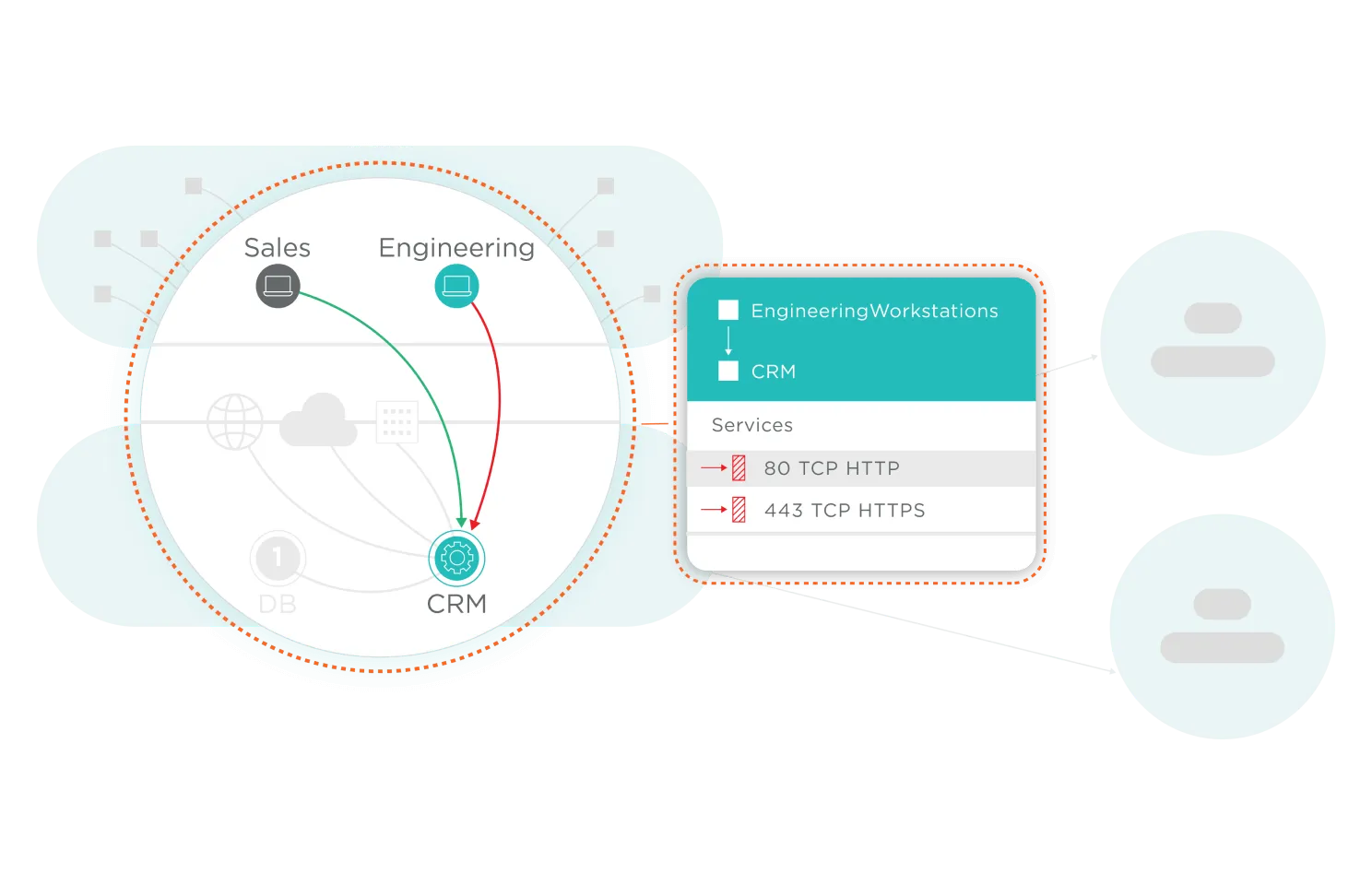

Controlar el tráfico entre los puntos finales es vital en un mundo en el que un clic incorrecto de un usuario puede ser el comienzo de una violación importante al permitir que un atacante se mueva lateralmente a través de la red. Illumio Endpoint permite a las organizaciones definir y aplicar políticas basadas en etiquetas para controlar de forma granular qué comunicación se permite, cerciorando que solo se permita el tráfico necesario.

Conectividad segura de punto final a centro de datos

Cuando un ataque inevitablemente viola los dispositivos de los usuarios finales, su objetivo será propagar por el resto de la red, incluso a sus entornos de nube y centro de datos. Illumio Endpoint en combinación con Illumio Core e Illumio CloudSecure detiene el movimiento lateral y garantiza que su organización sea resistente a los ataques.

Comparta etiquetas de política con su solución ZTNA

El modelo de políticas de Illumio Endpoint es un sistema basado en etiquetas, lo que significa que las reglas que escribe no requieren el uso de una dirección IP o subred como las soluciones de firewall tradicionales. El rango de la directiva se controla mediante etiquetas. Puede compartir este contexto con su solución ZTNA, lo que le permite crear fácilmente reglas y comprender el tráfico entre las dos soluciones.

¿Tienes curiosidad por saber más? Pruebe Illumio Endpoint con nuestro laboratorio práctico y a su propio ritmo.

.png)