Cómo Illumio crea una seguridad cohesiva para contenedores

La implementación de microservicios mediante contenedores como Kubernetes y OpenShift ofrece valiosos beneficios de escalabilidad. Pero estas soluciones a menudo carecen de suficientes funciones de seguridad fuera del clúster y no tienen visibilidad en entornos híbridos y de múltiples nubes. Esto hace que mantener una postura de seguridad cohesiva en todas las implementaciones sea una tarea abrumadora para muchos equipos de seguridad.

Illumio Zero Trust Segmentation resuelve este desafío al aplicar políticas de seguridad y ofrecer una visibilidad completa del tráfico de red dentro de todos estos tipos de entornos, todo en una sola plataforma.

El desafío: seguridad cohesiva en entornos híbridos y multinube

La creciente adopción de arquitecturas basadas en la nube y los microservicios abrió nuevos horizontes para las organizaciones que buscan una mayor escalabilidad y agilidad en sus operaciones. Los contenedores proporcionan la respuesta a esta necesidad. Por naturaleza, son cargas de trabajo livianas, ágiles y, a veces, efímeras, y se pueden poner en marcha fácilmente en cualquier lugar de la infraestructura. Esto llevó a un aumento en el despliegue de soluciones como Kubernetes y OpenShift.

Agregar este tipo de carga de trabajo introduce una nueva área que los atacantes pueden explotar y aumenta la complejidad en la administración de entornos híbridos y/o multinube. Gestionar la seguridad en estos entornos es difícil por tres razones:

- Requiere experiencia de dominio dentro de múltiples nubes (Azure, AWS), múltiples tipos de sistemas operativos (Linux, Windows, Unix) y diferentes tipos de orquestación de contenedores (Docker, Kubernetes, Openshift).

- Si bien Kubernetes ofrece valiosas funciones de seguridad de red integradas dentro del clúster, esta protección a menudo no se extiende más allá de los límites del clúster. Esta limitación plantea desafíos significativos al cerciorar la comunicación entre microservicios, especialmente en implementaciones híbridas y de múltiples nubes.

- Necesita visibilidad tanto del tráfico de pod a pod que se produce dentro de los clústeres de Kubernetes, como del tráfico de entrada y salida de los clústeres al entorno.

Las ofertas existentes solo resuelven la seguridad dentro de su entorno de nube o dentro de sus entornos locales y de punto final. Pero para garantizar una postura de seguridad holística en estos entornos complejos, debe tener una solución que pueda hacerlo todo.

La solución: Segmentación Illumio Zero Trust

Illumio es agnóstico al entorno subyacente. Esto le permite obtener una visibilidad completa del tráfico de red y aplicar políticas de segmentación de confianza cero en todos los entornos y a escala. Cuantos más entornos de contenedores se implementen, más crítico será que su entorno pueda manejar más de 100 000 cargas de trabajo y adaptar a los cambios en el entorno en tiempo real.

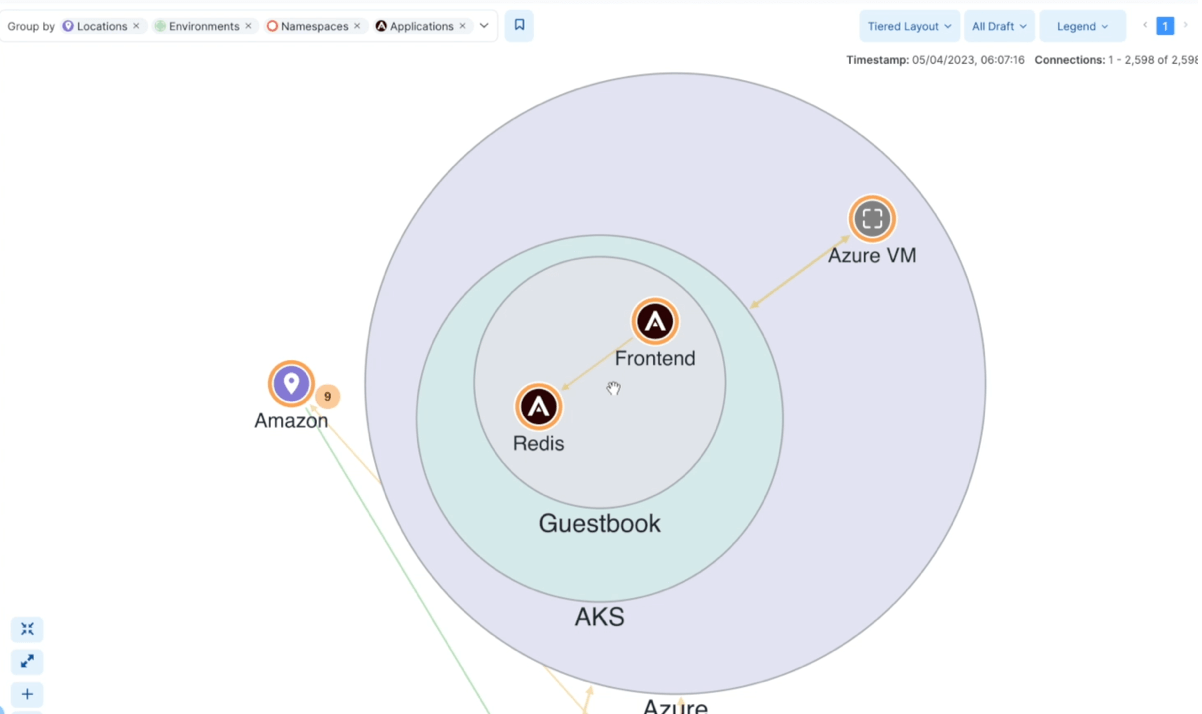

Visibilidad de extremo a extremo: mapeo de dependencias de aplicaciones

Con el mapa de Illumio, los equipos de seguridad obtienen una visión clara y detallada de cómo fluyen los datos en los diferentes segmentos de la infraestructura de la organización. Esto proporciona información completa sobre el tráfico del entorno, que abarca entre los pods dentro de sus clústeres, así como cualquier tráfico entrante o saliente a estos pods en su infraestructura, ya sean implementaciones locales, en la nube o en puntos finales.

Al poder visualizar el tráfico de pod a pod y de clúster a carga de trabajo, Illumio puede ayudar a descubrir cualquier comunicación previamente desconocida y permitirle comprender el tráfico de referencia dentro del entorno para diseñar políticas de seguridad más informadas.

Segmentación de confianza cero en entornos de nube

La segmentación de confianza cero de Illumio permite a los equipos de seguridad proteger diversas implementaciones. Al aprovechar las etiquetas definidas por el usuario, las organizaciones pueden implementar políticas de seguridad detalladas que abarcan todo el entorno. Este enfoque garantiza que las medidas de seguridad se apliquen de manera consistente, independientemente de la complejidad de la infraestructura. También puede prevenir una amenaza en la que un atacante podría tomar el control de un host que ejecuta múltiples aplicaciones y, por lo tanto, podría causar ataques en cascada en toda la infraestructura.

Si bien Kubernetes y OpenShift proporcionan funciones integradas para proteger el tráfico, estas solo protegen el tráfico dentro del propio clúster. Cuando se trata de aplicaciones que abarcan varios clústeres, por no hablar de varios entornos de nube o entornos híbridos, resulta inviable aprovechar únicamente las funciones de seguridad integradas en Kubernetes.

Con Illumio, los pods y los servicios heredan las políticas asociadas de forma dinámica y se conectan de forma totalmente segura. Las etiquetas definidas por el usuario de Illumio garantizan una política de segmentación coherente dentro de sus clústeres de Kubernetes y OpenShift, así como en todo su entorno, eliminando los riesgos que conlleva un enfoque de seguridad en aislamiento.

Cerciore los contenedores de forma rápida y sencilla con Illumio

El uso de Illumio para proteger contenedores ayuda a su organización a:

- Visibilidad total: Realice un inventario de los clústeres de contenedores y visualice el tráfico en tiempo real entre los pods, sus hosts y en toda la infraestructura.

- Política uniforme en todos los entornos: Evite la propagación de infracciones con una única política en todas las cargas de trabajo y sin hardware.

- Siga las mejores prácticas de DevOps e intégrelas en los flujos de trabajo existentes: Implemente fácilmente con el diagrama de Helm y admita los procesos de CICD existentes.

- Segmentación sin fisuras: Simplifique la seguridad de los contenedores empleando las iptables en el kernel de Linux de su host de Kubernetes para aplicar la política.

¿Listo para obtener más información sobre cómo proteger sus contenedores con Illumio? Contáctenos hoy.

.png)

.webp)