¿Se puede medir la eficacia de la microsegmentación?

"Si no puedes medirlo, no puedes controlarlo". – Lord Kelvin

Las mediciones cuantitativas informan todo lo que hacemos, ya sea comparar diferentes productos, determinar el éxito de un proyecto o realizar un seguimiento del desarrollo de un equipo deportivo. Podemos hacer comparaciones reales, objetivas, "de igual a igual", en lugar de confiar únicamente en opiniones subjetivas. Sin embargo, cuando se trata de muchos de los productos de seguridad para la compañía, parece que estamos contentos con productos que nos harán más compatibles, mejorarán nuestra seguridad o proporcionarán una mejor manera de detectar amenazas: más / mejorar / mejor son todas medidas cualitativas , este es un enfoque curioso. Sin embargo, cada vez más, vemos que el comprador de seguridad inteligente ahora está pidiendo los números para respaldar las afirmaciones de los proveedores. Están haciendo preguntas como, "¿cómo se medirá el éxito de ese producto o solución?"

La avalancha de artículos en los medios de seguridad en los últimos años deja en claro que la microsegmentación es ahora un control de seguridad esencial para las organizaciones, "apuestas de mesa", por así decirlo, en cualquier estrategia de seguridad. En individuo, el papel central de la microsegmentación en cualquier estrategia de Zero Trust no es sorprendente, ya que limita el movimiento lateral e impide la capacidad de un atacante para navegar por la red para encontrar el objetivo previsto. La microsegmentación es el ejemplo por excelencia del "privilegio mínimo": solo permitir que se comuniquen cosas que deberían poder comunicar, nada más y nada menos. Sin embargo, aquellos que implementan (o contemplan implementar) la microsegmentación históricamente carecieron de medidas cuantitativas para demostrar su eficacia.

En Illumio sentimos que era importante demostrar cuantitativamente los beneficios de la microsegmentación, cómo cambia el impacto a medida que aumenta el tamaño del entorno y una metodología de prueba clara que podría repetir cualquier organización que desee validar estos resultados en sus propios entornos. Para lograr esto, nos asociamos con los especialistas del equipo rojo Bishop Fox para realizar y documentar un plan pionero en la industria sobre cómo medir la eficacia de la microsegmentación basada en los componentes principales del marco MITRE ATT&CK®.

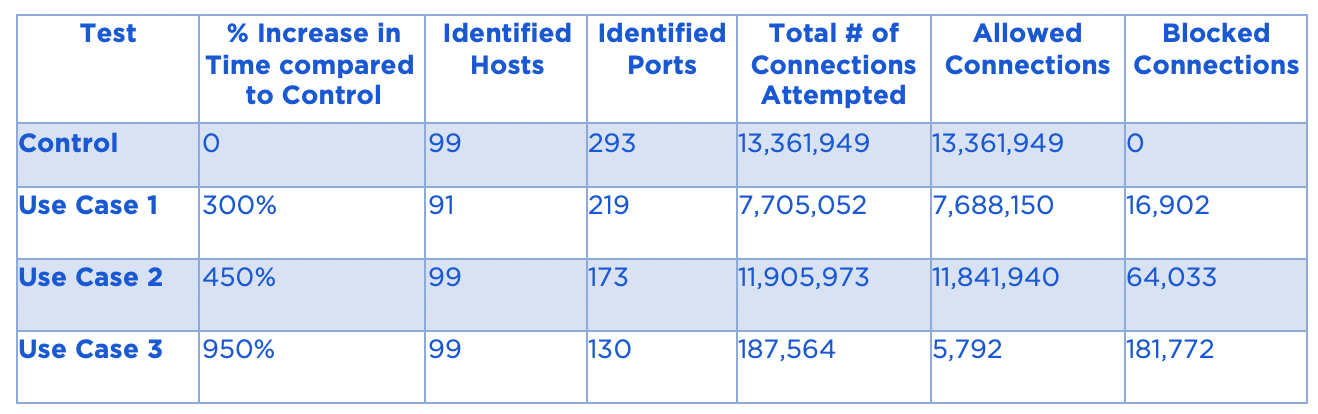

El equipo de Bishop Fox tuvo la tarea de encontrar un par de activos de la "joya de la corona" en un entorno de prueba durante un serial de rondas. Piense en esto como un ejercicio de "capturar la bandera", pero sin un equipo azul para defender activamente el medio ambiente. En total, hubo cuatro rondas de pruebas, incluida la prueba de control. Con cada prueba, la política de microsegmentación se volvió cada vez más estricta:

- Prueba de control : no hay controles de microsegmentación (esencialmente una red plana)

- Caso de uso 1 : separación ambiental (es decir, la microsegmentación es bastante gruesa y garantiza que las cargas de trabajo en diferentes entornos (producción, pruebas, desarrollo) solo puedan conectarse a otras cargas de trabajo en el mismo entorno)

- Caso de uso 2 : delimitación de aplicaciones (es decir, el siguiente nivel de detalle de microsegmentación donde solo las cargas de trabajo asociadas a una aplicación específica (p. ej. aplicación de procesamiento de pagos o aplicación de gestión de recursos humanos) en un entorno específico pueden comunicar entre sí. Piense en esto como realmente apretar la soga)

- Caso de uso 3 : segmentación por niveles (es decir, esta es una de las formas más detalladas de política de microsegmentación y garantiza que solo las cargas de trabajo asociadas a un nivel específico (p. ej. Nivel sitio web o nivel de base de datos, etc.) en una aplicación específica en un entorno específico pueden comunicar entre sí)

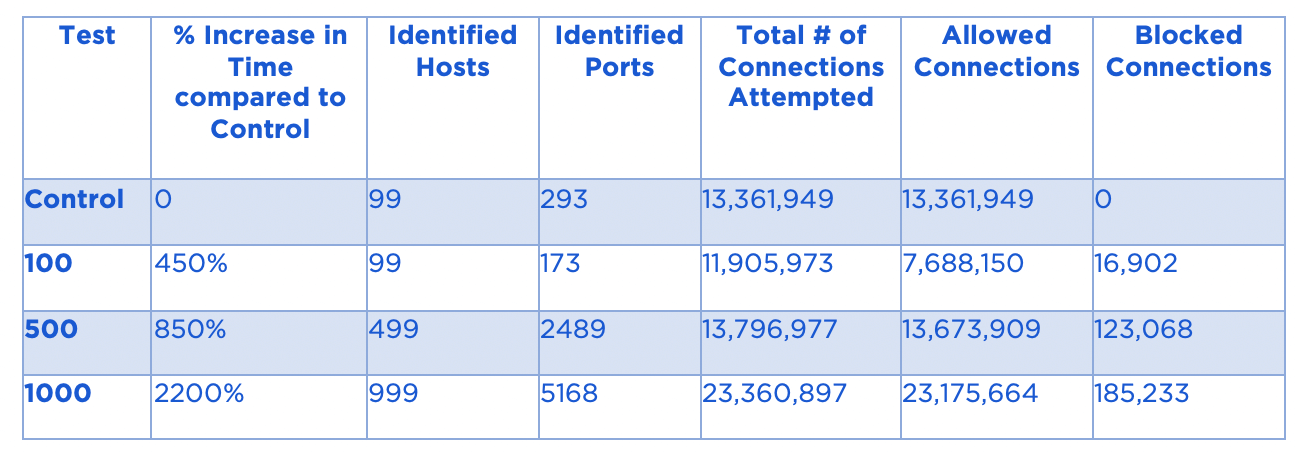

El equipo de Bishop Fox no tenía conocimiento previo del entorno de prueba, y todo el entorno fue destruido y reconstruido para cada prueba. Lo que significa que en cada ronda de pruebas, nada se transfirió, en individua la topología y las direcciones IP. Todas las políticas de microsegmentación se definieron empleando una lista blanca o un enfoque de denegación predeterminado, es decir, las reglas se escribieron para permitir explícitamente el tráfico autorizado, por lo que cualquier cosa sin una regla no estaba, de forma predeterminada, no permitida y, por lo tanto, bloqueada. El conjunto inicial de pruebas se realizó en un entorno de 100 cargas de trabajo (considerablemente más pequeño que el tamaño de implementación de la mayoría de las organizaciones medianas), con repeticiones del caso de uso 2 en cargas de trabajo de 500 y 1000.

Estas fueron las observaciones de las pruebas que involucran 100 cargas de trabajo:

Estos datos muestran que incluso una política de separación ambiental muy simple (Caso de uso 1) proporciona al menos un aumento del 300% en la dificultad para que un atacante enumere y alcance su objetivo. Y el esfuerzo incremental relativamente bajo de aplicar políticas de delimitación de aplicaciones (Caso de uso 2) da como resultado un aumento del 450% en la dificultad para un atacante. Pero no es solo el aumento obvio en el esfuerzo lo que hace que la microsegmentación sea un control de seguridad convincente. Si presta atención al aumento en el número de conexiones bloqueadas, verá que el potencial de detección de un atacante que intenta conexiones no autorizadas hace que el esfuerzo incremental sea una inversión atractiva para el defensor. Esto también se muestra en el volumen de tráfico generado en las pruebas Control, Caso de uso 1 y Caso de uso 2: a menos que se intente durante un periodo de tiempo muy largo, estos picos en los volúmenes de conexión deberían activar alertas en el SOC, lo que lleva a investigaciones.

También es interesante la caída en las conexiones intentadas en el caso de uso 3 (en el que se aplicó la segmentación de niveles). Esta caída se explica por el hecho de que el entorno estaba tan estrechamente segmentado (piense en Boa Constrictor a la hora del almuerzo) que el adversario se vio obligado a cambiar de táctica (vs. Caso de uso 2). Sin embargo, este cambio de táctica no resultó en última instancia en una victoria más eficiente para el atacante. De hecho, a pesar del esfuerzo comparativamente bajo del defensor para reforzar la política de microsegmentación, el tiempo total hasta el éxito aún aumentó y estuvo un 950% por encima del experimento de control, lo que indica queel aumento de las restricciones en la política de seguridad obligó a un cambio material en el enfoque del atacante, en comparación con los casos de uso anteriores, e incluso este cambio los dejó significativamente peor.

El titular de esta primera ronda de pruebas: ¿no te gustaría hacer que el trabajo del adversario sea entre 3 y 10 veces más difícil? Si es así, implemente la microsegmentación.

Estos son los datos del caso de uso 2 (delimitación de aplicaciones) en cargas de trabajo de 100, 500 y 1000:

La conclusión clave aquí es que a medida que aumenta el tamaño del patrimonio protegido, el trabajo del atacante se vuelve considerablemente más difícil (entre 4,5 y 22 veces), incluso sin cambios en la naturaleza de la política de segmentación implementada , una fuerte justificación para mirar más allá de una implementación de segmentación altamente táctica y dar el salto para extender este conjunto de capacidades a todo el patrimonio, ya que los beneficios son reales.

Entonces, ¿qué significa todo esto?

- La microsegmentación debe adoptar un enfoque de lista blanca: solo adoptando este enfoque puede medir realmente la mejora en la postura de seguridad, ya que está eliminando todo menos las vías aprobadas.

- La microsegmentación, incluso con una política de separación ambiental muy simple, hace que sea al menos 3 veces más difícil para un atacante lograr su resultado, por su propia justificación estable para invertir en esta capacidad.

- Aumentar el tamaño de implementación de la microsegmentación sin necesidad de cambiar la definición de la política da como resultado beneficios generales de seguridad en sí mismo: las organizaciones deben apuntar a extender la segmentación a todo su patrimonio, no solo a un pequeño subconjunto táctico.

- La creciente sofisticación de una política de microsegmentación obliga a un cambio de enfoque por parte del atacante, a menudo a costa de tiempo y aumentando las posibilidades de detección.

Para obtener más información, descargue una copia del reporte hoy y unir a nosotros para un seminario sitio web en tiempo real el martes 16 de junio.

.png)