Asuma la violación con Zero Trust Endpoint Security

"Teníamos seguridad en su lugar, entonces, ¿cómo pasó el ransomware ?" , una pregunta conmovedora que a menudo inició muchas reuniones de crisis en la sala de juntas luego de una gran violación cibernética. En un momento tan crucial para muchas compañías, hay mucho en juego: reputación de marca, multas de cumplimiento, pérdida de confianza de los inversionista, fluctuación del precio de las acciones e incluso consideraciones de pago de rescate.

Y en realidad, esta pregunta está lejos de estar fuera de lugar. Las soluciones de seguridad perimetral y de endpoints son omnipresentes en todas las redes empresariales. Esto plantea la pregunta: ¿Cómo sigue pasando el ransomware y, lo que es más importante, por qué todavía puede propagar rápidamente, causando estragos a un ritmo tan alarmante?

En este artículo, examinaremos estas preguntas. También repensaremos los enfoques tradicionales que dominaron la historia de la seguridad de endpoints hasta ahora.

La historia: Mismo guión, diferentes actores

En muchos casos, el enfoque de los actores de amenazas crea una trama familiar con un final inquietantemente previsible, y generalmente es algo así:

- Dirigir a la fruta madura, como el punto final (credenciales) de un usuario final o el servidor front-end sitio web

- Emplee una combinación de sondeo directo e indirecto e ingeniería social para el compromiso inicial

- Descubra a qué más se puede acceder y pivote desde la máquina comprometida

- Escalar privilegios para poder pasar a otras máquinas

- Continúe propagar a los sistemas de alto valor y luego complete objetivos maliciosos

- Enjuague y repita

En esta historia, todos son un objetivo.

Tomemos, por ejemplo, el desarrollador por contrato que trabaja de forma remota para entregar una pieza crítica de software empresarial para un cliente. Por lo general, trabajan con plazos muy ajustados, por lo que a veces están bajo presión para posiblemente tomar atajos para completar los proyectos antes de sus plazos. Este tipo de usuario de punto final es un candidato ideal para un ataque a la cadena de suministro porque, si se ve comprometido, su punto final se puede usar para infiltrar en la canalización de control de código fuente (CI/CD). Otro ejemplo de usuarios objetivo son los ejecutivos de ventas y marketing que suelen estar de viaje participando en reuniones y eventos. También corren el riesgo de sufrir ataques de ingeniería social y phishing porque es más probable que accedan a redes públicas desprotegidas.

Dichos usuarios y sus puntos finales, una vez comprometidos, permiten al actor de amenazas tener un punto de pivote para continuar su ataque. Luego intentarán ingresar a cuentas con mayores privilegios y pasar a otras máquinas antes de llegar a sistemas importantes como los sistemas de bases de datos, los sistemas de gestión de documentos o los sistemas de gestión de relaciones con los clientes. Estos son a menudo los activos de alto valor que contienen información comercial y personal valiosa para la organización.

El statu quo: fatiga de la ciberdefensa

Los actores de amenazas no tienen escasez de técnicas de su lado, desde malware sin archivos que aprovecha la inyección de código sofisticada y cargas útiles de ransomware altamente evasivas hasta vulnerabilidades antiguas que aún son efectivas debido a la dependencia de las organizaciones de sistemas heredados que alojan código comercial muy antiguo, pero importante, que puede no ser muy fácil de reemplazar. A veces parece que los atacantes tienen el beneficio.

Y es posible que lo hagan porque los defensores se enfrentan a un aluvión de actores de amenazas con un arsenal cada vez mayor de capacidades maliciosas. Como dice el refrán, los defensores tienen que hacerlo bien todo el tiempo, mientras que los atacantes tienen que hacerlo bien solo una vez. Debido a esto, los defensores enfrentan la mayor parte de la presión la mayor parte del tiempo.

No es para profundizar más en el punto, pero aquí hay un ejemplo de la carga útil Brute Ratel y el mapa MITRE TTP asociado para mostrar a qué se enfrentan los defensores con una sola carga útil. Y hay muchas variantes diferentes de malware con tal capacidad.

En la imagen, el pequeño punto en el extremo izquierdo es la carga útil Brute Ratel. A la derecha están las muchas tácticas y técnicas diferentes que esta carga útil puede emplear para infectar un sistema, evadir la detección y llevar a cabo sus objetivos maliciosos.

Esto demuestra parte de la razón por la que las infracciones y los casos de ransomware continúan aumentando incluso a través de una impresionante evolución de las herramientas de seguridad de endpoints: antivirus (AV), AV de próxima generación (NGAV), plataformas de protección de endpoints (EPP), detección y respuesta de endpoints (EDR), etc. Estas herramientas combinadas con una lista aún más larga de características de protección (análisis de firmas, control de aplicaciones/procesos, heurística, análisis de comportamiento, prevención de exploits, sandboxing y la lista continúa) que se supone que resuelven el problema real que ahora parece haber exacerbado. La proliferación de ransomware en los últimos años demostró la gravedad del problema.

Entonces, ¿por qué el malware aún puede pasar?

Puede haber varias razones para esto. En algunos casos, los sistemas de seguridad existentes, tradicionalmente basados en la detección, pasaron por alto la amenaza por completo. Esto podría deber a una vulnerabilidad de día cero o técnicas altamente evasivas. También podría ser que un módulo de seguridad necesario no se configuró correctamente o que el módulo correcto ni siquiera se implementó debido a limitaciones presupuestarias o falsos positivos que bloquean los casos de uso empresarial diarios.

En el contexto de una lista casi interminable de capacidades de ataque, como la amenaza de las vulnerabilidades del lado del usuario final y del proveedor y la complejidad cada vez mayor en las redes modernas (entornos híbridos), algo está destinado a salir mal. Y es por eso que suele hacerlo.

Resiliencia cibernética: seguridad de endpoints de confianza cero

¿Y ahora qué? ¡Ingrese al paradigma de seguridad cooperativa! Esta es la seguridad de endpoint de detección tradicional combinada con el nuevo enfoque de seguridad de endpoint Zero Trust.

Es un nuevo paradigma de seguridad basado en la seguridad proactiva y los principios de Zero Trust que funcionan junto con las herramientas de seguridad existentes sin necesidad de realizar cambios en la red y los sistemas. Esta capacidad emplea datos de puntos finales multiplataforma que son analizados de forma centralizada por un cerebro central inteligente y escalable.

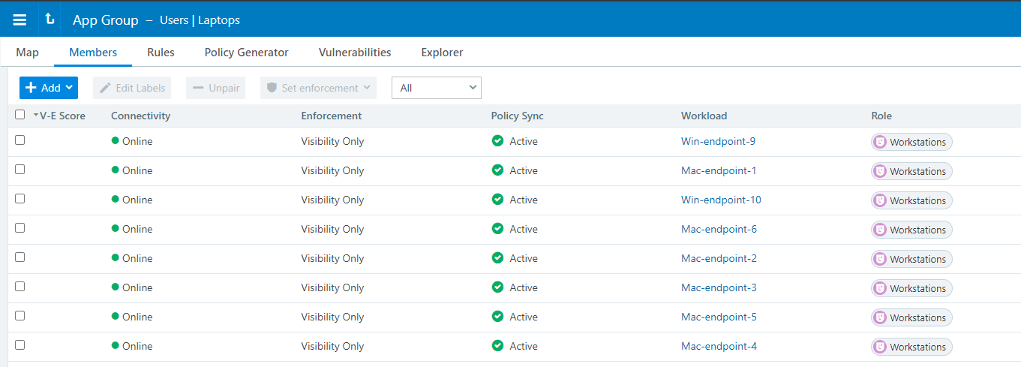

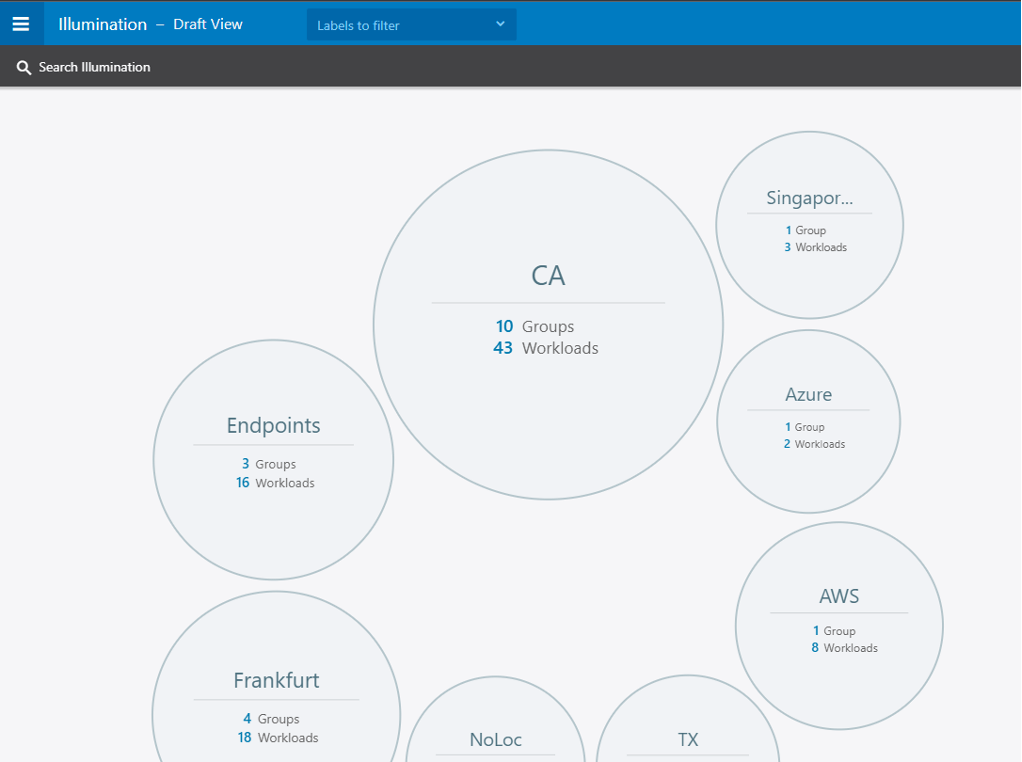

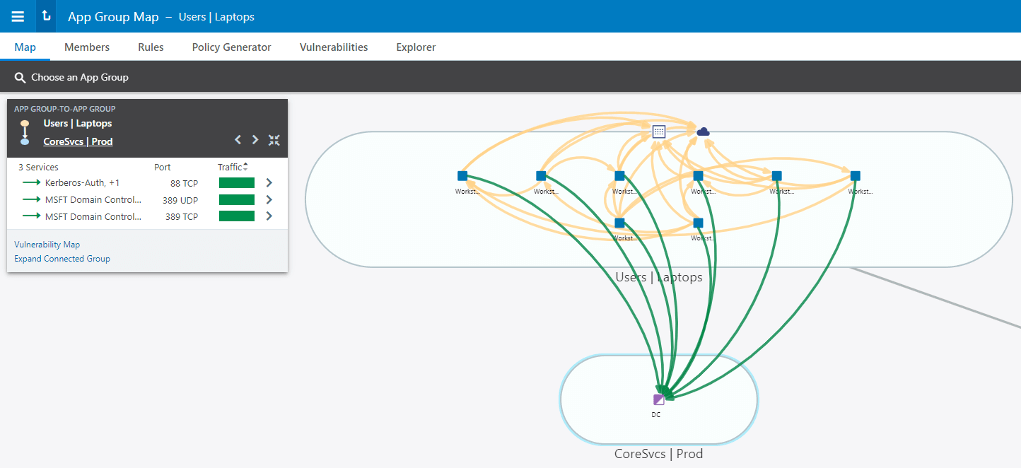

Comienza con una implementación no disruptiva que ocurre en minutos. Luego continúa proporcionando una visión de las comunicaciones este-oeste, además de las que normalmente se monitorean norte-sur. Esto es necesario porque las organizaciones deben tener la capacidad de ver y rastrear las comunicaciones a través de diferentes sistemas operativos, plataformas y ubicaciones simultáneamente. Y todo esto es posible sin ningún sistema adicional ni cambios en la red. Aquí, vemos un ejemplo de todos los diferentes puntos finales y cargas de trabajo del servidor, incluidos los activos de la nube pública agrupados lógicamente (sin cambios de red) agrupados por sus nombres de ubicación designados.

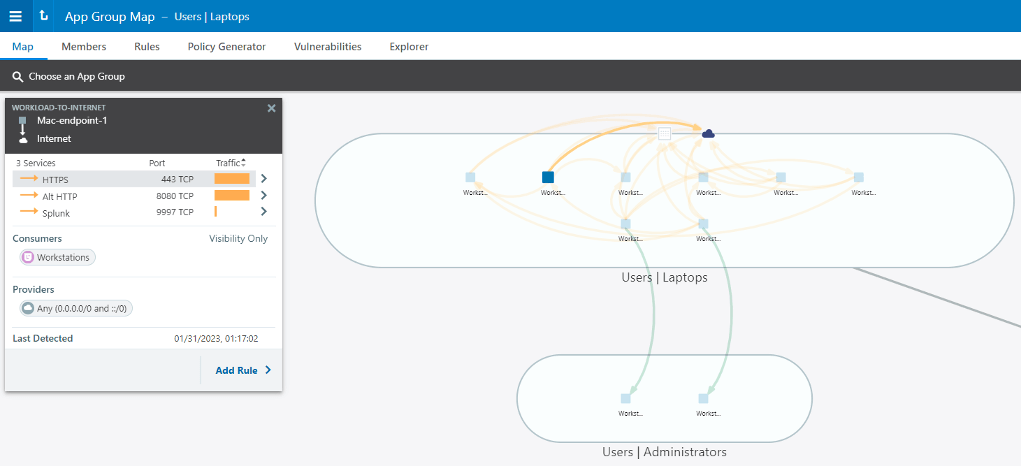

Dado que los puntos finales no existen en el vacío, se comunican con muchos sistemas diferentes. Incluso pueden intentar comunicar con otros puntos finales, aunque en algunos casos esta comunicación no es realmente necesaria o deseable debido a un alto riesgo de movimiento lateral. Esto hace que tener visibilidad de la comunicación de los puntos finales sea una capacidad muy importante.

Los puntos de conexión también se comunican con servidores y cargas de trabajo. Algunos de estos pueden estar bajo el control de la organización en sus centros de datos, mientras que otros pueden ser servicios SaaS en la nube de terceros. Es necesario obtener visibilidad de dicha comunicación para comprender todos los riesgos de esos puntos finales y los servidores a los que se conectan.

La visibilidad, como se explicó anteriormente, es un precursor necesario para la aplicación siempre activa que proporciona contención a raíz de una falla de detección por parte de la seguridad de endpoint tradicional y EDR. Las capacidades de aplicación incluyen políticas basadas en identidad y dominio para eliminar las comunicaciones de devolución de llamadas de malware, reglas basadas en procesos para la nanosegmentación y control de comunicaciones con firewall y políticas basadas en amenazas de vulnerabilidad. Este enfoque también significa que, tanto si hay directivas de Confianza cero como límites de lista de denegación, la directiva de seguridad se define y aprovisiona en función de la inteligencia de tráfico. Esta inteligencia debe estar en qué sistemas tenemos, qué hacen y, en base a eso, cómo protegerlos adecuadamente. El reconocimiento de la ubicación también mejora la flexibilidad de las directivas dentro y fuera de la red corporativa. Todo esto debe aplicar de manera uniforme en diferentes plataformas: Windows, Linux, Mac, Unix, Cloud y contenedores.

Lograr estos objetivos desde el punto de vista de un defensor requiere equipos y herramientas para colaborar de manera efectiva. Es probable que una organización que asume una violación se centre en la resiliencia cibernética en lugar de solo en la detección. Dan tanta importancia a las estrategias de contención como a la detección.

Illumio Endpoint complementa las herramientas de detección existentes

Como parte de la plataforma de segmentación Illumio Zero Trust, Illumio Endpoint fue diseñado para complementar las herramientas de seguridad de detección existentes y, al mismo tiempo, llenar los mayores vacíos en visibilidad y capacidades de prevención de movimiento lateral.

Este tipo de enfoque de contención fue puesto a prueba recientemente por Bishop Fox. A través de múltiples emulaciones de ataques, descubrieron que las infracciones se detectaban hasta 4 veces más rápido con Illumio Zero Trust Segmentation porque los atacantes tenían que eludir estos métodos de contención, creando más ruido para que las herramientas de detección lo detectaran.

En general, la segmentación en los endpoints conduce a una postura de seguridad positiva que, en colaboración con las inversiones en seguridad existentes, lo convierte en una gran historia de endpoints.

¿Desea obtener más información sobre Illumio Endpoint? Contáctenos hoy para una consulta y demostración gratis.

.png)

.webp)