Profundice en la segmentación de Illumio Zero Trust con artículos de opinión, perfiles de Illumineer, guías instructivas y más

.svg)

Ransomware Containment

.webp)

Caballo de Troya moderno: cómo los atacantes viven de la tierra y cómo detenerlos

Descubra cómo los atacantes "viven de la tierra" empleando herramientas confiables como PowerShell y SSH y cómo detener las amenazas LOTL con visibilidad y contención.

.webp)

Dentro de la investigación: Cazando hackers a través de los 'Cuatro Fundacionales'

Conozca las preguntas, tácticas y herramientas clave para descubrir actividades maliciosas, rastrear el comportamiento de los atacantes y proteger los datos críticos en el complejo panorama de amenazas actual.

.webp)

El Dr. Larry Ponemon habla sobre por qué la contención, no la prevención, es el futuro de la ciberseguridad

Aprenda del experto en ciberseguridad, el Dr. Larry Ponemon, sobre por qué la prevención ya no es suficiente y por qué la contención, la confianza cero y un liderazgo estable son clave para sobrevivir a los ataques de ransomware modernos.

.webp)

Por qué Medusa Ransomware es una amenaza creciente para la infraestructura crítica

Descubra cómo funciona Medusa ransomware y por qué es tan peligroso para la infraestructura crítica a nivel mundial.

.webp)

Ransomware en 2025: costo, tendencias y cómo reducir su riesgo

Descubra cómo los atacantes explotan las brechas de seguridad, por qué el ransomware es ahora un modelo de negocio y cómo la microsegmentación puede detener las amenazas en seco.

Estudio sobre el costo global del ransomware: lo que nos dicen las cifras

Descubra cómo los atacantes están cambiando a la interrupción operativa, por qué la prevención no es suficiente y cómo Zero Trust y la microsegmentación contienen el impacto del ransomware.

Cómo cumplir con la guía de ransomware Phobos de CISA con Illumio

Descubra la guía de CISA para proteger contra el ransomware Phobos y cómo la plataforma de segmentación Illumio Zero Trust ayuda a cumplir con estos estándares.

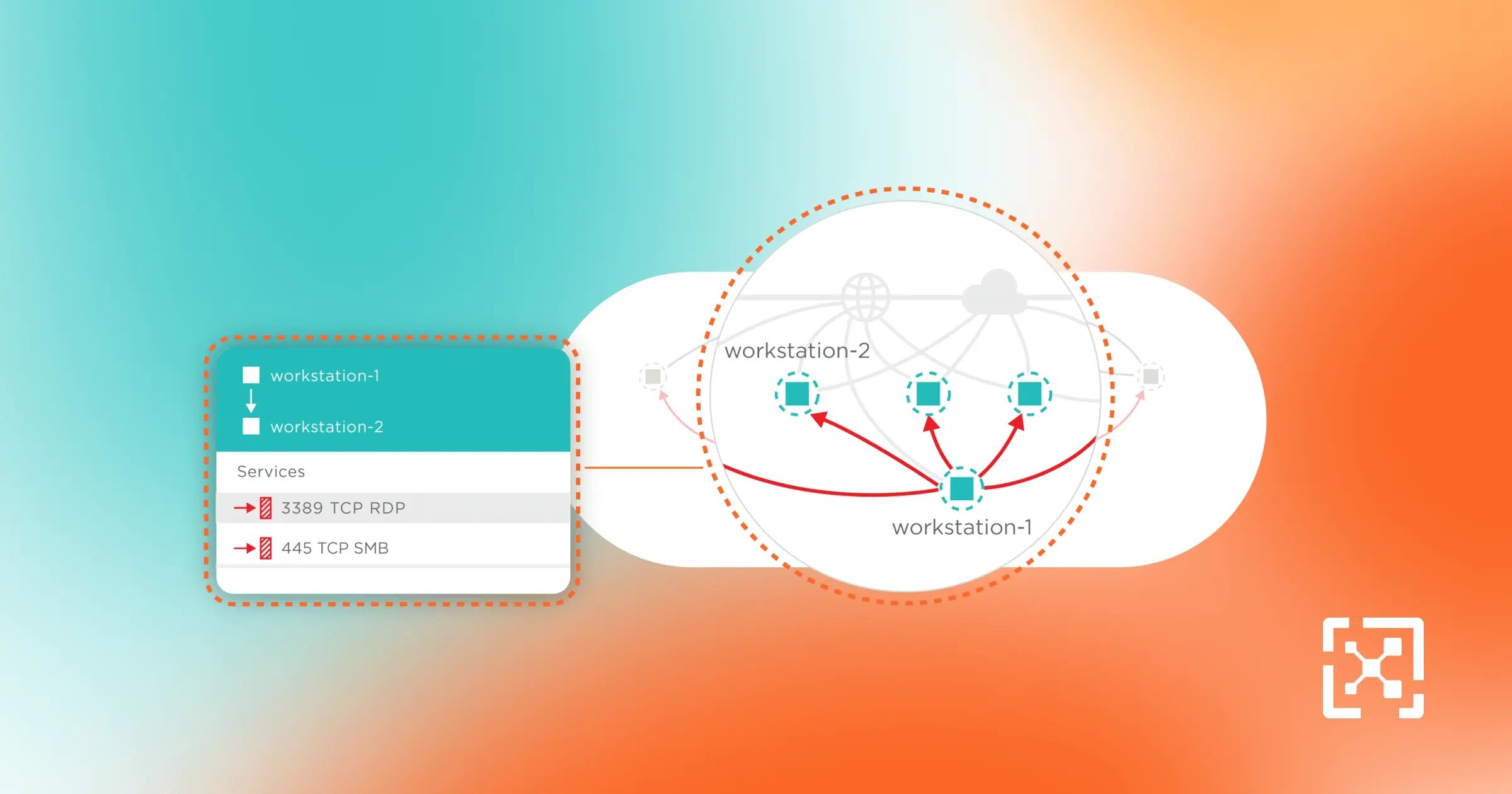

Contenga el ransomware en su origen con segmentación de confianza cero

Descubra por qué la amenaza del ransomware es tan crítica y cómo lograr la contención del ransomware con la segmentación de confianza cero.

Los ataques a las compañías de servicios públicos son cada vez más disruptivos: lo que pueden hacer los operadores

Conozca cómo están cambiando los ataques a las compañías de servicios públicos y las cinco estrategias que los operadores pueden emplear para mitigar las amenazas actuales.

Kubernetes no es inmune al ransomware, y cómo puede ayudar Illumio

Descubra por qué el ransomware es un riesgo de ciberseguridad muy real en Kubernetes que los arquitectos de DevSecOps no pueden permitir ignorar.

.webp)

AWS e Illumio: Ayudando a la atención médica a modernizar su respuesta al ransomware

Unir a Illumio el 21 de septiembre a las 9 a. m. PST para un seminario sitio web gratis con Amazon Sitio web Services (AWS).

Desmitificando las técnicas de ransomware mediante ensamblajes .Net: un ataque de varias etapas

Aprenda los fundamentos de un ataque de carga útil de varias etapas empleando un conjunto de cargas útiles por etapas.

Asumir incumplimiento.

Minimizar el impacto.

Aumentar la resiliencia.

¿Listo para obtener más información sobre la segmentación de confianza cero?