Kubernetes no es inmune al ransomware, y cómo puede ayudar Illumio

El ransomware no es un problema en Kubernetes, ¿verdad? Las construcciones de contenedores son tan dinámicas y efímeras que hay poco riesgo de que el ransomware tenga tiempo de secuestrar un pod, por ejemplo, y luego intentar propagar lateralmente cargas útiles maliciosas entre espacios de nombres. Los pods voltean hacia arriba y hacia abajo de manera tan dinámica que el ransomware es de poca importancia en Kubernetes, por lo que mi clúster está a salvo de esta amenaza específica de ciberseguridad, ¿verdad?

Desafortunadamente, esta suposición se demostró errónea demasiadas veces. El ransomware tiende a funcionar de manera diferente en Kubernetes que fuera de los clústeres de contenedores, pero es un riesgo de ciberseguridad muy real que los arquitectos de DevSecOps no pueden permitir ignorar. El ransomware puede causar un daño muy real en un clúster de Kubernetes, y la mejor forma de remediación es la prevención.

Illumio puede evitar que el ransomware secuestre su clúster de Kubernetes, evitando que su organización sea la próxima víctima de un ciberataque en aparecer en las noticias.

Cómo se propaga el ransomware en Kubernetes

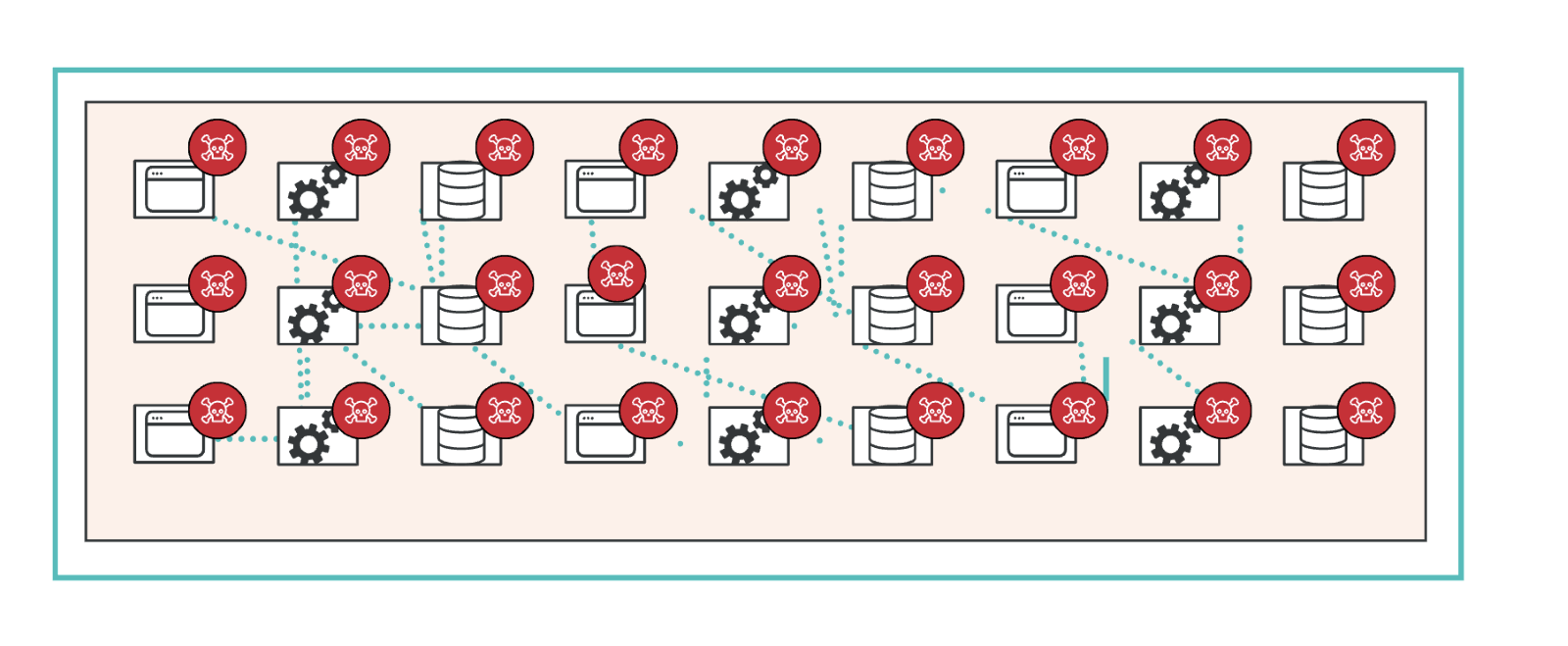

En cargas de trabajo que no son contenedores, el ransomware secuestrará un host y luego buscará puertos abiertos. Los puertos comunes que están abiertos de forma predeterminada en muchas cargas de trabajo son RDP, SSH y SMB. Es trivial que el ransomware suplante conexiones a través de estos puertos y establezca una conexión con un host vecino. Una vez que se abre la conexión, el ransomware puede entregar rápidamente una carga útil maliciosa al siguiente host, tomar el control y buscar puertos abiertos, repitiendo este proceso en todos los hosts vecinos muy rápidamente.

Esta propagación entre hosts puede ocurrir más rápido de lo que la mayoría de las soluciones de protección contra malware de detección y respuesta pueden identificar y responder. En poco tiempo, toda la infraestructura puede ser tomada como rehén.

En Kubernetes, los hosts, también conocidos como "nodos", son máquinas virtuales (VM) u hosts sin sistema operativo que ejecutan código de contenedores. Crean una capa de abstracción sobre el sistema operativo (SO) subyacente del nodo. Un clúster se crea cuando los pods y los servicios están asociados a un espacio de nombres, y ese espacio de nombres contiene todo el código y las bibliotecas que requiere la aplicación que se ejecuta en él. Las construcciones dentro de un espacio de nombres son dinámicas: a medida que los recursos informáticos se escalan horizontalmente, los pods se activarán y ejecutarán código y luego se pueden volver a voltear rápidamente, solo para volver a activar más tarde con una dirección IP diferente.

La duración de un pod puede ser muy breve y la mayoría de los pods no ejecutan puertos abiertos como RDP o SSH. Esto se debe a que los pods no tienden a usar estos protocolos para comunicar con otros pods. Por lo tanto, el ransomware a menudo se percibe como de poca relevancia dentro de un clúster.

El ransomware es una gran amenaza en Kubernetes

Sin embargo, el ransomware puede convertir rápidamente en un desastre cibernético en un clúster de Kubernetes. El código malicioso puede introducir al principio del ciclo de vida del desarrollo de código, pero no detectar porque aún no se está ejecutando. Las cargas útiles maliciosas también se pueden introducir en un clúster de Kubernetes a través de API expuestas, configuraciones de autenticación débiles, software sin parches o quizás el riesgo más común: configuraciones mal configuradas.

Las amenazas cibernéticas pueden introducir en cualquier parte de la cadena de suministro de software. Por ejemplo, si la imagen de un contenedor se descarga de un repositorio de código abierto; y luego ejecutar dentro de un clúster, esa imagen puede contener código incrustado que se puede ejecutar y "escapar" de un pod al nodo subyacente. Luego implementará ransomware en ese nodo subyacente. En ese momento, el ransomware puede secuestrar ese nodo y establecer conexiones a través de puertos abiertos a nodos vecinos, lo que permite que la amenaza secuestre o cifre rápidamente todos los nodos subyacentes que alojan el clúster de Kubernetes.

Esto puede hacer que las aplicaciones que se ejecutan en los nodos de trabajo se "bloqueen", se cierren de manera efectiva. Si el código se escapa a un nodo maestro subyacente, el plano de control del clúster de Kubernetes puede ser secuestrado y correrá el riesgo de bloquear todo el clúster. Un pequeño problema introducido al principio del ciclo de vida del desarrollo de código puede convertir rápidamente en un desastre importante.

Un ejemplo de este tipo de malware es Siloscape, descubierto en marzo de 2021. Emplea vulnerabilidades en procesos de subprocesos poco documentados para acceder al nodo subyacente y luego puede acceder a kubectl para ejecutar comandos que se extenderán a los nodos vecinos. Este es un claro ejemplo de por qué el plano de control de los nodos de Kubernetes debe proteger y el acceso debe limitar por otros procesos. Illumio puede imponer el acceso a procesos específicos en un host, limitando quién tiene acceso a ellos.

Illumio puede proteger de forma proactiva contra el ransomware en Kubernetes

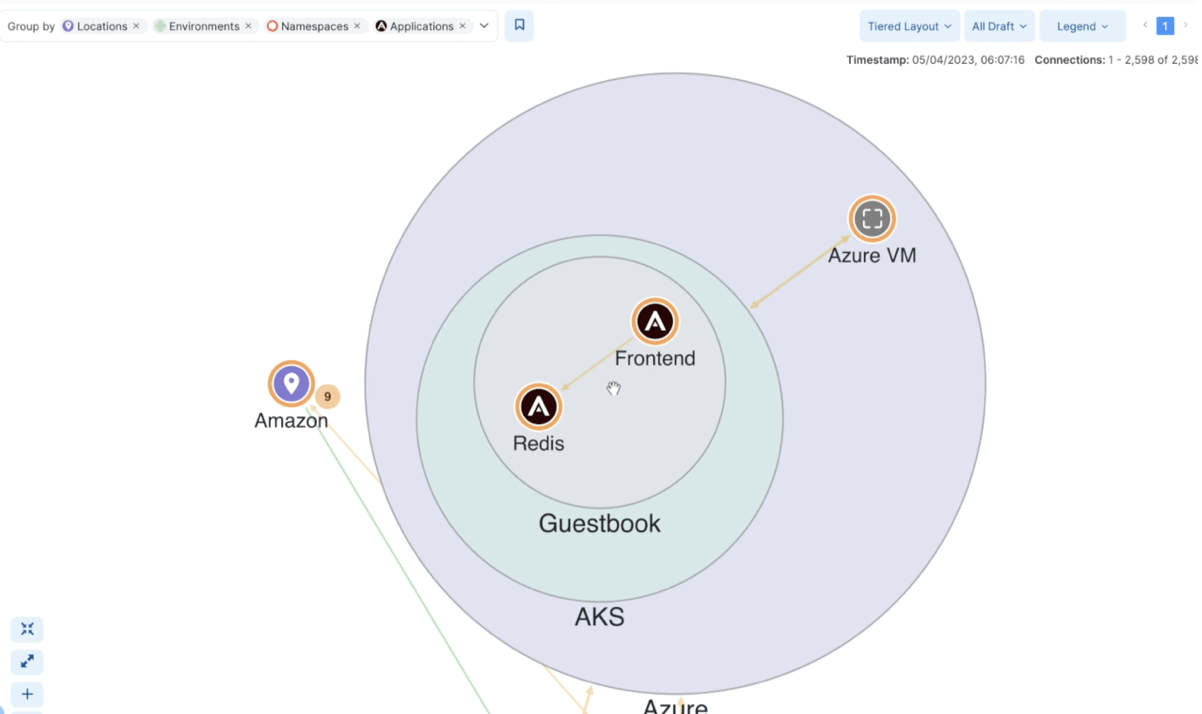

Illumio aplica la comunicación de carga de trabajo tanto dentro de un clúster de Kubernetes como en el nodo subyacente.

Dentro de un clúster de Kubernetes, Illumio aplicará la comunicación entre espacios de nombres o entre espacios de nombres y cargas de trabajo fuera de un controlador de entrada, lo que evita la comunicación innecesaria entre cargas de trabajo. A diferencia de otros proveedores, la visibilidad y la aplicación de Illumio se extienden a toda la superficie de ataque híbrida, no solo a los contenedores, lo que permite a los equipos de SecOps eliminar el aislamiento de políticas y extender las operaciones existentes a los contenedores, mejorando la resiliencia cibernética.

Entre los nodos subyacentes, Illumio también aplicará la comunicación para que, si un código malicioso desconocido se escapa del clúster de Kubernetes y llega al nodo, se evitará que ese código malicioso se propague a los nodos vecinos. Esto es posible porque Illumio evita que se establezcan sesiones entre esos nodos. Dado que Illumio asume que las infracciones son inevitables, incluso por amenazas introducidas al comienzo de la cadena de suministro de software, los clústeres de Kubernetes están protegidos contra ransomware con la intención de interrumpir la infraestructura subyacente.

Cómo cambiar la seguridad a la izquierda en Kubernetes con Illumio

En ciberseguridad, shift-left se refiere a la introducción de soluciones de seguridad al comienzo del ciclo de vida de desarrollo de código:

- El lado derecho del ciclo de vida representa el alojamiento de código como una aplicación y la implementación de un firewall delante de él.

- El lado izquierdo representa el nacimiento de ese código a medida que se desarrolla.

Si alguna carga de trabajo gestionada contiene una amenaza desconocida incrustada en el código que luego se inicia e intenta propagar a los hosts vecinos, Illumio evitará que esa amenaza se propague.

Esto es cierto incluso sin que Illumio conozca la intención de esa amenaza. La mayoría de las soluciones de seguridad de detección y respuesta intentan comprender la naturaleza de una amenaza antes de tomar una decisión. Pero Illumio no pierde el tiempo tratando de entender esto antes de tomar una decisión. La cantidad de comunicación lateral requerida por la mayoría de las cargas de trabajo es limitada y la mayoría de los puertos abiertos deben cerrar o monitorear continuamente. Los dispositivos se pueden poner en cuarentena e Illumio puede evitar toda comunicación lateral sin necesidad de saber qué tipo de daño se está intentando.

Kubernetes nunca debe considerar inmune al ransomware. La prevención es la mejor forma de corrección, e Illumio evita que el ransomware infecte todas las cargas de trabajo, incluso en Kubernetes.

¿Desea obtener más información sobre cómo Illumio puede proteger Kubernetes de la propagación de ransomware? Contáctenos hoy para una consulta y demostración gratis.

.png)

.webp)

.webp)