Cómo cumplir con la guía de ransomware Phobos de CISA con Illumio

Recientemente, la Oficina Federal de Investigaciones (FBI), la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) y el Centro de Análisis e Intercambio de Información Multiestatal (MS-ISAC) publicaron un nuevo aviso de ciberseguridad destinado a informar a las organizaciones gubernamentales y de infraestructura crítica sobre cómo proteger contra el ransomware Phobos.

En esta publicación de blog, aprenda qué es el ransomware Phobos, cómo los funcionarios gubernamentales recomiendan preparar para Phobos y cómo el panel de protección contra ransomware de Illumio puede ayudar a lograr estas recomendaciones.

¿Qué es el ransomware Phobos?

El ransomware Phobos está relacionado con múltiples variantes de ransomware, incluidos Elking, Eight, Devos, Backmydata y Faust. La variante Backmydata se empleó en un ataque de febrero de 2024 en Rumanía que provocó la desconexión de sistemas en unos 100 centros sanitarios.

El aviso comparte tácticas, técnicas y procedimientos (TTP) e indicadores de compromiso (IOC) conocidos asociados con las variantes del ransomware Phobos observadas en febrero de 2024. Phobos opera como un modelo de ransomware como servicio (RaaS) y se dirigió a varios sectores desde mayo de 2019, incluidos el gobierno, los servicios de emergencia, la atención médica y la educación.

Cómo proteger contra el ransomware Phobos

El aviso proporciona tres conclusiones clave para mitigar la actividad del ransomware Phobos:

- Puertos RDP seguros para evitar que los actores de amenazas abusen y aprovechen las herramientas RDP.

- Priorice la corrección de vulnerabilidades explotadas conocidas.

- Implemente soluciones EDR para interrumpir las técnicas de asignación de memoria de los actores de amenazas.

La plataforma de segmentación Illumio Zero Trust puede ayudarlo a abordar estas tres recomendaciones.

1. Emplee el panel de protección contra ransomware de Illumio para proteger los puertos RDP

Con solo unos pocos pasos rápidos, su organización puede realizar mejoras importantes para frustrar a los malos actores y evitar el movimiento lateral dentro de su entorno. Si puede evitar el movimiento lateral, se cerciora de que, incluso si los atacantes ingresan, no lleguen muy lejos ni accedan a aplicaciones de misión crítica.

Repasemos los tres pasos para proteger los puertos RDP mediante el panel de protección contra ransomware:

- Identifique dónde hay tráfico RDP en su entorno

- Siga las acciones recomendadas en el panel de protección contra ransomware de Illumio

- Medir la mejora en el puntaje de protección contra ransomware

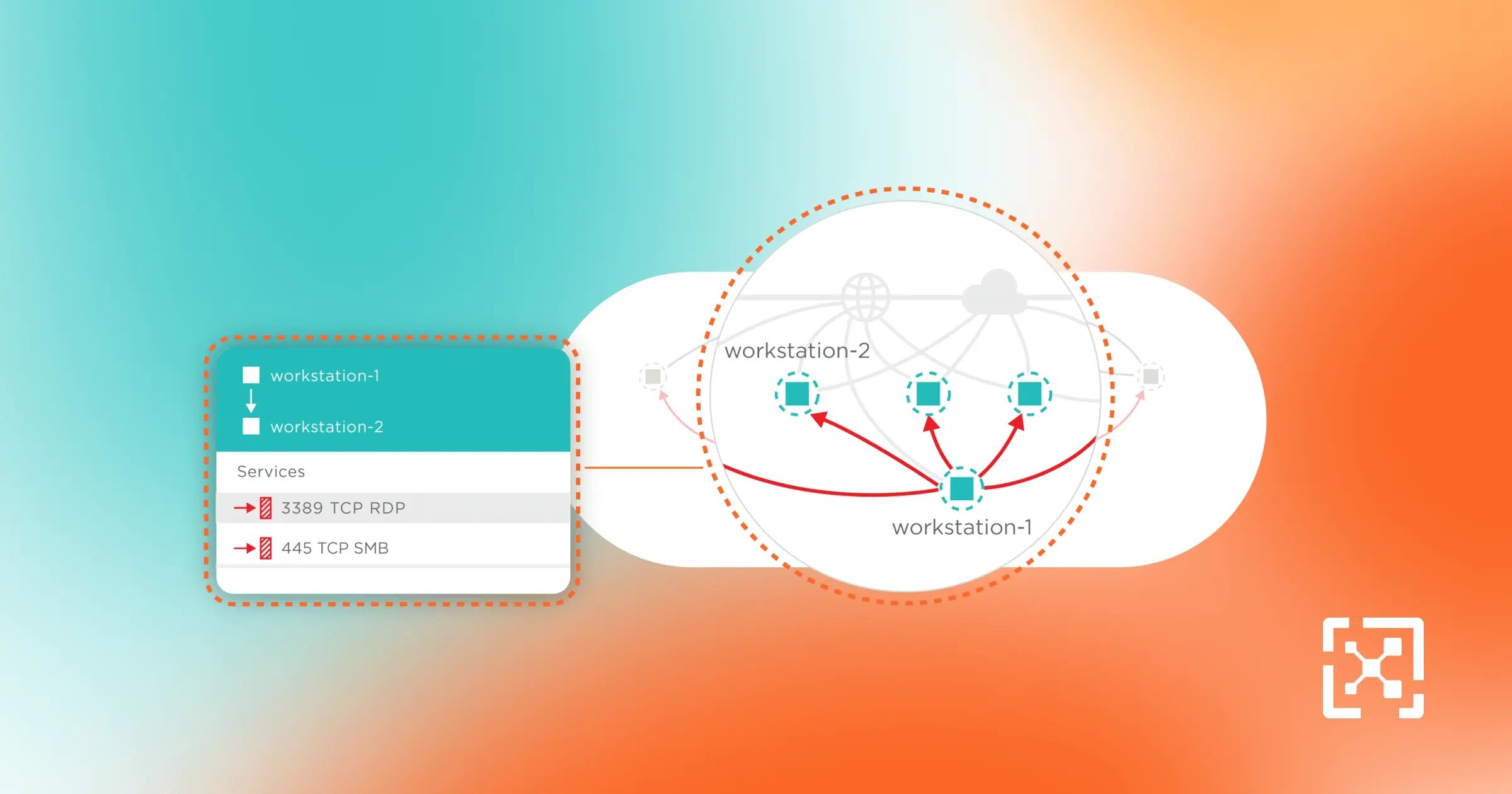

Identificación del tráfico RDP en su entorno

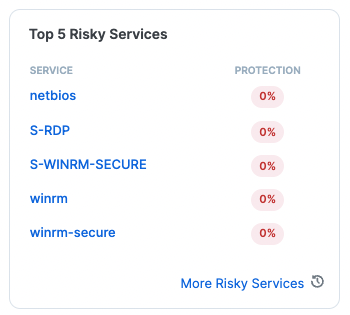

El panel de protección contra ransomware de Illumio rastrea fácilmente los servicios de mayor riesgo en su entorno. Uno de estos servicios es RDP. Si se expone en su entorno sin que la directiva lo controle, es posible que lo vea en el reporte de los 5 servicios de riesgo principales. Alternativamente, también puede dirigir al mapa para buscar específicamente el tráfico RDP.

En la imagen de arriba, puede ver que RDP figura entre los cinco servicios de mayor riesgo, pero tampoco existe una política que controle este servicio.

Aquí es donde puede hacer análisis comerciales para comprender el impacto. Por ejemplo, hay ciertas personas en la organización que necesitan la capacidad de usar RDP. Esto es muy útil para TI que puede estar ayudando a los empleados que no están en el sitio a solucionar un problema. Sin embargo, no es algo que la carga de trabajo promedio deba tener disponible.

Aquí es donde entran en juego las acciones recomendadas del panel.

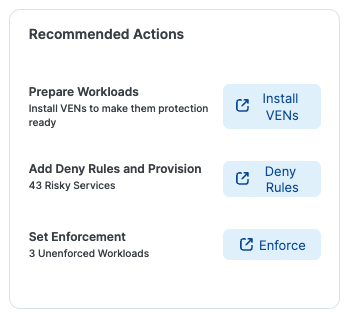

Siga las acciones recomendadas del panel de protección contra ransomware

Una de las acciones recomendadas en el panel es crear una regla de denegación. Esta es una manera fácil de crear protección rápidamente a medida que avanza en lo que puede ser un viaje más grande de Confianza cero.

En este caso, dado que CISA recomienda proteger los puertos RDP, el siguiente paso es crear una regla de denegación para bloquear este tráfico. Se pueden agregar excepciones según sea necesario, pero generalmente esto se bloqueará. Esto proporciona protección proactiva contra cualquier ataque de ransomware Phobos.

Cuando aplica reglas de denegación con Illumio, su nueva política se implementa en toda su organización en minutos, sin importar la escala.

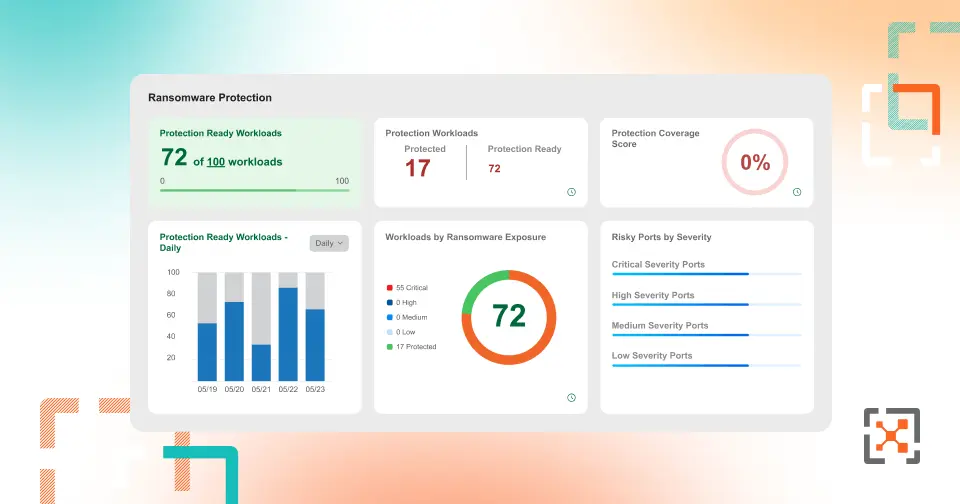

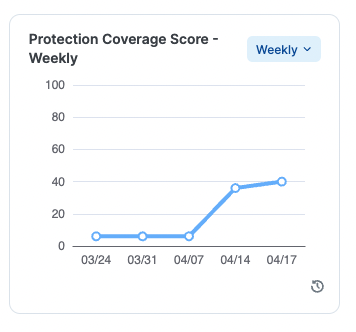

Mida la mejora de la seguridad en el puntaje de protección contra ransomware

Una excelente manera de medir su progreso en la protección de su entorno es con el puntaje de protección contra ransomware del panel. A medida que implementa la directiva y realiza cambios importantes, como el bloqueo del tráfico RDP, puede ver que ese puntaje aumenta.

Illumio no solo proporciona su puntaje actual, sino también este puntaje a lo largo del tiempo. Esta es una excelente manera de medir cómo está protegiendo su organización contra amenazas en constante evolución.

2. Corrija las vulnerabilidades explotadas conocidas con la segmentación de confianza cero

La segmentación de confianza cero (ZTS) puede ayudarlo a reducir el impacto de los ataques de ransomware como Phobos al ver y abordar dónde se explotaron las vulnerabilidades en su red .

Ver y corregir brechas de seguridad

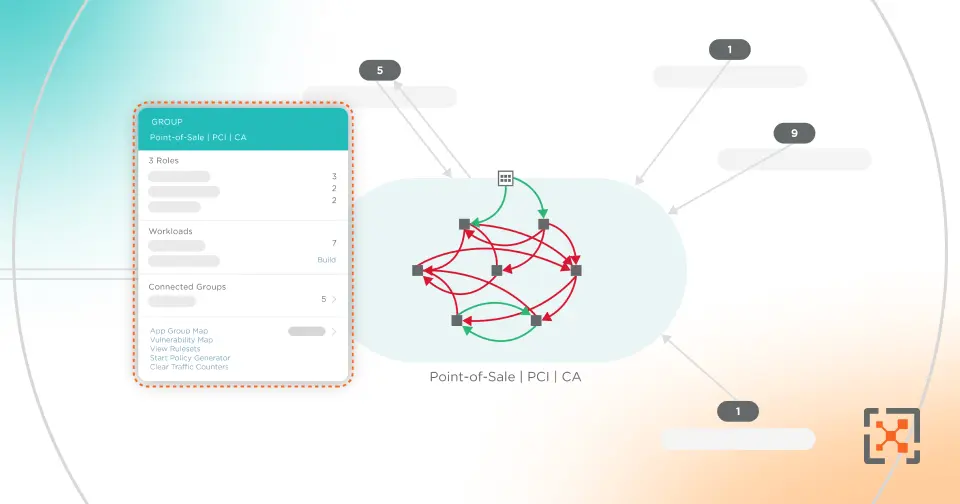

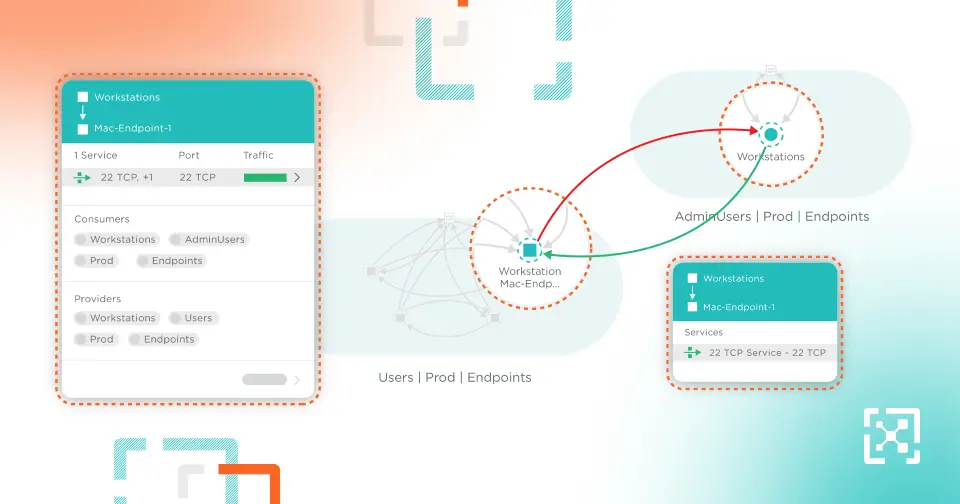

El mapa de Illumio ayuda a revelar sistemas o aplicaciones con comunicación excesiva, innecesaria o no conforme. Incluso puede combinar esta información con datos de escáneres de vulnerabilidades.

Con esta información, los equipos de seguridad pueden establecer políticas de segmentación granulares y flexibles para reducir la exposición a vulnerabilidades y detener la propagación de infracciones inevitables. Al comprender el contexto y la exposición, las cargas de trabajo se pueden proteger rápidamente antes de que se implemente un parche.

Cuantifique el riesgo con información basada en datos sobre vulnerabilidades

Frente a amenazas como el ransomware Phobos, es crucial no solo identificar sino también cuantificar las vulnerabilidades potenciales dentro de su red. Illumio muestra los puntos débiles de la red para que los equipos puedan implementar medidas proactivas precisamente donde más se necesitan.

Esta información proporciona a los equipos multifuncionales información procesable para abordar las brechas de seguridad, fomentar la toma de decisiones basada en datos y mejorar las estrategias de mitigación de riesgos en todo el entorno.

Cree de forma proactiva defensas contra vulnerabilidades

Modele, pruebe e implemente la segmentación granular de activos de alto riesgo como control de compensación, protegiendo los sistemas críticos cuando la aplicación de parches no sea factible o introduzca una complejidad operativa inaceptable.

La conciencia es clave. Si el tráfico se conecta a un puerto con una vulnerabilidad conocida, el centro de operaciones de seguridad (SOC) recibe una alerta de la infracción, incluido el contexto de vulnerabilidad y gravedad con los datos proporcionados por Illumio.

3. Combine EDR y segmentación de confianza cero para detectar y proteger automáticamente contra el movimiento lateral

Illumio complementa EDR al reducir la superficie de ataque con políticas de segmentación de confianza cero que dejan a los atacantes poco espacio para maniobrar. Illumio llena el vacío entre el incidente y la detección, independiente del patrón de ataque.

Según el aviso de ciberseguridad, EDR es una pieza importante de protección contra ataques de ransomware como Phobos. Pero cuando un ataque finalmente viola un punto final, EDR no tiene forma de evitar que esa violación continúe mover lateralmente a través de la red de su organización. Por eso es esencial combinar EDR con ZTS. Cuando el sistema EDR detecta una infracción, ZTS puede apagar y poner en cuarentena automáticamente cualquier carga de trabajo infectada.

La combinación de tecnología proactiva como ZTS con tecnología reactiva como EDR en cada punto final disminuye la debilidad del tiempo de permanencia al mismo tiempo que aumenta significativamente las capacidades de respuesta. De hecho, según las pruebas realizadas por Bishop Fox, la combinación de EDR con Illumio redujo radicalmente la propagación de un atacante mientras detectaba 4 veces más rápido.

Póngase en contacto con nosotros para saber cómo Zero Trust Segmentation puede ayudarlo a cumplir con la guía de CISA y detener los ataques de ransomware como Phobos hoy.

.png)