Cómo contener los ataques de LockBit Ransomware con Illumio

El riesgo de ransomware es lo más importante para muchas organizaciones.

Con nuevos ataques constantemente en los titulares, es imposible evitarlos. En este punto, la mayoría de las organizaciones operan bajo el supuesto de que en algún momento serán violadas. La mejor manera de prevenir un desastre cibernético es planear esto y proteger su organización en consecuencia.

Illumio ayuda a las organizaciones a prevenir desastres cibernéticos al detener la propagación lateral este-oeste. Con Illumio, cuando ocurra esa brecha, se contendrá rápidamente. Illumio prohíbe la capacidad del ataque para progresar más allá de la primera carga de trabajo que secuestra y evita la pérdida de datos valiosos.

Hoy, lo guiaremos a través de un caso de uso real con LockBit para ilustrar lo siguiente:

- ¿Qué es Lockbit?

- ¿Cómo se ve esto en el mundo real?

- Paso a paso cómo puedes solucionar esto con Illumio

Las brechas dan miedo, pero Illumio puede ayudarte a estar preparado.

Obtenga más información sobre la segmentación de Illumio Zero Trust.

¿Qué es Lockbit?

LockBit es un grupo que ejecuta ransomware como servicio desde 2019 y que estuvo en los titulares. Aunque se conoce comúnmente como ransomware ABCD, LockBit se convirtió en una amenaza importante, representando el 48% de los ataques conocidos en 2022.

LockBit es un software malicioso que se dirige a las organizaciones a través de archivos adjuntos de email e infecciones del sistema de archivos en cascada. A diferencia de otros tipos de ransomware que se centran en compañías e individuos, LockBit afecta principalmente a compañías y organizaciones gubernamentales.

Una vez infectado, Lockbit se propaga a través de otros dispositivos en la red a través de SMB y PowerShell. El enfoque de estos ataques está en dispositivos Windows y Linux.

Veamos un ejemplo real de esta organización en acción.

Un ejemplo del mundo real: ataque de ransomware Lockbit

Esto está afectando a compañías y agencias de todo el mundo. Tan recientemente como el verano pasado, una gran organización multinacional que emplea a más de 150,000 personas fue golpeada por ransomware. LockBit se atribuyó la responsabilidad de este ataque y que pudieron robar datos.

La organización pudo mantener el control de sus sistemas de TI y tomó medidas defensivas para restaurar la integridad total de sus sistemas de TI. Comenzaron a trabajar con un tercero para investigar el incidente. A fines del otoño, todavía estaban investigando el problema.

Cuando surgen estas situaciones, puede ser increíblemente costoso y llevar mucho tiempo resolverlas. Más de tres meses después, la investigación estaba en curso. Esta es una realidad común para las organizaciones afectadas por todo tipo de ataques.

Illumio ayuda a las organizaciones a responder rápidamente a estas situaciones para limitar el impacto de una violación inevitable. Esto puede ahorrar tiempo y dinero en una investigación costosa.

Cómo abordar este escenario de ransomware con Illumio

La visibilidad es clave

Me alertan sobre el riesgo de que Lockbit entró en una de nuestras máquinas con Windows 10. El primer paso crítico en esta situación es comprender cuántos dispositivos potenciales podrían ver afectados.

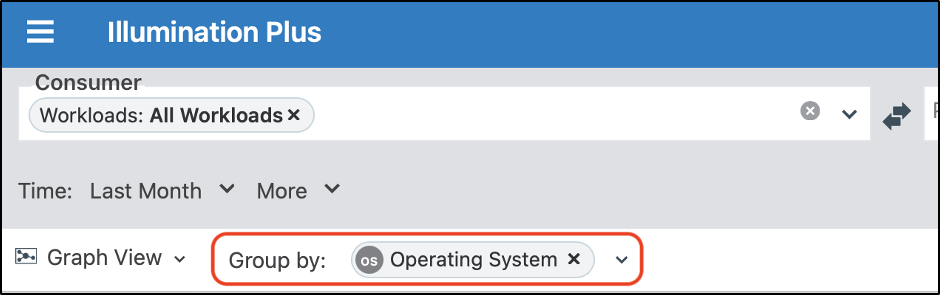

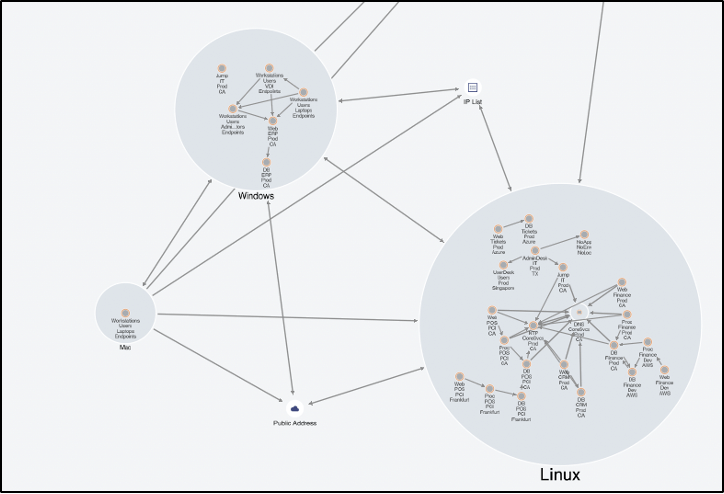

Usando Illumination Plus de Illumio, puedo agrupar mi tráfico según el sistema operativo (sistema operativo):

Esto me da una visión clara de mis dispositivos por sistema operativo. Puedo ver si hay algún tráfico activo entre los dispositivos Windows 10 y otros en toda mi organización para tomar decisiones informadas sobre qué hacer a continuación. Una cosa clave a tener en cuenta es que este tráfico es visible en tiempo real, sin necesidad de esperar o preocupar si se trata de una versión anterior. Sé que tengo acceso a la información más actualizada dentro de mi organización.

Ahora que entiendo que actualmente hay tráfico entre mis dispositivos Windows 10 y otros dispositivos en toda mi organización, necesito formular rápidamente un plan para cerrar el tráfico entre estos dispositivos. Sé que LockBit usa comúnmente SMB y PowerShell para mover a través de una red, así que comenzaré haciendo un análisis de amenazas.

A continuación, moveré los dispositivos afectados a la cuarentena y apagaré SMB y PowerShell en cualquier lugar donde sepa que no es necesario.

Cree rápidamente reglas de denegación para evitar la propagación

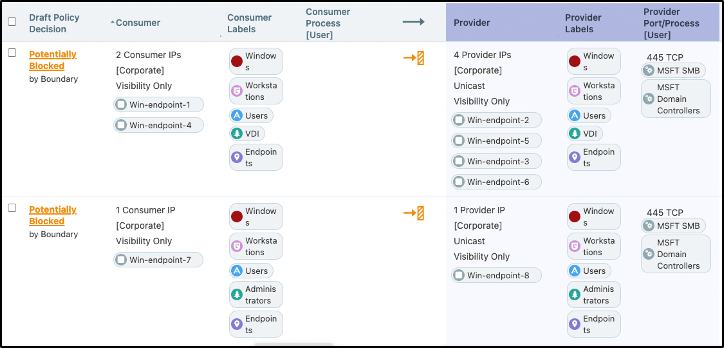

Para hacer esto, necesitaré crear una regla de denegación dentro de Illumio. Estos se denominan en el producto límites de cumplimiento. En primer lugar, crearé una nueva regla con un nombre como Block SMB y PowerShell.

Cuando hago clic en almacenar, Illumio me guía inmediatamente a una página donde puedo ver todas las conexiones potencialmente bloqueadas por esta nueva regla. Esta es una excelente manera de verificar dónde está el impacto y comprender qué podría ver afectado antes de implementar la regla.

Luego de revisar qué tráfico se verá afectado, hago clic en aprovisionar para aplicar la nueva política. Si hay casos en los que necesito que este tráfico continúe, por ejemplo, permitir que las estaciones de trabajo de Windows sigan accediendo a un servidor de archivos específico a través de SMB, puedo hacer excepciones con reglas de licencia.

Protección ahora

Con solo hacer clic en un botón, Illumio aplica inmediatamente los cambios a todas las cargas de trabajo afectadas. Esto le da a mi organización una protección rápida en una situación crítica para el negocio.

Ahora que puse en cuarentena los dispositivos afectados e implementé una regla para limitar la comunicación con el resto de la red, eliminé el riesgo de una mayor propagación. En este punto, puedo comenzar la tarea de revisar los dispositivos en cuarentena.

Lea el reporte de Bishop Fox que demuestra que Illumio detiene el ransomware en menos de 10 minutos en comparación con las soluciones de detección y respuesta de endpoints (EDR).

Sea proactivo contra la propagación de ransomware con Illumio

Contar con una solución como Illumio permite a las organizaciones ser proactivas a la hora de controlar la propagación de cualquier tráfico no deseado entre dispositivos. Illumio limita el movimiento lateral este-oeste de un ataque, dando a las herramientas de detección y respuesta el tiempo que necesitan para identificar amenazas.

Illumio trabaja junto con las herramientas de seguridad tradicionales, como EDR, NDR, XDR y firewalls perimetrales, para mejorar la resiliencia cibernética.

Contacto Illumio hoy para ver una rápida contención de brechas como nunca antes.

.png)

.webp)