Bishop Fox: Prueba de la eficacia de las segmentaciones de confianza cero contra el ransomware

La carrera por innovar entre la ciberseguridad y el ransomware a menudo se siente como un juego interminable del gato y el mouse. El trabajo constante de las organizaciones para mantener mejor protegidas a menudo se encontró con frustrantemente poco terreno ganado.

¿Por qué es esto? Es una pregunta de larga data que Paul Dant, Director Senior de Estrategia de Ciberseguridad de Illumio, y Trevin Edgeworth, Director de Práctica del Equipo Rojo de Bishop Fox, se propusieron responder en el seminario sitio web de este mes, Mejorando sus defensas contra ransomware a través de la segmentación de confianza cero.

Descargue una copia del reporte de evaluación de Bishop Fox Ransomware Scenario Emulation 2022: para ver cómo la segmentación de confianza cero hace que los atacantes sean ineficaces en menos de 10 minutos.

Cómo el ransomware se adelanta a los esfuerzos de ciberseguridad

Dant y Edgeworth explicaron exactamente por qué el ransomware siempre parece estar un paso por delante de los mejores esfuerzos de la industria de la ciberseguridad.

"Creo que mejoramos, pero al mismo tiempo también lo hicieron los adversarios", dijo Edgeworth, un veterano de décadas de ciberseguridad ofensiva. "Los actores de amenazas continúan evolucionando al igual que nosotros. Tienes tipos sofisticados de ataques dirigidos por humanos que están súper personalizados para cada entorno".

Otro problema que Edgeworth destacó fueron las mejores prácticas básicas de seguridad: "Vince Lombardi, el legendario entrenador de fútbol, una vez levantó una pelota de fútbol y les dijo a sus jugadores: 'Esto es una pelota de fútbol'. Lombardi motivó a sus jugadores instándolos a ceñir a lo básico. Esos aburridos conceptos básicos son los que conducen a una ciberseguridad exitosa".

Finalmente, está el movimiento lateral , que es la forma en que el ransomware y las infracciones se propagan por una red.

"Lo que lo hace demasiado fácil [para el ransomware] es la capacidad de mover lateralmente, incluso si involucra un solo sistema comprometido en una red en individua", dijo Dant. Con demasiada frecuencia, los piratas informáticos aprovechan un solo punto débil en una superficie de ataque como puerta de entrada para realizar movimientos laterales y rastrear una compañía en busca de sus activos más críticos. Esto permite a los piratas informáticos causar el mayor dolor y urgencia.

Creación del entorno de prueba de segmentación de confianza cero perfecto

Entonces, ¿cómo se preparan mejor las organizaciones para esta avalancha de herramientas y oportunidades a disposición de los hackers?

Bishop Fox construyó intrincadamente una metodología para probar la plataforma de segmentación Illumio Zero Trust contra las complejidades de los ataques del mundo real.

Edgeworth describió una especie de entorno de prueba con fuego real en el que Bishop Fox desempeñó el papel de ambos lados, los atacantes y los defensores.

"Dado que Bishop Fox estaba jugando tanto en el lado rojo como en el azul, queríamos diseñar la metodología de una manera que redujera el potencial de sesgo", dijo Edgeworth. "Queríamos crear un escenario lo más realista posible y ejecutar ese escenario en una variedad de configuraciones defensivas diferentes. Esto nos permitiría comparar y contrastar cómo se comportó cada uno de esos entornos con un ataque similar".

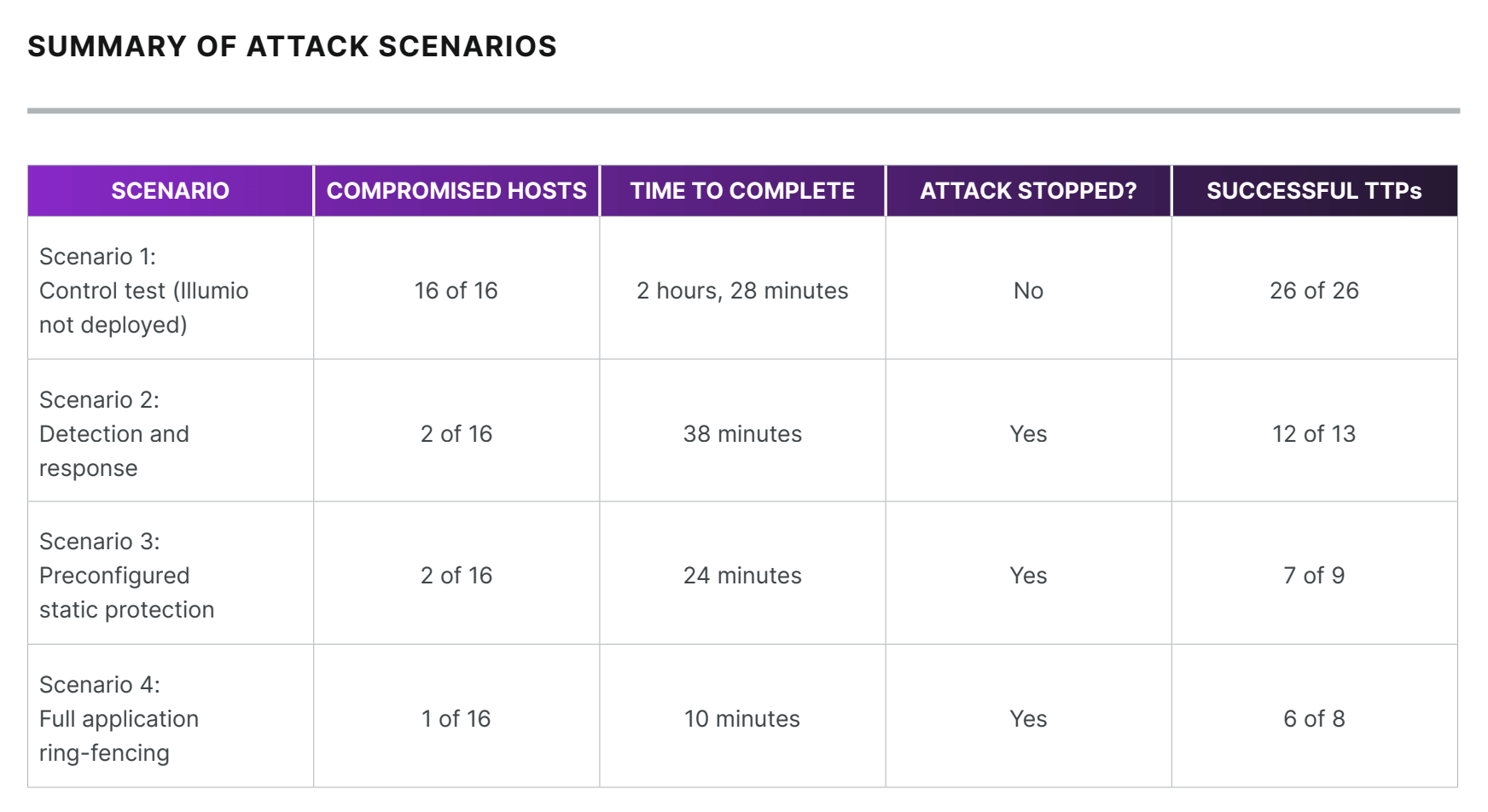

La metodología requería cuatro configuraciones defensivas distintas, cada una más robusta que la anterior:

- Un escenario de control intacto sin capacidades de Illumio

- Un modelo de detección y respuesta solo con modo de monitor

- Una protección estática preconfigurada con una política de segmentación básica dirigida a cepas de ransomware conocidas y comunes

- Anillo de aplicación completo, incluida la política personalizada de segmentación de Illumio Zero Trust con sus propias reglas

Cada configuración se probó contra el mismo patrón de ataque, lo que permitió recopilar datos completos que miden la efectividad de cada sistema. Como hacker ético en el pasado, Dant notó la precisión de la prueba que se ajustaba increíblemente bien a las expectativas de lo que los atacantes lanzarían a las organizaciones.

Interpretación de los datos de emulación de Bishop Fox

Luego de probar cada fase, los datos resultantes dejaron las cosas muy claras.

Con cada uno de los ataques emulados de Bishop Fox, hubo menos hosts comprometidos, tiempos más cortos para detectar y contener, y menos TTP exitosos ejecutados por los atacantes.

Con Illumio Core completamente desplegado en la fase 4, el ataque se extinguió en unos asombrosos 10 minutos.

"No hay mejor manera de probarlo que simulando la amenaza en su entorno y diseccionando esos resultados", señaló Edgeworth.

El rigor del entorno de prueba de Bishop Fox legitimó aún más la segmentación de confianza cero y la plataforma de segmentación de confianza cero de Illumio.

"Puedo ver muy claramente cómo la segmentación de confianza cero es un control tan válido para prevenir el movimiento lateral", dijo Dant. "No solo estamos logrando un nuevo nivel de visibilidad, sino que también estamos permitiendo que una organización se sienta segura de que si un atacante puede comprometer algún punto de la red, ZTS dificultaría mucho que se lleve a cabo ese ataque".

Contáctenos para programar una consulta y demostración con nuestros expertos de Illumio.

.png)