Qué hacer en un incidente cibernético, Parte 2: Respuesta no técnica

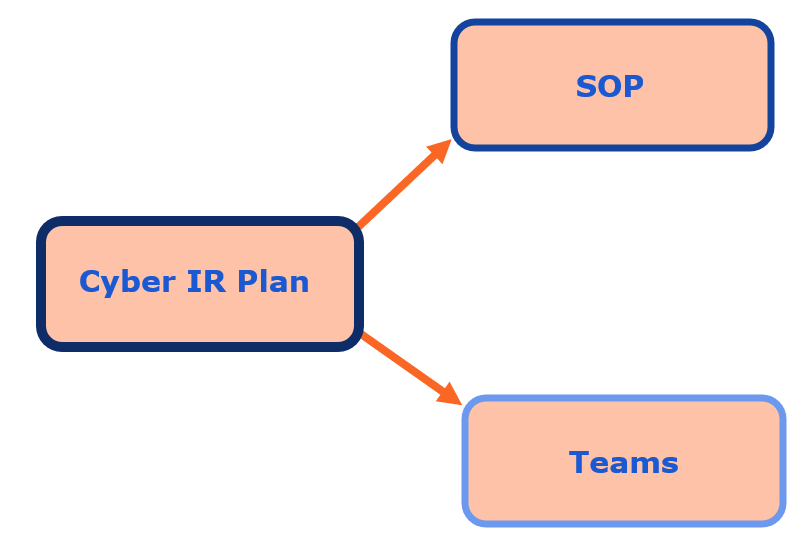

Como se discutió en la primera parte de este serial, la respuesta técnica inicial luego de un incidente cibernético es fundamental para contener el incidente y mitigar un mayor robo de datos. A medida que se vislumbra el alcance del incidente cibernético, es importante tener en cuenta incluso los detalles menores que pueden resultar útiles para formar la respuesta no técnica. Un plan de respuesta a incidentes cibernéticos debe estar firmemente establecido. Gartner define esto como:

También conocido como "plan de respuesta a incidentes informáticos", es formulado por una compañía para responder a incidentes potencialmente catastróficos relacionados con la informática, como virus o ataques de piratas informáticos. El CIRP debe incluir pasos para determinar si el incidente se originó en una fuente maliciosa y, de ser así, para contener la amenaza y aislar a la compañía del atacante.

El plan informa la constitución de los equipos pertinentes que se encargarán de las incidencias que puedan surgir. Un ejemplo puede ser:

- Primeros auxilios

- Táctico (Seguridad)

- Coordinador de equipo (nivel C)

- Legal

- Relaciones públicas

Los primeros en responder suelen ser la mesa de ayuda de TI que tiende a estar involucrada con problemas relacionados con TI y problemas de reparación / reparación en la organización. Si un problema informado es de naturaleza de seguridad, se escala rápidamente al equipo táctico (seguridad) que puede involucrar a un equipo externo de respuesta a incidentes más especializado según la gravedad del incidente. Este equipo será responsable de la investigación forense más detallada y el análisis de la causa raíz. Por lo general, un ejecutivo de nivel C, como un CIO o CISO, recibiría actualizaciones periódicas que se pueden alimentar a la gerencia de alto nivel, especialmente en el caso severo de una violación de datos. En caso de que surja alguna necesidad de comunicación legal o de relaciones públicas, se debe involucrar a los respectivos equipos. Todos estos pasos deben formar parte del Procedimiento Operativo Estándar (SOP) como parte del plan general.

Todos los empleados de la organización también deben tener claras las líneas de denuncia en caso de que ocurra un incidente. Si los miembros del personal no son conscientes de la importancia de dicha política, será extremadamente difícil tener un plan de respuesta cibernética efectivo.

Por ejemplo, un empleado que recibe un email sospechoso debe informar inmediatamente de un incidente de este tipo para que el personal técnico adecuado pueda determinar si es malicioso. También podría ser que se active una alerta en uno de los sistemas de monitoreo cibernético de la organización. En la mayoría de los casos, los actores de amenazas se dirigen al eslabón más débil, el usuario final, y no informar incidentes aparentemente triviales podría ser la diferencia entre detectar los inicios de una campaña maliciosa más grande o no.

Por lo tanto, la parte de respuesta no técnica se ocupa de la política, los procedimientos y los procesos que implican:

- Evaluación de incidentes

- Reportes de incidentes

- Reportes regulatorios

- Divulgación pública

Evaluación de incidentes

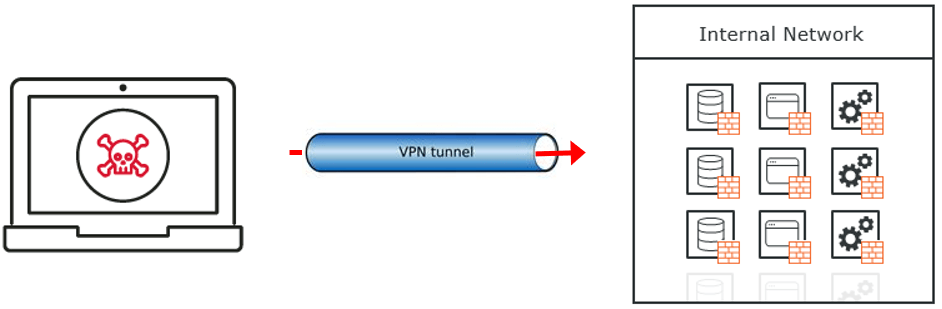

Es importante hacer una clasificación inicial de un incidente cibernético en función de la información conocida actualmente. El posible nivel de impacto debería ser el peor de los casos, incluso en ausencia de todos los detalles. Como en el ejemplo de referencia discutido en la respuesta técnica inicial, si el incidente cibernético implica un compromiso de cuenta de usuario interno, cada recurso al que la cuenta comprometida tiene acceso también puede ver afectado.

Esto podría ser recursos como VPN o acceso remoto, acceso por email y acceso a recursos de intranet, especialmente en los casos en que no se estaban empleando controles de autenticación multifactor o autenticación de máquina en el momento del incidente.

El nivel de impacto potencial debe ser la luz guía para la fase de respuesta técnica. Una vez que se investigó y determinado con cierta certeza la escala total del incidente, se puede confirmar la evaluación del nivel de impacto conocido. En ese caso, es muy posible que el impacto y las participaciones del incidente no sean tan graves como se pensó originalmente.

Evaluar el impacto inicial de un incidente es un paso crucial. Proporciona una forma de tomar decisiones informadas sobre otros pasos, como la naturaleza de un reporte formal a los reguladores, si se puede requerir una divulgación de comunicaciones públicas o si se deben activar protocolos de antecedentes. En cualquier caso, lo mejor es seguir adelante asumiendo el peor de los casos hasta que se demuestre lo contrario.

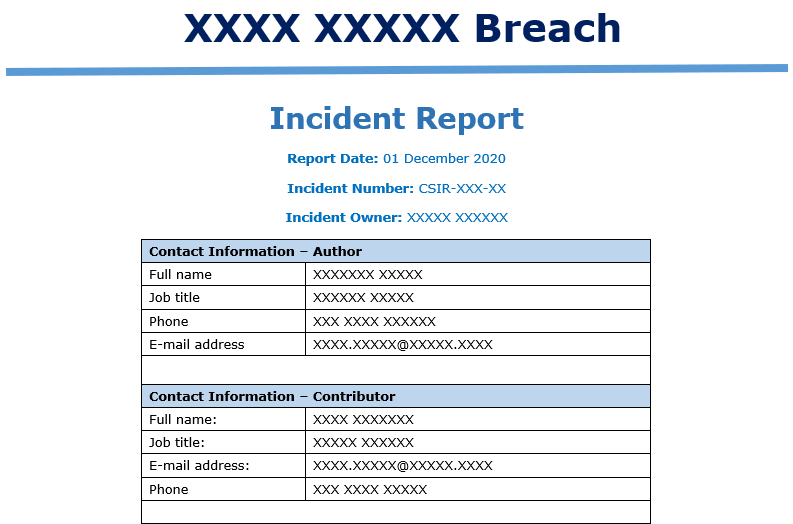

Reporte de incidentes

Aunque un incidente de ciberseguridad no equivale automáticamente a una violación importante, sigue siendo esencial realizar un reporte de incidentes. En el caso inicial, este será un reporte interno formal que detalla algunos aspectos importantes del incidente. El reporte debe identificar claramente el identificador del incidente y el propietario del incidente.

El reporte formal también debe capturar información útil, como el tipo de incidente, un resumen del incidente, el cronograma, el impacto y el análisis de la causa raíz, cualquier acción de corrección o recuperación y, finalmente, cualquier lección aprendida del incidente específico. Un ejemplo es el siguiente:

- Fecha del incidente

- ID de incidente

- Propietario del incidente

- Resumen del incidente

- Cronología del incidente

- Detalle del incidente

- Análisis de impacto

- Causa raíz

- Remediación y recuperación

- Lecciones aprendidas

- Apéndice

El reporte debe contener detalles sobre los usuarios afectados y sus cuentas, así como una cronología de los sucesos antes, durante y luego del incidente. También se deben detallar los activos afectados de la organización, como sistemas informáticos, datos o sitios web. Esto ayudará a informar el análisis de impacto final y el análisis de causa raíz. Todos los reportes deben archivar correctamente y luego catalogar al cierre de cada incidente reportado.

Divulgación pública y regulatoria

Al tratar con reguladores, dependiendo de la vertical de una organización (atención médica, finanzas, transporte o comercio minorista), se deberán seguir marcos y regulaciones específicos. También habrá regulaciones generales de cumplimiento que atraviesan diferentes verticales, como GDPR, especialmente en incidentes que involucran datos personales de clientes o empleados. Aquí, también puede ser necesario informar a las fuerzas del orden. Esta puede ser la agencia de aplicación de la ley dedicada responsable de recibir dichos reportes. En el caso de las organizaciones que también brindan defensa o forman parte de lo que se considera infraestructura nacional crítica, es posible que ya exista una línea clara de reportes a dicha agencia debido a los requisitos reglamentarios.

También se debe prestar especial atención al aspecto legal del incidente. Una vez más, si el incidente involucra una violación de datos de información personal, también debe existir una preparación adecuada para un posible desafío legal. Las organizaciones deben buscar asesoramiento legal competente. El asesor legal también debe informar el contenido de cualquier divulgación y quién dentro de la organización realiza formalmente dicha divulgación. Dicho subequipo puede incluir:

- Nivel C (CIO / CISO o equivalente)

- Líder del equipo de respuesta a incidentes (técnico)

- Legal

- Relaciones públicas

Si se confirma una violación de datos significativa, lo que significa que se accedió de manera inapropiada a los datos personales o de los clientes, puede ser necesario hacer un anuncio público. Esta es una de las partes más delicadas de la respuesta no técnica, ya que puede tener consecuencias negativas directas o indirectas para la organización legal y financieramente. Por lo tanto, es de suma importancia que se consulte a un equipo de relaciones públicas competente sobre la mejor manera de abordar dicha divulgación. En la mayoría de los casos, el marco regulatorio determinará cuándo y cómo hacer una divulgación pública. También determinará cuándo y cómo involucrar a los reguladores.

Ahora debería quedar claro que el documento de política de ciberseguridad de cada organización debe incluir un plan de respuesta a incidentes cibernéticos. Necesita un equipo de respuesta permanente y un procedimiento operativo estándar (SOP) claro y procesable. Todos los miembros del personal, contratistas y personal afiliado deben ser plenamente conscientes de la política cibernética y las líneas de denuncia. Las organizaciones locales e internacionales, como el NIST, proporcionan marcos públicos para guiar la planeación de la respuesta a incidentes. Cuando se trata de respuesta a incidentes cibernéticos, la planeación y la preparación son la clave definitiva del éxito, independientemente del tamaño o la estatura de cualquier organización, especialmente en esta era de "asumir infracción".

.png)