Hive Ransomware: Cómo limitar su picadura con la segmentación de Illumio Zero Trust

El grupo de ransomware Hive estuvo activo desde mediados de 2021, ganando notoriedad a través del ataque al Memorial Health System. Como el incidente más destacado de Hive hasta la fecha, el ataque cerró toda la plataforma en línea de Memorial, lo que obligó a la organización a redirigir a los pacientes de atención de emergencia a instalaciones fuera de su red. Solo este año, es el tercer ataque de ransomware que afectó directamente a civiles, luego de los de Colonial Pipeline y JBS Foods.

¿Qué diferencia a Hive de los atacantes de ransomware menos sofisticados que comúnmente adoptan un enfoque de "rociar y rezar" (es decir, bloquear tantos sistemas como sea posible en el menor tiempo posible con poco interés en el compromiso de datos)?

¿Qué es el ransomware Hive?

El grupo de ransomware Hive emplea un juego de "doble extorsión" mediante el cual exfiltran los datos críticos de un objetivo antes de bloquearlo, empleando ambos como palancas para aumentar el costo del rescate, una táctica que está ganando terreno entre los atacantes.

Dado que el atacante se centra tanto en la interrupción de las operaciones como en el acceso a datos valiosos, se requiere un nivel de interacción y persistencia que va más allá de los ataques de ransomware centrados en la interrupción más comunes. Es probable que esto se deba al tiempo y esfuerzo adicionales necesarios para discernir qué datos son lo suficientemente valiosos como para justificar la exfiltración.

Cómo funciona el ransomware Hive

Hive emplea una variedad de tácticas y técnicas para ejecutar un ataque:

1. El ataque comienza con un ataque de phishing contra usuarios con acceso al entorno de la víctima o mediante emails dirigidos que hacen que el usuario descargue involuntariamente la carga útil maliciosa.

2. La carga útil es a menudo una baliza de Cobalt Strike (que curiosamente comenzó como una herramienta empleada por los probadores de penetración al simular ataques): esto facilita la persistencia, la devolución de llamadas, el movimiento lateral y la entrega de la carga útil secundaria.

3. Lo que sigue a continuación es el volcado de credenciales en el host local y la asignación del entorno de Active Directory.

4. El movimiento lateral y la propagación más amplia del malware se ven facilitados por el uso del Protocolo de escritorio remoto (RDP) de Microsoft. Sin embargo, también se sabe que el grupo Hive explota las vulnerabilidades como un medio para progresar en su ataque. Un ejemplo de ello es el exploit de una vulnerabilidad de administración de endpoints de ConnectWise Automate, si esa herramienta se encontró en la red de la víctima, una indicación más del riesgo de la cadena de suministro que representan los proveedores de software.

5. La descarga de la carga útil secundaria se facilita mediante instrucciones enviadas a la baliza Cobalt Strike después de que se establece el canal de devolución de llamada saliente. Esta carga útil ejecuta las acciones maliciosas que, en última instancia, facilitan la demanda de rescate.

6. La carga útil realiza las siguientes acciones:

- Detener los servicios que podrían obstaculizar el progreso o generar alertas

- Enumeración de todo el almacenamiento adjunto para archivos que podrían ser relevantes

- Exfiltración de archivos específicos

- Cifrado local de los mismos archivos

- Creación de nota de rescate

Cómo puede ayudar la segmentación de confianza cero de Illumio

Luego de la entrada inicial en la organización, el malware y el ransomware comúnmente usan el movimiento lateral para propagar dentro de un entorno, explotando el acceso a las credenciales de usuario adecuadas.

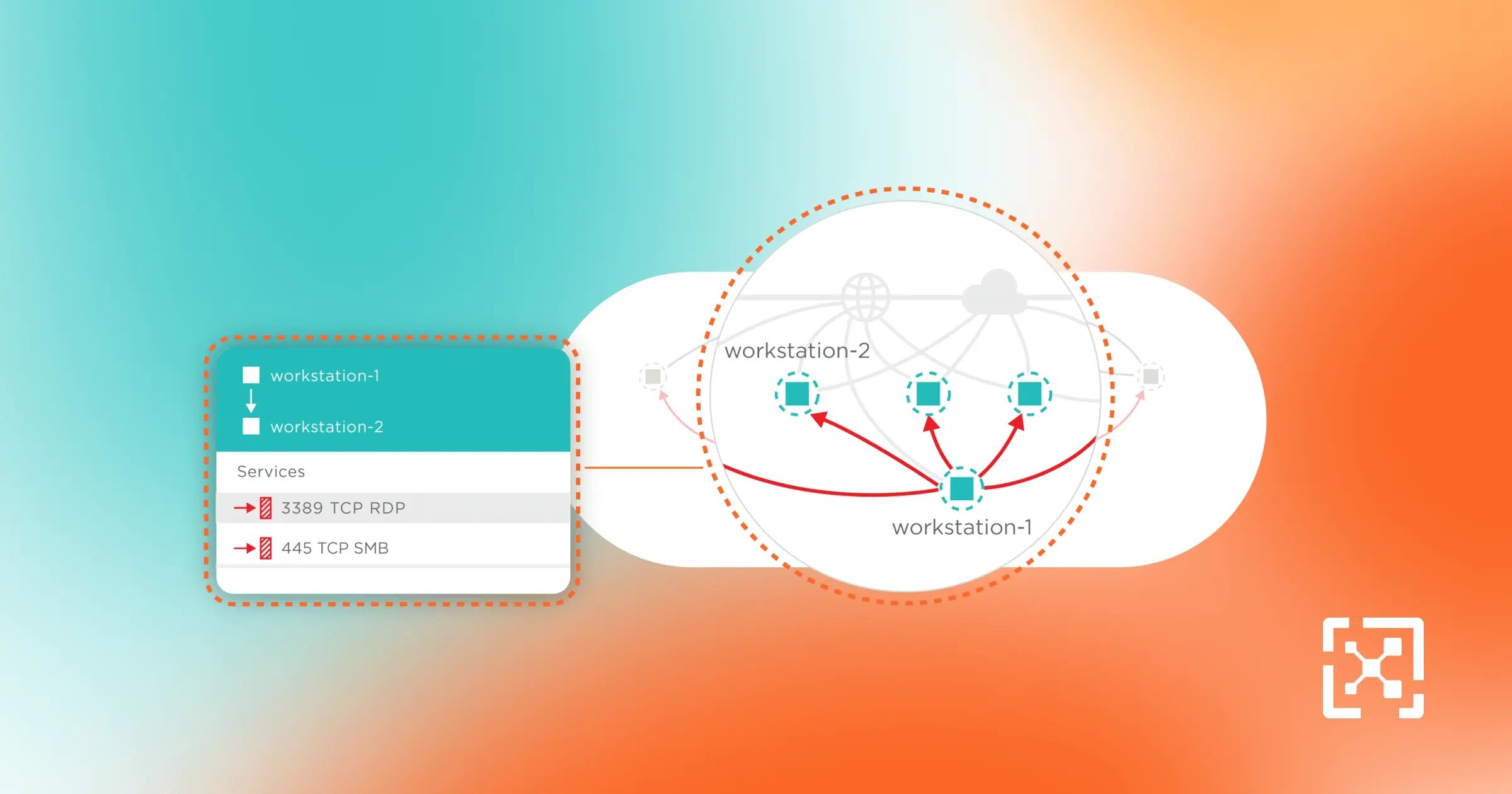

Hive aprovecha el Protocolo de escritorio remoto (RDP) para mover lateralmente. RDP a menudo se deja accesible para facilitar tanto el acceso remoto como la administración remota, y como resultado es un vector de ataque inicial de ransomware popular.

Dado esto, hay algunos pasos que las organizaciones pueden tomar para mejorar sus defensas contra el ransomware Hive usando Illumio Core:

- Monitor: Implemente agentes de Illumio en todos los puntos finales y monitorear los flujos de tráfico. Esto proporcionará visibilidad de todos los flujos hacia y desde los puntos finales y puede ser empleado por el Centro de Operaciones de Seguridad (SOC) para identificar conexiones RDP fuera de los patrones de comportamiento normales y conexiones salientes a malos actores conocidos (por ejemplo, la infraestructura de comando y control de Hive).

- Limitar la exposición: Cuanto más abierto sea el acceso entre cargas de trabajo, más rápido se propagará el ransomware. Sabiendo que no se requiere RDP ubicuo, aproveche los límites de aplicación para bloquear RDP de forma predeterminada entre los puntos de conexión. Se pueden escribir reglas de excepción para garantizar que se siga permitiendo el acceso desde hosts administrativos y puertas de enlace de acceso remoto. Esto debería limitar la rapidez con la que se puede propagar el ransomware.

- Las organizaciones pueden mejorar aún más este control aprovechando la capacidad de segmentación adaptativa de usuarios de Illumio Core, que garantiza que solo los usuarios asociados con un grupo autorizado de Active Directory puedan RDP desde los jumphosts dedicados.

- Para limitar la eficacia del canal de devolución de llamada C2, implemente un concepto de límite similar para denegar el acceso a cualquier IP pública o FQDN asociado con Hive y manténgalos actualizados periódicamente.

- Contener: Cuando el SOC identifica una carga de trabajo que puede estar infectada, se podría ejecutar un libro de jugadas de respuesta para implementar una carga de trabajo de cuarentena en el objetivo, cerciorando así que el único acceso a ella sea desde máquinas de investigación autorizadas y herramientas forenses.

Proteger su organización contra el ransomware es difícil. Pero Illumio Core facilita detener el ransomware en seco, mitigando significativamente el impacto de una infracción.

Para obtener más información:

- Visite la página de visibilidad y contención de ransomware de Illumio.

- Lea el documento, Cómo evitar que el ransomware se convierta en un desastre cibernético.

- Consulte la publicación del blog, 9 razones para usar Illumio para combatir el ransomware.

.png)