9 razones para usar Illumio para la contención de ransomware

La creciente amenaza del ransomware puso a las organizaciones en alto riesgo y en máxima alerta. Pero según una investigación de Gartner, más del 90 por ciento del daño causado por los ataques de ransomware se puede prevenir.

Para evitar este daño, las organizaciones deben evitar que el ransomware se mueva lateralmente a través de la red. Y ahí es donde Illumio ayuda.

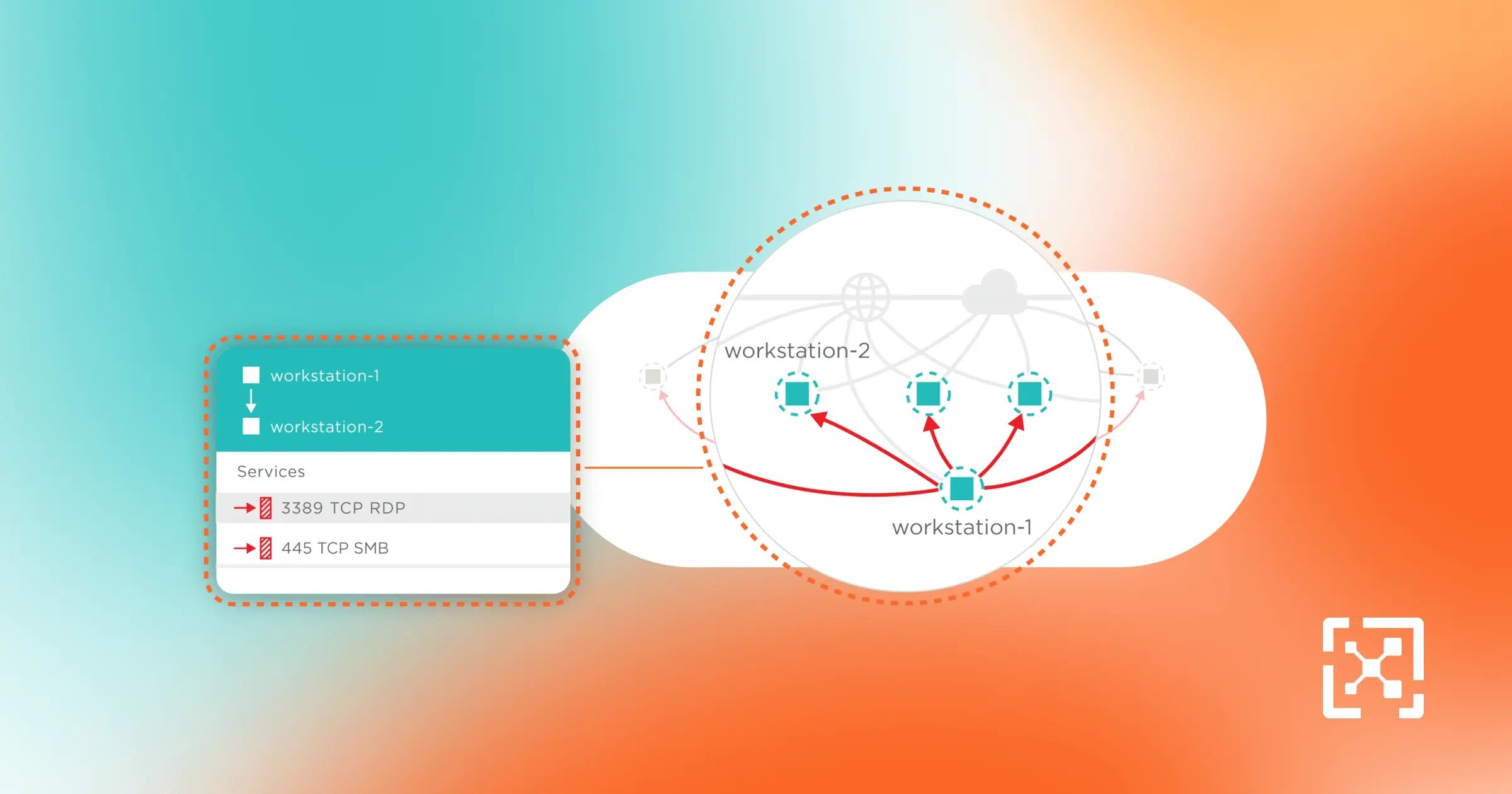

Si no puede ver e identificar vulnerabilidades fáciles de explotar, entonces no sabrá los caminos correctos para bloquearlas.

Con la visibilidad en tiempo real y los controles simples de Illumio, puede reducir rápidamente sus mayores fuentes de riesgo de ransomware, como los puertos RDP y SMB no empleados.

En esta publicación, explicamos cómo Illumio proporciona capacidades sin precedentes para proteger su organización del ransomware.

Las 9 razones principales para usar Illumio para combatir el ransomware

Al implementar Illumio para combatir ransomware, usted:

1. Construya visibilidad en tiempo real de toda la compañía en tan solo una hora

Las herramientas heredadas como los firewalls virtuales y de red no mapean el laberinto de comunicaciones que entran y salen de las aplicaciones. Como tal, la mayoría de las organizaciones no tienen una comprensión integral de dónde están en riesgo, lo que las deja más vulnerables a los ataques de ransomware.

Illumio puede mapear todas las comunicaciones entre aplicaciones y dispositivos (en cualquier nube, centro de datos, contenedor o punto final) en tan solo una hora. Esta visibilidad en tiempo real le brinda una comprensión clara de cómo podría propagar un ataque, qué aplicaciones corren mayor riesgo y qué debe hacer para contener cualquier ataque de ransomware que experimente.

2. Crear una única fuente de verdad para los datos de comunicaciones

Las herramientas heredadas no crean un catálogo preciso de las comunicaciones que entran y salen de su entorno, y separan el monitoreo de aplicaciones de la creación y aplicación de políticas. Esto crea una imagen dispersa de su entorno, así como aislamiento entre su gente, lo que hace que sea más difícil y requiera más tiempo convertir la visibilidad en acción si experimenta un ataque de ransomware.

Illumio crea una única fuente de verdad para todos los datos de comunicaciones generados por su entorno y combina estos datos con la creación y aplicación de políticas dentro de una plataforma. Luego, Illumio proporciona vistas personalizadas de estos datos para sus equipos de operaciones de red, operaciones de seguridad, DevOps y DevSecOps, impulsando su colaboración y alimenta sin problemas estos datos en su SIEM o SOAR para ayudar en las investigaciones de incidentes.

3. Identifique, priorice y gestione sus mayores riesgos de ransomware

Las herramientas heredadas luchan por identificar las mayores fuentes de riesgo de ransomware, que incluyen:

- Cuáles de sus sistemas heredados todavía están activos y escuchando.

- Qué protocolos comúnmente violados están desprotegidos, ampliamente expuestos o disponibles para personas y destinos que no deberían estar.

Con Illumio, puede bloquear de forma proactiva las rutas comunes de ransomware a través de protocolos como RDP y SMB, eliminando un porcentaje significativo de sus mayores fuentes de riesgo de ransomware.

Illumio puede identificar sus aplicaciones y cargas de trabajo más vulnerables, cerrar los puertos de alto riesgo que no está empleando y monitorear continuamente las comunicaciones que entran y salen de las fuentes de riesgo restantes que debe mantener abiertas.

4. Construya seguridad más allá de la brecha para contener la propagación lateral

Los ataques recientes demuestran que las defensas tradicionales del perímetro de la red, como los firewalls, no detendrán las infracciones. Fortalecer la seguridad interna y controlar los puertos y protocolos que emplea el ransomware es la única manera de evitar la vulneración de innumerables sistemas.

Illumio extiende la defensa contra ransomware más allá del perímetro y genera seguridad luego de la violación. Con Illumio, puede evitar que los atacantes se propaguen más allá de su punto de intrusión inicial, contener el ataque y limitar la cantidad de sus sistemas comprometidos, lo que reduce la influencia del atacante, reduce sus posibilidades de tener que pagar y disminuye el impacto general del ataque.

5. Acelere la detección de incidentes obligando a los atacantes a mostrar su mano

En un entorno empresarial abierto, los atacantes pueden mover sin ser detectados entre sistemas, extraer silenciosamente herramientas adicionales de Internet para expandir su ataque y construir una presencia enorme, pero oculta, en el entorno de su víctima. Un atacante sofisticado puede comprometer una compañía entera antes de anunciar su ataque enviando una nota de rescate.

Al evitar la propagación lateral y bloquear las conexiones salientes no deseadas, Illumio obliga a los atacantes a trabajar más duro y realizar más movimientos a través de la red buscando caminos abiertos. Esto aumenta significativamente la probabilidad de detección.

La capacidad de controlar puertos riesgosos y aislar sistemas críticos hace que sea mucho más fácil detectar movimientos tempranos durante un incidente y tomar medidas rápidas para detener que el malware o un pirata informático se expanda a través de la red.

6. Cree un interruptor de contención para detener los ataques de ransomware lo antes posible

El ransomware puede mover rápidamente. Si un atacante viola un entorno abierto, puede comprometer todos los sistemas de su objetivo en solo unos minutos. Históricamente, las organizaciones tuvieron que simplemente desconectar sus sistemas para detener un ataque en curso, lo que lleva a días de inactividad mientras resetear sus operaciones.

Illumio te ofrece un interruptor de contención de emergencia más elegante. Tan pronto como se detecta un ataque, Illumio puede lanzar de inmediato un conjunto de políticas altamente restrictivas que cortan la mayor cantidad posible de comunicación de red. Al hacerlo, puede contener aún más el ataque y proteger activos de alto valor que no se vieron comprometidos, y ganar tiempo para la investigación y la respuesta.

7. Redacte políticas para mejorar su postura de seguridad fundamental contra el ransomware

Las defensas de ransomware más efectivas se implementan antes de que ocurra un incidente. Si bien es necesario preparar planes de contingencia para detectar y responder rápidamente a las emergencias, en última instancia, es mejor crear un entorno seguro y funcional donde el ransomware no pueda crear una emergencia en primer lugar.

Illumio puede mejorar su postura de seguridad contra el ransomware más allá de la preparación para emergencias. Con Illumio, puede cerciorar de que el ransomware no se propague en su entorno en ningún momento creando y aplicando rápidamente políticas de seguridad que separen sus entornos, delimiten sus activos de alto valor y segmenten sus usuarios, puntos finales e identidades.

8. Mantenga automáticamente las políticas de seguridad a medida que evoluciona su entorno

Históricamente, las políticas se gestionaron anexando reglas a las direcciones IP. Pero los entornos están cambiando más rápido que nunca, las direcciones IP se volvieron muy fluidas y la mayoría de las organizaciones luchan por mantener actualizadas sus reglas de firewall. El resultado: las organizaciones crean sistemas no seguros cada vez que evolucionan su entorno.

Illumio aplica políticas de “lenguaje natural” basadas en etiquetas, no en direcciones IP. La asignación de etiquetas a las cargas de trabajo mediante términos organizacionales fáciles de entender, como “servidor sitio web” en la “aplicación CRM”, simplifica la descripción y la aplicación de políticas en entornos dinámicos.

Con Illumio, puede escribir una regla simple, por ejemplo, que los sistemas de pedidos pueden comunicar con los sistemas de pago, e Illumio actualizará automáticamente las políticas de firewall a medida que esos sistemas cambien naturalmente, manteniendo sus sistemas seguros sin trabajo práctico.

9. Despliegue Zero Trust En toda su compañía en meses, no en años

Illumio fue nombrado líder en Zero Trust por Forrester, brindando a los clientes una "oferta holística de Zero Trust".

Algunos de nuestros clientes actuales tienen:

- Se pusieron 11.000 sistemas bajo la política de Confianza Cero en tres meses.

- Cercioró 40,000 sistemas bajo la automatización completa de DevOps (incluida la generación y aplicación de políticas).

- Protegió 145.000 sistemas en una compañía global.

- Aislar $ 1 billón por día de transacciones financieras en un solo banco.

Vea sus riesgos y contenga ransomware: pruebe Illumio hoy

El ransomware no va a desaparecer y una violación nunca se puede prevenir por completo. Pero con Illumio, obtendrá la visibilidad que necesita para mapear su entorno, identificar sus riesgos y contener las infracciones antes de que se conviertan en eventos de alto impacto.

Da el siguiente paso para incorporar Illumio a tu defensa contra ransomware.

- Obtenga más información sobre cómo Illumio lo ayuda a combatir el ransomware.

- Lea nuestro reporte técnico, "Cómo evitar que el ransomware se convierta en un desastre cibernético".

- Contáctenos para programar una demostración gratis de Illumio Core e Illumio Edge.

.png)

.webp)