3 pasos para evitar que el ransomware se propague

En una publicación anterior, exploramos el concepto de visibilidad y cómo puede ayudarlo a detectar posibles caminos para que se propaguen el ransomware y otro malware. A continuación, describimos cómo visualizar, cuantificar y mitigar el riesgo de las vulnerabilidades.

Con esos elementos en su lugar, ahora está bien posicionado para detener el ransomware en seco, empleando medidas proactivas y reactivas.

¿Por qué es tan efectivo el ransomware?

Un análisis de 2020 muestra que las compañías perdieron $ 21 mil millones de dólares debido al tiempo de inactividad provocado por los ataques de ransomware. Esta cifra por sí sola demuestra cuán efectivas son las tácticas de ransomware.

¿Qué hace que el ransomware sea tan lucrativo para los delincuentes? La debilidad humana es una vulnerabilidad fácilmente explotable que se puede reforzar con la conciencia sobre las amenazas de seguridad. El hardware y el software obsoletos son otra vulnerabilidad de la que se benefician los delincuentes de ransomware.

Una consideración importante que hace que el ransomware sea tan efectivo es la falta de defensas tecnológicas que enfrentan muchas compañías. Afortunadamente, con las estrategias y la tecnología adecuadas, se puede prevenir la propagación del ransomware.

Mejores prácticas para detener el ransomware

El ransomware causa estragos en compañías grandes y pequeñas en todas las industrias importantes. Pero tiene un talón de Aquiles. Por lo general, se mueve en un patrón muy previsible.

Primero, el malware ingresa al entorno de TI de una organización a través de una vía vulnerable. Luego, si no se controla, se propaga, a menudo durante semanas o meses, a través de redes, dispositivos y servidores. Finalmente, alguien acciona el interruptor para activarlo una vez que está en su lugar, y el ransomware aparece de la nada.

Este proceso puede ocurrir porque es relativamente fácil mover lateralmente a través de la mayoría de los entornos porque los firewalls generalmente se encuentran en la parte superior de los centros de datos y no cerca de los sistemas que protegen.

Detener la propagación de ransomware, malware y otros ciberataques implica un proceso de tres pasos:

1. Cierre los puertos y vectores riesgosos que el ransomware puede usar para obtener esa entrada inicial en sus sistemas.

2. Coloque barreras para evitar que el malware se mueva lateralmente a través de su entorno si ingresa.

3. Mejore su respuesta posterior a la intrusión configurando políticas secundarias para activar la respuesta a incidentes.

1. Elimina las conexiones innecesarias

Todo comienza con el aislamiento de los activos críticos eliminando la comunicación innecesaria.

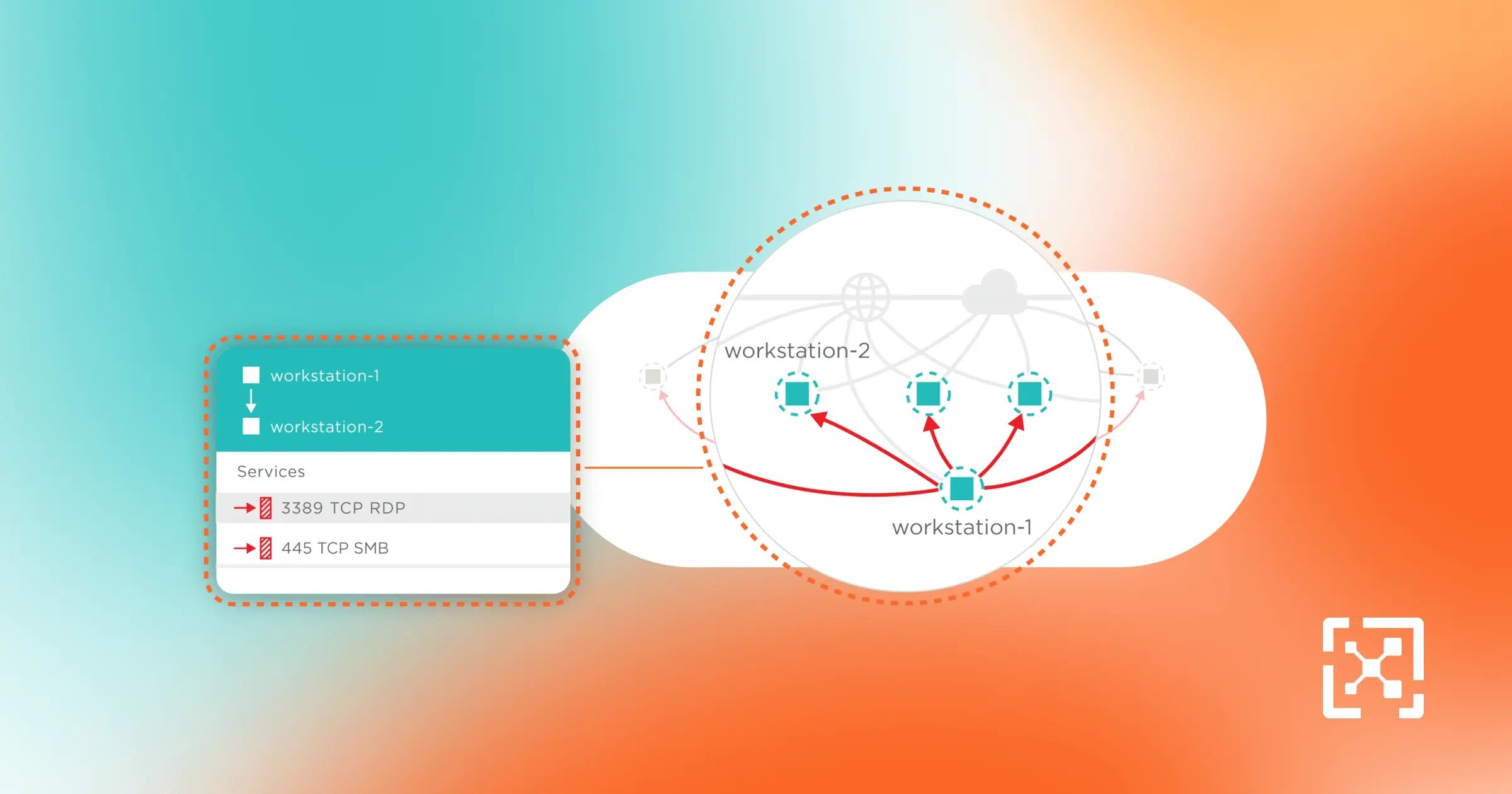

Considere la videoconferencia, por ejemplo. Por lo general, no hay una buena razón para que la computadora portátil de un anfitrión de conferencia se comunique directamente con otro dispositivo conectado a la conferencia a través de puertos RDP o SMB. Por lo tanto, los administradores pueden sentir libres de cerrar esos puertos en ambos dispositivos sin afectar a nada más en el entorno. Como otro ejemplo, en la mayoría de los casos, puede apagar los protocolos FTP y Telnet más antiguos y altamente vulnerables dentro de su entorno.

Permitir solo la comunicación necesaria y eliminar rutas innecesarias entre dispositivos y redes le permite ajustar los flujos de trabajo y las máquinas para contener el ransomware.

Puede hacerlo bloqueando todas las comunicaciones a través de puertos individuales, como en los ejemplos anteriores, para una sola aplicación, dentro de una ubicación geográfica o en toda una red.

Para obtener los mejores resultados, debe implementar dichos controles de forma proactiva y reactiva:

- Actuar de manera proactiva significa cerrar los puertos no empleados en su centro de datos u otras áreas antes de que ocurra un ataque, al igual que cerrar la puerta principal cuando se acuesta por la noche.

- Actuar de forma reactiva significa responder a los incidentes con políticas implementadas que puede activar cuando sepa o incluso sospeche la presencia de malware en cualquier lugar de su entorno.

Comience colocando anillos protectores alrededor de sus aplicaciones o activos de mayor valor. De esa manera, si el malware viola un dispositivo o red en su entorno, permanecerá estrechamente confinado dentro de un área pequeña, dejando el resto intacto.

Como exploramos en nuestra publicación anterior, algunos puertos presentan más riesgo que otros y deberían tener la máxima prioridad para el cierre. Estos incluyen puertos altamente conectados que quizás solo un puñado de servidores usan para comunicar con otros sistemas en un centro de datos.

En la mayoría de los casos, los servidores que no son de administración nunca deben usar puertos vulnerables, como puertos RDP y SMB, que permiten la comunicación punto a punto. La buena noticia es que estos puertos constituyen la mayoría de los vectores de ataque para el malware. En otras palabras, si restringe entradas como RDP, SMB y Win RM, puede eliminar la mayor parte del malware que aparece en las noticias.

Además, considere los puertos conocidos empleados por las bases de datos y los servicios principales. Esa lista incluye aplicaciones y servicios comúnmente incluidos en las distribuciones de Linux. Muchos de estos son muy antiguos en su núcleo y tienen vulnerabilidades acumuladas durante muchos años.

Afortunadamente, los controles y políticas simples y basados en el riesgo que funcionan en el lado entrante de cualquier máquina en un centro de datos pueden ayudarlo a controlar estas vulnerabilidades conocidas para detener el malware.

En cuanto a los puertos de salida, la mayoría de los servidores en el centro de datos no tienen por qué hablar con Internet o quizás solo de formas específicas y claramente definidas.

Al reforzar la comunicación para evitar que los datos no autorizados salgan de la organización, puede evitar que la función de comando y control del ransomware llame a casa para activar bombas de cifrado mortales.

Por supuesto, puede hacer lo mismo con los sistemas en la nube y las licencias de acceso de usuario demasiado amplios. Simplemente limite el tráfico saliente, controlando cuándo y cómo las aplicaciones, los dispositivos y los usuarios se comunican con Internet en general. De esta manera, puede implementar rápidamente estrategias de contención de ransomware.

Se trata de aislar los activos infectados y proteger el resto de su entorno. Y una buena visibilidad de su entorno puede llevarlo aún más lejos al revelar patrones a lo largo del tiempo.

2. Emplee la visibilidad para la protección contra ransomware

En nuestra publicación anterior, mostramos cómo Illumio toma datos de conexión e información de flujo de enrutadores, conmutadores y otra infraestructura local junto con nubes y sistemas de usuario final.

Illumio emplea esa información para crear mapas de dependencia de aplicaciones para profesionales de TI e interfaces API para la automatización de la seguridad.

Esta información permite a los administradores tomar decisiones de alta calidad y bajo arrepentimiento sobre qué activos deben comunicar con qué otros activos. Luego pueden desarrollar políticas proactivas, esencialmente creando barreras y conteniendo activos y sistemas críticos, que funcionan en máquinas, firewalls nativos de la nube, conmutadores de red y más para proteger contra amenazas.

En pocas palabras, una brecha entre dos usuarios no debería afectar a otros usuarios o activos en la nube o el centro de datos, y una buena visibilidad puede resaltar esa vulnerabilidad potencial antes de un ataque.

3. Mejorar la respuesta posterior a la intrusión

Illumio también ayuda con la respuesta posterior a la intrusión.

Por ejemplo, supongamos que detecta actividad sospechosa que se mueve por su entorno. En ese caso, es posible que desee colocar barreras para proteger sus bases de datos centrales, sistemas de pago PCI , registros médicos, información comercial y otros activos confidenciales.

Lo que se necesita en este caso es una capacidad de contención que podría ser más restrictiva de lo que desea ejecutar en las operaciones diarias. Su propósito es detener la propagación del malware en la fuente.

Antes de cualquier ataque, es posible que los administradores de TI deseen crear directivas secundarias para activarlas como parte de su runbook de respuesta a incidentes. La idea es aislar y proteger los sistemas eliminando la conectividad que podría resultar en compromiso. En cambio, la política de contención congela la propagación de malware, por ejemplo, restringiendo las comunicaciones RDP no esenciales.

Illumio respalda esto al permitir que los administradores detecten el tráfico que fluye de formas inesperadas e implementen rápidamente políticas que corten las conexiones no deseadas.

Ir más allá de los firewalls con Illumio Zero Trust Segmentation

Con Illumio, puede ver las cargas de trabajo que se ejecutan en su entorno, ya sea en un centro de datos, en la nube o entre estos entornos, por ejemplo, entre cargas de trabajo sitio web y de bases de datos.

Con este mapa visual, puede cerrar rápidamente la puerta al tráfico inseguro. Usando RDP como ejemplo de una forma común para que el ransomware se mueva entre cargas de trabajo, puede crear una regla que bloquee solo ese tráfico. También puede definir barreras basadas en metadatos, como etiquetas para diferentes tipos de cargas de trabajo y ubicaciones físicas.

Puede pensar en estas barreras como una especie de firewall inverso. Esto se debe a que, en los firewalls, normalmente se crean reglas que definen el tráfico deseado, con todo lo demás no permitido de forma predeterminada. Illumio le permite revertir ese flujo de trabajo para definir primero el tráfico denegado. A continuación, se hacen excepciones para habilitar las comunicaciones para casos individuales.

Y todo está automatizado, lo que le permite crear políticas de emergencia que puede lanzar en cualquier momento para proteger su entorno de cualquier ataque con solo unos pocos clics.

En resumen, Illumio proporciona la visibilidad que necesita para detectar cargas de trabajo y máquinas vulnerables, cerrar puertos innecesarios antes de un ataque y aislar las infecciones de malware antes de que puedan propagar. Este doble golpe de controles proactivos y reactivos lo ayuda a evitar rápidamente que los ataques se conviertan en desastres cibernéticos.

Contáctenos hoy para aprender cómo contener los ataques de ransomware con Illumio.

.png)

.webp)