Evaluación de vulnerabilidades para detener el ransomware

En una publicación anterior, echamos un vistazo a la visibilidad basada en el riesgo como el primer paso para contener el ransomware y otro malware.

Esta publicación abordará cómo mapear esas vulnerabilidades contra los patrones de conectividad, es decir, cómo las aplicaciones y los procesos se comunican entre sí y a través de las redes.

Es el último paso necesario antes de bloquear activamente y prevenir la propagación del ransomware.

Aumentar la visibilidad con datos enriquecidos sobre las comunicaciones

Dentro de un entorno de producción típico, casi todo puede comunicar con todo lo demás: aplicaciones y máquinas dentro de subredes, VLAN, zonas, lo que sea. Eso permite que los sistemas comerciales hagan su trabajo mientras comparten datos y se comunican con el mundo exterior. Pero también crea un problema. Si el malware infecta cualquier parte de dicho entorno, puede propagar muy rápidamente.

Para detener la propagación de malware a través de entornos de producción, debe bloquear los puertos que explota para pasar de una aplicación o máquina a otra. Pero también necesita saber qué puertos mantener abiertos para que sus sistemas puedan seguir haciendo lo que deben hacer.

Es por eso que detener la propagación de ransomware y otro malware depende de la visibilidad en tiempo real de las comunicaciones entre activos. Luego de todo, no puede cerrar puertos abiertos innecesariamente si no puede identificarlos.

Además, debe determinar qué puertos conllevan el mayor riesgo potencial. Solo entonces, con esta inteligencia en la mano, puede implementar controles proactivos y reactivos que no detengan su negocio. De esa manera, puede limitar su exposición a una violación solo al punto de entrada en su red sin afectar negativamente las operaciones.

Esta visibilidad basada en el riesgo también le permite priorizar la aplicación de parches antes de que ocurra un incidente.

La priorización es esencial porque los departamentos de TI a cargo de grandes redes no pueden mantener todos los sistemas parcheados todo el tiempo. Algunos parches necesariamente se abordan antes que otros. Obviamente, desea priorizar la reparación de los sistemas que conllevan el mayor riesgo potencial. La pregunta es, ¿cuáles son esos?

Responder a esa pregunta depende en gran parte de la conectividad de la red.

Tenga en cuenta que las vulnerabilidades en un servidor que opera en completo aislamiento representan una amenaza mucho menor que las de una máquina en medio de un centro de datos accesible para miles de personas. También considere que algunos puertos abiertos presentan un mayor peligro para los activos de la red que otros.

Lo que se necesita es una forma de cuantificar el riesgo que representa un conjunto determinado de puertos en el contexto de sistemas particulares y cómo esos sistemas se conectan entre sí y con Internet en general.

Identificación de los puertos de mayor riesgo

El hecho es que algunos puertos conllevan más riesgos que otros. Los puertos de mayor riesgo incluyen puertos altamente conectados empleados por Microsoft Active Directory y otros servicios principales. También hay más riesgo con los sondeos de los sistemas y los reportes sobre la infraestructura de TI.

Los puertos punto a punto representan un riesgo significativo, incluidos los empleados por servicios como la administración de escritorio remoto y las aplicaciones de intercambio de archivos. Incluso muchas aplicaciones de redes sociales funcionan de esta manera. Están diseñados específicamente para el tipo de patrón de tráfico de cualquier tipo que mantiene a los profesionales de la seguridad despiertos por la noche. Los profesionales de la seguridad se preocupan por ellos porque el malware a menudo se dirige a estos puertos porque son ubicuos, generalmente abiertos y "hablan" de manera arbitraria.

Finalmente, los protocolos de comunicaciones más antiguos, como FTP y Telnet, tienden a permanecer activados de forma predeterminada, incluso si nadie los usa según la política de la organización, y representan vulnerabilidades bien conocidas. Eso los convierte en objetivos especialmente atractivos.

Pero saber que algunos puertos conllevan un mayor riesgo que otros es una cosa. Otra cosa es encontrarlos y cuantificarlos en redes empresariales en expansión. También necesitará saber cómo se conectan todos estos activos.

Ahí es donde entra en juego la visualización proporcionada por Illumio.

Cuantificación del riesgo de conectividad

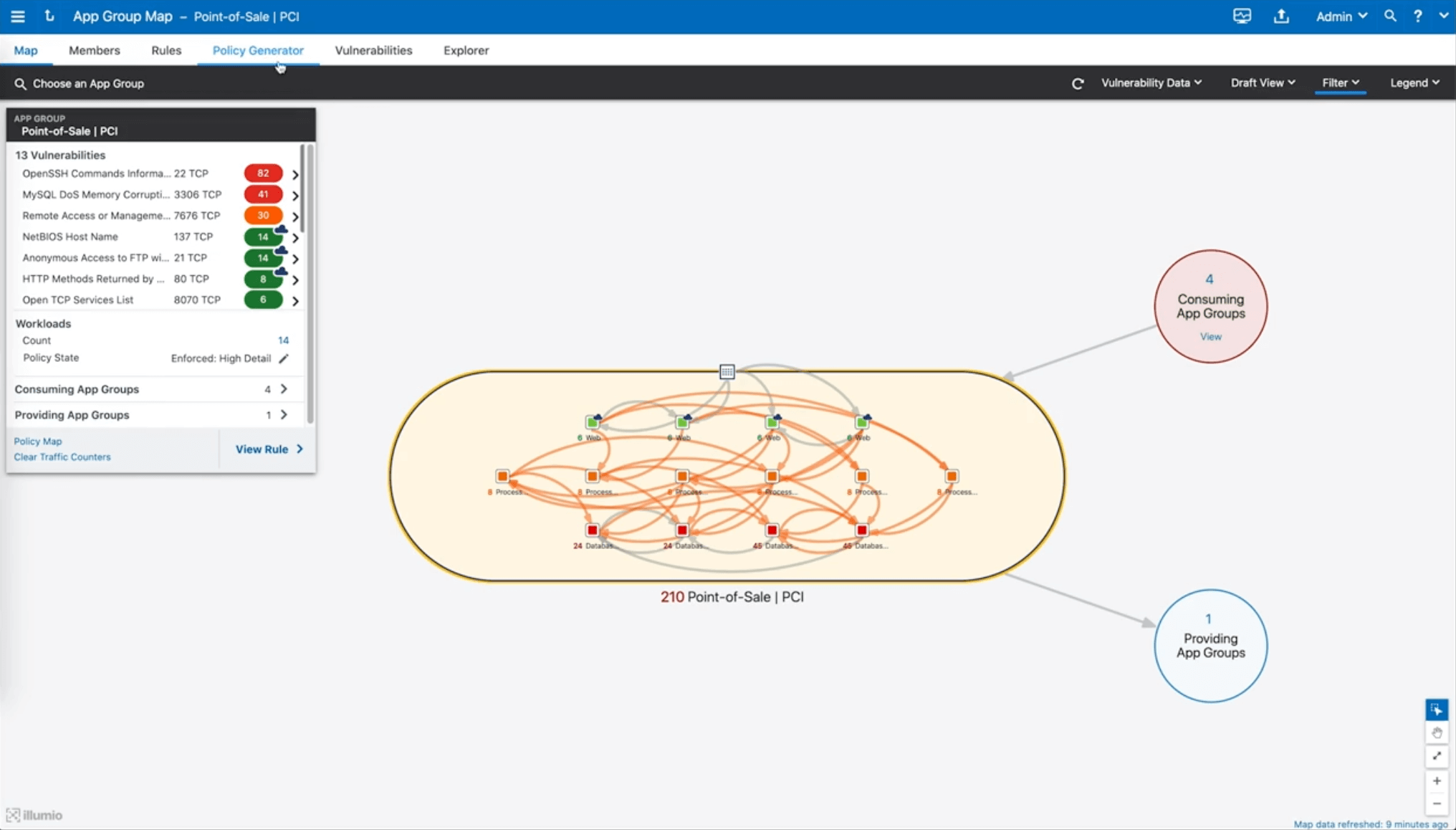

Illumio superpone datos de escáneres de vulnerabilidades como Rapid7 y Qualys sobre los mapas de Illumio de sus aplicaciones y cómo se conectan, formando mapas de vulnerabilidad.

Funciona tomando datos de conexión de fuentes como enrutadores que ejecutan NetFlow y JFlow, conmutadores, sistemas en la nube, tablas de conexión del sistema operativo y más. Luego combina esta información con datos de escáneres de vulnerabilidades.

A continuación, incorpora información de identidad de usuario y máquina de fuentes como Active Directory, bases de datos de administración de configuración, sistemas de administración de información de seguridad y sistemas de administración de direcciones IP.

Los mapas resultantes le brindan vistas ajustadas al riesgo en tiempo real de todos sus sistemas. Incluyen sistemas operativos, computadoras portátiles de usuario, aplicaciones en la nube y sus contenedores, mainframes, balanceadores de carga, dispositivos de red, firewalls, lo que sea. El resultado es una visibilidad de extremo a extremo que le brinda una comprensión clara del riesgo.

Por ejemplo, ¿un servidor de bases de datos mantiene conexiones abiertas a 300 equipos en una subred cuando solo necesita conectarse a 10? Los mapas de Illumio lo resaltarán como una preocupación para que pueda tomar medidas.

Además de cómo los activos intercambian datos dentro de las redes y los centros de datos, Illumio le permite saber cuánto y con qué frecuencia se comunican con el mundo exterior. Este conocimiento puede ayudarlo a decidir qué controles colocar en qué máquinas y qué parches priorizar.

Cómo los puntajes de exposición a vulnerabilidades mejoran la eficiencia operativa

Para facilitar aún más la evaluación del riesgo, Illumio combina información de políticas de vulnerabilidad, conexión y segmentación para resumirlo todo como una puntaje de exposición a vulnerabilidades. Este número único le proporciona una comprensión rápida de la exposición al riesgo relativo en el contexto de la ejecución de aplicaciones.

Muchos clientes de Illumio descubren que esta métrica por sí sola les brinda lo que necesitan para segmentar sistemas como una forma de compensar su incapacidad para mantener todos sus parches actualizados todo el tiempo. La segmentación significa reducir los puertos más vulnerables al radio más pequeño posible, es decir, comunicar con la menor cantidad posible de activos.

Los puntajes de vulnerabilidad de Illumio le permiten concentrar rápidamente en esas áreas problemáticas para aislarlas primero a través de la segmentación en la medida de lo posible sin interrumpir las operaciones y luego parchear de acuerdo con los cronogramas que puede mantener de manera realista. En otras palabras, los puntajes de vulnerabilidad y la segmentación permiten una priorización efectiva para la corrección de vulnerabilidades.

Illumio le ofrece una visión completa y basada en el riesgo de todo su entorno. Le permite ver flujos activos, superpone análisis de riesgos basados en puertos abiertos empleados por malware y cuantifica ese riesgo. Luego de realizar cambios en su entorno, puede enjuagar y repetir para ver cómo cambian los puntajes de riesgo con el tiempo, lo que brinda a los equipos de TI y seguridad una herramienta poderosa para informar sobre el riesgo y clasificar las vulnerabilidades.

Generación de políticas para bloquear puertos de riesgo

Illumio también puede mitigar activamente el riesgo bloqueando los puertos entre cargas de trabajo antes de que llegue a parchearlas o en los casos en que no pueda acceder a los sistemas afectados. Piense en ello como aplicar parches a los flujos de datos hasta que pueda aplicar parches a las cargas de trabajo.

Además, Illumio puede sugerir políticas para bloquear puertos como parte de un flujo de trabajo integrado llamado Generador de políticas.

Puede almacenar una política sugerida y, a continuación, hacer que Illumio la aprovisione en todas sus aplicaciones. Con esta herramienta, puede proteger su entorno con solo unos pocos clics en solo unos segundos en lugar de tenerlo en cuenta durante los días o semanas necesarios para implementar parches.

Una poderosa herramienta para evaluar vulnerabilidades

En conjunto, Illumio brinda a los profesionales de TI y seguridad una visibilidad rica y basada en el riesgo de todas las comunicaciones de sus aplicaciones y les permite bloquear las comunicaciones sobre una base ajustada al riesgo para detener la propagación del ransomware.

Además de implementar controles preventivos, Illumio puede mejorar su capacidad de respuesta a incidentes con políticas de segmentación activas para detener el ransomware en seco.

Para obtener más información:

- Lea el libro electrónico, Cómo detener los ataques de ransomware.

- Vea los mapas de vulnerabilidad en acción en el seminario sitio web, Ransomware Happens. Evitamos que se propague: evalúe sus vulnerabilidades.

.png)