Riesgo de ransomware: una guía completa para organizaciones

El ransomware se convirtió en una de las amenazas más formidables para las organizaciones de todo el mundo. Lea más sobre el ransomware y los graves riesgos en nuestra guía completa.

¿Qué es el ransomware?

El ransomware es un tipo de malware que encripta archivos e información en un sistema, impidiendo el acceso hasta que se pague un rescate, generalmente a través de criptomonedas, para descifrarlos. El sello distintivo del ransomware es la nota de rescate visible que aparece en las pantallas de las computadoras de las víctimas, lo que indica que los archivos fueron encriptados y exige el pago por su liberación.

Este software malicioso cifra los datos críticos, haciéndolos inaccesibles hasta que se pague un rescate a los atacantes. La creciente frecuencia y sofisticación de los ataques de ransomware los convirtió en una de las principales preocupaciones de las compañías de todos los sectores.

Esta guía tiene como objetivo proporcionar una comprensión completa del ransomware, sus riesgos asociados, estrategias efectivas para la prevención y mitigación, y preguntas frecuentes comunes para una visión más profunda.

Evolución del ransomware

El ransomware evolucionó significativamente desde sus inicios. Los primeros ataques eran relativamente simples, a menudo basados en métodos básicos de cifrado y técnicas de distribución rudimentarias. Con el tiempo, el ransomware se volvió más sofisticado, lo que llevó a la aparición del ransomware como servicio (RaaS). RaaS permite a los ciberdelincuentes arrendar herramientas de ransomware, reduciendo la barrera de entrada y permitiendo que incluso aquellos con habilidades técnicas limitadas lancen ataques.

Tipos clave de ransomware

- Ransomware criptográfico: Cifra archivos valiosos, haciéndolos inaccesibles sin la clave de descifrado.

- Locker Ransomware: bloquea a los usuarios de sus dispositivos por completo, evitando cualquier interacción hasta que se pague el rescate.

- Doble extorsión: los atacantes no solo cifran los datos, sino que también los filtran, amenazando con divulgar información confidencial públicamente si no se paga el rescate.

- Leakware/Doxware: Similar a la doble extorsión, pero con un enfoque principal en la amenaza de divulgar información confidencial para obligar a las víctimas a pagar.

Métodos comunes de administración

- Emails de phishing: Emails maliciosos que engañan a los destinatarios para que hagan clic en enlaces infectados o descarguen archivos adjuntos dañinos.

- Exploits del Protocolo de escritorio remoto (RDP): Los atacantes aprovechan las credenciales RDP débiles o comprometidas para obtener acceso no autorizado a los sistemas.

- Vulnerabilidades de software: El software sin parches u obsoleto puede servir como punto de entrada para el ransomware, lo que permite a los atacantes explotar vulnerabilidades conocidas.

¿Qué es el riesgo de ransomware?

El riesgo de ransomware se refiere a la amenaza potencial que representan los ataques de ransomware para la ciberseguridad y las operaciones comerciales de una organización. Abarca la probabilidad de que ocurra un ataque y el impacto potencial en los datos, las finanzas y la reputación de la organización.

Diferenciar entre amenazas, vulnerabilidades y riesgos

- Amenazas: Posibles acciones maliciosas, como ataques de ransomware, que pueden explotar vulnerabilidades.

- Vulnerabilidades: Debilidades o brechas en las medidas de seguridad que pueden ser explotadas por amenazas.

- Riesgo: La intersección de amenazas y vulnerabilidades, que representa el potencial de pérdida o daño.

Comprender estas distinciones es crucial para una evaluación y gestión de riesgos efectivas.

El papel de la evaluación de riesgos en la gestión de la exposición al ransomware

La evaluación de riesgos implica identificar y evaluar posibles amenazas y vulnerabilidades para determinar su impacto en la organización. Al realizar evaluaciones de riesgos periódicas, las organizaciones pueden priorizar los recursos, implementar medidas de seguridad adecuadas y reducir su exposición a los ataques de ransomware.

Por qué es importante la gestión del riesgo de ransomware

La gestión eficaz del riesgo de ransomware es vital por varias razones:

- Impacto operativo: Los ataques de ransomware pueden detener las operaciones comerciales, lo que provoca un tiempo de inactividad significativo y pérdidas de productividad.

- Pérdida de datos: Los datos cifrados o robados pueden resultar en la pérdida permanente de información crítica.

- Pérdida financiera: Los costos asociados con los pagos de rescate, los esfuerzos de recuperación y las posibles multas regulatorias pueden ser sustanciales.

- Daño a la reputación: Los ataques publicitados pueden erosionar la confianza del cliente y dañar la marca de la organización.

Participaciones regulatorias y requisitos de cumplimiento

Las organizaciones deben cumplir con varias regulaciones que exigen la protección de datos confidenciales:

- HIPAA: Requiere que las organizaciones de atención médica protejan la información del paciente.

- RGPD: Exige la protección de datos y la privacidad de las personas dentro de la Unión Europea.

- Reglas de la SEC: Las compañías públicas deben divulgar los riesgos e incidentes materiales de ciberseguridad.

El incumplimiento puede resultar en fuertes multas y consecuencias legales.

Limitaciones de cobertura de riesgo de ransomware y seguro cibernético

Si bien el seguro cibernético puede brindar apoyo financiero luego de un ataque, las pólizas a menudo tienen limitaciones y exclusiones. Depender únicamente de un seguro sin implementar medidas de seguridad estables puede dejar a las organizaciones vulnerables.

Estadísticas y tendencias del mundo real

- El 76% de las organizaciones experimentaron un ataque de ransomware en los últimos dos años.

- El 70% de los incidentes de ransomware resultan en varios días de interrupción del negocio.

El costo total promedio para recuperar de un ataque de ransomware es de $ 5.2 millones.

Estas estadísticas subrayan la necesidad crítica de una gestión proactiva de riesgos.

Beneficios de la gestión proactiva del riesgo de ransomware

La implementación de estrategias proactivas de gestión de riesgos de ransomware ofrece numerosos beneficios:

- Continuidad del negocio y recuperación más rápida: Garantiza que las operaciones puedan reanudar rápidamente luego de un ataque, minimizando el tiempo de inactividad.

- Postura de ciberseguridad fortalecida: Mejora las defensas de la organización no solo contra el ransomware sino también contra otras amenazas cibernéticas.

- Reducción del daño financiero y de reputación: Mitiga los costos potenciales y la publicidad negativa asociada con los ataques.

- Mejora de la confianza de las partes interesadas y los clientes: Demuestra un compromiso con la seguridad, fomentando la confianza entre clientes y socios.

Cómo identificar y evaluar el riesgo de ransomware

Identificar y evaluar eficazmente el riesgo de ransomware es un paso fundamental para proteger su organización contra posibles ataques. Este proceso implica comprender las amenazas potenciales, evaluar las vulnerabilidades y determinar el impacto potencial en sus operaciones.

Métodos de identificación de riesgos

- Modelado de amenazas: Esto implica anticipar posibles vectores de ataque analizando cómo el ransomware podría infiltrar en sus sistemas. Al comprender las tácticas, técnicas y procedimientos (TTP) empleados por los ciberdelincuentes, las organizaciones pueden preparar mejor las defensas.

- Escaneo de vulnerabilidades: El análisis regular de sistemas y redes en busca de vulnerabilidades conocidas ayuda a identificar las debilidades que el ransomware podría explotar. Las herramientas automatizadas pueden ayudar a detectar software obsoleto, configuraciones incorrectas y otras brechas de seguridad.

- Inventarios de activos: Mantener un inventario completo de todos los activos de hardware y software garantiza que todos los posibles puntos de entrada estén contabilizados y protegidos. Esto incluye comprender la criticidad de cada activo para priorizar las medidas de seguridad de manera efectiva.

Marcos de evaluación de riesgos

El uso de marcos establecido proporciona un enfoque estructurado para evaluar el riesgo de ransomware:

- Marco de ciberseguridad del NIST (CSF): Ofrece pautas para identificar, proteger, detectar, responder y recuperar de amenazas cibernéticas, incluido el ransomware.

- Análisis factorial del riesgo de la información (FAIR): Proporciona un enfoque cuantitativo para comprender y medir el riesgo de la información, lo que permite a las organizaciones tomar decisiones bien informadas.

ISO/IEC 27005: Se centra en la gestión de riesgos de seguridad de la información, ofreciendo pautas para un enfoque sistemático para gestionar los riesgos asociados con los sistemas de información.

Herramientas y técnicas

La implementación de las herramientas adecuadas mejora la capacidad de detectar y responder a las amenazas de ransomware:

- Sistemas de gestión de eventos e información de seguridad (SIEM): Agregue y analice la actividad de varios recursos en su infraestructura de TI para detectar comportamientos sospechosos.

- Fuentes de inteligencia de amenazas: Proporcione información en tiempo real sobre amenazas emergentes, lo que permite a las organizaciones actualizar las defensas de manera proactiva.

- Detección y respuesta de endpoints (EDR): Monitorear los dispositivos de los usuarios finales para detectar y responder a amenazas cibernéticas como el ransomware.

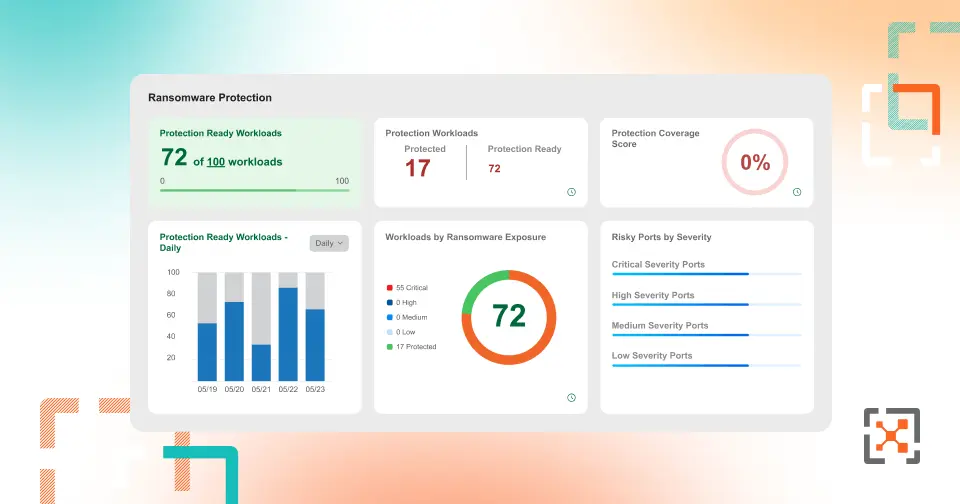

Priorizar objetivos de alto valor y sistemas críticos

Identificar y priorizar la protección de activos de alto valor y sistemas críticos es esencial. Esto implica evaluar el impacto potencial de un ataque de ransomware en estos activos e implementar medidas de seguridad mejoradas en consecuencia.

Estrategias para prevenir y mitigar el ransomware

La implementación de estrategias integrales de prevención y mitigación es crucial para defender de los ataques de ransomware.

Capacitación en concientización sobre seguridad y simulaciones de phishing

Educar a los empleados sobre los peligros del phishing y las tácticas de ingeniería social reduce el riesgo de infiltración de ransomware. Las simulaciones periódicas ayudan a reforzar la capacitación e identificar áreas que necesitan mejoras.

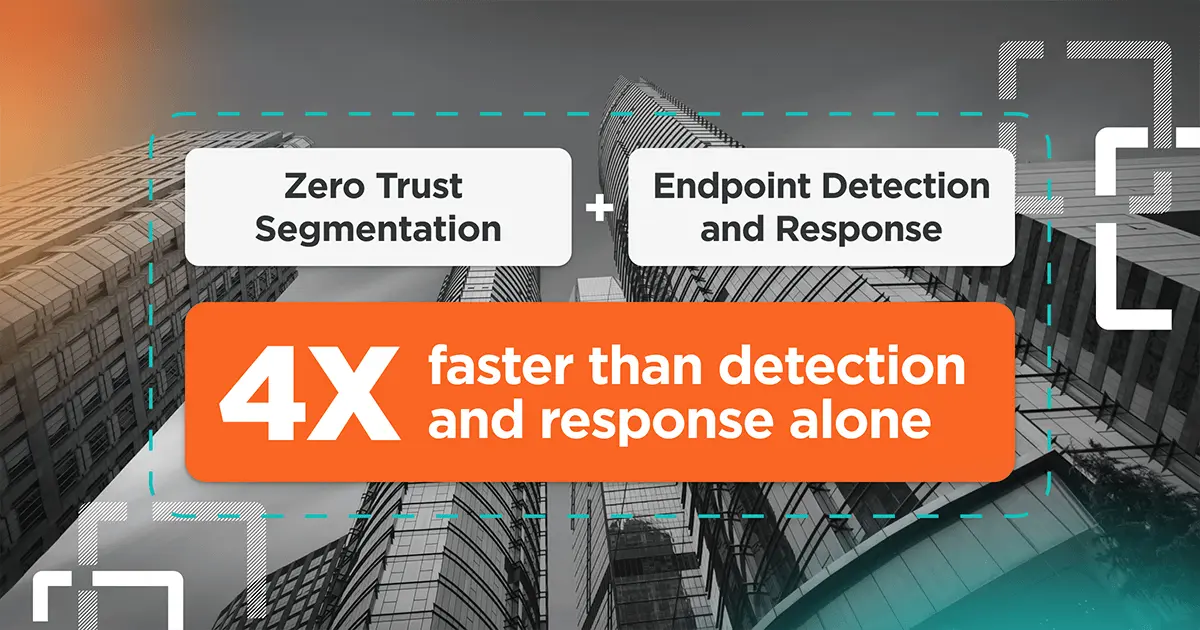

Detección y respuesta de endpoints (EDR)

La implementación de soluciones EDR permite la supervisión continua de los endpoints para detectar y responder a las amenazas rápidamente, minimizando los daños potenciales.

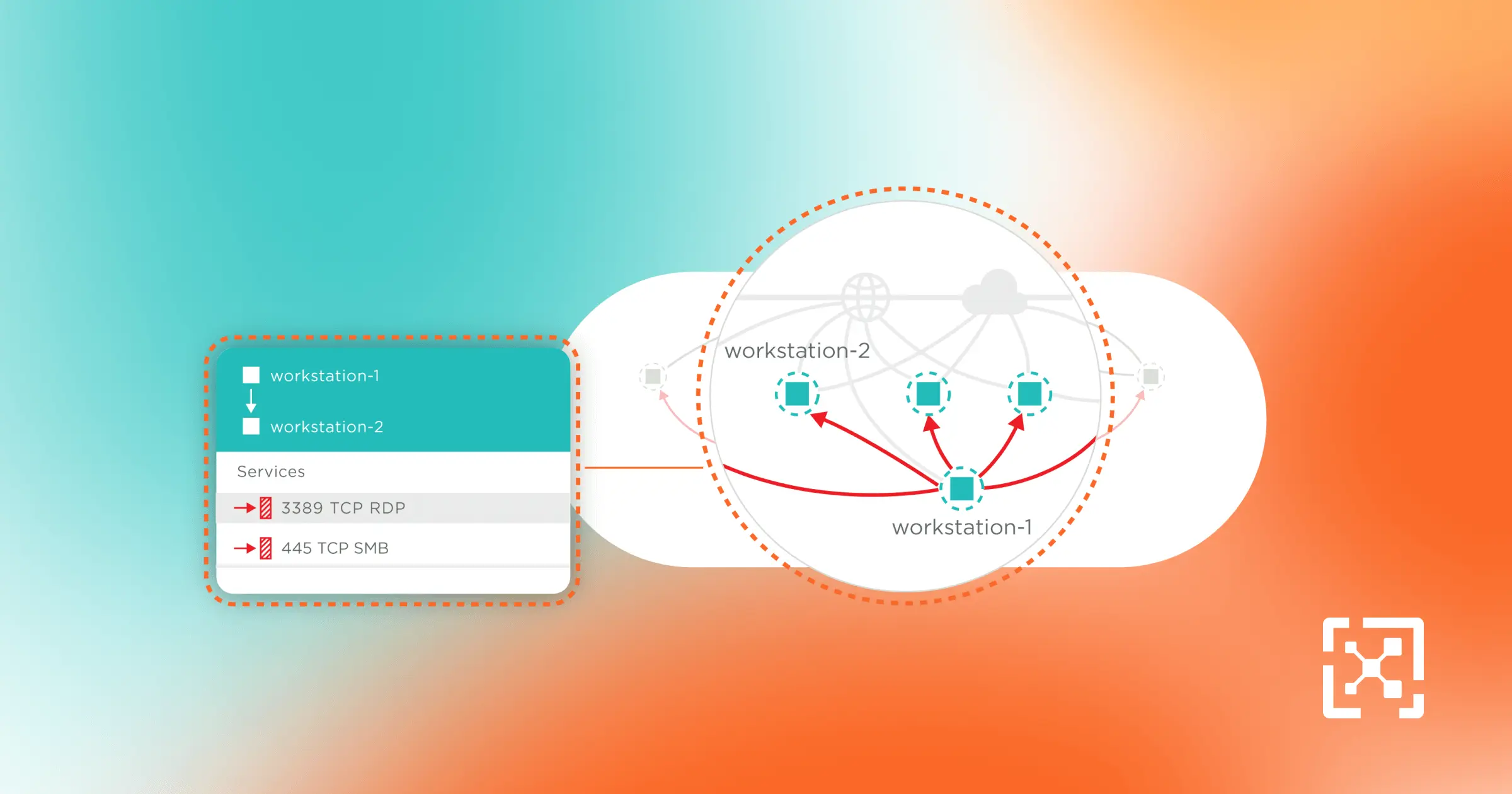

Segmentación de red y controles de acceso (Zero Trust)

La implementación de la segmentación de la red limita la propagación del ransomware al aislar los sistemas críticos. La adopción de un modelo de Confianza cero garantiza que todos los usuarios y dispositivos estén autenticados y autorizados antes de acceder a los recursos.

Autenticación multifactor (MFA) en todas partes

La aplicación de MFA agrega una capa adicional de seguridad, lo que dificulta que los atacantes obtengan acceso no autorizado, incluso si las credenciales se ven comprometidas.

Copias de seguridad seguras y almacenamiento inmutable

La copia de seguridad periódica de los datos y el uso de soluciones de almacenamiento inmutables garantizan que los datos se puedan restaurar sin capitular ante las demandas de rescate.

Gestión de parches y vulnerabilidades

La aplicación oportuna de parches de seguridad y la gestión continua de vulnerabilidades reducen el riesgo de explotación por parte del ransomware.

Filtrado de email y sitio web

La implementación de soluciones de filtrado estables ayuda a bloquear emails y sitios web maliciosos, lo que reduce la probabilidad de entrega de ransomware.

Planes de recuperación y respuesta a incidentes

Tener un plan de respuesta a incidentes bien definido es vital para minimizar el impacto de un ataque de ransomware.

Creación de un plan de respuesta a incidentes de ransomware

El desarrollo de un plan integral que describa los procedimientos para detectar, contener, erradicar y recuperar de incidentes de ransomware garantiza una respuesta estructurada y eficiente.

Roles y responsabilidades clave durante un ataque de ransomware

La definición clara de roles y responsabilidades garantiza que todos los miembros del equipo comprendan sus tareas durante un incidente, lo que facilita una respuesta coordinada.

Pasos a seguir luego de detectar ransomware

- Contener: Aísle los sistemas afectados para evitar la propagación de ransomware.

- Erradicar: Elimine el ransomware de todos los sistemas infectados.

- Recuperar: restaure los datos de las copias de seguridad y verifique la integridad de los sistemas.

- Comunicar: Informar a las partes interesadas, incluidos los empleados, los clientes y los organismos reguladores, según corresponda.

Consideraciones legales y de aplicación de la ley

Contratar a un asesor legal y denunciar incidentes a las agencias de aplicación de la ley puede proporcionar orientación sobre el cumplimiento y el posible apoyo a la investigación.

Revisión posterior al incidente y planeación de mejoras

Realizar un análisis exhaustivo posterior al incidente ayuda a identificar las lecciones aprendidas y las áreas de mejora, fortaleciendo las defensas futuras.

Cómo implementar un programa eficaz de gestión de riesgos de ransomware

El desarrollo de un programa integral de gestión de riesgos de ransomware implica esfuerzos coordinados en varias facetas de la organización.

Creación de alineación interna: equipos de TI, legales, de riesgo y ejecutivos

El establecimiento de un equipo multifuncional garantiza que se aborden todos los aspectos del riesgo de ransomware. La comunicación regular entre TI, legal, gestión de riesgos y liderazgo ejecutivo fomenta un enfoque unificado de la ciberseguridad.

Elegir los marcos y herramientas adecuados

La selección de marcos de ciberseguridad apropiados, como NIST CSF o ISO 27001, proporciona una guía estructurada. La implementación de herramientas como los sistemas de gestión de eventos e información de seguridad (SIEM) y las soluciones de detección y respuesta de endpoints (EDR) mejora las capacidades de detección y respuesta a amenazas.

Cotización para la gestión de riesgos de ransomware

Asignar recursos suficientes para medidas de ciberseguridad, capacitación de empleados y planeación de respuesta a incidentes es crucial. Las inversiones en medidas preventivas pueden suponer un importante ahorro de costos al evitar posibles gastos relacionados con los ataques.

Integración de la respuesta al ransomware en una estrategia de ciberseguridad más amplia

Garantizar que los planes de respuesta al ransomware formen parte de la estrategia general de ciberseguridad promueve un mecanismo de defensa cohesivo. Las actualizaciones periódicas y los simulacros mantienen a la organización preparada para las amenazas en evolución.

Preguntas frecuentes sobre ransomware

1. ¿Cómo podemos probar si realmente estamos preparados contra el ransomware?

La realización de ejercicios de mesa regulares y ataques simulados puede evaluar y mejorar la preparación de su organización.

2. ¿Qué industrias están en mayor riesgo?

Si bien todas las industrias son vulnerables, los sectores críticos como la atención médica, la energía y las finanzas son objetivos frecuentes debido a la naturaleza confidencial de sus datos.

3. ¿Cuál es la mejor herramienta de prevención de ransomware?

No existe una solución única para todos. Una combinación de medidas de seguridad, que incluyen EDR, SIEM, microsegmentación y copias de seguridad periódicas, proporciona una protección estable.

4. ¿Puede el seguro cibernético ayudar con el ransomware?

El seguro cibernético puede mitigar las pérdidas financieras, pero debe complementar, no reemplazar, las prácticas integrales de ciberseguridad.

5. ¿Con qué frecuencia debemos actualizar nuestros protocolos de seguridad?

Las revisiones periódicas, al menos una vez al año, o cuando se producen cambios significativos, garantizan que los protocolos de seguridad sigan siendo eficaces contra las amenazas en evolución.

6. ¿Qué es la doble extorsión en los ataques de ransomware?

La doble extorsión implica que los atacantes encripten los datos y amenacen con publicarlos públicamente si no se paga el rescate.

7. ¿Cómo ayuda la arquitectura Zero Trust en la prevención del ransomware?

Zero Trust opera según el principio de verificar cada usuario y dispositivo, reduciendo el riesgo de acceso no autorizado y movimiento lateral dentro de las redes.

8. ¿Qué papel juega la capacitación de los empleados en la prevención del ransomware?

Los empleados educados tienen menos probabilidades de ser víctimas de ataques de phishing, un método común de entrega de ransomware.

9. ¿Qué tan importantes son las copias de seguridad en la defensa contra ransomware?

Las copias de seguridad periódicas y seguras son esenciales, ya que permiten a las organizaciones restaurar los datos sin pagar rescates.

Conclusion

En Illumio, vimos de primera mano cómo la segmentación puede reducir significativamente el riesgo de ransomware. Cuando reduce la capacidad del atacante para mover lateralmente, detiene el ransomware en seco.

¿Quiere obtener más información sobre la prevención del ransomware? Explore la página Solución de contención de ransomware para comenzar.

.png)

.webp)

.webp)

.webp)