Dentro de la investigación: Cazando hackers a través de los 'Cuatro Fundacionales'

Es la mitad de la noche del fin de semana y recibes una llamada. Se le necesita de inmediato para responder a la escena del crimen, un robo por parte de culpables desconocidos.

Imaginar como el detective principal llamado para ayudar a investigar este crimen.

¿Por dónde empezar? ¿Qué pistas buscas? ¿Qué preguntas haces? ¿A quién cuestionas? ¿Qué herramientas de investigación debe emplear? ¿Por qué ocurrió este crimen en primer lugar y quién es el responsable?

En las investigaciones digitales, la escena del crimen es la red y los activos digitales de la organización víctima. A raíz de un incidente cibernético o una infracción, puede haber pistas obvias. En otras ocasiones, puede parecer que no hay ninguno.

Sin embargo, incluso eso puede ser una pista en sí misma. La falta de pistas obvias puede ser una indicación de que está tratando con profesionales.

Los profesionales son muy buenos limpiando luego de sí mismos. A veces también plantan señuelos para señalar deliberadamente a los investigadores en la dirección equivocada. ¡Por eso el contexto lo es todo!

Los atacantes pasan por un serial de pasos y tácticas con el objetivo de lograr sus objetivos maliciosos. Esto significa que los defensores también deben aplicar tácticas de contraataque para una preparación de respuesta efectiva.

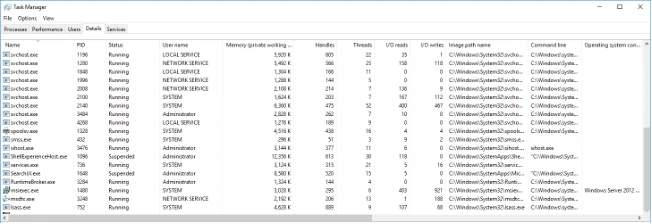

En este serial de blogs, seguiremos el ejecutable que se muestra a continuación, que se informó que estaba siendo ejecutado por un usuario de nuestra organización. Luego intentaremos investigar qué hizo cuando corrió y determinar si sus acciones fueron buenas o malas.

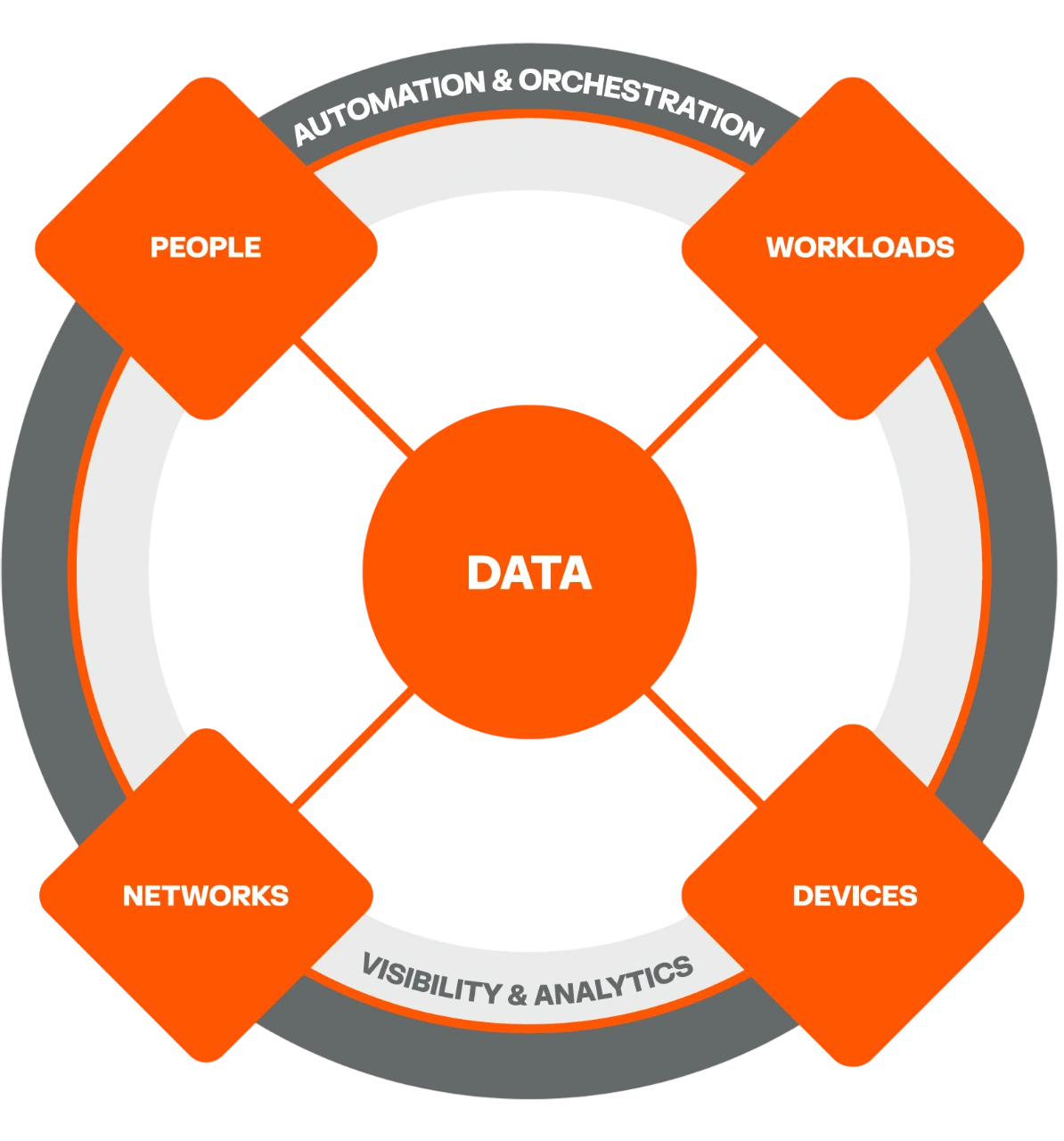

Personas, dispositivos, redes y datos

En última instancia, el mundo cibernético se trata de datos. Los datos a menudo se hospedan en cargas de trabajo (que podemos llamar servidores para los fines de este artículo).

Las personas o los usuarios tienen dispositivos como computadoras portátiles, teléfonos inteligentes y tabletas que se conectan a través de redes para acceder a los datos almacenados en las cargas de trabajo.

Para acceder a los datos, suelen usar aplicaciones que se ejecutan en sus dispositivos. Sus dispositivos se conectan a través de redes como Wi-Fi a Internet.

En la práctica, considere a un usuario que inicia sesión en una computadora portátil, que luego se conecta a Wi-Fi. A continuación, el usuario inicia una aplicación de email para conectarse a la carga de trabajo de email o al servidor de su compañía. El usuario (personas) usa la computadora portátil (dispositivo) para conectarse a través de una red (Wi-Fi) para llegar al servidor de email de la compañía (carga de trabajo) para acceder al email (datos).

Sigue los datos

La motivación de los defensores es mantener la confidencialidad, integridad y disponibilidad de sus datos.

Existe el dicho popular de seguir el dinero. El equivalente cibernético es seguir los datos.

Luego de un ataque, debe comenzar por intentar encontrar las respuestas a las siguientes preguntas clave:

- Incidente: ¿¿Qué pasó?

- Impacto: ¿Qué (o quién) se ve afectado?

- Alcance: ¿Dónde está sucediendo?

- Reporte: Hallazgos y recomendaciones

Sin embargo, para poder responder a estas preguntas con éxito, debemos contar con una guía sobre cómo seguir los datos a través de los diferentes caminos y entidades que pueden ser relevantes.

Al hacerlo, una regla importante para recordar es eliminar cualquier apego emocional o nociones preconcebidas. Solo seguimos la evidencia y, en ese sentido, ¡el contexto lo es todo!

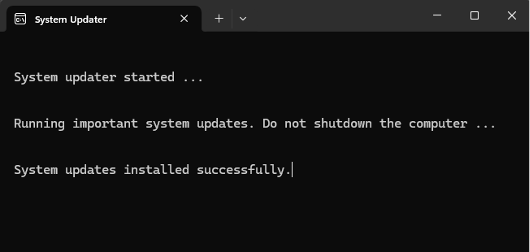

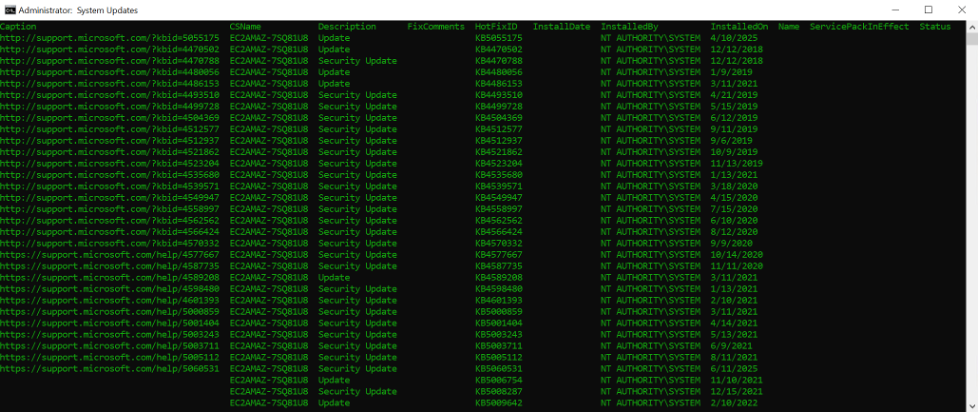

En este incidente en individuo bajo investigación, una observación de la computadora del usuario poco luego de ejecutar el ejecutable "actualizador del sistema" fue la siguiente ventana emergente:

Comenzaremos analizando el contexto en términos de técnicas que se incluyen en indicadores de ataque versus indicadores de compromiso:

- Indicadores de ataque (IoA): indica que se está intentando un ataque o en curso. Aquí, los patrones y el comportamiento sospechosos proporcionan la indicación. Algunos ejemplos son:

- Email de phishing

- Intentos de inicio de sesión por fuerza bruta

- Análisis de vulnerabilidades externo no aplicar

- Email de phishing

- Indicadores de compromiso (IoC): evidencia de un ataque que ya ocurrió. Aquí, el comportamiento o la actividad maliciosa conocidos proporcionan indicaciones como:

- Inicio de sesión de viaje imposible / Inicio de sesión comprometido

- Detección de hash de malware conocido

- Transferencia de datos a direcciones IP o URL maliciosas conocidas (exfiltración)

Luego procederemos a estandarizar nuestro enfoque a través de cuatro categorías de atención. Me refiero a esto como el "F4" o los "Cuatro Fundacionales":

- Sistema de archivos (almacenamiento)

- Registro

- Memoria (RAM)

- Red (ruta de comunicación)

En estas áreas fundamentales, nos interesarán las operaciones CRUD (crear, leer, actualizar y eliminar) asociadas con cada una para comprender cualquier intención maliciosa:

- Sistema de archivos (almacenamiento)

- Creación de un nuevo archivo: CreateFile()

- Lectura de un archivo existente: ReadFile()

- Escribir en un archivo existente: WriteFile()

- Registro

- Apertura de una ruta de acceso del Registro

- Lectura de valores de clave del Registro

- Eliminación de claves de registro

- Memoria (RAM)

- Creación de un proceso

- Creación de subprocesos

- Escribir en proceso

- Creación de un proceso

- Red (ruta de comunicación)

- Creación de un socket de red

- Encuadernación

- Escucha

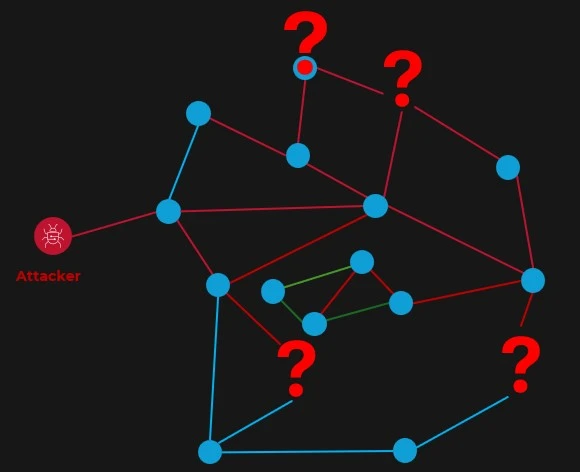

La imagen de arriba muestra un ejemplo de una combinación de dos de los Cuatro Fundamentales detallados en un sistema operativo Windows. Muestra la relación entre la memoria y el sistema de archivos.

Próximos pasos: rastrear malware en F4

En el resto de este serial de blogs, seguiremos la evidencia empleando las cuatro operaciones como base para proceder.

Querremos entender cómo se usó el sistema de archivos. Por ejemplo, archivos eliminados u operaciones de archivos en archivos existentes, cambios en la clave del Registro, cambios en el proceso o manipulación en la memoria, y qué conexiones de red se realizaron (y de dónde fueron o vinieron).

Luego procederemos a mapear cualquier relación entre nuestra carga útil bajo investigación y las áreas de los Cuatro Fundacionales.

¡Vuelva el próximo mes mientras continuamos la investigación!

¿Quieres prepararte para este tipo de ataques? Conozca cómo el Plataforma de contención de brechas Illumio Lo ayuda a contener la propagación de malware y evitar que los atacantes se muevan libremente por su red.

.png)

.webp)

.webp)

.webp)