Límites de aplicación: 7 casos de uso más allá del ransomware

Los límites de aplicación son la navaja suiza de la reducción de riesgos. Esas famosas herramientas rojas pueden hacer mucho más que cortar un poco de queso y manzana, y Enforcement Boundaries puede hacer mucho más que solo luchar contra el ransomware.

En una publicación de blog anterior, explicamos cómo Enforcement Boundaries puede ayudarlo a combatir el ransomware, tanto de manera proactiva como reactiva. Ahora, nos gustaría mostrarle otros casos de uso para este enfoque innovador de Zero Trust.

Los límites de cumplimiento funcionan mediante la creación de un firewall virtual alrededor de cada sistema operativo o instancia de aplicación. Esencialmente, transforman las cargas de trabajo en segmentos de Confianza cero. Eso le permite colocar un perímetro de protección alrededor de cualquier puerto, carga de trabajo, grupo de cargas de trabajo o rango de IP. Y puede hacer esto mucho más rápida y fácilmente de lo que podría hacerlo con una configuración completa de Zero Trust.

Aquí está nuestra lista de siete formas en que, además de combatir el ransomware, puede usar Enforcement Boundaries:

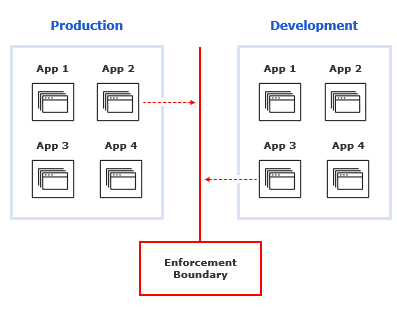

1. Entornos separados

Un límite de cumplimiento bidireccional puede crear un muro virtual entre dos entornos. Eso es especialmente útil para separar la producción, que maneja los datos de los clientes, y el desarrollo, que no lo hace.

Estos dos entornos generalmente no deben hablar. Por ejemplo, en un entorno hospitalario, no daría a los desarrolladores acceso a la información del paciente. El enfoque tradicional fue colocar diferentes dispositivos en diferentes segmentos de red. Pero esto supone que el dispositivo y su dirección IP son constantes, una suposición que hoy en día ya no es segura de hacer.

Una vez que se establece un límite de cumplimiento, los flujos de datos dentro de cada entorno continúan normalmente y los miembros del equipo pueden trabajar sin obstáculos. Pero ningún flujo puede cruzar el límite definido, a menos que se defina explícitamente en la lista de permitidos.

2. Aislar nuevos entornos

Cuando se adquiere o fusiona una compañía, la organización adquirente puede desear limitar los flujos de datos de la nueva unidad. Se puede emplear un límite de aplicación para garantizar que solo se permita el cruce de tráfico muy específico desde la nueva subsidiaria.

Eso podría significar dejar que el equipo legal de la compañía recién adquirida se comunique con el equipo legal de la compañía adquirente. Pero también podría significar que se bloquea todo el resto del tráfico dentro de la compañía.

3. PCI-DSS segmentation

El Estándar de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI-DSS) dicta que se coloquen controles alrededor del entorno de datos del titular de la tarjeta (CDE) para garantizar que los datos de la tarjeta de pago estén contenidos.

Para cumplir rápidamente, una organización puede definir un límite de cumplimiento entre su colección de aplicaciones PCI-DSS y otros sistemas. Esto bloqueará todo el tráfico que pase del CDE al exterior del CDE, excepto los flujos específicos que las organizaciones agreguen a su lista de permitidos.

4. Bloquear el acceso de administrador para saltar de host

Un host de salto es un sistema en una red que se emplea para gestionar dispositivos en una zona de seguridad separada. Una vez que un administrador inicia sesión en un host de salto, puede iniciar sesión en otros servidores. Por esta razón, una organización quiere cerciorar de que solo los administradores de sistemas conocidos puedan emplear los protocolos de acceso de administrador.

Un límite de cumplimiento puede ayudar separando los grupos de producción, prueba, integración y desarrollo. Esto usa la segmentación de usuarios adaptable para limitar el acceso a las aplicaciones internas en función de las pertenencias a Active Directory.

El límite de cumplimiento también puede limitar el acceso tanto al Protocolo de escritorio remoto (RDP) como al Shell seguro (SSH). El acceso solo se puede otorgar a grupos específicos.

5. Cumplimiento solo entrante

Un límite de cumplimiento se puede emplear para establecer un flujo de datos unidireccional. Esto puede ayudar durante el inicio de un proyecto de segmentación, cuando la organización define quién y qué puede obtener acceso a las aplicaciones protegidas.

El factor de complicación es que estas aplicaciones pueden consumir datos de otras aplicaciones que no están en el ámbito. Eso puede requerir que las organizaciones establezcan una política de salida, creando trabajo adicional.

Un límite de cumplimiento puede eliminar ese requisito al permitir solo flujos entrantes a la aplicación protegida.

6. Controle la conectividad de TI / OT

Hay activos críticos dentro de las organizaciones que son objetivos urgentes de protección. Estos podrían tener nodos de cumplimiento virtuales (VEN) instalados.

Se puede aplicar un límite de cumplimiento entre cargas de trabajo no gestionadas y un conjunto definido de VEN. Por ejemplo, una organización con un sistema central podría usar un límite de cumplimiento para bloquear las conexiones entre ese sistema y las aplicaciones no autorizadas.

7. Aislar el tráfico este-oeste dentro de una DMZ

Aunque la mayoría de las zonas desmilitarizadas (DMZ) están conectadas a firewalls, los delincuentes pueden usar hosts DMZ comprometidos para pivotar a otros hosts en la misma zona.

Un límite de cumplimiento puede ayudar a separar todas las cargas de trabajo dentro de la DMZ. De este modo, el tráfico solo puede pasar si cumple dos pruebas: Una, cumple con la lista de permitidos definida. Y dos, permite que otras políticas de aplicaciones se revisen y atestiguen en un plazo más apropiado.

El enfoque de Illumio

El enfoque de "hacer cumplir y expandir" de Illumio con Enforcement Boundaries es rápido y fácil de implementar. Mientras que una política de lista de permitidos debe ser perfecta antes de que pueda aplicar, por el contrario, los límites de cumplimiento se pueden establecer, implementar y aplicar en cuestión de minutos u horas.

Illumio emplea un modelo declarativo que le permite definir solo el "qué", es decir, lo que desea bloquear, dejando que Illumio se encargue del "cómo". Es como pedirle a un dispositivo Alexa: "Pon música". No necesita saber cómo funciona el sistema, solo qué quiere que haga.

También puede probar y simular los límites de aplicación antes de implementar: diga adiós a "implementar y rezar" y hola a "esto simplemente funciona".

Para obtener más información sobre cómo Illumio Core acelera la seguridad de las cargas de trabajo:

- Consulte "Segmentación simplificada de Zero Trust con Illumio".

- Vea el seminario sitio web, Avances en la aplicación automatizada: protección contra ransomware y ciberataques.

.png)