Top-Nachrichten zur Cybersicherheit im Mai 2024

Die heutigen Cyberbedrohungen machen traditionelle Sicherheitsmethoden und -tools weniger effektiv. Das Wachstum von hybriden Multi-Cloud-Umgebungen, mobilen Geräten und dem Internet der Dinge hat die Angriffsfläche vergrößert. Dies hat zu fortschrittlicheren Cyberbedrohungen geführt.

All diese Veränderungen erfordern eine Umstellung auf flexiblere und reaktionsschnellere Sicherheitsstrategien, wobei Zero Trust die Nase vorn hat.

Die Nachrichten dieses Monats enthalten Einblicke von Cybersicherheitsexperten zu folgenden Themen:

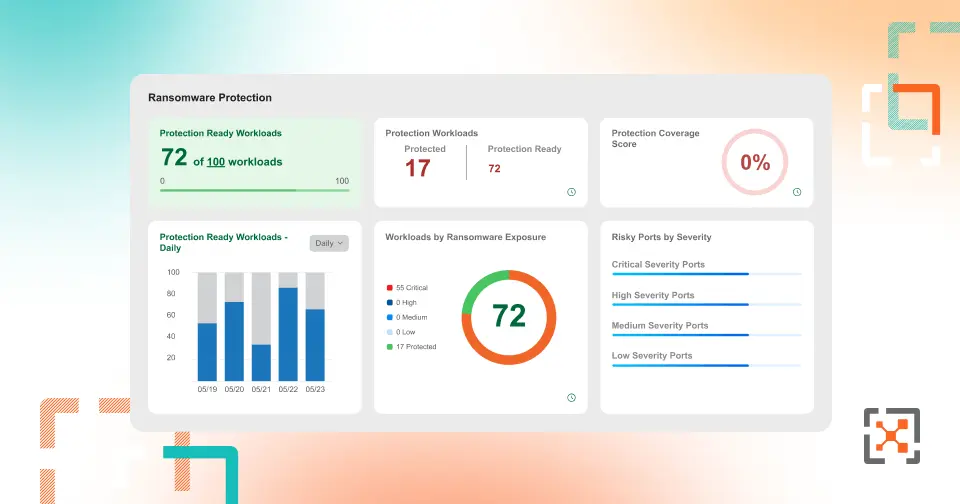

- Lösung des Ransomware-Problems

- Die neue gemeinsame Lösung Illumio ZTS + Netskope ZTNA

- John Kindervag entlarvt vier Zero-Trust-Mythen

Ransomware: Das größte Problem in der Cybersicherheit

Auf der diesjährigen RSA-Konferenz hat sich Dave DeWalt, Gründer und Geschäftsführer von NightDragon, mit der NASDAQ zusammengetan, um sich mit Andrew Rubin, Mitbegründer und CEO von Illumio, zusammenzusetzen. Die beiden diskutierten über die Auswirkungen, die die ständig wachsende Ransomware-Bedrohung in den letzten Jahren auf die Cybersicherheit hatte. Sehen Sie sich die vollständige Diskussion unten an.

In den letzten Jahren sind laut dem Zero Trust Impact Report von Illumio 76 % der Unternehmen von Ransomware-Angriffen betroffen. Rubin sieht Ransomware als eine der ersten Arten von Cyberangriffen, die die neue Cyber-Denkweise von heute verdeutlicht.

"Cybersicherheit ist kein Spiel der Perfektion mehr; Wir können nicht die ganze Zeit sicher bleiben", sagte er. "Ein großer Teil der Cyber-Denkweise besteht darin, einfach zu akzeptieren, dass das Risiko nicht beseitigt werden kann, aber wir können es reduzieren ."

Ransomware ist so effektiv, weil sie darauf ausgelegt ist, sich zu verbreiten. "Ransomware ist wahllos – sie hat es auf eine Schule oder ein Krankenhaus genauso schnell abgesehen wie eine Bank oder eine Regierung", erklärte Rubin. "Er landet überall, wo er ein Zuhause findet. Und wenn es diese Heimat gefunden hat, ist es seine Aufgabe, sich so schnell wie möglich dort zu verbreiten, wo es kann."

Unternehmen brauchen einen neuen Ansatz, der über das traditionelle Präventionsmodell hinausgeht. Rubin sagt, dass CISOs und ihre Sicherheitsteams jetzt zwei Hauptaufgaben haben. Erstens müssen sie so sicher wie möglich bleiben. Zweitens: Wenn es zu einer Sicherheitsverletzung kommt, müssen sie verhindern, dass ein kleiner Sicherheitsvorfall zu einer Katastrophe wird.

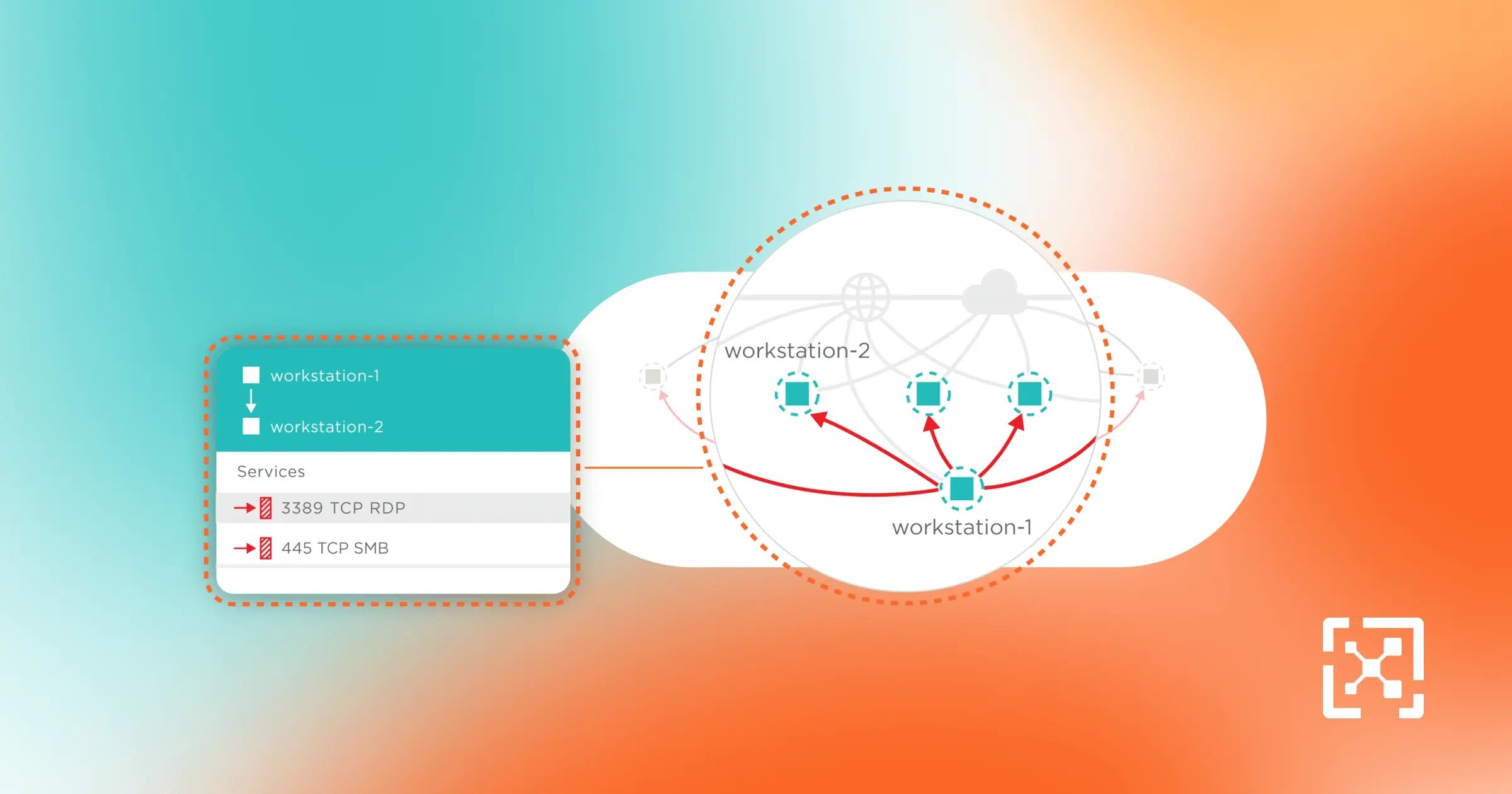

Rubin glaubt , dass Zero Trust Segmentation (ZTS) der Schlüssel zu dieser Art von Cyber-Resilienz ist. ZTS ist ein zentraler Bestandteil jeder Zero-Trust-Strategie. Es bietet eine konsistente Möglichkeit zur Mikrosegmentierung in hybriden Multi-Cloud-Umgebungen. Das ist einfacher und effektiver als die Verwendung alter, statischer Firewalls. Technologien wie die Illumio ZTS-Plattform helfen Unternehmen, Sicherheitsrisiken in ihren Cloud-, Endpunkt- und Rechenzentrumsumgebungen zu erkennen und zu reduzieren.

Ziel von ZTS ist es, die Ausbreitung von Ransomware-Angriffen zu verhindern. Für Rubin ist dies entscheidend, um in der sich schnell verändernden Bedrohungslandschaft von heute stark zu bleiben.

Konsistentes Zero Trust mit Illumio ZTS + Netskope ZTNA aufbauen

In diesem Monat stellte Nancy Liu von SDxCentral die neue gemeinsame Lösung vor, die Illumio Zero Trust Segmentation mit Netskope ZTNA kombiniert, in ihrem Artikel "How Illumio microsegmentation and Netskope ZTNA integration gets zero trust covered".

Liu verwies auf eine Studie von Gartner, die zeigt, dass Illumio und Netskope durch die Zusammenarbeit führend im Bereich Cybersicherheit sind. Der Gartner Market Guide for Zero Trust Network Access 2023 stellte fest, dass ZTNA von großen und mittelständischen Unternehmen weit verbreitet ist. Darüber hinaus prognostiziert der Gartner Market Guide for Microsegmentation , dass "bis 2026 60 % der Unternehmen, die auf eine Zero-Trust-Architektur hinarbeiten, mehr als eine Bereitstellungsform der Mikrosegmentierung verwenden werden, was einem Anstieg von weniger als 5 % im Jahr 2023 entspricht."

Liu wies auf mehrere Vorteile der Kombination von ZTS und ZTNA hin:

- Vollständige Transparenz des Nord-Süd- und Ost-West-Datenverkehrs, einschließlich Transparenz von Anwendung zu Anwendung und von Benutzer zu Anwendung.

- Konsistente Sicherheit , wenn Workloads zwischen Umgebungen verschoben werden, mit automatischen Aktualisierungen der Sicherheitsrichtlinien.

- Bessere Zusammenarbeit zwischen Netzwerk- und Sicherheitsteams beim Aufbau einer Zero-Trust-Architektur.

Die neue Integration hilft Unternehmen, ein umfassenderes Zero-Trust-Sicherheitsframework ohne zusätzliche Kosten für gemeinsame Kunden zu erreichen.

"Zero Trust wird nicht nur von einem Anbieter bereitgestellt", sagt Andy Horwitz, VP of Business Development and Tech Alliances bei Netskope. "Netskope deckt den Nord-Süd-Verkehr ab, Illumio deckt den Ost-West-Verkehr ab und zusammen bieten sie eine vollständige Zero-Trust-Abdeckung."

Todd Palmer, Senior VP of Global Partner Sales and Alliances bei Illumio, betonte, wie wichtig es ist, die Sicherheit zu automatisieren und die Netzwerktransparenz angesichts ausgeklügelter Cyberbedrohungen zu erhöhen. Er wies auch darauf hin, dass die Partnerschaft zwischen Illumio und Netskope voraussichtlich weiter wachsen wird.

John Kindervag entlarvt 4 gängige Zero-Trust-Mythen

Vor über zehn Jahren führte John Kindervag, Schöpfer von Zero Trust und Chief Evangelist bei Illumio, das Zero-Trust-Modell ein. Laut einer Forrester-Studie planen heute 72 % der großen Unternehmen Zero Trust oder bauen es bereits ein. Trotz der weit verbreiteten Einführung von Zero Trust gibt es einige wichtige Missverständnisse über die Strategie. Kindervag widerlegte diese Mythen in seinem Artikel für das SC Magazine und entlarvte vier gängige Missverständnisse rund um Zero-Trust.

Mythos #1: Zero Trust bedeutet, ein System vertrauenswürdig zu machen

Kindervag stellte klar, dass es bei Zero Trust darum geht, das Vertrauen in die Cybersicherheit zu beseitigen. Dies steht im Gegensatz zum traditionellen Vertrauensmodell, bei dem verschiedene Teile des Netzwerks unterschiedliche Vertrauensstufen haben. Externen Netzwerken wurde nicht vertraut; Interne Netzwerke genossen großes Vertrauen. Dieser Ansatz ermöglichte es Angriffen, Firewalls zu umgehen und frei auf kritische Daten innerhalb des Netzwerks zuzugreifen.

Doch Zero Trust steht diesem weit verbreiteten Vertrauen entgegen.

"Wir wollen keine Systeme vertrauenswürdig machen", sagte Kindervag. "Stattdessen wollen wir das Konzept des 'Vertrauens' aus allen IT-Systemen verbannen. Dadurch wird sichergestellt, dass das Team jedem Benutzer, Paket, jeder Netzwerkschnittstelle und jedem Gerät die gleiche Standardvertrauensstufe zuweist: null."

Mythos #2: Bei Zero Trust geht es um Identität

Die Überprüfung der Identität ist zwar von entscheidender Bedeutung, aber Zero Trust geht laut Kindervag über die Überprüfung der Identität eines Benutzers hinaus. Es sollte auch weitere Daten wie die Tageszeit, den Gerätetyp und die Bedrohungsstufe des Geräts enthalten.

"Vermeiden Sie die Identitätsfalle", warnt er. Verwenden Sie mehr Informationen als nur die Identität eines Benutzers, um einen sicheren Zugriff zu gewährleisten. Dies deckt die Fehler bei der Verwendung der Identität als neue Sicherheitsgrenze ab. Es verbessert auch die Sicherheit, indem es dem Prozess der Identitätsprüfung Informationsebenen hinzufügt.

Mythos #3: Es gibt Zero-Trust-Produkte

"Es ist ein Framework, keine SKU", sagte Kindervag. Zero Trust ist eine Philosophie, die die Cybersicherheit leitet. Und Zero Trust erfordert keine vollständige Erneuerung der vorhandenen Sicherheit.

Stattdessen ermutigt Kindervag Sicherheitsteams, mit dem Aufbau von Zero Trust zu beginnen, indem sie ihre aktuelle Technologie verwenden, bevor sie neue Lösungen kaufen. Auf diese Weise können Unternehmen Zero Trust langsam aufbauen, ohne ihr aktuelles System zu stören. Durch das Hinzufügen neuer Tools bei Bedarf können Unternehmen ihre Sicherheitslage im Laufe der Zeit verbessern.

Mythos #4: Zero Trust ist kompliziert

Zero Trust widerlegt den Mythos, dass Sicherheitsteams alle Angriffe verhindern müssen – was eine unmögliche Aufgabe ist.

Kindervag erklärte, dass sich Zero Trust darauf konzentriert, die Angriffsfläche zu verkleinern und einfacher zu verwalten. Dies kann in kleinen Schritten geschehen, ohne das System zu stören, was es den Teams leicht macht, ihre Zero-Trust-Strategie im Laufe der Zeit aufzubauen und zu verbessern.

"Das Zero-Trust-Framework reduziert tatsächlich die Komplexität der Cybersicherheit", sagte er.

Möchten Sie mehr über die Illumio Zero Trust Segmentation Platform erfahren? Kontaktieren Sie uns noch heute.

.png)