7 praktische Tipps für CISOs, die Zero Trust aufbauen, von Netskope CISO Neil Thacker

Zum Abschluss der 2. Staffel von The Segment: A Zero Trust Leadership Podcast ist es spannend, auf die Gespräche zurückzublicken, die ich mit einigen der führenden Experten der Branche geführt habe. Jeder von ihnen hat eine einzigartige Perspektive darauf eröffnet, wie sich Unternehmen an die sich ständig verändernde Bedrohungslandschaft von heute anpassen können.

Für diese letzte Folge hatte ich das Privileg, mit Neil Thacker, EMEA Chief Information Security Officer (CISO) bei Netskope, zusammenzusitzen. Neil verfügt über einen reichen Erfahrungsschatz im Aufbau eines belastbaren Zero-Trust-Frameworks.

Während unseres Gesprächs gab er sieben Tipps, die Sicherheitsverantwortlichen und CISOs auf dem Weg zu Zero Trust helfen können.

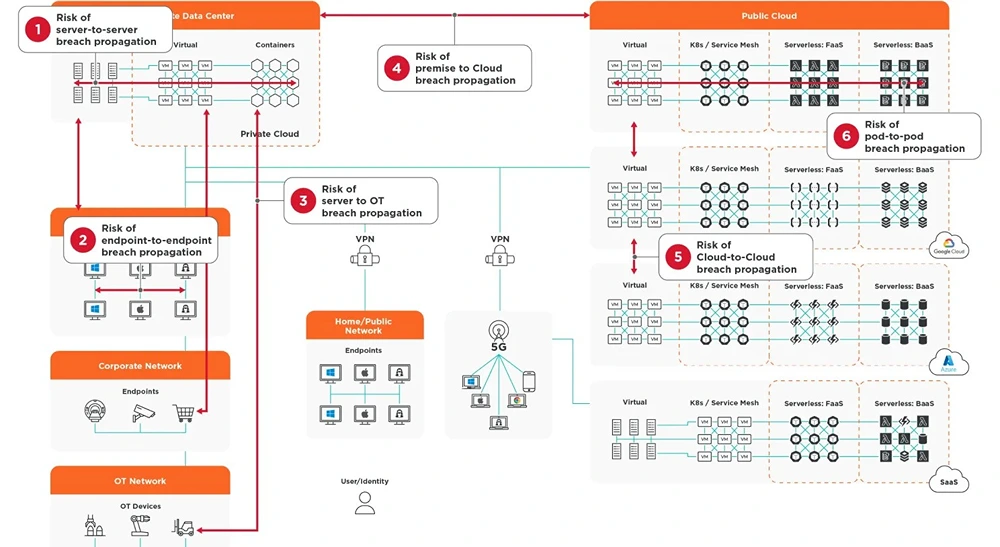

1. Schauen Sie über den traditionellen Perimeter hinaus

Neil begann seine Karriere in der Cybersicherheitsbranche in den 1990er Jahren und arbeitete an einem Service Desk, der Menschen dabei half, sich sicher mit dem Internet zu verbinden. Er wechselte schnell in technische und beratende Positionen, bevor er in die Geschäftsführung wechselte.

Neil erinnerte sich an die Anfänge seiner Karriere, als die Sicherung des Perimeters im Mittelpunkt jedes Sicherheitsteams stand. Damals bestand das Ziel darin, das Netzwerk und die Ressourcen des Unternehmens vor externen Bedrohungen zu schützen.

Aber die Zeiten haben sich geändert. Sich heute auf einen solchen Perimeter zu verlassen, vermittelt ein falsches Gefühl der Sicherheit.

"Der Perimeter hat sich aufgelöst", sagte Neil. "Wir haben das gesehen, noch bevor wir es Cloud nannten. Unternehmen verlagerten Daten und Abläufe auf externe Server, und die Sicherung dieser Verbindungen wurde wichtiger denn je."

In einer Welt, in der Mitarbeiter aus der Ferne arbeiten und Daten über hybride Multi-Cloud-Umgebungen verstreut sind, ist die Idee eines traditionellen Netzwerkperimeters heute veraltet. Diese neue Art der Vernetzung erhöhte die Komplexität und mit ihr die exponentielle Zunahme von Sicherheitsverletzungen und Ransomware-Angriffen.

Neil sagte, CISOs sollten diese neue Realität annehmen, indem sie den Fokus von der Verteidigung fester Grenzen auf die Sicherung von Access Points verlagern, wo immer sie sich befinden. Verriegeln Sie nicht nur die Türen des Netzwerks – sperren Sie jedes Gerät, jede App und jeden Datenverkehrsfluss, der für das Unternehmen nicht notwendig ist. Je früher sich Ihr Team auf die grenzenlose Welt einlässt, desto eher sind Sie auf moderne Cyberbedrohungen vorbereitet.

2. Machen Sie das Risikomanagement zu Ihrem Nordstern

Anstatt Ihre Ressourcen zu verteilen, betonte Neil, dass Sie sich auf das Risiko konzentrieren sollten. In der heutigen Bedrohungslandschaft ist es nicht nur unpraktisch, sondern auch unmöglich, alles gleichermaßen zu schützen. Der Schlüssel liegt darin, zu verstehen, was für Ihr Unternehmen am wichtigsten ist.

"In einer perfekten Welt können Sie alle Daten schützen, mit denen Ihr Unternehmen täglich Transaktionen durchführt. Aber das ist nicht realistisch", sagte er. "Es dreht sich alles um die Priorisierung von Risiken. Woher kommen Ihre größten Risiken?"

Laut Neil konzentrieren sich die erfolgreichsten Sicherheitsstrategien auf kritische Vermögenswerte und Bereiche mit hohem Risiko. Er ermutigte CISOs, schwierige Fragen zu stellen: Welche Daten sind für das Unternehmen am wichtigsten? Was passiert, wenn Sie den Zugriff darauf verlieren? Was sind die finanziellen oder reputationsbezogenen Auswirkungen? Diese Antworten sollten die Sicherheitsbemühungen vorantreiben.

In einer perfekten Welt können Sie alle Daten schützen, mit denen Ihr Unternehmen täglich Transaktionen durchführt. Aber das ist nicht realistisch.

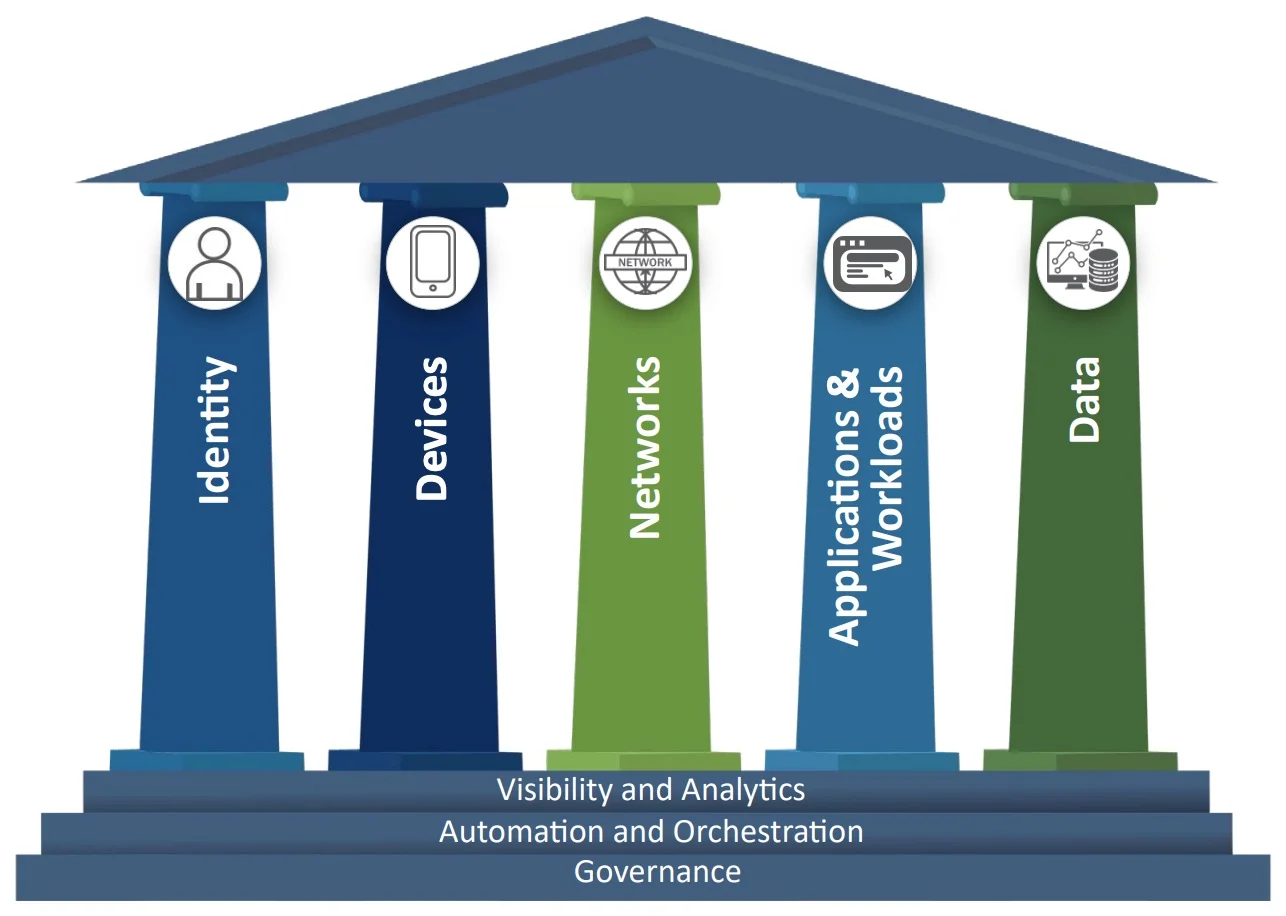

3. Lassen Sie Ihre Zero-Trust-Strategie nicht nur auf die Identität konzentrieren

Während die Überprüfung der Identität der Benutzer von entscheidender Bedeutung ist, sollte ein Zero-Trust-Ansatz viel weiter gehen, erklärte Neil. Er warnte davor, zu viel Wert allein auf die Identität zu legen, was seiner Meinung nach bei vielen CISOs der Fall ist.

Stattdessen schlug Neil eine breitere Sichtweise vor, die Signale wie Gerätehaltung, Standort und Aktivitätsmuster berücksichtigt.

"Identität ist nur ein Teil der Gleichung", erklärte er. "Sie müssen auch das Gerät, den Standort und den Kontext hinter der Zugriffsanforderung berücksichtigen."

Um Ihr Zero-Trust-Modell zu verbessern, empfahl er einen mehrschichtigen Ansatz. Stellen Sie sicher, dass Ihre Sicherheitsentscheidungen auf mehreren Signalen und nicht nur auf der Identität basieren. Der Zustand, der Standort und die Sensibilität der Daten, auf die zugegriffen wird, sind gleichermaßen wichtig, wenn es darum geht, zu bestimmen, ob der Zugriff gewährt werden soll.

4. Lassen Sie die Sicherheit den Daten folgen

Neil bestand darauf, dass Daten in jedem Zero-Trust-Modell immer im Vordergrund stehen sollten. Da Benutzer, Geräte und Anwendungen von überall aus miteinander verbunden sind, muss die Sicherheit den Daten folgen. Dadurch wird sichergestellt, dass es geschützt ist, egal wo es sich befindet.

"Sie können sich nicht mehr nur auf die Sicherung des Netzwerks verlassen", sagte Neil. "Sie müssen die Daten schützen, wo immer sie unterwegs sind." Das bedeutet, dass Sicherheitskontrollen angewendet werden müssen, die sich mit den Daten in allen Umgebungen bewegen.

Es geht nicht nur darum, zu überwachen, wer auf die Daten zugreift, sondern auch darum, wie diese Daten verwendet werden und wohin sie fließen. Datenzentrierte Sicherheit stellt sicher, dass Ihre Daten unabhängig davon, wo sie landen – ob in der Cloud, auf einem Endpunkt oder im Netzwerk eines Partners – durch konsistente Sicherheitsrichtlinien abgedeckt sind.

5. Konsolidieren Sie Ihren Sicherheitsstack für mehr Effizienz

Neil glaubt, dass eine der größten Herausforderungen für viele CISOs nicht nur die Abwehr von Bedrohungen, sondern auch das Management der Komplexität ist. Zu viele Sicherheitstools können mehr Kopfschmerzen als Lösungen verursachen. Neil riet Sicherheitsverantwortlichen, ihre Sicherheitsstacks zu rationalisieren, indem sie nach Möglichkeit Tools konsolidieren.

"Es gibt einen Sweet Spot, wenn es um die Anzahl der Sicherheitstools geht", bemerkte er. "Wenn Sie Ihren Stack auf unter 10 bringen können, sind Sie an einem viel überschaubareren Ort."

Das Jonglieren mit Dutzenden von Systemen kann zu Lücken in der Transparenz und Sicherheit oder zu überlappenden Funktionen führen. Neil betonte, dass weniger, aber effektivere Tools integriert werden sollten, die mehr auf einer einzigen Plattform können. Durch die Vereinfachung Ihres Stacks reduzieren Sie die Komplexität, sparen Kosten und erhalten ein klareres Bild von der Sicherheitslage Ihres Unternehmens.

Es gibt einen Sweet Spot, wenn es um die Anzahl der Sicherheitstools geht. Wenn Sie Ihren Stack auf unter 10 bringen können, befinden Sie sich in einer viel überschaubareren Lage.

6. Nehmen Sie sich Zeit für Ihre Sicherheitsberechnungen

Neil glaubt, dass ein oft übersehener Aspekt von Zero Trust die Zeit ist. Zu verstehen , wann auf Daten zugegriffen wird, kann genauso wichtig sein wie zu verstehen , wer darauf zugreift.

"Wenn Sie Zero Trust aufbauen, sollten Sie die Zeit berücksichtigen, da Daten ihren eigenen Lebenszyklus haben", erklärte er.

Neil nannte das Beispiel von Fusionen und Übernahmen (M&A), die einige Datenbestände zu einem bestimmten Zeitpunkt streng vertraulich machen. Ab einem bestimmten Zeitpunkt sind diese Daten nicht mehr so vertraulich.

"Zu verstehen, wie sich die Zeit auf Daten und ihre Sicherheitsanforderungen auswirkt, muss Teil Ihrer Überlegungen zur Zero-Trust-Strategie sein", sagte er.

Mit anderen Worten: Betrachten Sie die Zeit als ein weiteres Sicherheitssignal. Legen Sie z. B. Steuerelemente fest, die den Zugriff auf vertrauliche Daten außerhalb der Geschäftszeiten blockieren, oder kennzeichnen Sie Zugriffsanforderungen, die außerhalb typischer Nutzungsmuster liegen. Zeitbasierte Anomalien können ein starker Indikator für bösartige Aktivitäten oder ein kompromittiertes Konto sein.

7. Richten Sie Zero Trust an den Geschäftszielen aus

Eine Zero-Trust-Strategie muss dem Unternehmen dienen – nicht nur der IT-Abteilung. Neil betonte, wie wichtig es ist, mit Führungskräften in ihrer Sprache zu kommunizieren. Das bedeutet, dass Sie sich auf die Art und Weise konzentrieren müssen, wie Sicherheit das Wachstum und die Geschäftskontinuität unterstützt, und nicht nur auf die technischen Details Ihres Sicherheitsplans.

"Ich habe gesehen, dass es sinnvoll ist, Diskussionen zu führen, die sich weniger auf die technische Seite konzentrieren", sagte Neil. "Für den Vorstand geht es nicht darum, wie viele Systeme wir verfolgen oder wie viele Vorfälle wir hatten. Letztendlich ging es darum, wie wir das Geschäft unterstützen und das Unternehmen voranbringen."

Wenn Sie Zero-Trust-Strategien dem Vorstand oder den Führungskräften vorstellen, sollten Sie diese in Bezug auf den Geschäftswert formulieren. Wie kann Zero Trust wichtige Einnahmequellen schützen? Wie werden geistiges Eigentum und Kundendaten geschützt? Indem Sie Ihre Sicherheitsbemühungen an den Geschäftsprioritäten ausrichten, erhalten Sie die Unterstützung der Geschäftsleitung, die Sie benötigen, um Zero Trust im gesamten Unternehmen erfolgreich aufzubauen.

.webp)

Hören, abonnieren und rezensieren Sie The Segment: A Zero Trust Leadership Podcast

Wie Neils Erfahrung mit der Entwicklung von Zero Trust bei Netskope zeigt, ist Zero Trust kein Ansatz, bei dem es darum geht, es festzulegen und zu vergessen. Es ist eine Denkweise und ein kontinuierlicher Prozess des Lernens, Verbesserns und Skalierens.

Möchten Sie mehr erfahren? Hören Sie sich die ganze Folge auf unserer Website, Apple Podcasts, Spotify oder wo auch immer Sie Ihre Podcasts erhalten, an. Sie können auch das vollständige Transkript der Episode lesen.

.png)

.webp)