So erfüllen Sie die Phobos Ransomware-Anleitung der CISA mit Illumio

Kürzlich haben das Federal Bureau of Investigation (FBI), die Cybersecurity and Infrastructure Security Agency (CISA) und das Multi-State Information Sharing and Analysis Center (MS-ISAC) einen neuen Cybersicherheitshinweis veröffentlicht, der darauf abzielt, Regierungs- und kritische Infrastrukturorganisationen darüber zu informieren, wie sie sich vor Phobos-Ransomware schützen können.

In diesem Blogbeitrag erfahren Sie, was Phobos Ransomware ist, wie Regierungsbeamte die Vorbereitung auf Phobos empfehlen und wie das Ransomware Protection Dashboard von Illumio dazu beitragen kann, diese Empfehlungen zu erreichen.

Was ist Phobos Ransomware?

Phobos Ransomware ist mit mehreren Ransomware-Varianten verwandt, darunter Elking, Eight, Devos, Backmydata und Faust ransomware. Die Backmydata-Variante wurde im Februar 2024 bei einem Angriff in Rumänien eingesetzt, bei dem die Systeme von rund 100 Gesundheitseinrichtungen vom Netz genommen wurden.

In der Empfehlung werden bekannte Taktiken, Techniken und Verfahren (TTPs) und Indicators of Compromise (IOCs) vorgestellt, die mit den Phobos-Ransomware-Varianten in Verbindung stehen, die erst im Februar 2024 beobachtet wurden. Phobos funktioniert als Ransomware-as-a-Service (RaaS)-Modell und zielt seit Mai 2019 auf verschiedene Sektoren ab, darunter Regierung, Rettungsdienste, Gesundheitswesen und Bildung.

So sichern Sie sich vor Phobos ransomware

Die Empfehlung enthält drei wichtige Erkenntnisse zur Eindämmung der Phobos-Ransomware-Aktivität:

- Sichere RDP-Ports, um zu verhindern, dass Bedrohungsakteure RDP-Tools missbrauchen und nutzen.

- Priorisieren Sie die Behebung bekannter ausgenutzter Sicherheitsrisiken.

- Implementieren Sie EDR-Lösungen, um Speicherzuweisungstechniken für Bedrohungsakteure zu unterbinden.

Die Illumio Zero Trust Segmentation Platform kann Ihnen dabei helfen, alle drei dieser Empfehlungen zu erfüllen.

1. Verwenden Sie das Ransomware Protection Dashboard von Illumio, um RDP-Ports zu sichern

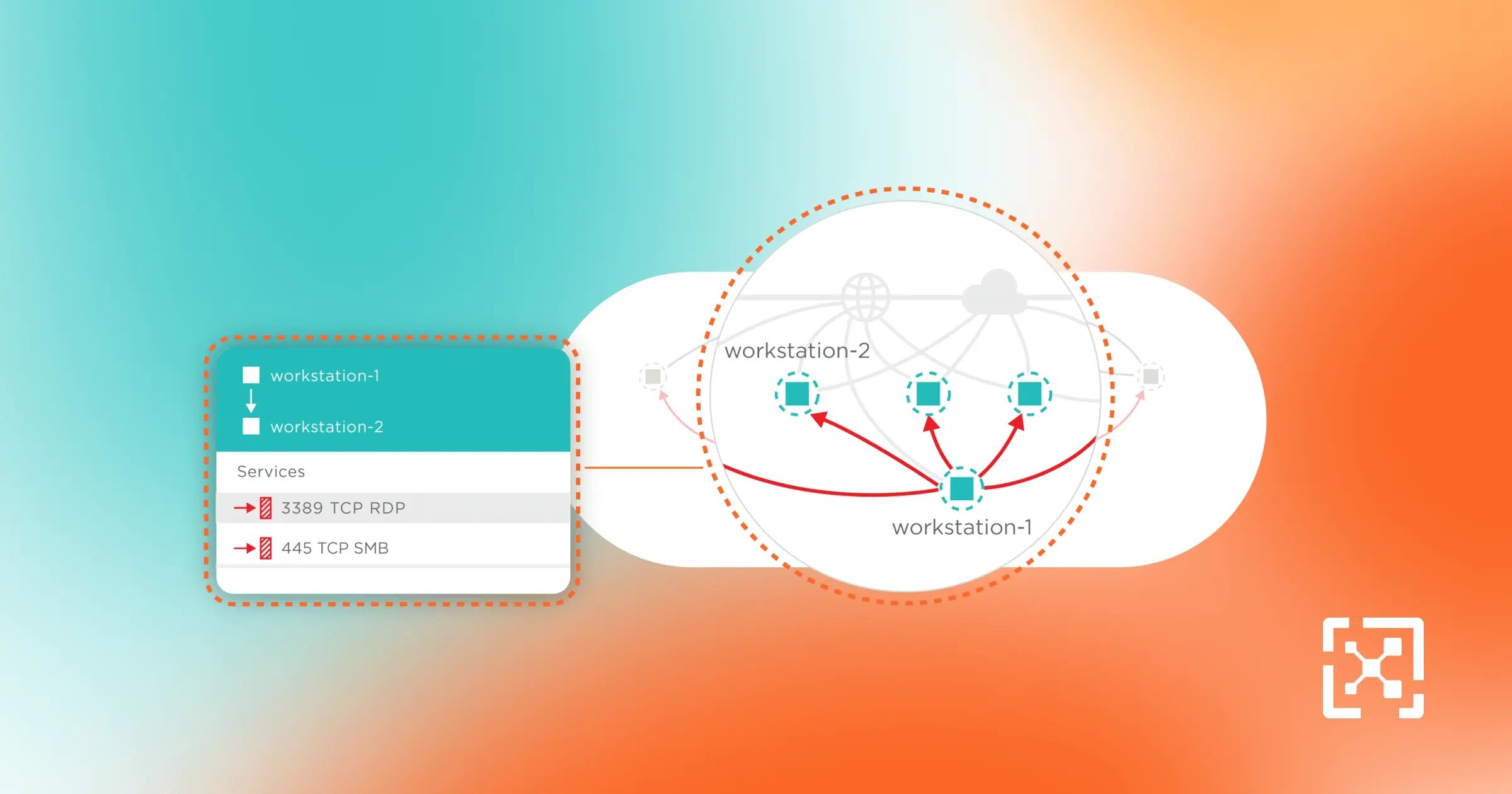

Mit nur wenigen schnellen Schritten kann Ihr Unternehmen erhebliche Verbesserungen vornehmen, um böswillige Akteure zu vereiteln und laterale Bewegungen innerhalb Ihrer Umgebung zu verhindern. Wenn Sie laterale Bewegungen verhindern können, stellen Sie sicher, dass Angreifer, selbst wenn sie eindringen, nicht sehr weit kommen oder auf geschäftskritische Anwendungen zugreifen.

Sehen wir uns die drei Schritte zum Sichern von RDP-Ports mit dem Ransomware Protection Dashboard an:

- Ermitteln Sie, wo sich RDP-Datenverkehr in Ihrer Umgebung befindet

- Befolgen Sie die empfohlenen Maßnahmen auf dem Ransomware Protection Dashboard von Illumio

- Messen Sie die Verbesserung des Ransomware-Schutzwerts

Identifizieren des RDP-Datenverkehrs in Ihrer Umgebung

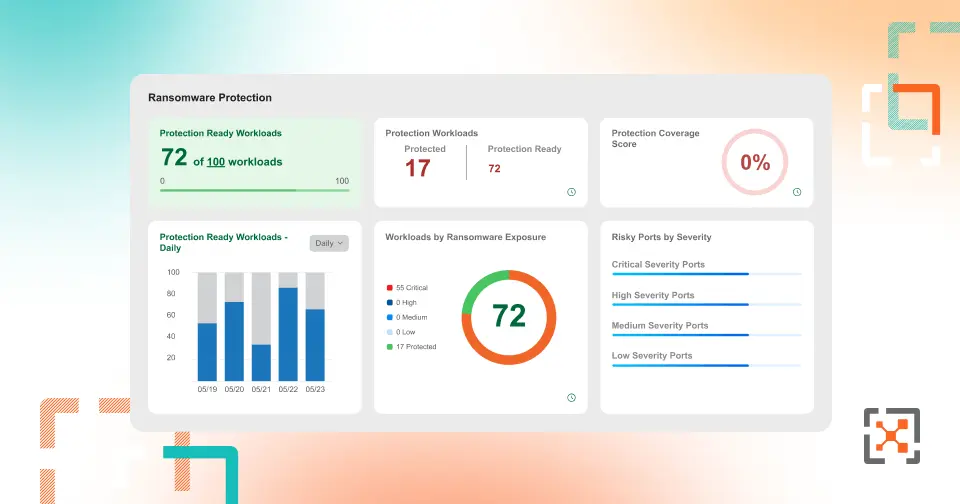

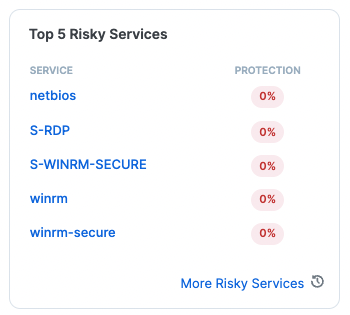

Das Ransomware Protection Dashboard von Illumio verfolgt auf einfache Weise die Dienste mit dem höchsten Risiko in Ihrer Umgebung. Einer dieser Dienste ist RDP. Wenn es in Ihrer Umgebung verfügbar gemacht wird, ohne dass es von einer Richtlinie gesteuert wird, wird es möglicherweise in Ihrem Bericht zu den 5 riskantesten Diensten angezeigt. Alternativ können Sie auch auf der Karte gezielt nach RDP-Datenverkehr suchen.

In der Abbildung oben sehen Sie, dass RDP unter den fünf riskantesten Diensten aufgeführt ist, aber es gibt auch keine Richtlinie, die diesen Dienst steuert.

Hier können Sie eine Geschäftsanalyse durchführen, um die Auswirkungen zu verstehen. Es gibt z. B. bestimmte Personen in der Organisation, die in der Lage sein müssen, RDP zu verwenden. Dies ist sehr nützlich für die IT-Abteilung, die möglicherweise Mitarbeitern hilft, die nicht vor Ort sind, ein Problem zu beheben. Es ist jedoch nichts, was die durchschnittliche Arbeitsbelastung zur Verfügung haben muss.

Hier kommen die Handlungsempfehlungen des Dashboards ins Spiel.

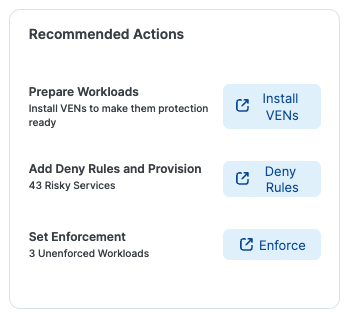

Befolgen Sie die empfohlenen Maßnahmen des Ransomware-Schutz-Dashboards

Eine der empfohlenen Aktionen auf dem Dashboard besteht darin, eine Verweigerungsregel zu erstellen. Dies ist eine einfache Möglichkeit, schnell Schutz aufzubauen, während Sie auf einem möglicherweise größeren Zero-Trust-Weg voranschreiten.

Da die CISA in diesem Fall empfiehlt, RDP-Ports zu sichern, besteht der nächste Schritt darin, eine Verweigerungsregel zu erstellen, um diesen Datenverkehr zu blockieren. Ausnahmen können bei Bedarf hinzugefügt werden, aber in der Regel wird dies gesperrt. Dies bietet proaktiven Schutz vor Phobos-Ransomware-Angriffen.

Wenn Sie Verweigerungsregeln mit Illumio anwenden, wird Ihre neue Richtlinie in wenigen Minuten in Ihrem gesamten Unternehmen bereitgestellt, unabhängig von der Größenordnung.

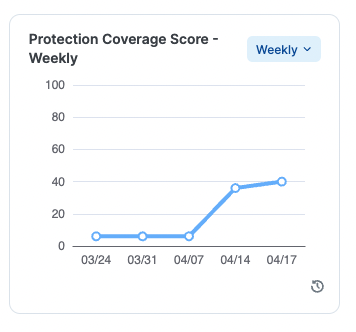

Messen Sie die Sicherheitsverbesserung im Ransomware Protection Score

Eine gute Möglichkeit, Ihre Fortschritte beim Schutz Ihrer Umgebung zu messen, ist der Ransomware Protection Score des Dashboards. Wenn Sie eine Richtlinie bereitstellen und größere Änderungen vornehmen, z. B. das Blockieren von RDP-Datenverkehr, können Sie sehen, wie sich diese Punktzahl erhöht.

Illumio liefert nicht nur Ihren aktuellen Score, sondern auch diesen Score im Zeitverlauf. Dies ist eine großartige Möglichkeit, um zu messen, wie Sie Ihr Unternehmen vor sich ständig weiterentwickelnden Bedrohungen schützen.

2. Beheben Sie bekannte ausgenutzte Schwachstellen mit Zero Trust Segmentation

Zero Trust Segmentation (ZTS) kann Ihnen dabei helfen, die Auswirkungen von Ransomware-Angriffen wie Phobos zu reduzieren, indem Sie sehen und beheben, wo Schwachstellen in Ihrem Netzwerk ausgenutzt wurden.

Sicherheitslücken erkennen und beheben

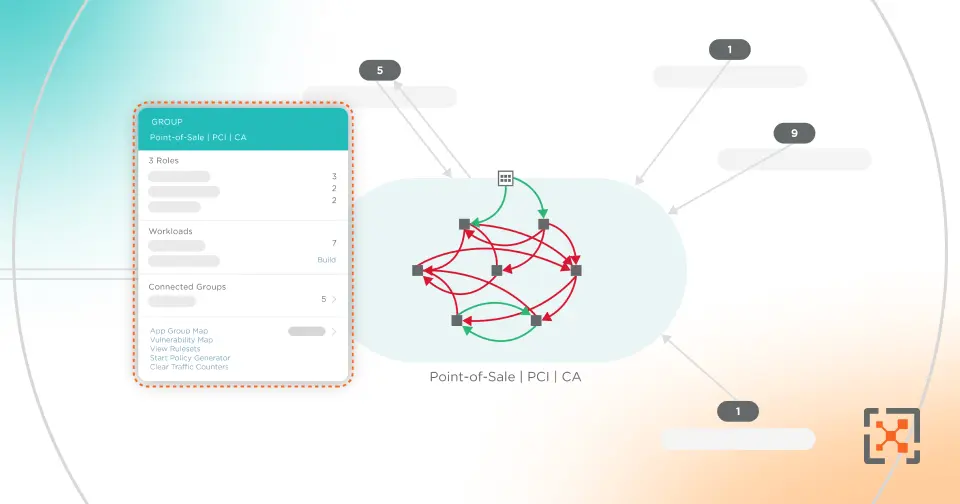

Die Illumio Map hilft dabei, Systeme oder Anwendungen mit übermäßiger, unnötiger oder nicht konformer Kommunikation aufzudecken. Es kann diese Informationen sogar mit Daten von Schwachstellen-Scannern kombinieren.

Anhand dieser Erkenntnisse können Sicherheitsteams granulare, flexible Segmentierungsrichtlinien festlegen, um die Gefährdung von Schwachstellen zu reduzieren und die Ausbreitung unvermeidlicher Sicherheitsverletzungen zu stoppen. Durch das Verständnis des Kontexts und der Gefährdung können Workloads schnell gesichert werden, bevor ein Patch eingeführt wird.

Quantifizieren Sie Risiken mit datengestützten Einblicken in Schwachstellen

Angesichts von Bedrohungen wie Phobos ransomware ist es entscheidend, potenzielle Schwachstellen in Ihrem Netzwerk nicht nur zu identifizieren, sondern auch zu quantifizieren. Illumio zeigt Schwachstellen im Netzwerk auf, so dass Teams proaktive Maßnahmen genau dort umsetzen können, wo sie am dringendsten benötigt werden.

Diese Erkenntnisse versorgen funktionsübergreifende Teams mit umsetzbaren Erkenntnissen, um Sicherheitslücken zu schließen, datengesteuerte Entscheidungsfindung zu fördern und Strategien zur Risikominderung in der gesamten Umgebung zu verbessern.

Proaktiver Aufbau von Abwehrmaßnahmen gegen Schwachstellen

Modellieren, testen und implementieren Sie eine granulare Segmentierung von risikoreichen Assets als Vergütungskontrolle, um kritische Systeme abzuschirmen, wenn Patches nicht möglich sind oder zu inakzeptabler betrieblicher Komplexität führen.

Bewusstsein ist der Schlüssel. Wenn der Datenverkehr eine Verbindung zu einem Port mit einer bekannten Schwachstelle herstellt, wird das Security Operations Center (SOC) über die Verletzung informiert, einschließlich des Kontexts der Schwachstelle und des Schweregrads mit den von Illumio bereitgestellten Daten.

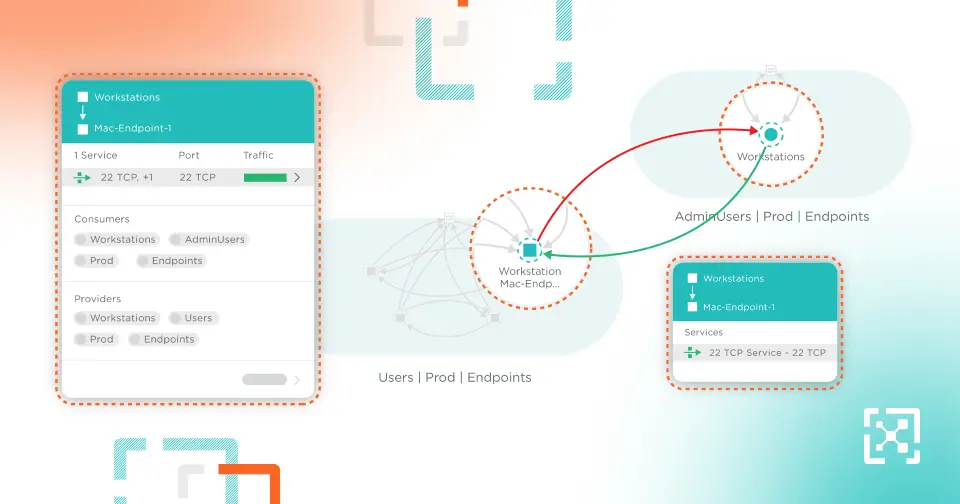

3. Kombinieren Sie EDR und Zero-Trust-Segmentierung, um laterale Bewegungen zu erkennen und automatisch zu sichern

Illumio ergänzt EDR , indem es die Angriffsfläche mit Zero-Trust-Segmentierungsrichtlinien reduziert, die Angreifern wenig Spielraum lassen. Illumio füllt die Lücke zwischen Vorfall und Erkennung, unabhängig vom Angriffsmuster.

Laut dem Cybersicherheitshinweis ist EDR ein wichtiger Bestandteil des Schutzes vor Ransomware-Angriffen wie Phobos. Wenn jedoch ein Angriff schließlich in einen Endpunkt eindringt, hat EDR keine Möglichkeit, zu verhindern, dass sich dieser Angriff weiterhin lateral durch das Netzwerk Ihres Unternehmens ausbreitet. Deshalb ist es wichtig, EDR mit ZTS zu kombinieren. Wenn das EDR-System eine Sicherheitsverletzung erkennt, kann ZTS alle infizierten Workloads automatisch herunterfahren und unter Quarantäne stellen.

Die Kombination von proaktiver Technologie wie ZTS mit reaktiver Technologie wie EDR auf jedem Endpunkt verringert die Schwäche der Verweildauer und erhöht gleichzeitig die Reaktionsfähigkeit erheblich. Laut Tests von Bishop Fox hat die Kombination von EDR mit Illumio die Ausbreitung eines Angreifers radikal reduziert und gleichzeitig 4-mal schneller erkannt.

Setzen Sie sich mit uns in Verbindung , um zu erfahren, wie Zero Trust Segmentation Ihnen helfen kann, die Richtlinien der CISA zu erfüllen und Ransomware-Angriffe wie Phobos noch heute zu stoppen.

.png)