Hive Ransomware: Wie man seinen Stachel mit Illumio Zero Trust Segmentierung begrenzt

Die Ransomware-Gruppe Hive ist seit Mitte 2021 aktiv und hat durch den Angriff auf das Memorial Health System an Berühmtheit gewonnen. Der Angriff, der bisher prominenteste Vorfall von Hive, legte die gesamte Online-Plattform von Memorial lahm und zwang die Organisation, Notfallpatienten an Einrichtungen außerhalb ihres Netzwerks umzuleiten. Allein in diesem Jahr ist es der dritte Ransomware-Angriff , der Zivilisten direkt betroffen hat – nach denen auf Colonial Pipeline und JBS Foods.

Was unterscheidet Hive von weniger raffinierten Ransomware-Angreifern , die in der Regel einen "Spray and Pray"-Ansatz verfolgen (d. h. so viele Systeme wie möglich in kürzester Zeit sperren, ohne ein geringes Interesse an einer Datenkompromittierung zu haben)?

Was ist Hive Ransomware?

Die Hive-Ransomware-Gruppe nutzt eine "doppelte Erpressung", bei der sie die kritischen Daten eines Ziels exfiltriert, bevor sie sie sperren, und beide als Hebel einsetzt, um die Kosten des Lösegelds in die Höhe zu treiben – eine Taktik, die bei Angreifern immer mehr Anklang findet.

Angesichts der Tatsache, dass sich der Angreifer sowohl auf die Unterbrechung des Betriebs als auch auf den Zugriff auf wertvolle Daten konzentriert, ist ein Maß an Interaktion und Beharrlichkeit erforderlich, das über die üblicheren störungsorientierten Ransomware-Angriffe hinausgeht. Dies liegt wahrscheinlich an der zusätzlichen Zeit und dem zusätzlichen Aufwand, der erforderlich ist, um zu erkennen, welche Daten wertvoll genug sind, um eine Exfiltration zu rechtfertigen.

Wie Hive Ransomware funktioniert

Hive verwendet eine Vielzahl von Taktiken und Techniken, um einen Angriff auszuführen:

1. Der Angriff beginnt mit einem Phishing-Angriff auf Benutzer mit Zugriff auf die Opferumgebung oder mit gezielten E-Mails, bei denen der Benutzer unwissentlich die bösartige Nutzlast herunterlädt.

2. Bei der Nutzlast handelt es sich oft um ein Cobalt Strike-Beacon (das interessanterweise als Werkzeug von Pen-Testern zur Simulation von Angriffen verwendet wurde) – diese erleichtern die Persistenz, den Rückruf, die seitliche Bewegung und die Lieferung der sekundären Nutzlast.

3. Als nächstes folgt das Dumpen von Anmeldeinformationen auf dem lokalen Host und das Zuordnen der Active Directory-Umgebung.

4. Die laterale Bewegung und weitere Verbreitung der Malware wird durch die Verwendung des Remote Desktop Protocol (RDP) von Microsoft erleichtert. Es ist jedoch auch bekannt, dass die Hive-Gruppe Schwachstellen ausnutzt, um ihren Angriff voranzutreiben. Ein typisches Beispiel ist die Ausnutzung einer Schwachstelle im Endpunktmanagement von ConnectWise Automate, wenn dieses Tool im Netzwerk der Opfer gefunden wurde – ein weiterer Hinweis auf das Supply-Chain-Risiko, das von Softwareanbietern ausgeht.

5. Der Download der sekundären Nutzlast wird durch Anweisungen erleichtert, die an das Cobalt Strike-Beacon gesendet werden, nachdem der ausgehende Rückrufkanal eingerichtet wurde. Diese Nutzlast führt die böswilligen Aktionen aus, die letztendlich die Lösegeldforderung erleichtern.

6. Die Payload führt die folgenden Aktionen aus:

- Anhalten von Diensten, die den Fortschritt behindern oder Warnungen generieren könnten

- Aufzählung aller angehängten Speicher für Dateien, die relevant sein könnten

- Exfiltration bestimmter Dateien

- Lokale Verschlüsselung derselben Dateien

- Erstellung einer Lösegeldforderung

Wie Illumio Zero Trust Segmentation helfen kann

Nach dem ersten Eindringen in das Unternehmen nutzen Malware und Ransomware häufig laterale Bewegungen, um sich innerhalb einer Umgebung zu verbreiten und den Zugriff auf geeignete Benutzeranmeldeinformationen auszunutzen.

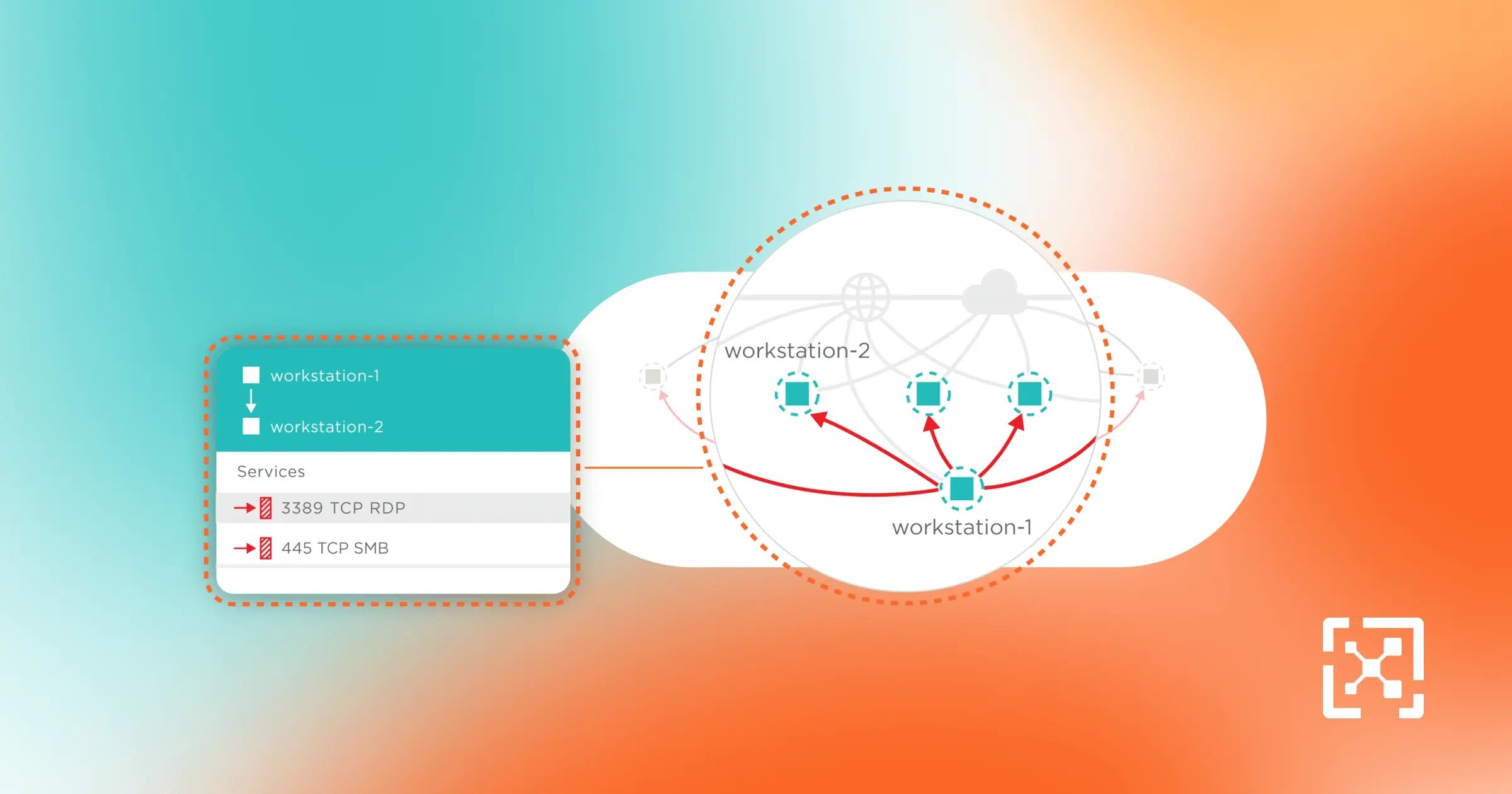

Hive nutzt das Remote Desktop Protocol (RDP), um sich lateral zu bewegen. RDP bleibt oft zugänglich, um sowohl den Fernzugriff als auch die Fernverwaltung zu erleichtern – und ist daher ein beliebter erster Angriffsvektor für Ransomware.

Vor diesem Hintergrund gibt es einige Schritte, die Unternehmen unternehmen können, um ihre Abwehr gegen Hive-Ransomware mit Illumio Core zu verbessern:

- Monitor: Stellen Sie Illumio-Agenten auf allen Endpunkten bereit und überwachen Sie den Datenverkehr. Dies bietet Einblick in alle Flüsse zu und von Endpunkten und kann vom Security Operations Center (SOC) verwendet werden, um RDP-Verbindungen außerhalb normaler Verhaltensmuster und ausgehende Verbindungen zu bekannten böswilligen Akteuren (z. B. der Hive Command & Control-Infrastruktur) zu identifizieren.

- Begrenzen Sie die Exposition: Je offener der Zugriff zwischen den Workloads ist, desto schneller kann sich Ransomware ausbreiten. Da Sie wissen, dass allgegenwärtiges RDP nicht erforderlich ist, nutzen Sie die Erzwingungsgrenzen , um RDP standardmäßig zwischen Endpunkten zu blockieren. Ausnahmeregeln können geschrieben werden, um sicherzustellen, dass der Zugriff von administrativen Hosts und RAS-Gateways weiterhin zulässig ist. Dies sollte begrenzen, wie schnell sich die Ransomware ausbreiten kann.

- Unternehmen können diese Kontrolle weiter verbessern, indem sie die Adaptive User Segmentation-Funktion von Illumio Core nutzen, die sicherstellt, dass nur Benutzer, die mit einer autorisierten Active Directory-Gruppe verknüpft sind, RDP von den dedizierten Jumphosts aus betreiben können.

- Um die Effektivität des C2-Rückrufkanals einzuschränken, implementieren Sie ein ähnliches Begrenzungskonzept, um den Zugriff auf alle öffentlichen IP-Adressen oder FQDN zu verweigern, die Hive zugeordnet sind, und diese regelmäßig zu aktualisieren.

- Enthalten: Wenn das SOC eine Workload identifiziert, die möglicherweise infiziert ist, kann ein Reaktions-Playbook ausgeführt werden, um eine Quarantäne-Workload auf dem Ziel zu implementieren, wodurch sichergestellt wird, dass der einzige Zugriff darauf von autorisierten Ermittlungsmaschinen und forensischen Tools erfolgt.

Es ist schwierig, Ihr Unternehmen vor Ransomware zu schützen. Aber Illumio Core macht es einfach, Ransomware im Keim zu ersticken und die Auswirkungen einer Sicherheitsverletzung erheblich zu mildern.

Um mehr zu erfahren:

- Besuchen Sie die Seite Sichtbarkeit und Ransomware-Eindämmung von Illumio.

- Lesen Sie das Whitepaper "Wie man verhindert, dass Ransomware zu einer Cyber-Katastrophe wird".

- Lesen Sie den Blogbeitrag 9 Gründe, Illumio zur Bekämpfung von Ransomware zu verwenden.

.png)