Ein Hacker nennt 3 Gründe, warum Zero-Trust-Segmentierung sein schlimmster Albtraum ist

Angesichts der exponentiell wachsenden Zahl von Sicherheitsverletzungen und Ransomware-Angriffen scheint es, als ob Bedrohungsakteure furchtlos darauf abzielen, Daten zu stehlen, den Betrieb zu stoppen und Chaos zu verursachen.

Viele Sicherheitsteams fragen sich: Was können wir tun, um die sich ständig weiterentwickelnden Angriffe zu vereiteln?

Um diese Frage zu beantworten, hat sich Christer Swartz, Solutions Marketing Director bei Illumio, mit Paul Dant, Senior Systems Engineer bei Illumio und ehemaliger Hacker, zusammengesetzt, um zu erfahren, welche Taktiken Bedrohungsakteure wie Dant in ihrem Hacking-Toolkit haben und wie Zero Trust Segmentation (ZTS) diese Taktiken schnell unwirksam macht.

In diesem Clip erhalten Sie eine kurze Einführung in Pauls Anfänge als Hacker:

Sehen Sie sich das vollständige Webinar hier an.

1. Zero-Trust-Segmentierung stoppt laterale Bewegungen

Als Hacker führte Dant unzählige verschiedene Angriffe durch. Obwohl sich jeder neue Hack von dem vorherigen unterschied – von der Vereitelung eines Spaceshuttle-Starts bis hin zur Piraterie unveröffentlichter Hollywood-Blockbuster-IPs – hatten sie alle einige Schlüsselmerkmale in der Art und Weise gemeinsam, wie Paul sich Zugang verschaffen und Chaos anrichten konnte. Entscheidend war, wie er sich ohne Einschränkungen seitwärts durch die Netzwerke seiner Zielpersonen bewegte.

"Die Grundidee hinter der lateralen Bewegung ist, dass der Angreifer versucht, sich durch Ihre Umgebung zu bewegen", sagte er. "Das ist eine ziemlich beängstigende Sache, wenn all diese Aktivitäten unentdeckt vor unserer Nase stattfinden."

Dant erklärte, dass Bedrohungsakteure die Zeit, in der sie sich unentdeckt durch das Netzwerk bewegen können, zu ihrem Vorteil nutzen. Sie identifizieren die Ziel-Assets und planen, koordinieren und inszenieren dann die Aufprallphase. Aus diesem Grund kann Malware tage-, monate- und sogar jahrelang in Ihrem System sein, bevor der Angriff stattfindet.

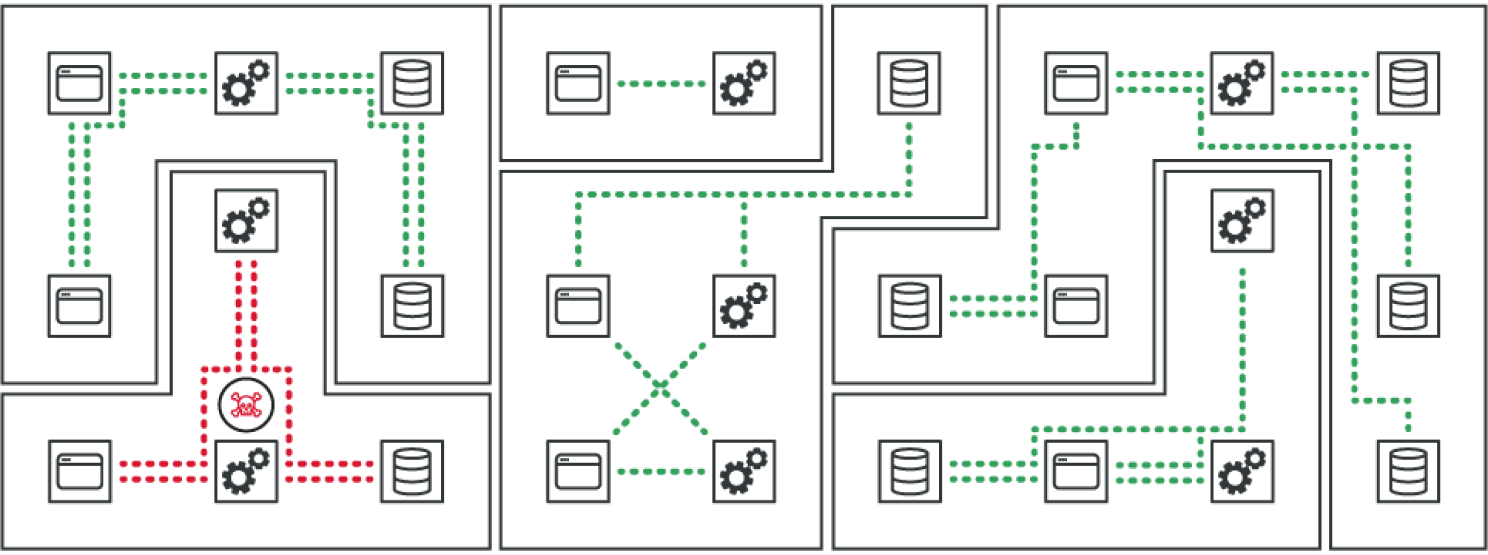

ZTS verhindert, dass sich Angreifer seitlich bewegen, sobald sie den Netzwerkperimeter durchbrechen. Die Sicherheitsverletzung wird an der Quelle eingedämmt und ist vom Rest des Netzwerks ausgeschlossen.

Wie Swartz erklärte: "Sobald eine Sicherheitsverletzung auftritt, möchten Sie in der Lage sein, nichts mehr zu vertrauen, sobald ein einzelner Workload infiziert ist. Alle umgebenden Workloads vertrauen dieser Workload nicht, und dieser eine Verstoß kann sich nicht lateral ausbreiten."

2. Zero-Trust-Segmentierung reduziert Schwachstellen

Die Angriffstaktik der Wahl von Dant (und vieler anderer Hacker) war die Living Off the Land-Methode , bei der legitime Systemtools verwendet wurden, um ihre Aktivitäten innerhalb eines Netzwerks zu verbergen.

"Wenn wir an die nativen Fähigkeiten unserer Betriebssysteme, die zugrunde liegende Technologie, virtuelle Maschinen und die Orchestrierung von Containern wie Kubernetes denken – all diese Funktionen stärken uns als Benutzer, aber auch die Angreifer. Angreifer können diese Dinge gegen uns verwenden", erklärte er.

Zu diesen nativen Systemen und Tools können gehören:

- PowerShell zum Herunterladen bösartiger Payloads

- Krypto-APIs zum Verschlüsseln von Daten

- Geplante Aufgaben für automatisierte Aktionen

- Missbrauch von Dienstkonten mit hohen Rechten

- Manipulieren der Registrierung und des Dateisystems

Der beste Weg, um das Risiko zu verringern, dass Angreifer diese Taktiken anwenden? Zero-Trust-Segmentierung.

"Es gibt sehr wenig Grund dafür, dass die Arbeitsbelastung miteinander spricht", sagte Swartz. "Laptops sollten nicht miteinander kommunizieren. Virtuelle Maschinen sollten nicht mit allen anderen virtuellen Maschinen kommunizieren. Cloud-Ressourcen sollten nicht mit anderen Cloud-Ressourcen kommunizieren."

ZTS hilft Ihnen, die gesamte Angriffsfläche zu sehen und unnötige Verbindungen zwischen Ressourcen zu lokalisieren. Dann können Sicherheitsteams diese offenen Verbindungen schnell priorisieren und schließen . Dies verhindert, dass Angreifer den oft unbegrenzten Zugriff auf Ressourcen nutzen, sobald sie sich im Netzwerk befinden.

Laut Swartz "können wir all das blockieren, ohne zu verstehen, wovon diese Arbeitsbelastung betroffen ist. Wir wollen davon ausgehen können, dass es etwas getroffen hat. Wir werden es sterben lassen, aber wir werden die Ausbreitung stoppen."

3. Zero-Trust-Segmentierung sorgt für Cyber-Resilienz

In der heutigen Bedrohungslandschaft sind Sicherheitsverletzungen unvermeidlich – und Dant bestätigte, dass Bedrohungsakteure immer den nächsten Angriff planen. Unternehmen werden nie in der Lage sein, den nächsten Angriff vorherzusagen, mit dem sie konfrontiert sein könnten, da sie sich ständig verändern und weiterentwickeln.

"Es ist sehr schwierig festzustellen, ob etwas legitim oder bösartig ist. Es gibt nicht immer genug Kontext, um es zu wissen", bemerkte Dant.

Anstatt sich ausschließlich auf Sicherheitstools zu verlassen, die Sicherheitsverletzungen verhindern und erkennen, empfiehlt er Unternehmen, sich auf die Eindämmung von Sicherheitsverletzungen zu konzentrieren. Für diese Strategie sind keine Tools erforderlich, um eine Bedrohung zu kennen, zu verstehen oder zu erkennen, um zu verhindern, dass sie auf kritische Ressourcen und Daten zugreift.

"Niemand kann behaupten, zu 100 Prozent zu verstehen, was Hacker zu tun versuchen", betonte Swartz. "Aber wir wissen, dass sie alle umziehen wollen. Sie werden sich nur auf einer bestimmten begrenzten Anzahl von Wegen durch offene Häfen bewegen, und das ist es, was wir kontrollieren können."

ZTS verhindert, dass sich Malware ausbreitet, ohne dass die Absicht der Malware verstanden werden muss. Dadurch wird das Problem der sich ständig weiterentwickelnden Angriffstaktiken aus der Cybersicherheitsgleichung entfernt, sodass sich die Sicherheitsteams auf die Lösung und nicht auf das Problem konzentrieren können.

Am wichtigsten ist, dass ZTS sicherstellt, dass Unternehmen durch den Aufbau von Cyber-Resilienz so wenig wie möglich von unvermeidlichen Sicherheitsverletzungen betroffen sind.

"Die Zero-Trust-Segmentierung sorgt für Ihre Sicherheit und gibt Ihnen ein hohes Maß an Gewissheit, dass selbst bei einer Verletzung eines Workloads die Produktion nicht beeinträchtigt wird und dass ein Workload nicht die gesamte Umgebung zum Erliegen bringt", so Swartz.

Sind Sie bereit, mit der Zero-Trust-Segmentierung in Ihrem Unternehmen zu beginnen? Kontaktieren Sie uns noch heute für eine kostenlose Demo und Beratung.

.png)

.webp)