Definieren von Metriken für die erfolgreiche Verwaltung Ihres Zero-Trust-Implementierungsplans

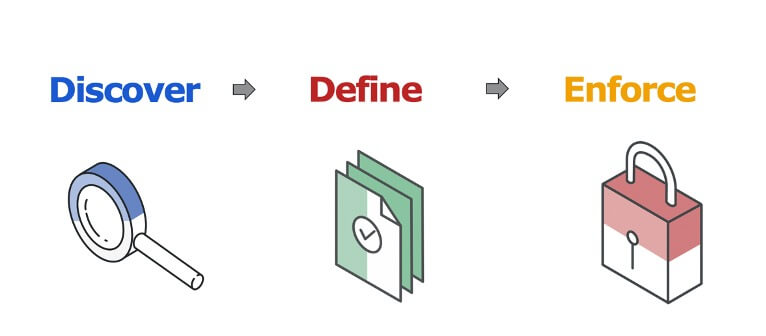

Die Zero-Trust-Denkweise geht davon aus, dass die Perimeter-Abwehr durchbrochen wurde, und die Prioritäten verlagern sich auf die Eindämmung der lateralen Bewegungen böswilliger Akteure. Illumio hat den 3-stufigen Zero-Trust-Plan veröffentlicht, mit dem Einzelpersonen ihre Zero-Trust-Reise planen und operationalisieren.

In der Blog-Serie ist Zero Trust nicht schwer... Wenn Sie pragmatisch sind, dann unterteilt mein Kollege Raghu Nandakumara diese Konzepte weiter in sechs praktische Schritte.

Metriken spielen eine wertvolle Rolle, wenn es darum geht, Unternehmen bei der Operationalisierung und Erreichung von Zero Trust (ZT) zu unterstützen. Unsere Kunden verwenden Metriken, um zu ermitteln, wo sie anfangen sollen, um wichtige Meilensteine zu definieren, ihre Zero-Trust-Fähigkeiten voranzutreiben und zu beschreiben, wie Erfolg aussieht. Schauen wir uns einige dieser Kennzahlen im Rahmen unseres Drei-Stufen-Plans zur Implementierung von Zero Trust an.

Schritt 1: Entdecken

In dieser Anfangsphase konzentrieren sich unsere Kunden darauf, zu identifizieren, was geschützt werden soll, auf welche ZT-Säulen sie sich konzentrieren sollten, und die erste Roadmap zu entwerfen, um den Umfang und den Reifegrad ihrer ZT-Implementierung zu erweitern. Compliance, wie z. B. Payment Card Industry Data Security Standard (PCI DSS) und SWIFT CSF, oder Risikomanagement mit NIST CSF oder den CIS Top 20 Security Controls sind typische Geschäftstreiber. Unsere Kunden nutzen diese Treiber, um den Umfang ihres anfänglichen ZT-Plans auf bestimmte Anwendungen und Geschäftsprozesse einzugrenzen und so ihre Pläne besser nutzbar zu machen. Die Executive Sponsors und die C-Suite werden versuchen, strategische Geschäftsvorteile zu messen, wie z. B. eine Verringerung der Anzahl der Verstöße, die in den letzten 12 Monaten gemeldet werden mussten. Das operative Team wird sich auf Kennzahlen konzentrieren, die die Transparenz und Planung verbessern.

Die ZT-Architektur von Forrester besteht aus mehreren Säulen oder Kompetenzen, und es wäre lächerlich teuer und risikoreich, zu versuchen, alles auf einmal zu tun. Es kann schwierig sein, die Zustimmung verschiedener wichtiger Stakeholder zu erhalten. Der kluge und effektive Ansatz, um alle zur Unterstützung von ZT zu bewegen, besteht darin, ein Branchen-Framework zu verwenden, das von internen Metriken unterstützt wird, um zu identifizieren, welche Sicherheitskompetenzen zuerst angesprochen werden müssen und wie diese Fortschritte gemacht werden können.

Viele Praktiker haben zu diesem Zweck das Zero Trust Maturity eXtended Security Self-Assessment Tool von Forrester verwendet (Abonnement erforderlich). Die Ergebnisse haben interne Gespräche darüber angeregt, wo und wie sie ihre Zero-Trust-Kompetenzen weiterentwickeln können. Das Ergebnis der ZT-Fähigkeitsbewertung eines Kunden könnte beispielsweise auf die Implementierung einer feinkörnigen Segmentierung des Datenverkehrs über PCI-verbundene Systeme hindeuten. Beispiele für wichtige Kennzahlen, die das Unternehmen als Indikatoren für die Wirksamkeit des Programms verfolgen sollte, sind:

- Wie viele PCI-verbundene Systeme sind genau im Geltungsbereich?

- Was war die Verbesserung der Genauigkeit im Vergleich zu früheren Zeiträumen (vor der Aktivierung der Echtzeit-Transparenz)?

- Wie viel Prozent des Datenverkehrs von PCI-verbundenen Systemen werden durch Mikrosegmentierung gesichert?

Schritt 2: Definieren

Sobald unsere Kunden ihren anfänglichen Umfang eingegrenzt und die Zero-Trust-Kompetenzen priorisiert haben, werden sich ihre Aktivitäten auf Richtlinien, Kontrollen und dann auf die Verschreibung der spezifischen Daten konzentrieren, die sie benötigen, um ZT kontinuierlich durchzusetzen und ihre Sicherheitslage aufrechtzuerhalten. In vielen Fällen ist diese Phase eng mit umfassenderen GRC-Programmen (Governance, Risk und Compliance) verknüpft. Operative und taktische Kennzahlen helfen ihnen, objektiv zu beschreiben, wie der Erfolg in jeder Phase ihrer ZT-Roadmap aussieht und welche Indikatoren sie als Stellvertreter verwenden, um ihren Fortschritt zu messen und kritische Lücken zu identifizieren. Viele dieser Metriken werden häufig als Nachweisdaten für ihre Compliance-Tests und Audit-Berichte verwendet. Wenn ein Kunde über ein Risikomanagement- und kontinuierliches Überwachungsprogramm verfügt, verwendet er diese Metriken auch, um seine Sicherheitsbasis zu identifizieren und zu verfolgen, wie gut das Unternehmen im Vergleich zu den Zielsicherheitsindikatoren abschneidet. Wenn Sie sich beispielsweise die PCI-Compliance ansehen, beantworten ZT-Metriken in dieser Phase Fragen wie:

- Wie viel Prozent unserer kritischen Anwendungen und Unternehmensverbindungen haben vor der Segmentierung zu weit gefasste und/oder veraltete Firewall-Regeln?

- Wie hoch war die prozentuale Reduzierung veralteter und zu weit gefasster Firewall-Regeln nach der Mikrosegmentierung?

- Beim Übergang zu einem Betriebsmodell für die Fernarbeit

- Wie viel Prozent der Endgeräte haben legitime Verbindungen zu den Zahlungsanwendungen?

- Wie viel Prozent der legitimen Endgeräte werden verwaltet und nicht verwaltet/BYOD?

- Wie viel Prozent der Endgeräte werden auf verdächtige Verbindungen und Richtlinienverstöße überwacht?

- Wie viel Prozent der legitimen Remote-Benutzerverbindungen (über vom Unternehmen ausgegebene Laptops oder BYOD) zu den Zahlungsanwendungen sind mikrosegmentiert?

Schritt 3: Erzwingen

Dies ist die Phase, in der Sie zur Sache kommen. Sobald die anfängliche Bereitstellung und Implementierung abgeschlossen ist, verlagert sich der Fokus auf die kontinuierliche Überwachung und Validierung des angestrebten Zero-Trust-Status. Zero Trust ist keine einmalige Aktivität, da einzelne Umgebungen dynamisch sind. In der Durchsetzungsphase möchten Unternehmen sicherstellen, dass sie mit den Änderungen in ihrer Umgebung Schritt halten können.

Mit der Fähigkeit von Illumio, die Verbindungen und Abläufe in verschiedenen Umgebungen ständig zu überwachen – Peer-to-Peer-Verbindungen über Endpunkte, Benutzerverbindungen zu Unternehmensanwendungen und Workload-zu-Workload-Verbindungen – erhalten Unternehmen auf einfache Weise Kontextinformationen. Sie nutzen diese Erkenntnisse, um Richtlinien, Incident Response und Behebung zu automatisieren und zu orchestrieren , die von unseren Kunden oft als Hauptvorteile der Lösung genannt werden. Auch hier helfen operative und taktische Kennzahlen Unternehmen, die Schlüsselindikatoren zu identifizieren, die sie darüber informieren, dass ihre Zero-Trust-Programme gemäß dem Design funktionieren. Beispiele für Fragen und relevante Metriken sind:

- Wie lange dauerte es durchschnittlich, neue und Änderungen in der IP-Konnektivität in den Zahlungsanwendungen und PCI-verbundenen Systemen zu erkennen?

- Wie lange dauerte es durchschnittlich, bis die geltenden Firewall-Regeln als Reaktion auf Änderungen bei den IP-Verbindungen zu den Zahlungsanwendungen aktualisiert wurden?

- Wie hoch ist die Verringerung der Anzahl von Sicherheitslücken mit hohem und mittlerem Schweregrad in den Zahlungsanwendungen, die das Patch-Fenster des Unternehmens überschritten haben?

- Wie hoch war die Anzahl der ungepatchten (aufgrund betrieblicher Einschränkungen), aber kritischen Anwendungen, die Mikrosegmentierung verwenden?

Messung des Wertes der Mikrosegmentierung für Zero Trust

Mikrosegmentierung ist eine entscheidende Komponente zur Eindämmung von Lateral-Movement-Angriffen, was das Endspiel von Zero Trust darstellt. Ein typischer Illumio-Kunde sieht sich mit vielen konkurrierenden Sicherheitsprioritäten konfrontiert, so dass es Fälle geben wird, in denen die Stakeholder wissen wollen, "um wie viel". Eine Methodik, die die Wirksamkeit der Mikrosegmentierung dokumentiert und quantitativ nachweist, hilft einem Befürworter der Mikrosegmentierung, seine Initiative an seine internen Stakeholder zu verkaufen.

Wir haben uns kürzlich mit dem Red-Team-Spezialisten Bishop Fox zusammengetan, um einen Ansatz zur Messung der Wirksamkeit der Mikrosegmentierung auf der Grundlage der Hauptkomponenten des MITRE ATT&CK-Frameworks® zu entwickeln. Das Ergebnis dieser Zusammenarbeit ist der "Efficacy of Micro-Segmentation Assessment Report". Der Bericht beschreibt eine wiederholbare Methodik, mit der Kunden Tests in ihren eigenen Umgebungen durchführen können.

Das Team stellte fest, dass die richtig angewendeten Mikrosegmentierungsrichtlinien es böswilligen Akteuren erschwerten, sich seitlich zu bewegen, und so die Zeit bis zur Kompromittierung verlängerten. Das Team von Bishop Fox stellt auch fest, dass die Mikrosegmentierung die Anzahl der erkennbaren Ereignisse erhöht, die der Angreifer auf die Zielsysteme bringen kann.

Der Bericht stellt fest, dass die Erhöhung der Abdeckungsgröße von Mikrosegmentierungsfunktionen bei gleichbleibendem Richtlinienstatus zu messbaren Gewinnen bei der Verzögerung des Angreifers führt. Es zwingt den Angreifer, die Techniken zu ändern, um das Netzwerk effizienter zu durchqueren. Daher können Kunden die Mikrosegmentierung nicht nur nutzen, um die laterale Bewegung einzudämmen, sondern auch, um den Angreifer zu zwingen, sich so zu verhalten, dass die Bedrohungsüberwachungs- und -erkennungsfähigkeiten des Kunden optimiert werden. Diese Schlussfolgerung deutet auf eine Gelegenheit hin, Zero-Trust-Metriken zu untersuchen und zu entwickeln, die Fragen zu folgenden Themen beantworten:

- Anzahl der erkennbaren Ereignisse und Indikatoren für eine Kompromittierung

- Verbesserung der Zeit zur Erkennung eines Angriffs durch Verbesserung der Funktionen zur Bedrohungssuche

- Verbesserungen bei der Zeit, um einen Angriff (z. B. Ransomware) einzudämmen

Besuchen Sie unsere Seite zu Zero-Trust-Lösungen , um mehr über die Fähigkeiten von Illumio zur Operationalisierung von Zero Trust zu erfahren.

Wenn Sie mehr über die Wirksamkeit der Mikrosegmentierung erfahren möchten, sehen Sie sich bitte das On-Demand-Webinar an.

.png)

.webp)

.webp)