Container entmystifizieren: Was ist ein Service Mesh und wie sichern Sie es?

Gartner® prognostiziert: "Bis 2029 werden mehr als 95 % der globalen Unternehmen containerisierte Anwendungen in der Produktion ausführen, was einen deutlichen Anstieg von weniger als 50 % im Jahr 2023 darstellt." *

Container sind heute eine wichtige Technologie in Umgebungen, und die Nutzung nimmt exponentiell zu. Aber diese Technologie hat auch ihre eigene Terminologie – Namespace, Pod, CNI-Plugins, Service Mesh, unter vielen anderen – und kann für Unternehmen, die damit nicht vertraut sind, entmutigend sein.

Bei einer so weit verbreiteten Nutzung ist es wichtig, dass Unternehmen die Technologie verstehen. In diesem Blogbeitrag werden wir einige der umgebenden Technologien entmystifizieren. Insbesondere werden wir aufschlüsseln, was ein Service Mesh ist und warum es für Containerbereitstellungen wertvoll ist.

Was ist ein Service Mesh?

Beginnen wir mit den Grundlagen. Was meinen wir, wenn wir von einem Service-Mesh sprechen?

Ein Service Mesh ist eine wichtige Infrastrukturschicht. Es verwaltet die Kommunikation zwischen Diensten innerhalb einer verteilten Anwendung, die auf mehreren Systemen gleichzeitig ausgeführt wird. Ein Service-Mesh-Overlay wird über eine vorhandene Containerbereitstellung gelegt, die die Kommunikation zwischen Services oder Microservices verwaltet.

Wenn Anwendungen skaliert werden und die Anzahl von Microservices zunimmt, wird es schwierig, ihre Leistung zu überwachen. Ein Service Mesh hilft bei dieser Herausforderung.

Bei der Suche nach einem Service-Mesh gibt es viele Optionen auf dem Markt. Hier sind nur einige der häufigsten, die Sie sehen können:

- Istio

- Linkerd

- Konsul Connect

Wie funktioniert ein Service Mesh?

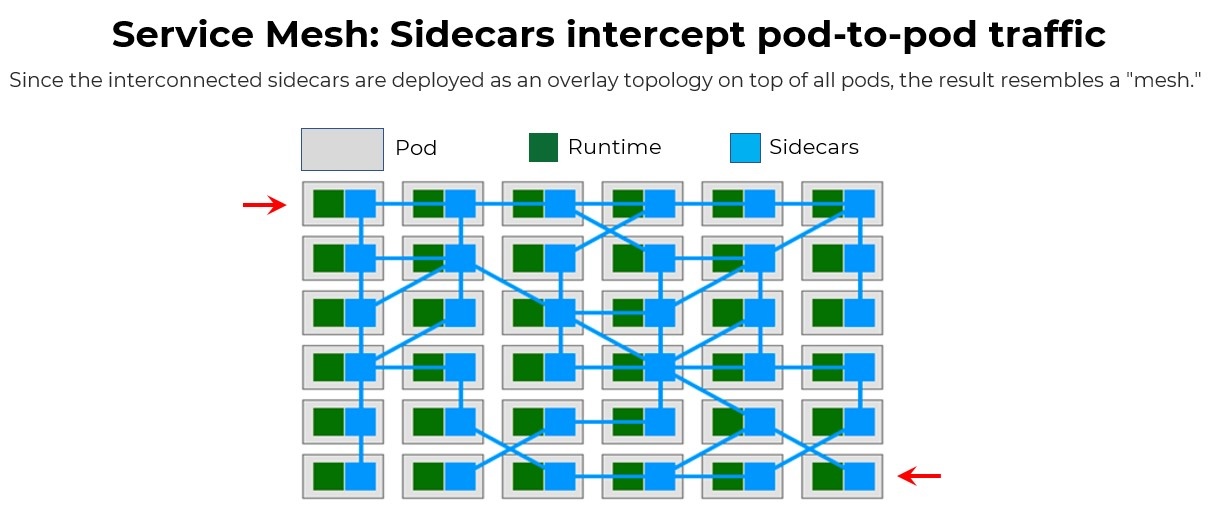

Ein Service-Mesh funktioniert durch Einfügen eines Sidecars – eines sekundären Containers, der neben dem Hauptanwendungscontainer innerhalb desselben Pods ausgeführt wird. Dies existiert unabhängig von der Laufzeit, die es unterstützt. Diese Sidecars sind alle im Mesh miteinander verbunden. Sobald es bereitgestellt ist, hilft es, alle Pods miteinander zu verknüpfen und sieht in etwa wie in der Abbildung unten aus.

Warum ein Service Mesh verwenden?

Ein Service Mesh bietet wichtige Funktionen für die Verwaltung einer Containerbereitstellung. Einer der Hauptvorteile besteht darin, wie es die Kommunikation von Anwendungen unterstützt.

Durch die Verwaltung der Kommunikation stellt das Service Mesh sicher, dass die von ihm unterstützte Anwendung ordnungsgemäß funktioniert. Dies wird durch die folgenden Funktionen erreicht:

- Service-Erkennung: Entdecken Sie weitere Services und leiten Sie Anfragen entsprechend durch das Mesh.

- Lastenausgleich: Verteilen Sie den Datenverkehr gleichmäßig auf die Instanzen eines Diensts.

- Sicherheit: Authentifizieren und autorisieren Sie den Zugriff und verschlüsseln Sie Daten.

- Beobachtbarkeit: Sammeln Sie Metriken, Protokolle und Traces für die Überwachung.

- Verkehrssteuerung: Verwenden Sie Sidecars, um eine detaillierte Kontrolle über Routing und Wiederholungen zu erhalten.

Was sind die Cybersicherheitsrisiken eines Service Mesh?

Service Meshes sind wichtig, damit Ihre Cloud-Bereitstellungen reibungslos ablaufen. Aber sie können eine Schwachstelle in der Cybersicherheit darstellen. Hier ist der Grund:

- Kompliziertheit: Einer der Hauptvorteile eines Sicherheitsnetzes besteht darin, dass es zusätzliche Kommunikations- und Kontrollebenen hinzufügt. Diese Komplexität kann auch zu Verwirrung bei den Sicherheitsteams führen, was zu mehr Sicherheitslücken führt. Dies erleichtert es Angreifern, Schwachstellen zu finden und auszunutzen.

- Fehler bei der Konfiguration: Das korrekte Einrichten eines Service-Meshes kann schwierig sein. Wenn es nicht richtig gemacht wird, kann es Möglichkeiten für Cyberangriffe schaffen.

- Begrenzter Anwendungsbereich: Ein Service Mesh ist nur für Container gedacht und lässt den Rest des hybriden Multi-Cloud-Systems außen vor. Wenn ein Teil dieses Systems nicht geschützt ist, kann es ein Einstiegspunkt für Angreifer sein, sich über das Netzwerk zu verbreiten.

- Neue Technologie: Service Meshes sind relativ neu, daher kann es unbekannte Schwachstellen geben, die noch nicht entdeckt wurden. Selbst wenn sie entdeckt werden, kann es einige Zeit dauern, bis die Anbieter eine Lösung erstellen und Ihr Team sie implementiert.

Schützen Sie Ihr Service-Mesh mit Illumio Zero Trust Segmentation

Nachdem wir nun verstanden haben, was ein Service Mesh ist und warum es wichtig ist, lassen Sie uns darüber sprechen, wie Sie es schützen können.

Wenn Sie Ihre Optionen in Betracht ziehen, ist es wichtig, nicht nur an Ihre Container-Bereitstellung und die zugrunde liegende Technologie zu denken, sondern auch daran, wie sich dies auf Ihre hybride Umgebung ausdehnt.

Wie können Sie sicherstellen, dass Ihre gesamte hybride Multi-Cloud ohne Silos vor Cyberangriffen geschützt ist? Wie kontrollieren Sie die seitliche Bewegung?

Mit der Zero-Trust-Segmentierungsplattform von Illumio können Sie:

- Konsistente Verwaltung von Sicherheitsrichtlinien: Stellen Sie ein Mesh bereit, um den Datenverkehr zwischen Pods innerhalb eines Container-Clusters zu verschlüsseln. Verwenden Sie dann Illumio, um den gesamten ein- und ausgehenden Datenverkehr des Clusters zu erzwingen.

- Verhindern Sie laterale Bewegungen zwischen Clustern: Illumio schützt den zugrunde liegenden Host und die breitere hybride Umgebung. Dies gewährleistet eine konsistente Sicherheitsrichtlinie vom Rechenzentrum über die Cloud bis hin zu Containern.

- Proaktiver Schutz vor Angreifern: Ein Angreifer kann den Sidecar-Proxy umgehen und Datenverkehr außerhalb des Service Mesh senden. Mit Illumio können Sie dies verhindern, indem Sie Angreifer daran hindern, an andere Workloads zu gelangen.

Kontaktieren Sie uns , um zu erfahren, wie die Illumio Zero Trust Segmentation Platform Ihnen helfen kann, sich vor dem nächsten potenziellen Cloud-Angriff zu schützen.

*Gartner, Chandrasekaran, A., & Katsurashima, W. (24. u. Z., 22. Januar). Ein CTO-Leitfaden für Container und Kubernetes: Die 10 wichtigsten FAQs. Gartner.com. https://www.gartner.com/en/documents/5128231. GARTNER ist eine eingetragene Marke und Dienstleistungsmarke von Gartner, Inc. und/oder seinen Tochtergesellschaften in den USA und international und wird hier mit Genehmigung verwendet. Alle Rechte vorbehalten.

.png)

.webp)

.webp)