Aufbau von Cyber-Resilienz? Nutzen Sie das MITRE ATT&CK Framework als Ihren Nordstern

In diesem Blog geht es um Cyber-Resilienz und -Erkennung. Cyber-Resilienz kann in vielen Bereichen auftreten, aber diese Blog-Serie konzentriert sich auf Techniken und Taktiken, die Ihrem Unternehmen helfen, eine aktive Sicherheitsverletzung zu stoppen, und erfährt, was Sie tun müssen, um die Sicherheitsverletzung so schnell wie möglich zu erkennen. Ich werde erörtern, wie Illumio Zero Trust Segmentation sowohl für die Erkennung als auch für den Schutz eingesetzt werden kann.

Beginnen wir am Anfang, wie wir dies mit Illumio erreichen können und wie wir vorhandene Toolsets nutzen, die Sie möglicherweise in Ihrem Unternehmen haben. Mit den richtigen Tools sind Sie bereit, zu verhindern, zu erkennen und zu reagieren.

Schließen Sie die Haustür!: Sichern Sie Ihre kritischen Assets

Lassen Sie uns zunächst über ein Beispiel aus der Praxis sprechen.

Jeder hat etwas ganz Besonderes in seinem Haus. Das kann ein Familienerbstück, ein Schmuckstück oder ein paar Goldbarren sein, wenn du Glück hast. In diesem Beispiel nennen wir sie "Äúcritical Assets". Diese besonderen Gegenstände haben Sie immer im Kopf; Sie muss um jeden Preis geschützt werden.

Was tun wir traditionell, um unsere kritischen Vermögenswerte zu schützen?

Unsere Häuser haben Wände, Fenster und eine Tür, um sie vor Regen, Wind und Tieren zu schützen. Wenn wir uns das in Prozent vorstellen, sagen wir, dass dies etwa 50 Prozent des Risikos für Ihre kritischen Vermögenswerte fernhält.

Die Türen und Fenster sind schön zu haben, aber sie können jederzeit geöffnet werden - wir fügen Schlösser hinzu, um die nächsten 10 Prozent des Risikos draußen zu halten. Wir bekommen jetzt einen sichereren Perimeter, aber wie alles andere können wir ihn verbessern!

Als nächstes müssen wir sehen, wer sich außerhalb unseres Hauses befindet, ob er sich nachts an die Tür oder das Fenster heranschleicht. Wir haben eine Beleuchtung mit Bewegungssensoren eingebaut, die ausgelöst werden, wenn sie eine Bewegung erkennen. Jetzt erhalten wir weitere 2 Prozent mehr Schutz, und langsam aber sicher kommen wir dorthin.

Aber wir können nicht die ganze Nacht wach sein und darauf warten, dass die Lichter angehen. Wir möchten benachrichtigt werden und es aufzeichnen, wenn es passiert. Ab ins Internet – ein paar Klicks später, und am nächsten Tag taucht ein neues Kamerasystem mit bewegungsaktivierter Aufnahme, eine Türklingel-Videokamera sowie Tür- und Fenstersensoren auf! Jetzt haben wir eine Abdeckung von bis zu 70 Prozent.

Der Umfang Ihres Hauses wird immer schwieriger zu durchbrechen, sodass Sie davon ausgehen, dass Ihre kritischen Vermögenswerte sicher geschützt sind.

Aber wenn Sie eines Tages nach Hause kommen und feststellen, dass die Hintertür versehentlich offen gelassen wurde, geraten Sie in Panik, dass Ihre kritischen Vermögenswerte gestohlen wurden. Diesmal passierte zum Glück nichts. Puh, diesmal sicher - aber es bringt einen zum Nachdenken. Wenn jemand die Hintertür Ihres Hauses offen gefunden hätte, hätte er dann Ihre kritischen Vermögenswerte mitnehmen können? Sie stellen fest, dass die Sicherung Ihres Hauses gegen einen Einbruch noch nicht abgeschlossen ist.

Wenn Ihre kritischen Anlagen nur zu 70 Prozent gesichert sind, wie können Sie dann Ihr Zuhause vollständig vor einer Sicherheitsverletzung schützen? Lassen Sie mich der Erste sein, der Ihre Blase platzen lässt: Sie werden es nicht tun, und Sie können es nicht. Verstöße sind unvermeidlich.

Um sich auf den Fall einer Sicherheitsverletzung vorzubereiten, müssen Sie Ihre kritischen Vermögenswerte vom Rest des Hauses trennen. Dies stellt sicher, dass Sie, wenn ein Teil Ihres Hauses verletzt wird, die Tür zu Ihren kritischen Vermögenswerten schließen und sicherstellen können, dass der böswillige Akteur nicht in der Lage ist, sie zu erreichen.

Inzwischen haben Sie hoffentlich begonnen, Ähnlichkeiten zwischen dem obigen Beispiel und der Cybersicherheitsstrategie Ihres Unternehmens zu erkennen. Wir werden durchgehen, wie diese Schritte mit den normalen Best Practices für die Sicherheit verknüpft sind, die jeder für die Cybersicherheit und -erkennung befolgen sollte.

Verwendung des MITRE ATT&CK-Frameworks zum Aufbau von Cyber-Resilienz

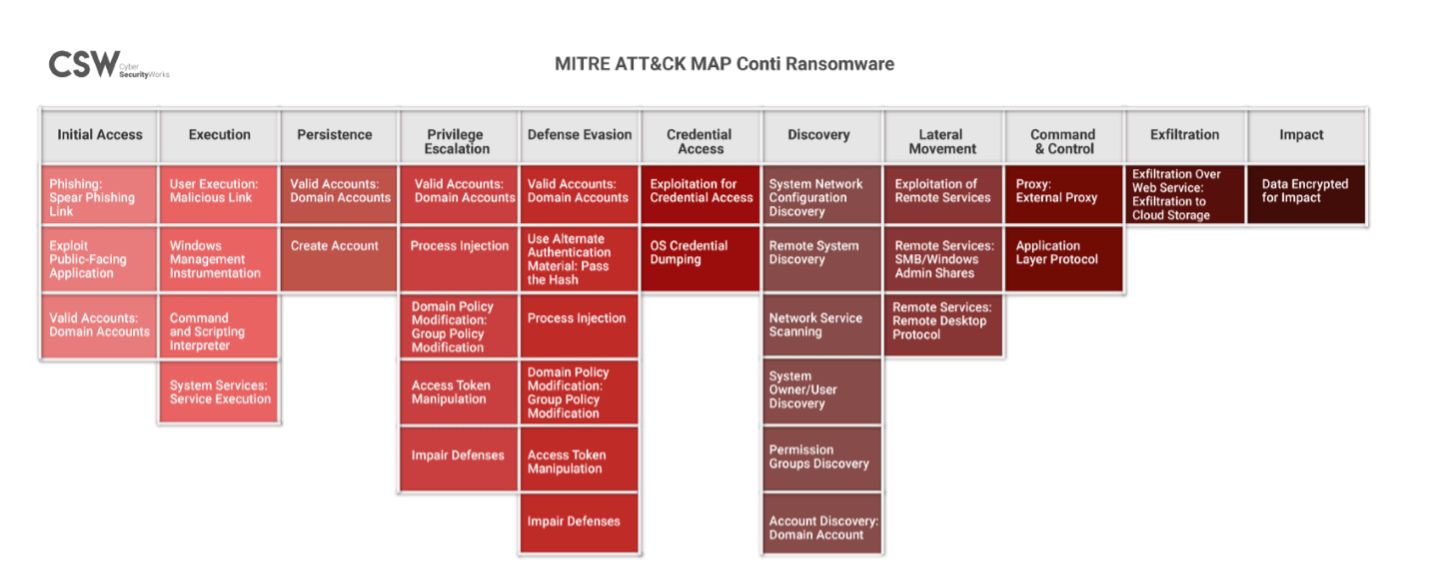

Pauls Beitrag bezog sich auf das MITRE ATT&CK-Framework , und das aus gutem Grund. Es ist eine Blaupause dafür, wie Angreifer denken, welche Schritte sie unternehmen werden, um an Ihre kritischen Assets zu gelangen, und wie sie sie in jeder Phase stoppen können.

Sicherheitsteams können dieses Framework verwenden, um zu lernen, wie sie ihr Unternehmen vor den Angriffsmustern schützen können, die böswillige Akteure verwenden.

Angriffe, die den äußersten rechten Rand des Frameworks unten erreichen (Exfiltration und Auswirkungen), zeigen in der Regel, dass sich ein Unternehmen in einem frühen Stadium seiner Sicherheitsreife befindet.

Wenn ein Angreifer in die Exfiltrationsphase gelangt, reagiert Ihr Unternehmen reaktiv auf Sicherheitsverletzungen. Sie hoffen wahrscheinlich, dass Ihre EDR-Tools allein eine Sicherheitsverletzung verhindern können, wenn sie auftritt - aber Sicherheitsverletzungen funktionieren selten auf diese Weise.

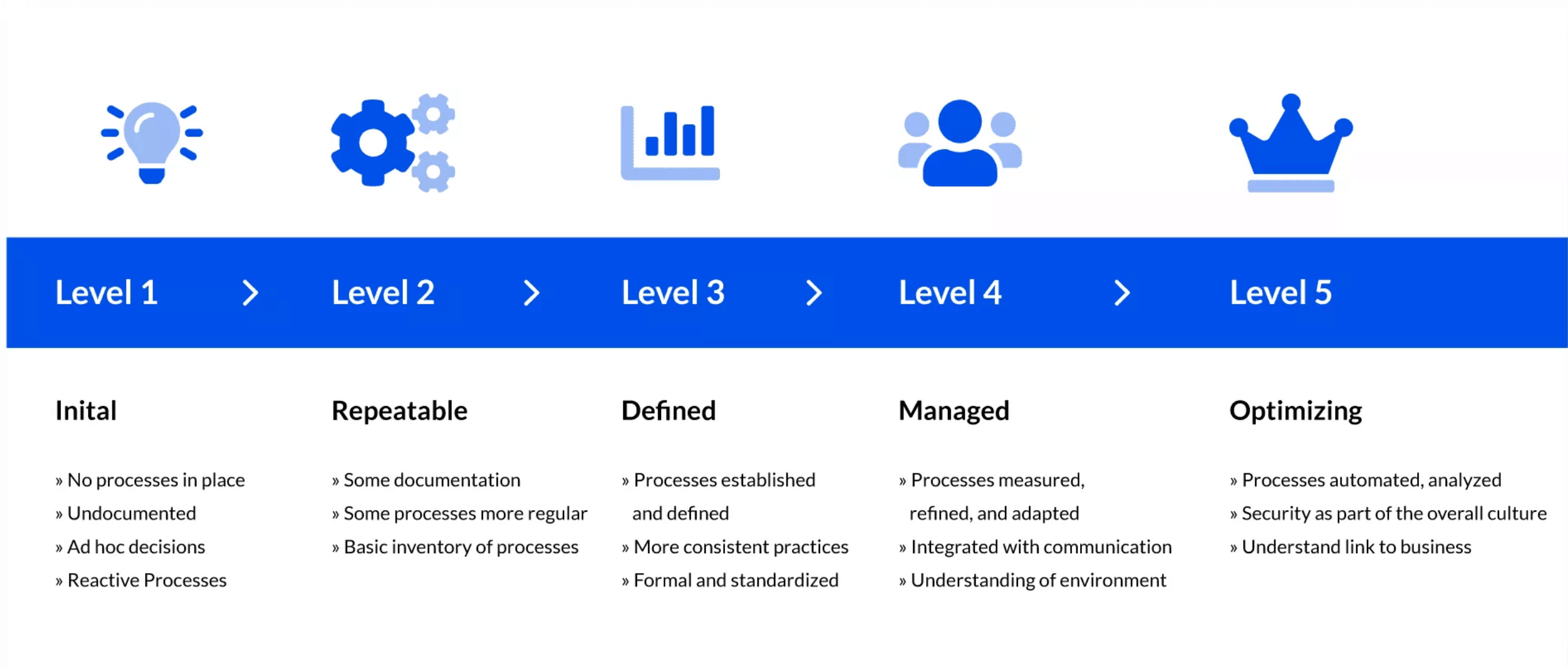

Auf welchem Stand befindet sich der Sicherheitsreifegrad Ihres Unternehmens? Bild von CISOSHARE.

Wenn es zu einer Sicherheitsverletzung kommt, sollte es das Ziel sein, sie so früh wie möglich zu stoppen – und Zero-Trust-Segmentierung kann dabei helfen, dort anzusetzen, wo EDR-Tools enden.

Laut der offensiven Sicherheitsfirma Bishop Fox konnte die Kombination von Erkennung und Reaktion mit Illumio die Ausbreitung eines Angreifers radikal reduzieren und gleichzeitig 4-mal schneller erkennen.

Wie geht es weiter? Verbessern Sie den Sicherheitsreifegrad Ihres Unternehmens

In dieser Serie werden wir auf Pauls Serie antworten und Schritte zur Verbesserung der Sicherheitsreife Ihres Unternehmens mit Hilfe von Best Practices für Cybersicherheit und Illumio Zero Trust Segmentation skizzieren. Während sich Hacker ständig weiterentwickeln und die Art und Weise, wie sie angreifen, ändern, können diese Blue-Team-Taktiken Ihnen helfen, den Test der Zeit zu bestehen.

Überlegen Sie sich vor dem nächsten Blogbeitrag, was der erste Schritt zur Verbesserung der Cyberresilienz Ihres Unternehmens sein könnte, und machen Sie sich einige mentale Notizen zum aktuellen Sicherheitsstatus Ihres Unternehmens. Sie können diese im Laufe der Zeit nachschlagen, um zu sehen, wie Sie abschneiden.

Lesen Sie nächsten Monat weiter, um zu erfahren, wie Sie verhindern können, dass sich Sicherheitsverletzungen so schnell wie möglich in Ihrem Netzwerk ausbreiten.

Möchten Sie mehr über Illumio Zero Trust Segmentation erfahren? Kontaktieren Sie uns noch heute für eine Beratung und Demo.

.png)