Willkommen in der Post-Break-Ära. Ist Ihre Cyber-Strategie bereit?

Der Feind eines guten Plans? Vollkommenheit.

Das ist die Denkweise, die Andrew Rubin, CEO und Gründer von Illumio, in sein Gespräch mit Terry Sweeney von Dark Reading einbrachte.

Er sprach nicht darüber, wie man die perfekte Verteidigung aufbaut – denn die gibt es nicht. Stattdessen konzentrierte er sich auf etwas viel Mächtigeres: Wie man eine Strategie entwickelt, die funktioniert, wenn etwas schief geht. Denn sie werden schief gehen.

Wir leben in einer Welt nach Sicherheitsverletzungen. Und es ist die neue Grundlage, die eine Führungsrolle im Bereich Cybersicherheit in der heutigen Bedrohungslandschaft anstreben muss.

Sehen Sie sich hier Andrews vollständiges Interview an:

Die Welt nach einer Sicherheitsverletzung ist bereits da

Zu sagen, dass wir in einer Welt nach Sicherheitsverletzungen leben, ist nicht alarmistisch. Es ist einfach die Realität.

Wie Andrew es ausdrückte: "Die Verteidiger versuchen, zu 100 % richtig zu liegen. Der Angreifer muss nur einmal Recht haben."

Und da die Angriffe immer umfangreicher, schneller und umfangreicher werden – von Krankenhäusern über Schulbezirke bis hin zu großen und kleinen Unternehmen – funktioniert die Rechnung einfach nicht mehr.

Die Verteidiger versuchen, zu 100 Prozent richtig zu liegen. Der Angreifer muss nur einmal Recht haben.

Bei der Idee einer Welt nach einer Sicherheitsverletzung geht es darum, diese Realität zu akzeptieren. Wir sollten nicht aufgeben, aber wir können anerkennen, dass selbst die beste Verteidigung versagen kann.

In Andrews Worten: "Wenn du das Problem nicht zugibst, kannst du unmöglich herausfinden, wie du es lösen kannst." Zu akzeptieren, dass Verstöße unvermeidlich sind, bedeutet nicht, die weiße Fahne zu schwenken. Es ist der erste Schritt in Richtung Resilienz.

Warum Cyber-Agilität noch aufholt

Es ist leicht, Angreifer als agiler zu betrachten, und in vielerlei Hinsicht sind sie das auch. Sie entwickeln schneller, bewegen sich schneller und sehen sich mit weniger Hindernissen konfrontiert.

In der Zwischenzeit verzetteln sich Verteidiger oft in Bürokratie, veralteten Technologien oder Ressourcenlücken.

Aber Andrew bleibt ein Optimist. "Es ist schwer, diesen Job zu machen und nicht optimistisch zu sein", sagte er.

Er glaubt, dass die Verteidiger aufholen. Die Denkweise verändert sich. Sicherheitsverletzungen, wie wir sie erst im letzten Jahr gesehen haben, waren ein Weckruf, der Sicherheitsteams dazu veranlasste, schneller zu handeln, anders zu denken und Agilität in den Vordergrund zu stellen.

Wenn Verteidiger relevant bleiben wollen, geschweige denn sicher bleiben wollen, müssen sie Schritt halten. Das bedeutet, dass Tools, Strategien und Architekturen eingeführt werden müssen, die auf Geschwindigkeit und Ausfallsicherheit ausgelegt sind, nicht nur auf Perimeterkontrolle.

Ihre Sicherheitsstrategie benötigt einen Sicherheitsgraphen

Wenn die Angriffe immer komplexer werden, müssen auch unsere Abwehrmaßnahmen komplexer werden. Hier kommt der Security Graph ins Spiel.

Laut Andrew hängt die Zukunft der Cybersicherheit von unserer Fähigkeit ab, unsere Umgebungen als vernetzte Systeme und nicht als isolierte Assets zu sehen und zu verstehen . Ein Sicherheitsdiagramm bildet die Beziehungen zwischen Benutzern, Geräten, Workloads, Richtlinien und Flows ab. Es zeigt, wie sich Risiken bewegen, wie Angreifer navigieren könnten und was nicht miteinander verbunden sein sollte, es aber ist.

Es ist ein Konzept, das nicht nur von Illumio unterstützt wird. Microsoft, Google und andere investieren ebenfalls in Sicherheitsdiagramme. Warum? Denn man kann nicht sichern, was man nicht versteht.

Und wenn Sie diese Karte an Ort und Stelle haben, können Sie beginnen, die richtigen Fragen zu stellen:

- Warum kommt es zu dieser Verbindung?

- Sollte es passieren?

- Was passiert, wenn es kompromittiert wird?

Die Rolle der KI im Kampf nach einer Sicherheitsverletzung

Natürlich kann man im Jahr 2025 nicht über Cybersicherheit sprechen, ohne über KI zu sprechen.

Andrew war klar: KI ist nur ein Werkzeug. Es ist nicht von Natur aus gut oder schlecht. Aber die Seite, die es besser nutzt, wird die Oberhand haben. Und für die Verteidiger sind die Möglichkeiten riesig.

"In der Lage zu sein, KI zu nutzen, um dieses Diagramm zu durchkämmen, Dinge zu verstehen und zu finden, die das menschliche Gehirn nicht schnell genug verarbeiten kann, ist ein unglaublich mächtiges Werkzeug", sagte er.

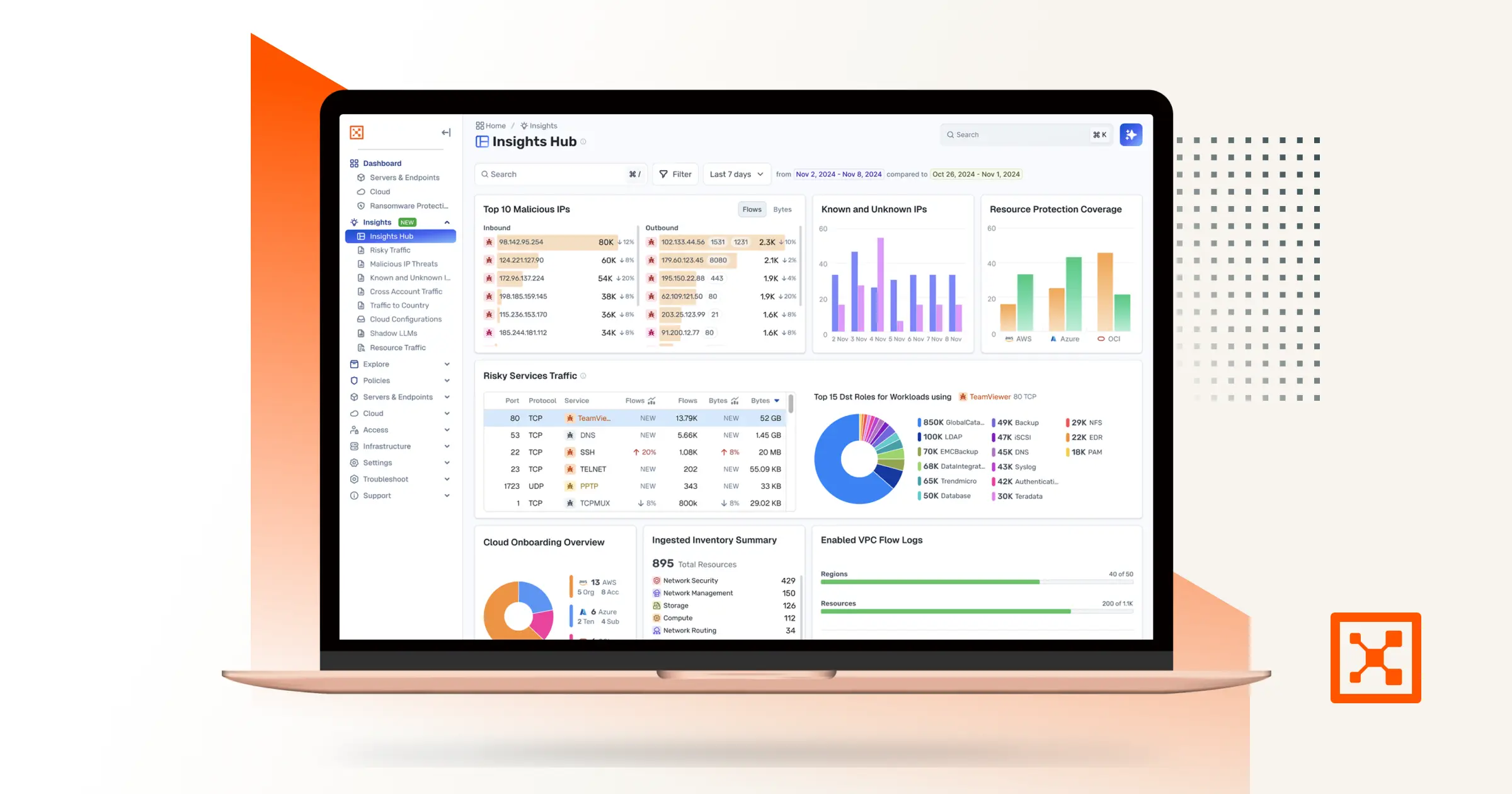

Bei Illumio wenden wir mit Illumio Insights bereits KI auf den Sicherheitsgraphen an. Es hilft Teams, Bedrohungen schneller zu erkennen, sie früher einzudämmen und Schäden zu minimieren.

Laut Andrew sollte KI das menschliche Urteilsvermögen nicht ersetzen, insbesondere nicht in Ihren Sicherheitsabläufen. Es sollte es ergänzen und den Teams helfen, das Signal in einem ständig wachsenden Heuhaufen von Rauschen zu finden.

Zero Trust wurde für diesen Moment gemacht

Zero Trust ist nicht neu. Wie Andrew uns erinnerte, prägte der Chief Evangelist von Illumio, John Kindervag , den Begriff vor mehr als 15 Jahren.

Aber wenn sich Zero Trust jemals optional anfühlte, ist es jetzt nicht mehr verhandelbar.

Denn in einer Welt nach Sicherheitsverletzungen stellt sich die grundlegende Zero-Trust-Frage: "Sollte diese Verbindung stattfinden?" – ist der Unterschied zwischen der frühzeitigen Ergreifung eines Angreifers und dem unentdeckten Herumlaufen.

Allzu oft erlauben Sicherheitsteams standardmäßig Datenverkehr und Zugriff und versuchen dann, alles zu überwachen, in der Hoffnung, schlechtes Verhalten zu erkennen. Das ist rückständig.

Stattdessen verweigert Zero Trust standardmäßig Verbindungen. Lässt dann nur das zu, was explizit benötigt wird.

Wie Andrew es ausdrückte: "Wir erkennen, dass in unserer Umgebung viele Dinge passieren, die nicht sein sollten oder nicht sein müssen. Warum lassen wir zu, dass das so weitergeht?"

Hören Sie auf, der Perfektion hinterherzujagen, und beginnen Sie, Resilienz aufzubauen

Um in der Welt nach einer Sicherheitsverletzung zu überleben, geht es nicht darum, auf Prävention oder Erkennung zu verzichten. Aber es geht darum , unseren Werkzeugkasten zu erweitern.

Wenn wir weiterhin so tun, als könnten wir jede Sicherheitsverletzung blockieren, werden wir immer wieder überrumpelt. Wenn wir auf Eindämmung und Wiederherstellung aufbauen, indem wir in Segmentierung, Transparenz und Zero-Trust-Kontrollen investieren, können wir verhindern, dass kleine Eingriffe katastrophal werden.

Andrew hat es am besten gesagt: "Niemand sagt, dass man in der Verteidigung aufgeben soll. Was wir sagen, ist, dass es sich um eine Reihe von Werkzeugen handelt. Jetzt brauchen wir ein weiteres Instrumentarium, um diese Dinge einzudämmen, sie schneller zu stoppen und zu verhindern, dass sie zu Katastrophen werden."

Die Welt hat sich verändert. Unsere Strategien müssen sich mit ihr ändern.

Niemand sagt, dass man in der Verteidigung aufgeben soll. Was wir sagen, ist, dass es sich um eine Reihe von Werkzeugen handelt. Jetzt brauchen wir ein weiteres Instrumentarium, um diese Dinge einzudämmen, sie schneller zu stoppen und zu verhindern, dass sie zu Katastrophen werden.

Sie brauchen keinen perfekten Plan. Sie brauchen eine gute, die funktioniert, auch wenn etwas schief geht. Denn da wird schon etwas schief gehen.

Wir leben in der Welt nach der Datenschutzverletzung. Hören wir auf, so zu tun, als wäre es anders, und beginnen wir mit dem Aufbau der Art von Cybersicherheit, die darauf ausgelegt ist, darin zu gedeihen.

Möchten Sie sehen, was ein KI-Sicherheitsgraph für Ihren Sicherheitsbetrieb leisten kann? Probefahrt Illumio Insights Heute.

.png)

.webp)