Netskope

Neudefinition des Remote-Zugriffs mit Schutz der nächsten Stufe

Bieten Sie eine verstärkte Sicherheitslage auf der Grundlage einer Zero-Trust-Architektur

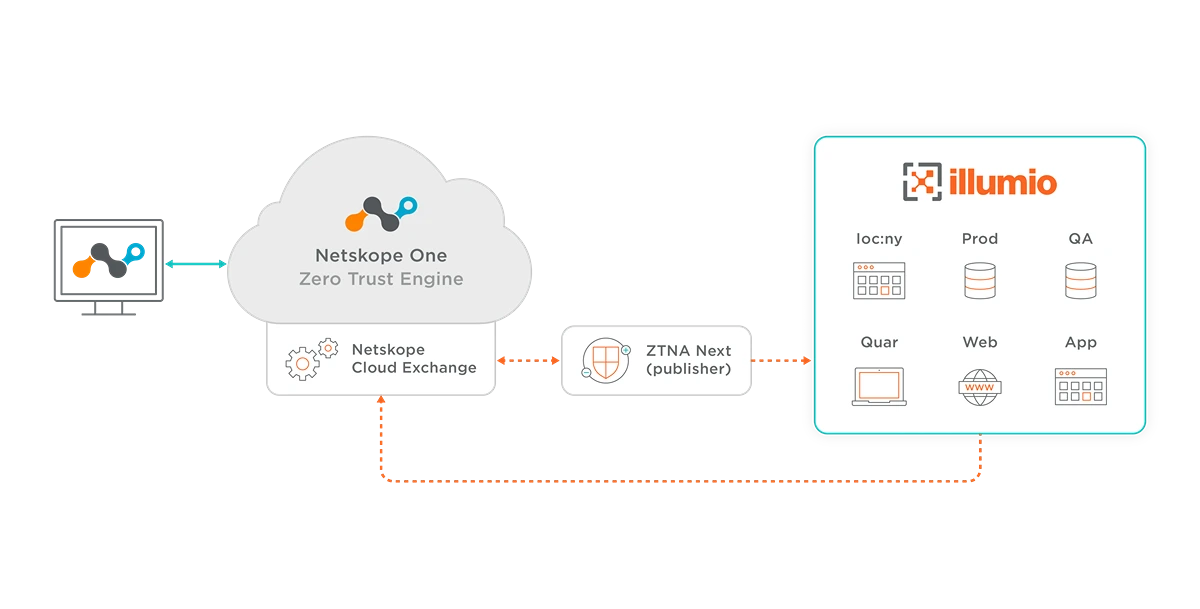

Illumio und Netskope bieten eine leistungsstarke, integrierte Sicherheitslösung, die den Perimeterzugriff und die Lateral Movement in Ihrer hybrid Cloud-Infrastruktur schützt, um einen End-to-End-Schutz zu gewährleisten, unabhängig davon, wo sich Ihre Daten und Benutzer befinden.

Illumio Segmentierung für Azure

Erfahren Sie, wie Azure-Kunden mit Illumio Segmentierung Anwendungen und Workloads über mehrere Clouds hinweg sichern können.

Illumio for Azure Firewall

Schützen Sie Ihre Azure Virtual Network-Ressourcen und beschleunigen Sie Ihren Wechsel in die Cloud mit verbesserter Transparenz und Zero Trust-Sicherheitsrichtlinien.

Copilot für die Sicherheit

Illumio ist ein stolzer Teilnehmer an der Microsoft Copilot for Sicherheit Partner Private Preview, die die Leistungsfähigkeit der generativen KI für die Cybersicherheit nutzt.

Illumio + Microsoft Sentinel

Verbessern Sie Ihre Sicherheitsvorgänge in Microsoft Sentinel mit besserer Transparenz in Workloads und einer tieferen Kontextebene für die gesamte Kommunikation.

Schnellere Reaktion auf Vorfälle

Korrelieren Sie Illumio-Verkehrsfluss-Protokolle von Workloads mit anderen Daten zu Sicherheitsereignissen, um Sicherheitsteams tiefere Einblicke und schnellere Reaktionen zu ermöglichen

Bessere Transparenz der Workloads

Priorisieren Sie Ihren Aufwand mit Daten zu Manipulationsereignissen, überprüfbaren Ereignissen, Port-Scan-Ereignissen, blockiertem Verkehr und den am häufigsten frequentierten Workloads und Diensten

Verbesserte SecOps-Effizienz

Zeigen Sie überprüfbare Ereignisse und Verkehrsflussprotokolle als lesbare, nutzbare Daten direkt in Sentinel an und zentralisieren Sie so die Sicherheitsüberwachung.

Vorgestellter AWS-Partner

Das E-Book „Cloud Security Trends 2023“ von SANS und AWS stellt Illumio als „hochleistungsfähige“ Lösung für Zero Trust und Cloud-Sicherheit vor.

Podcast zu Illumio und AWS

Erfahren Sie, wie Führungskräfte von Illumio und AWS über die Rolle von Zero Trust bei der Cybersicherheit, die Sicherung Ihrer Cloud-Migration, die Entwicklung von Bedrohungen in der Cloud und vieles mehr sprechen.

Illumio und AWS GuardDuty

Erfahren Sie, wie die kombinierten Funktionen von AWS GuardDuty und Illumio ZTS bösartigen anomalen Datenverkehr beheben und die Ausfallsicherheit erhöhen.

AWS-Kundeninterview

Sehen Sie sich an, wie Mario Espinoza, CPO von Illumio, über die Einblicke eines AWS-Kunden spricht und erklärt, wie AWS Illumio dabei hilft, innovativer zu werden.

Webinar zu Illumio und AWS

Erfahren Sie, wie Führungskräfte von Illumio und AWS darüber diskutieren, wie Organisationen im Gesundheitswesen, ein Hauptziel für Ransomware, ihre Cybersicherheit modernisieren können.

AWS Sicherheit Kompetenz

Illumio erhält mit CloudSecure den Amazon Web Services (AWS) Kompetenzstatus für Cloud-Sicherheit für Cloud-Sicherheitsexpertise.

Möchten Sie die Integration von Illumio und Netskope ausprobieren?

.webp)

Vollständige Transparenz in hybriden Umgebungen

Durch die Kombination von Illumio Eindämmung von Sicherheitsverletzungen mit Netskope ZTNA Next erhalten Unternehmen einen konsistenten Echtzeit-Überblick über den Benutzer-zu-Anwendung- und Anwendung-zu-Anwendung-Verkehr.

Schützen Sie Benutzer vor nicht konformen Workloads

Kombinierte Sichtbarkeit definiert Netskope-Richtlinien, um den Zugriff zwischen Benutzern und potenziell kompromittierten Workloads oder Workloads in segmentierten Umgebungen zu blockieren.

Vollständige Transparenz in hybriden Umgebungen

Durch die Kombination von Illumio Eindämmung von Sicherheitsverletzungen mit Netskope ZTNA Next erhalten Unternehmen einen konsistenten Echtzeit-Überblick über den Benutzer-zu-Anwendung- und Anwendung-zu-Anwendung-Verkehr.

Schützen Sie Benutzer vor nicht konformen Workloads

Kombinierte Sichtbarkeit definiert Netskope-Richtlinien, um den Zugriff zwischen Benutzern und potenziell kompromittierten Workloads oder Workloads in segmentierten Umgebungen zu blockieren.

Dynamische ZTNA-Richtlinie durchsetzen

Die Sicherheitsrichtlinien von Netskope aktualisieren den Benutzerzugriff automatisch auf der Grundlage von Metadaten aus Illumio, sodass die Regeln nicht mehr neu geschrieben werden müssen, wenn sich die Workload-Attribute ändern.

Vollständige Transparenz in hybriden Umgebungen

Durch die Kombination von Illumio Eindämmung von Sicherheitsverletzungen mit Netskope ZTNA Next erhalten Unternehmen einen konsistenten Echtzeit-Überblick über den Benutzer-zu-Anwendung- und Anwendung-zu-Anwendung-Verkehr.

Schützen Sie Benutzer vor nicht konformen Workloads

Kombinierte Sichtbarkeit definiert Netskope-Richtlinien, um den Zugriff zwischen Benutzern und potenziell kompromittierten Workloads oder Workloads in segmentierten Umgebungen zu blockieren.

Dynamische ZTNA-Richtlinie durchsetzen

Die Sicherheitsrichtlinien von Netskope aktualisieren den Benutzerzugriff automatisch auf der Grundlage von Metadaten aus Illumio, sodass die Regeln nicht mehr neu geschrieben werden müssen, wenn sich die Workload-Attribute ändern.

Vollständige Transparenz in hybriden Umgebungen

Durch die Kombination von Illumio Eindämmung von Sicherheitsverletzungen mit Netskope ZTNA Next erhalten Unternehmen einen konsistenten Echtzeit-Überblick über den Benutzer-zu-Anwendung- und Anwendung-zu-Anwendung-Verkehr.

Schützen Sie Benutzer vor nicht konformen Workloads

Kombinierte Sichtbarkeit definiert Netskope-Richtlinien, um den Zugriff zwischen Benutzern und potenziell kompromittierten Workloads oder Workloads in segmentierten Umgebungen zu blockieren.

Vollständige Transparenz in hybriden Umgebungen

Durch die Kombination von Illumio Eindämmung von Sicherheitsverletzungen mit Netskope ZTNA Next erhalten Unternehmen einen konsistenten Echtzeit-Überblick über den Benutzer-zu-Anwendung- und Anwendung-zu-Anwendung-Verkehr.

Schützen Sie Benutzer vor nicht konformen Workloads

Kombinierte Sichtbarkeit definiert Netskope-Richtlinien, um den Zugriff zwischen Benutzern und potenziell kompromittierten Workloads oder Workloads in segmentierten Umgebungen zu blockieren.

Dynamische ZTNA-Richtlinie durchsetzen

Die Sicherheitsrichtlinien von Netskope aktualisieren den Benutzerzugriff automatisch auf der Grundlage von Metadaten aus Illumio, sodass die Regeln nicht mehr neu geschrieben werden müssen, wenn sich die Workload-Attribute ändern.

Vollständige Transparenz in hybriden Umgebungen

Durch die Kombination von Illumio Eindämmung von Sicherheitsverletzungen mit Netskope ZTNA Next erhalten Unternehmen einen konsistenten Echtzeit-Überblick über den Benutzer-zu-Anwendung- und Anwendung-zu-Anwendung-Verkehr.

Schützen Sie Benutzer vor nicht konformen Workloads

Kombinierte Sichtbarkeit definiert Netskope-Richtlinien, um den Zugriff zwischen Benutzern und potenziell kompromittierten Workloads oder Workloads in segmentierten Umgebungen zu blockieren.

Dynamische ZTNA-Richtlinie durchsetzen

Die Sicherheitsrichtlinien von Netskope aktualisieren den Benutzerzugriff automatisch auf der Grundlage von Metadaten aus Illumio, sodass die Regeln nicht mehr neu geschrieben werden müssen, wenn sich die Workload-Attribute ändern.

Netskope

Ressourcen

Zero Trust: Es ist mehr als nur Identität

In dieser Folge von Security Visionaries erkundet Moderatorin Emily Wearmouth das Konzept von Zero Trust mit den Cybersicherheitsexperten John Kindervag, dem "Godfather of Zero Trust", und Neil Thacker. Hören Sie zu, wie sie über die Ursprünge von Zero Trust, die zugrunde liegenden Prinzipien und die Art und Weise, wie es moderne Unternehmen umgestaltet, erzählen. Sie klären auch mit dem weit verbreiteten Missverständnis auf, dass es bei Zero Trust nur um Identitäts- und Zugriffsmanagement geht, und betonen, dass es sich um einen breiteren Anwendungsbereich beim Schutz von Unternehmensressourcen handelt. Darüber hinaus befassen sie sich mit den Irrungen und Wirrungen bei der Implementierung von Zero Trust und der Notwendigkeit, die Mission des Unternehmens zu verstehen und die Oberfläche zu schützen. Schließlich ermutigen wir Unternehmen, Zero Trust schrittweise, iterativ und unauffällig einzuführen und dabei das System genau im Auge zu behalten.

Illumio Plugin für den Austausch von Gefahren

Das Illumio-Plug-in ruft Workloads innerhalb eines konfigurierten Richtlinienbereichs ab und erstellt Netskope Gefahr-IoCs für alle Schnittstellen auf jedem Workload. Die IoCs können dann für eine granulare Zugriffskontrolle mit Workloads verwendet werden, die nicht von der Illumio-Richtlinie verwaltet werden.

Möchten Sie die Integration von Illumio und Netskope ausprobieren?

%201.png)

%201.png)

Möchten Sie die Integration von Illumio und Netskope ausprobieren?

%201.png)

%201.png)

Möchten Sie die Integration von Illumio und Netskope ausprobieren?

%201.png)

%201.png)

.webp)