.png)

Norden, Süden, Osten, Westen – Sichern Sie Ihr Netzwerk mit Zero Trust

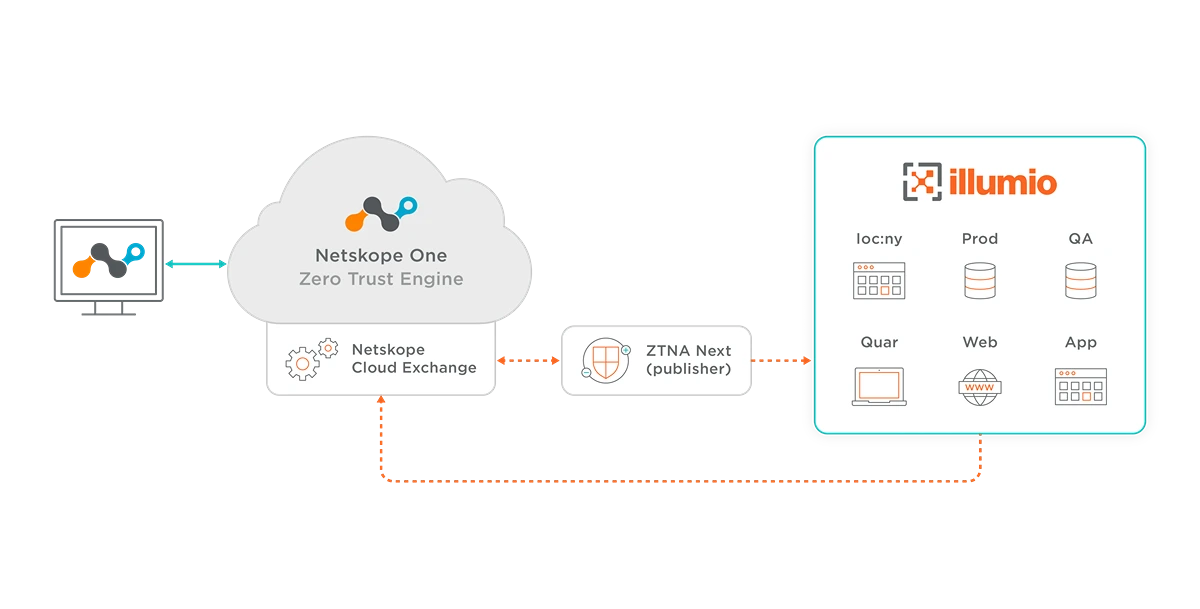

Erfahren Sie in diesem gemeinsamen technischen Briefing mit Netskope und Illumio von Actual Tech Media, wie Sie eine Zero-Trust-Strategie mit ZTNA und ZTS aufbauen können.

Höhepunkte

Wesentliche Vorteile

Asset-Vorschau

Mehr als ein Jahrzehnt nach ihrer ursprünglichen Entwicklung durch John Kindervag hat sich die Zero-Trust-Sicherheitsstrategie zum De-facto-Standard für Unternehmen entwickelt, die eine robuste Cybersicherheit in ihren Multi-Cloud- und Hybrid-Umgebungen anstreben.

Das U.S. National Institute of Standards and Technology (NIST) schreibt drei wichtige Durchsetzungspunkte für die Zero-Trust-Architektur (ZTA) in einer Zero-Trust-Architektur vor: Identität, Netzwerkzugriff und Workload-Segmentierung. Die Identität wird mit Kontrollen für das Identitäts- und Zugriffsmanagement (IAM) implementiert, die unter anderem Multi-Faktor-Authentifizierung (MFA), Biometrie und attributbasierte Zugriffskontrollen (ABAC) umfassen.

In diesem Tech Brief erklären wir, wie Sie den Netzwerkzugriff und die Workload-Segmentierung in einem ZTA mit Zero Trust Network Access (ZTNA) und Zero Trust Segmentation (ZTS) implementieren.

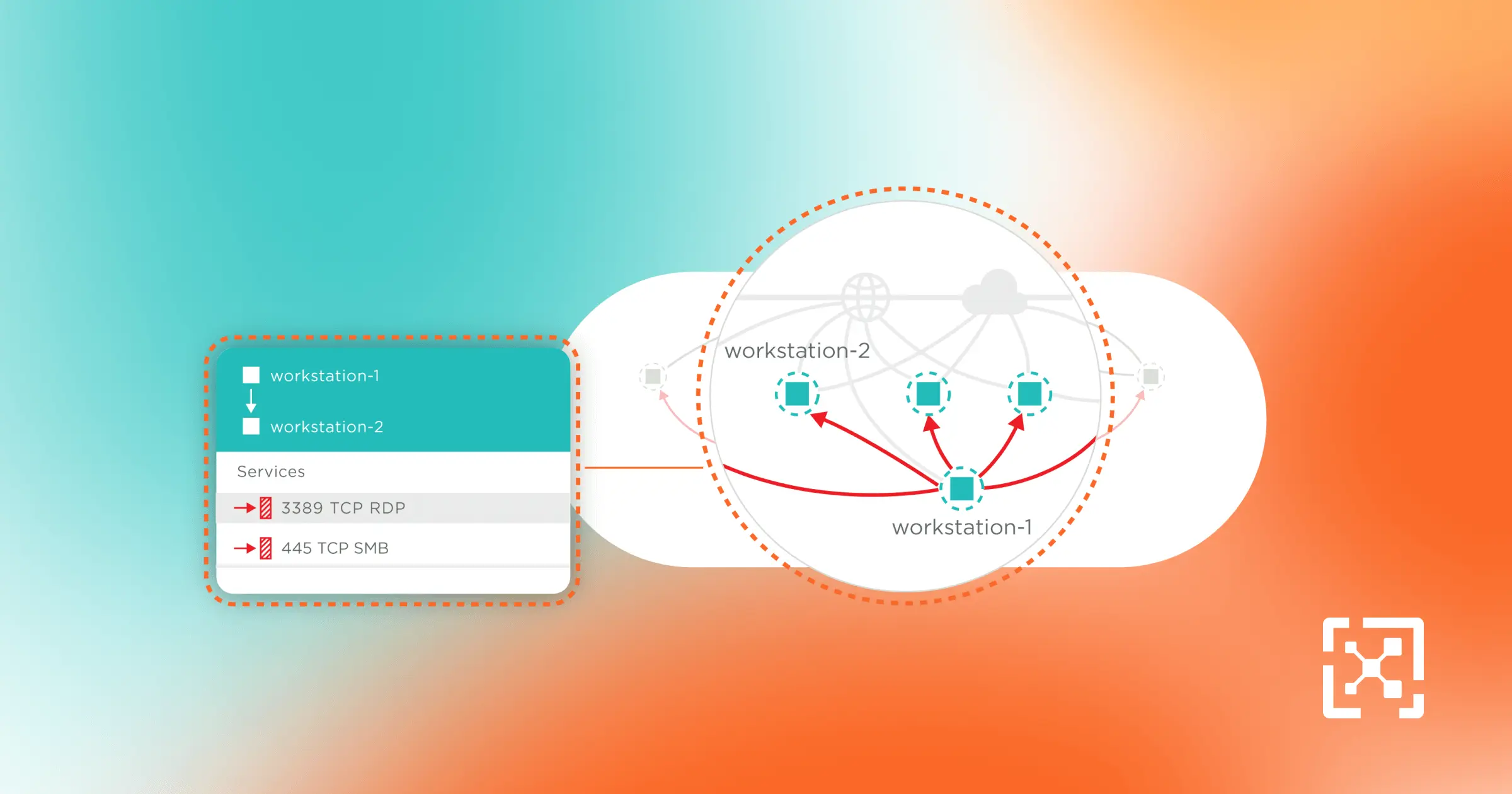

Gehen Sie von einer Sicherheitsverletzung aus.

Minimieren Sie die Auswirkungen.

Erhöhen Sie die Resilienz.

Sind Sie bereit, mehr über Zero Trust-Segmentierung zu erfahren?

.webp)