Illumio und Wiz: Cloud-Angriffe automatisch erkennen, erkennen und eindämmen

Die Cloud-Risiken werden immer schlimmer. Basierend auf einer aktuellen Studie des Cloud Security Index 2023 von Illumio haben allein in den letzten zwei Jahren 47 Prozent aller Datenschutzverletzungen ihren Ursprung in der Cloud. 6 von 10 IT- und Sicherheitsverantwortlichen sind der Meinung, dass Cloud-Sicherheit mangelhaft ist und ein ernsthaftes Risiko für ihre Geschäftsabläufe darstellt.

CISOs und ihre Sicherheitsteams müssen anfangen, anders über Cloud-Sicherheit nachzudenken. Angriffe sind unvermeidlich – es ist an der Zeit, moderne Cloud-Sicherheitsstrategien einzuführen, die Sicherheitsverletzungen und Ransomware-Angriffe sowohl proaktiv abwehren als auch reaktiv eindämmen.

Aus diesem Grund haben sich Wiz und Illumio zusammengetan, um Bedrohungserkennung und Zero-Trust-Segmentierung als Teil ihrer Zero-Trust-Architektur zu kombinieren. Mit der Integration von Wiz Cloud Security Platform und Illumio CloudSecure können Unternehmen automatisch Sicherheitslücken schließen und aktive Angriffe eindämmen.

Erkennen, Erkennen und Eindämmen von Cloud-Cyberangriffen – alles in einer Integration

Unternehmen verwalten hybride Multi-Cloud-Umgebungen, die komplex sind und sich ständig ändern. Gleichzeitig werden die Angreifer immer raffinierter, vor allem mit Hilfe von KI und ML, um Angriffe zu generieren. Diese Kombination bedeutet, dass es für Sicherheitsteams nicht mehr ausreicht, mit der manuellen Behebung von Bedrohungen, Schwachstellen oder Fehlkonfigurationen zu warten, wenn sie erkannt werden.

Wenn Angreifer Sicherheitsverletzungen und Ransomware automatisieren, sollten Sicherheitsteams auch ihre Prozesse automatisieren.

Die gemeinsame Integration zwischen Wiz und Illumio optimiert die Cloud-Sicherheit und bietet eine einzige Integration, die Cloud-Fehlkonfigurationen, Schwachstellen und aktive Angriffe automatisch erkennt, erkennt und behebt.

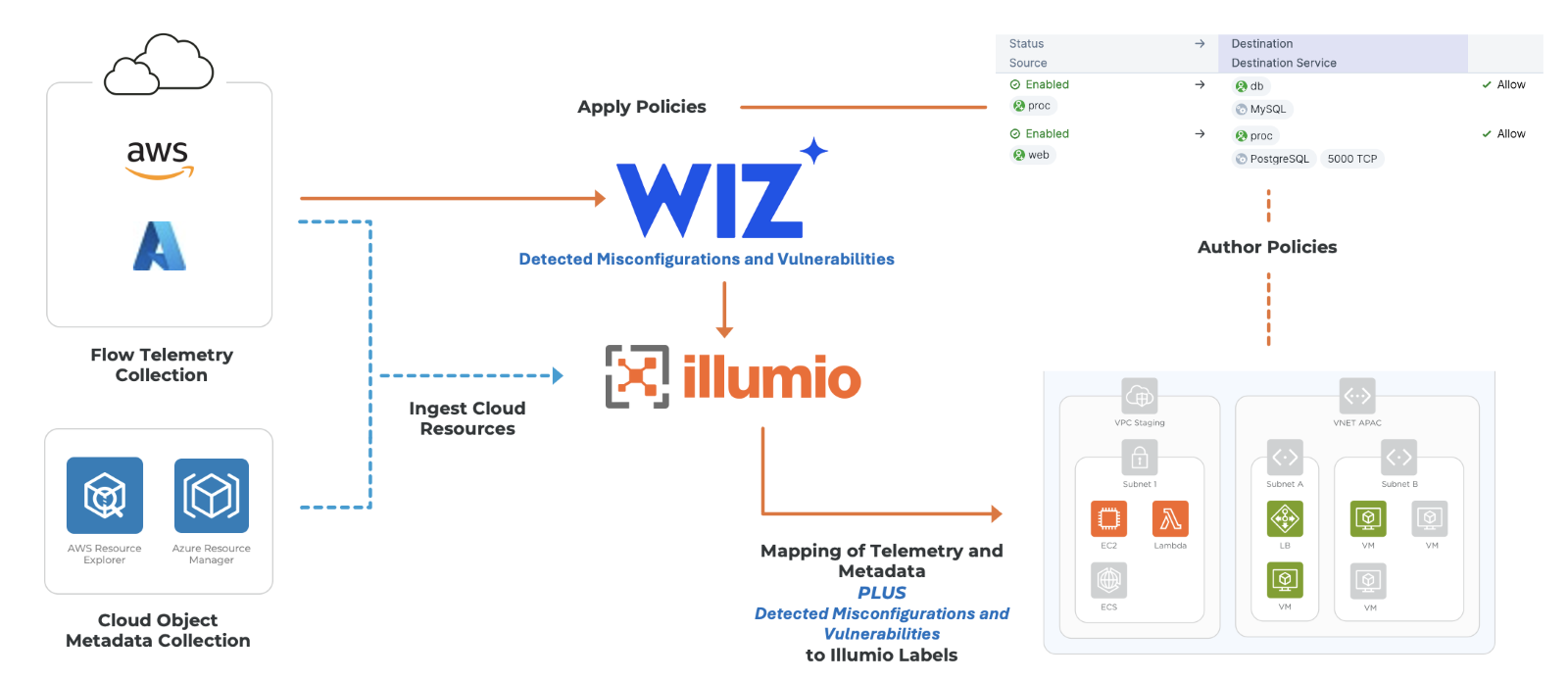

Die Wiz Cloud Security Platform scannt Ressourcen auf Schwachstellen und andere Probleme. Wenn es etwas Kritisches findet, wird es diese Informationen an Illumio CloudSecure weitergeben. Als Reaktion darauf wendet Illumio CloudSecure automatisch Sicherheitsrichtlinien an, um Sicherheitslücken zu schließen und das Risiko zu reduzieren, bevor böswillige Akteure sie ausnutzen können. Das bedeutet, dass Unternehmen granulare Segmentierungskontrollen auf der Grundlage von Echtzeit-Bedrohungsinformationen implementieren können, um die Angriffsfläche zu minimieren und potenzielle Sicherheitsverletzungen automatisch einzudämmen.

Durch die gemeinsame Integration profitieren Sicherheitsteams von folgenden Vorteilen:

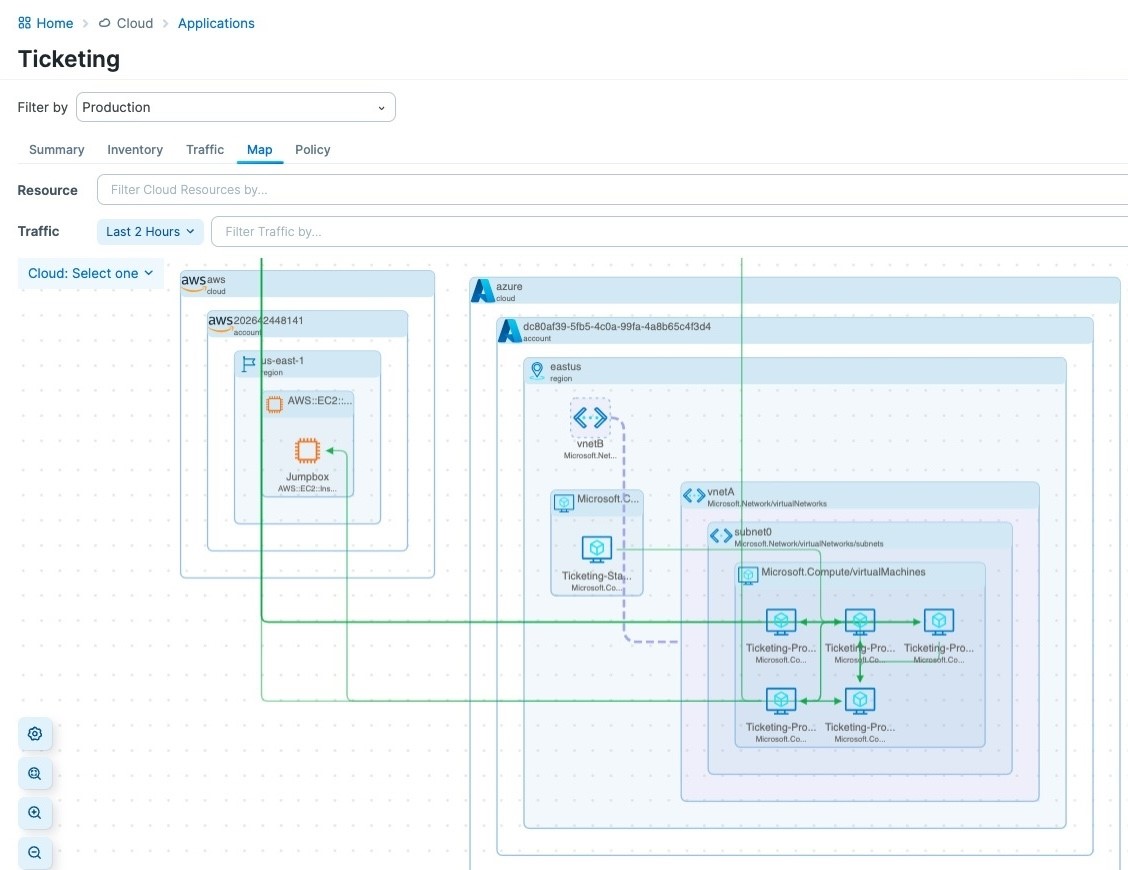

- Vollständige Transparenz in hybriden Multi-Cloud-Umgebungen: Sie können nicht sichern, was Sie nicht sehen können – und das gilt insbesondere für die Cloud, wo Instanzen ständig auf und ab laufen. Durch die End-to-End-Transparenz in Cloud-, Endpunkt- und Rechenzentrumsumgebungen erhalten Sicherheitsteams tiefere Einblicke in den Netzwerkverkehr und die Kommunikation. Sie können diese Informationen dann nutzen, um proaktive, granulare Segmentierungskontrollen anzuwenden, die den individuellen Anforderungen ihrer Infrastruktur entsprechen.

- Besseres Schwachstellenmanagement: Fügen Sie der Bedrohungserkennung Telemetriedaten zum Netzwerkdatenverkehr hinzu, um einen besseren Überblick über Sicherheitslücken zu erhalten und schneller auf Schwachstellen reagieren zu können.

- Schnellere Eindämmung von Sicherheitsverletzungen: Warten Sie nicht auf eine manuelle Reaktion auf die Echtzeit-Bedrohungsinformationen von Wiz. Illumio CloudSecure nutzt die Daten von Wiz, um automatisch granulare Segmentierungskontrollen bereitzustellen, die die Angriffsfläche minimieren und Angriffe eindämmen.

Wie funktioniert die Integration von Illumio und Wiz?

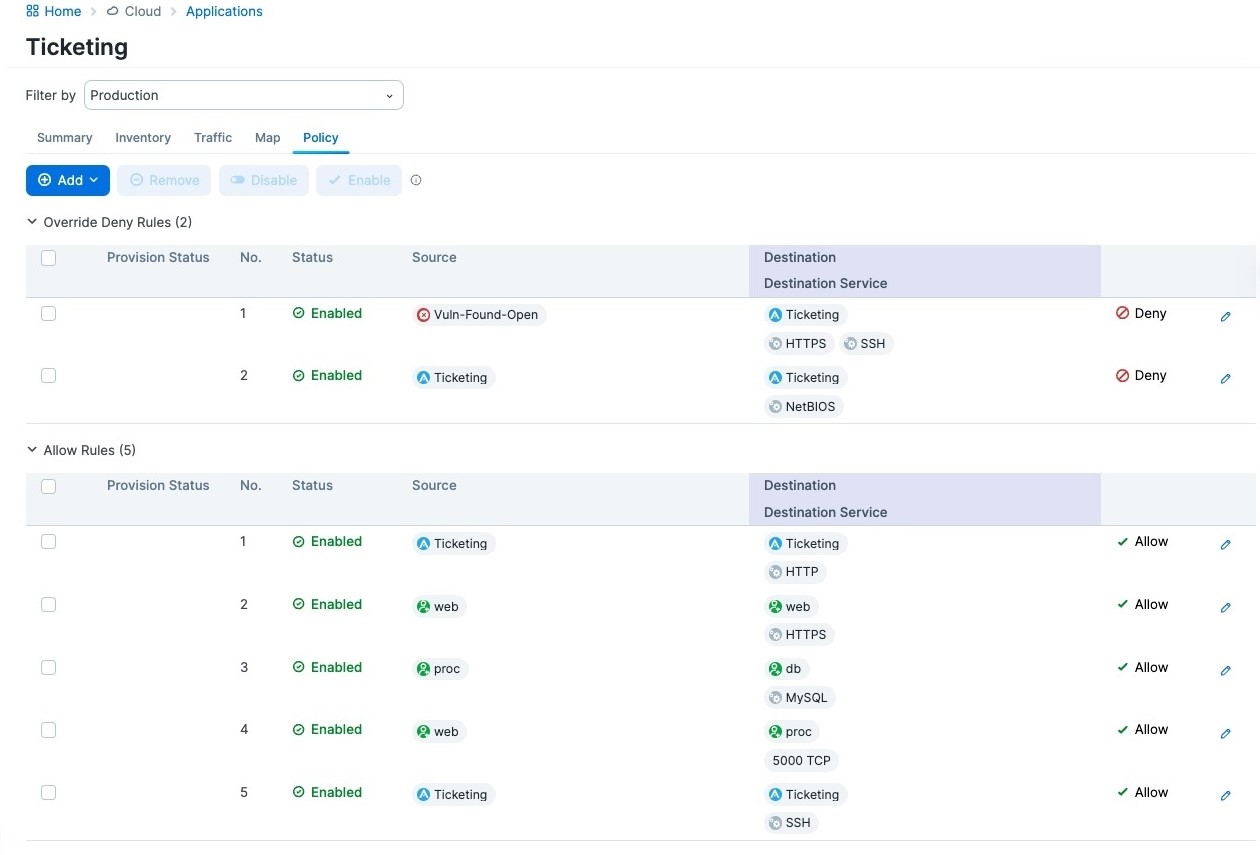

Wiz scannt Cloud-Ressourcen auf Schwachstellen und andere Probleme. Und wenn etwas gefunden wird, das von kritischer Natur ist, wendet es ein AWS- oder Azure-Tag auf diese Ressource an.

Illumio CloudSecure importiert dann dieses Tag und ordnet es einem Illumio-Label zu. Wenn ein Tag als "Schwachstelle" markiert ist, führt dies dazu, dass Illumio "Schwachstelle" einem Illumio-Label zuordnet und eine auf diesem Label basierende Richtlinie anwendet, um das Gerät zu isolieren.

Sicherheitsteams können Illumio dann verwenden, um Verweigerungsregeln zu erstellen, wenn ein Host mit dem Label "Schwachstelle" versehen wird. Diese Verweigerungsregeln treten in Kraft und isolieren diese Workload z. B. von der Möglichkeit, über HTTP oder SSH eine Verbindung zu etwas anderem herzustellen.

Die Integration zwischen Illumio und Wiz ermöglicht es Unternehmen, das Schwachstellenmanagement und die Eindämmung von Sicherheitsverletzungen in der Cloud proaktiv zu rationalisieren und so die Cyber-Resilienz erheblich zu verbessern.

Zero-Trust-Segmentierung ist ein Backstop für die Erkennung von Bedrohungen

Herkömmliche Netzwerksicherheitsmodelle stützen sich stark auf Perimeterschutzmaßnahmen, wie z. B. Firewalls, um sich vor externen Bedrohungen zu schützen. Diese Abwehrmaßnahmen reichen jedoch nicht aus, um die komplexen Umgebungen von heute zu sichern, und moderne Cyberangriffe umgehen diese Abwehrmaßnahmen oft.

Die Zero-Trust-Segmentierung (ZTS) verfolgt einen anderen Ansatz, indem sie davon ausgeht, dass Angriffe unvermeidlich sein werden. Anstatt davon auszugehen, dass alle Angriffe verhindert werden können, ermöglicht ZTS Sicherheitsteams, sich auf potenzielle Sicherheitsverletzungen vorzubereiten und die Sicherheit kontinuierlich zu verbessern, wenn sich die Bedrohungslandschaft ändert. ZTS verwendet granulare Sicherheitsrichtlinien und Segmentierung, um zu verhindern, dass sich Angreifer lateral innerhalb des Netzwerks bewegen können. Durch die Segmentierung des Netzwerks in kleinere, isolierte Zonen und die Durchsetzung von Sicherheitsrichtlinien, die auf dem Prinzip der geringsten Rechte basieren, reduziert ZTS die Angriffsfläche und begrenzt die Auswirkungen potenzieller Sicherheitsverletzungen.

In diesem Zusammenhang ist ZTS ein Rückhalt für Bedrohungserkennungsplattformen wie Wiz, indem es alle Bedrohungen eindämmt und isoliert, die es schaffen, den Netzwerkperimeter zu durchdringen oder andere Sicherheitsmaßnahmen zu umgehen. Selbst wenn es einer Bedrohung gelingt, ein Segment des Netzwerks zu infiltrieren, wird sie mit zusätzlichen Barrieren konfrontiert, wenn sie versucht, sich seitlich zu anderen Segmenten zu bewegen.

ZTS ergänzt auch die Funktionen zur Bedrohungserkennung, indem es zusätzlichen Kontext für Sicherheitswarnungen bereitstellt. Durch die Korrelation des Netzwerkverkehrs mit Segmentierungsrichtlinien können Sicherheitsteams besser zwischen legitimen Aktivitäten und potenziellen Bedrohungen unterscheiden. Diese Kontextinformationen verbessern die Genauigkeit der Bedrohungserkennung und ermöglichen es Sicherheitsteams, ihre Reaktionsbemühungen effektiver zu priorisieren.

Testen Sie Illumio 30 Tage lang kostenlos. Starten Sie jetzt Ihre kostenlose Testversion .

.png)

.webp)