Mind the Gap: Warum EDR eine Zero-Trust-Segmentierung benötigt

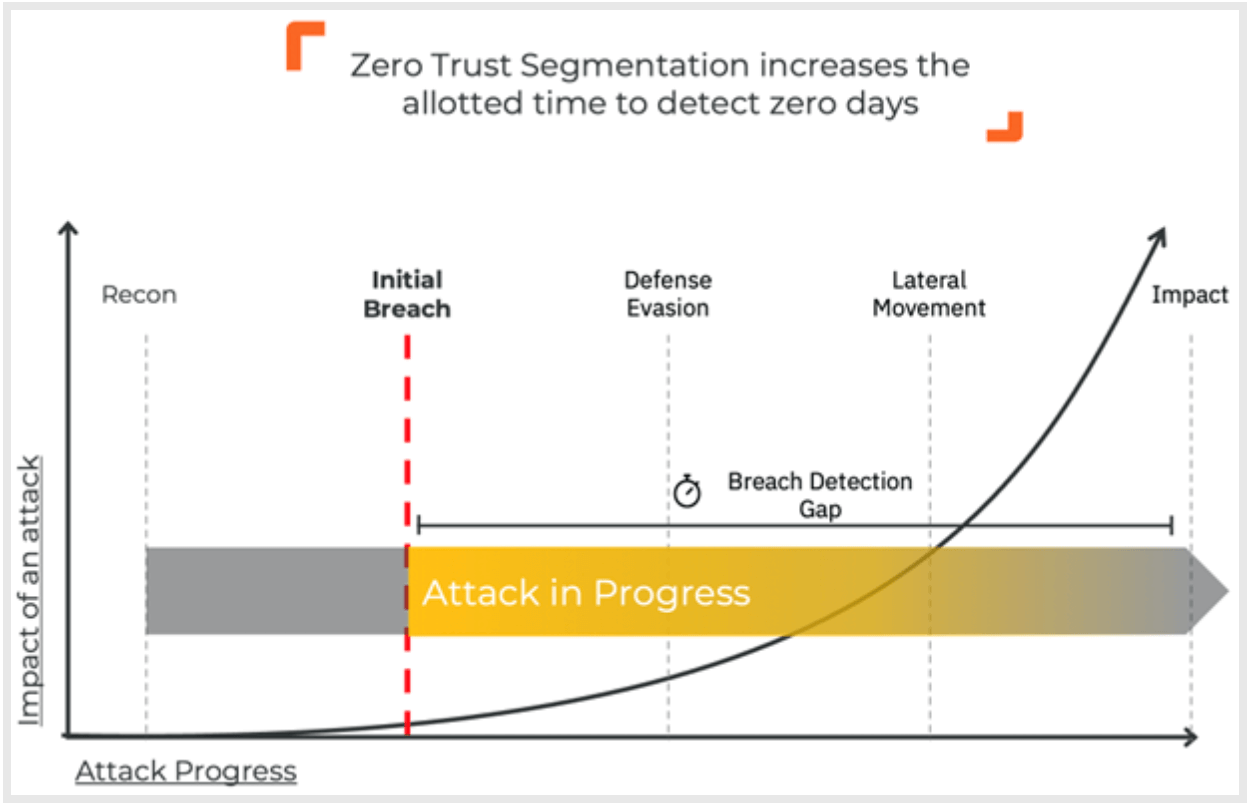

Die Verweildauer, auch bekannt als Lücke zur Erkennung von Sicherheitsverletzungen, beschreibt das Delta zwischen dem ersten Auftreten und der Erkennung. Im Bereich der Cybersicherheit konzentrieren wir uns darauf, die Verweildauer zu verkürzen, um Angriffe zu vereiteln, bevor sie Schaden anrichten können. Trotz unermüdlicher Innovationen bei den Erkennungsfunktionen müssen wir anerkennen, dass es sich per Definition um ein Katz-und-Maus-Spiel handelt, bei dem der Angreifer immer im Vorteil ist.

Als Verteidiger sind wir dabei, die Konsequenzen der realen Welt zu sehen. Erst in den letzten Monaten haben wir von Sicherheitsverletzungen bei MediBank, Uber und Plex gelesen. Diese Vorfälle erinnern uns daran, dass ein Verstoß unvermeidlich und, insbesondere im Fall der MediBank, kostspielig ist.

Die Zukunft der Detektion

Innovationen im Bereich des maschinellen Lernens (ML) und der künstlichen Intelligenz (KI) durch Anbieter von Endpoint, Detection & Response (EDR) haben Blue Teams in den letzten zehn Jahren einen deutlichen Leistungssprung beschert, aber diese Technologie hat ihre Grenzen.

Die Erkennung kann immer noch umgangen werden.

Beispielsweise wirkt sich eine Änderung der Sprache des Malware-Codes, die Temperierung des Agents oder dateilose Malware erheblich auf die Erkennungsrate aus. Unsere defensiven Tools werden immer intelligenter, um diese Lücken zu schließen, aber das wird die Angreifer nur dazu bringen, kreativere Problemumgehungen zu entwickeln.

Mit jeder Änderung des Verhaltens oder des Codes müssen sich EDR-Anbieter anpassen, was zu einer erhöhten Mean Time to Detection (MTTD) führt.

Was bedeutet das für uns? Unternehmen haben über 28 Milliarden US-Dollar in die Endpunktsicherheit investiert, wobei der Schwerpunkt auf der Erkennung liegt, während Sicherheitsverletzungen immer noch unentdeckt bleiben. Tatsächlich benötigt ein Unternehmen durchschnittlich 277 Tage, um eine Sicherheitsverletzung zu identifizieren und einzudämmen, wie aus dem 2022 Cost of a Data Breach Report von IBM hervorgeht.

Eine lange Verweildauer gibt Angreifern die Möglichkeit, sich unentdeckt über das Netzwerk zu verbreiten, Persistenz aufzubauen, sekundäre Hintertüren zu erstellen und schließlich Daten zu exfiltrieren oder Ransomware einzusetzen.

Halten Sie sich nicht lange damit auf: EDR wird benötigt, um auf Bedrohungen zu reagieren

Aber das Benennen einer Schwachstelle macht EDR nicht zu ineffektiv. Tatsächlich können wir argumentieren, dass EDR jetzt wichtiger denn je ist, da wir versuchen, Daten aus allen Quellen in einer einzigen Sicherheitsplattform mit XDR zu konsolidieren.

Es ist auch wichtig, den letzten Buchstaben in EDR - Antwort - zu nennen. Die Suche nach Bedrohungen ohne eine leistungsfähige EDR-Lösung ist nahezu unmöglich.

Die Fähigkeit, in großem Umfang auf einen Vorfall zu reagieren, ist die einzige Möglichkeit, einen Angreifer aus einer bestehenden Umgebung zu entfernen, und hier müssen wir uns auf EDR verlassen, wenn es darum geht, Bedrohungen von unseren Endpunkten zu entfernen.

Ein neues Paradigma - Eindämmung von Sicherheitsverletzungen

Defense in Depth, d. h. das Hinzufügen unabhängiger Schichten von Sicherheitskontrollen, ist unser bester Schritt in die Zukunft. Auf diese Weise haben wir, wenn die Erkennung nicht ausreicht, andere Verteidigungsebenen zur Verfügung.

Das bedeutet nicht, dass wir aufhören sollten, uns auf die Reduzierung der Verweildauer zu konzentrieren. Wir müssen nur dem Hamsterrad entkommen und neue Verteidigungsebenen implementieren, die nicht von der Entdeckung abhängen. Investitionen in die Eindämmung von Sicherheitsverletzungen sind unser effektivster Schritt in die Zukunft.

Durch die Implementierung von Zero Trust Segmentation (ZTS) auf allen unseren Endpunkten mit Illumio Endpoint können wir proaktiv verhindern, dass sich zukünftige Angreifer von einem einzigen kompromittierten Endpunkt auf das gesamte Netzwerk ausbreiten. Indem wir uns auf die Eindämmung konzentrieren, verlängern wir die Zeit, die unsere EDR-Lösung hat, um eine Sicherheitsverletzung zu erkennen, bevor sie zu einer Katastrophe wird, und verändern die Art und Weise, wie wir über MTTD und Verweildauer denken.

Wie Erdnussbutter und Gelee

Illumio füllt die Lücke zwischen Vorfall und Erkennung, unabhängig vom Angriffsmuster.

Die Kombination von proaktiver Technologie wie ZTS mit reaktiver Technologie wie EDR auf jedem Endpunkt verringert die Schwäche der Verweildauer und erhöht gleichzeitig die Reaktionsfähigkeit erheblich. Laut der offensiven Sicherheitsfirma Bishop Fox konnte die Kombination von Erkennung und Reaktion mit Illumio die Ausbreitung eines Angreifers radikal reduzieren und gleichzeitig 4-mal schneller erkennen.

Verstöße werden nirgendwo hingehen. Aber durch die Eindämmung von Sicherheitsverletzungen auf jedem Endpunkt stellen Sie sicher, dass Ihr Unternehmen gegen alles, was noch kommen wird, widerstandsfähig ist.

Erfahren Sie mehr darüber , warum Sie sowohl EDR als auch Zero Trust-Segmentierung benötigen.

Kontaktieren Sie uns noch heute, um eine Beratung und Demonstration zu vereinbaren.

.png)