10 Gründe, warum staatliche und lokale Behörden Zero-Trust-Segmentierung implementieren sollten

Es ist leicht anzunehmen, dass Bedrohungsakteure kommerziellen Zielen Vorrang vor staatlichen Zielen einräumen – Organisationen des privaten Sektors haben den Eindruck, dass sie über wertvollere Daten und tiefere Taschen verfügen, die sie ausnutzen können.

Aber das ist nur ein Mythos. Staatliche Ressourcen sind aus mehreren Gründen verlockende Ziele, darunter ideologische Ansichten, Propaganda, Störung der Infrastruktur, Abbau von Vertrauen und finanzieller Gewinn. Staatliche und lokale Behörden sind für ihre Gemeinden von entscheidender Bedeutung, und es ist von entscheidender Bedeutung, dass sie vor unvermeidlichen Sicherheitsverletzungen und Ransomware-Angriffen geschützt sind. Aus diesem Grund ist es für staatliche und lokale Behörden unerlässlich, die Zero-Trust-Segmentierung (ZTS), auch Mikrosegmentierung genannt, zu implementieren.

Hier sind 10 Gründe, warum staatliche und lokale Behörden die Zero-Trust-Segmentierung implementieren müssen.

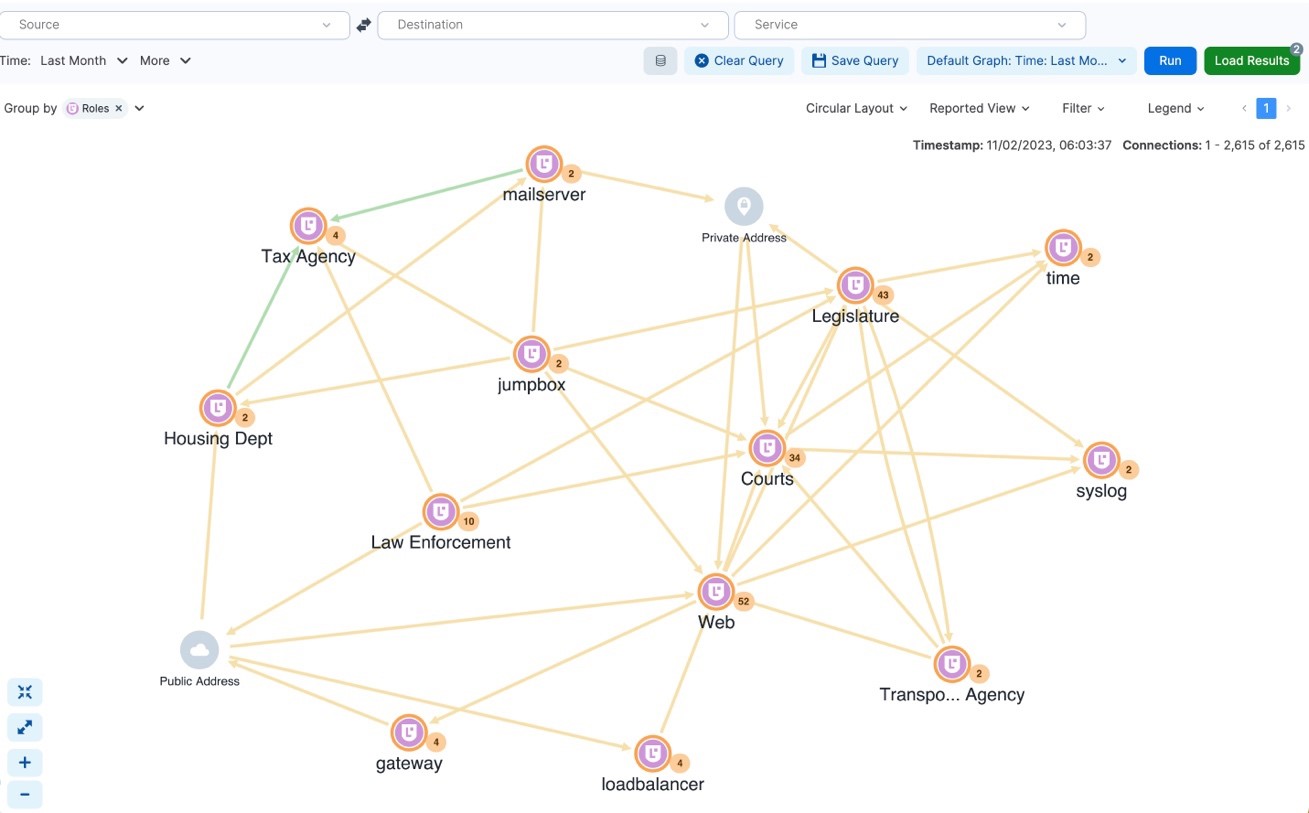

1. Mikrosegmentierung bietet konsistente End-to-End-Transparenz über die gesamte Angriffsfläche

Sie können nicht erzwingen, was Sie nicht sehen können. Ein wesentlicher erster Schritt, um die Schwachstellen Ihrer Behörde zu erkennen und unvermeidliche Verstöße einzudämmen, besteht darin, den aktuellen Netzwerkverkehr visualisieren zu können.

Die Zero-Trust-Segmentierung ermöglicht einen vollständigen Überblick über das gesamte Anwendungsverhalten über alle Ressourcen hinweg in allen Behördenumgebungen und deckt alle Abhängigkeiten auf. Dies ist der erste Schritt bei der Entscheidung, was segmentiert werden soll.

2. Schützen Sie kritische Daten und Ressourcen

Sobald Sie einen vollständigen Überblick über die Netzwerkkonnektivität erhalten haben, können Sie mit der Sicherung Ihrer wichtigsten Daten, Anwendungen, Systeme und Ressourcen mit Zero-Trust-Segmentierung beginnen.

Die Mikrosegmentierung ist die Grundlage jeder Zero-Trust-Infrastruktur und ermöglicht es Ihnen, die Vertrauensgrenze direkt auf jeden Workload zu erweitern, ohne sich auf vorhandene Netzwerkgrenzen verlassen zu müssen. Sie können alles segmentieren, vom gesamten Rechenzentrum bis hin zu einem bestimmten Prozess für einen bestimmten Workload.

Wenn es unweigerlich zu Sicherheitsverletzungen und Ransomware-Angriffen kommt, dämmt die Zero-Trust-Segmentierung den Angriff sofort an der Quelle ein, schützt kritische Elemente und begrenzt die Auswirkungen des Angriffs. Während einer aktiven Sicherheitsverletzung trägt die Zero-Trust-Segmentierung dazu bei, Daten zu schützen und den Betrieb am Laufen zu halten, indem sie Sicherheitsteams dabei hilft, den Zugriff auf Systeme zu verstehen, Sicherheitsrichtlinien zu implementieren, um den Systemzugriff einzuschränken, und den gesamten Datenverkehr zu melden und zu analysieren, der nicht den Regeln entspricht.

3. Reduzieren Sie das Ransomware-Risiko drastisch

Alle Angriffe, auch Ransomware, haben eines gemeinsam: Sie bewegen sich gerne. Unabhängig davon, ob Ransomware von einer internationalen Cybercrime-Bande oder einem opportunistischen, kleinen Hacker entwickelt wurde, sie alle wollen sich so schnell wie möglich zwischen den Arbeitslasten ausbreiten.

Fast alle Angriffe verwenden eine kleine Anzahl bekannter Ports, einschließlich der Protokolle RDP, SMD und SSH. Bedrohungsakteure nutzen diese Ports, da sie auf den meisten modernen Betriebssystemen in der Regel offen bleiben, aber von IT-Teams oft unbemerkt und vergessen werden. Dies macht sie zu einem einfachen, ruhigen Ort, um auf das Netzwerk zuzugreifen.

Mit Zero Trust Segmentatation können Sicherheitsteams Sicherheitsrichtlinien aktivieren, die diese Ports sofort auf allen Ressourcen blockieren und so das Ransomware-Risiko drastisch reduzieren. Teams können problemlos Ausnahmen machen, um nur Ressourcen zuzulassen, die mit den Ports kommunizieren müssen, um Zugriff zu erhalten.

Auf diese Weise wird das Schwachstellenrisiko drastisch reduziert. Wenn eine Workload infiziert ist, kann sie sich nicht über den Rest des Netzwerks ausbreiten und sich nicht auf andere Ressourcen in der Agentur auswirken.

4. Testen von Richtlinien vor der Bereitstellung

Da viele Behörden des öffentlichen Sektors auf begrenzte Budgets und Personal angewiesen sind, ist es wichtig, dass die Sicherheit von Anfang an richtig implementiert wird – ohne dass ständige Rollbacks und Anpassungen erforderlich sind.

Sicherheitsteams können dieses Problem mit dem Simulationsmodus von Illumio vermeiden. Illumio simuliert die Auswirkungen, die neue Regeln nach der Einführung gehabt hätten, ohne dass sie jemals eingesetzt werden mussten. Auf diese Weise können Teams Richtlinien im Simulationsmodus ändern und optimieren.

Mit dem Simulationsmodus von Illumio können Sicherheitsteams den Zeitaufwand für Richtlinienkorrekturen reduzieren, positive Beziehungen zu Anwendungseigentümern pflegen und sicherstellen, dass die Sicherheit den Betrieb der Behörde nicht beeinträchtigt.

5. Automatisieren Sie die Reaktion auf Vorfälle bei Ransomware

In jeder Sicherheitsarchitektur befindet sich das langsamste Glied in der Workflow-Kette zwischen der Tastatur und dem Stuhl. Die meisten modernen Cyberangriffe verbreiten sich schneller, als jeder Mensch – und manchmal auch ein Erkennungstool – in der Lage ist, auf den Angriff zu reagieren und ihn einzudämmen. Die Reaktion auf Angriffe erfordert eine automatisierte Lösung.

Zero Trust Segmentation bietet die automatisierte Änderung von Richtlinienänderungen aus externen Quellen durch die Integration mit SOAR-Lösungen.

Wenn Splunk beispielsweise eine Warnung über eine neue Zero-Day-Malware erhält, die einen Port verwendet, der derzeit zwischen Workloads zugelassen ist, sendet das SOAR-Plugin von Illumio für Splunk API-Aufrufe von Splunk an Illumio. Illumio setzt automatisch Enforcement Boundaries ein, um den Port zu schließen, ohne dass ein manueller Eingriff erforderlich ist.

6. Holen Sie sich Zero-Trust-Sicherheit für Remote-Benutzer

Noch vor wenigen Jahren wurde auf die meisten kritischen Ressourcen des öffentlichen Sektors über sichere lokale Rechenzentren zugegriffen. Aber die heutige Realität sieht so aus, dass auf viele dieser Ressourcen heute von überall aus zugegriffen werden kann – aus der Ferne.

Während viele Behörden veraltete VPN-Zugriffsmethoden durch ZTNA-Lösungen (Zero Trust Network Access) ersetzen, reicht dies nicht aus, um die Ausbreitung von Sicherheitsverletzungen und Ransomware-Angriffen zu stoppen und einzudämmen, wenn sie unvermeidlich auftreten.

Durch die Kopplung von ZTNA mit ZTS können Sicherheitsteams sicherstellen, dass Workloads sowohl am Netzwerkperimeter als auch innerhalb des Netzwerks Zugriff mit den geringsten Rechten haben. Zero Trust Segmentation lässt sich problemlos in Ihre bestehende ZTNA-Lösung wie Appgate integrieren, um End-to-End-Zero-Trust-Sicherheit zu bieten.

7. Sichern Sie Legacy- und End-of-Life-Ressourcen

Viele Regierungsbehörden arbeiten weiterhin mit Legacy- und End-of-Life-Ressourcen, die die Bereitstellung von Software von Drittanbietern oft nicht unterstützen. Oder selbst wenn die Bereitstellung von Software möglich ist, gibt es Compliance-Vorschriften, die dies verbieten.

Die Zero-Trust-Segmentierung ermöglicht eine Zero-Trust-Sicherheitsarchitektur mit oder ohne Agent.

Illumio kann auch über Tools wie Precisely direkt in IBM-Hardware integriert werden. Auf diese Weise kann Illumio Telemetriedaten vom IBM-Server nutzen und die Richtlinie dann direkt auf den Server übertragen, wodurch IBM-Hardware vollständig in eine vollständige Zero-Trust-Sicherheitsarchitektur integriert werden kann.

8. Vermeiden Sie rechtliche Konsequenzen durch die Zahlung von Lösegeld

Wenn Ransomware ein Unternehmen entführt, wird es oft als einfacher und billiger angesehen, das Lösegeld zu zahlen. Für öffentliche Stellen besteht jedoch das Risiko, gegen staatliche Sanktionen zu verstoßen.

Insbesondere US-Behörden riskieren rechtliche Konsequenzen für "Geschäfte" mit Terroristen, wenn sie Lösegeld an Länder überweisen, die auf der Sanktionsliste des Office of Foreign Assets Control der US-Regierung stehen. Und im Oktober 2023 haben sich 40 Länder, darunter die USA, darauf geeinigt, kein Lösegeld an Cyberkriminelle zu zahlen. Auch wenn diese Erklärung nicht die Grundlage für spezifische Mandate oder Konsequenzen legte, könnte sie zu weiteren Maßnahmen der Regierungen der Welt führen.

Auch wenn Ransomware-Angriffe unvermeidlich sind, dämmt die Zero-Trust-Segmentierung Ransomware ein und verhindert, dass sie auf die Daten und Ressourcen zugreift, die die Behörden zur Aufrechterhaltung des Betriebs benötigen. Das bedeutet, dass die Behörden nach einem Verstoß Zeit für die Behebung haben, anstatt unter Druck gesetzt zu werden, ein Lösegeld zu zahlen, um die Systeme wieder online zu bringen.

9. Compliance-Anforderungen erfüllen

Fast alle staatlichen und lokalen Behörden unterliegen irgendwelchen Vorschriften, die die Einhaltung bestimmter Sicherheitsanforderungen erfordern.

Oft basieren diese Anforderungen auf dem jüngsten OMB Zero Trust Memo , das vom Weißen Haus im Januar 2022 herausgegeben wurde. Dieses Mandat verlangt von den Bundesbehörden, das Zero-Trust-Sicherheitsmodell zu implementieren, wie es im CISA Zero Trust Maturity Model (ZTMM) definiert ist. Obwohl das Mandat nicht speziell für staatliche und lokale Behörden gilt, befolgen viele öffentliche Stellen diese Richtlinien.

Das Modell der CISA umfasst fünf Schutzsäulen, darunter Identität, Geräte, Netzwerke, Anwendungen und Workloads sowie Daten. Die Zero-Trust-Segmentierung ermöglicht es Behörden, alle fünf Säulen über eine einheitliche Sicherheitsplattform zu sichern. Auf diese Weise können Behörden das gleiche Maß an Cybersicherheit implementieren wie Bundesbehörden.

10. Sehen Sie einen effizienten, messbaren ROI

Angesichts begrenzter Finanzmittel und Ressourcen ist es wichtiger denn je, dass die Behörden eine maximale Rendite aus ihren Sicherheitsinvestitionen sicherstellen können.

Die Zero-Trust-Segmentierung bietet eine zuverlässige, skalierbare und schnelle Eindämmung von Sicherheitsverletzungen, sodass Sie schnelle Erfolge erzielen und die Gewissheit haben, dass Sicherheitsverletzungen nicht zu Katastrophen werden. Noch besser ist, dass ESG-Untersuchungen zeigen, dass Unternehmen, die ZTS eingeführt haben, in der Lage sind, jährlich 5 Cyberkatastrophen abzuwenden, 14 weitere digitale Transformationsprojekte zu beschleunigen und mit 2,7-mal höherer Wahrscheinlichkeit über einen hocheffektiven Angriffsreaktionsprozess zu verfügen. Lesen Sie, wie Illumio-Kunden einen zuverlässigen ROI für die Sicherheit erzielen.

Weitere Informationen finden Sie in unserem Kurzbild: Illumio für Landes- und Kommunalverwaltungen.

Sind Sie bereit, mehr über Zero Trust-Segmentierung zu erfahren? Kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.

.png)

.webp)