10 Gründe, warum sich Schulen und Bezirke für die Zero-Trust-Segmentierung von Illumio entscheiden sollten

Cyberkriminelle sind auf der Suche nach verwundbaren Zielen, einschließlich solcher, denen es an ausreichenden Ressourcen zur Abwehr von Sicherheitsverletzungen mangelt – und leider stehen Schulen und Bezirke ganz oben auf dieser Liste.

Schulen und Bezirke verfügen oft über unzureichende oder veraltete Cybersicherheitsmaßnahmen, magere Budgets und begrenztes Sicherheitspersonal. Dadurch sind sie nicht auf Sicherheitsverletzungen oder Ransomware-Angriffe vorbereitet, die den Betrieb zum Erliegen bringen, sensible Daten von Schülern und Mitarbeitern preisgeben und Millionen von Dollar für die Behebung kosten könnten.

Schulen müssen proaktive Maßnahmen ergreifen, um die Ausbreitung unvermeidlicher Verstöße zu stoppen. Der Aufbau einer Zero-Trust-Sicherheitsstrategie ist der erste Schritt. Zero Trust Segmentation (ZTS), auch Mikrosegmentierung genannt, ist die Grundlage einer Zero Trust-Architektur. Erfahren Sie in diesem Leitfaden mehr über die Implementierung von ZTS in Ihrer Schule oder Ihrem Bezirk.

Hier sind 10 Gründe, warum Schulen und Bezirke Illumio ZTS implementieren müssen.

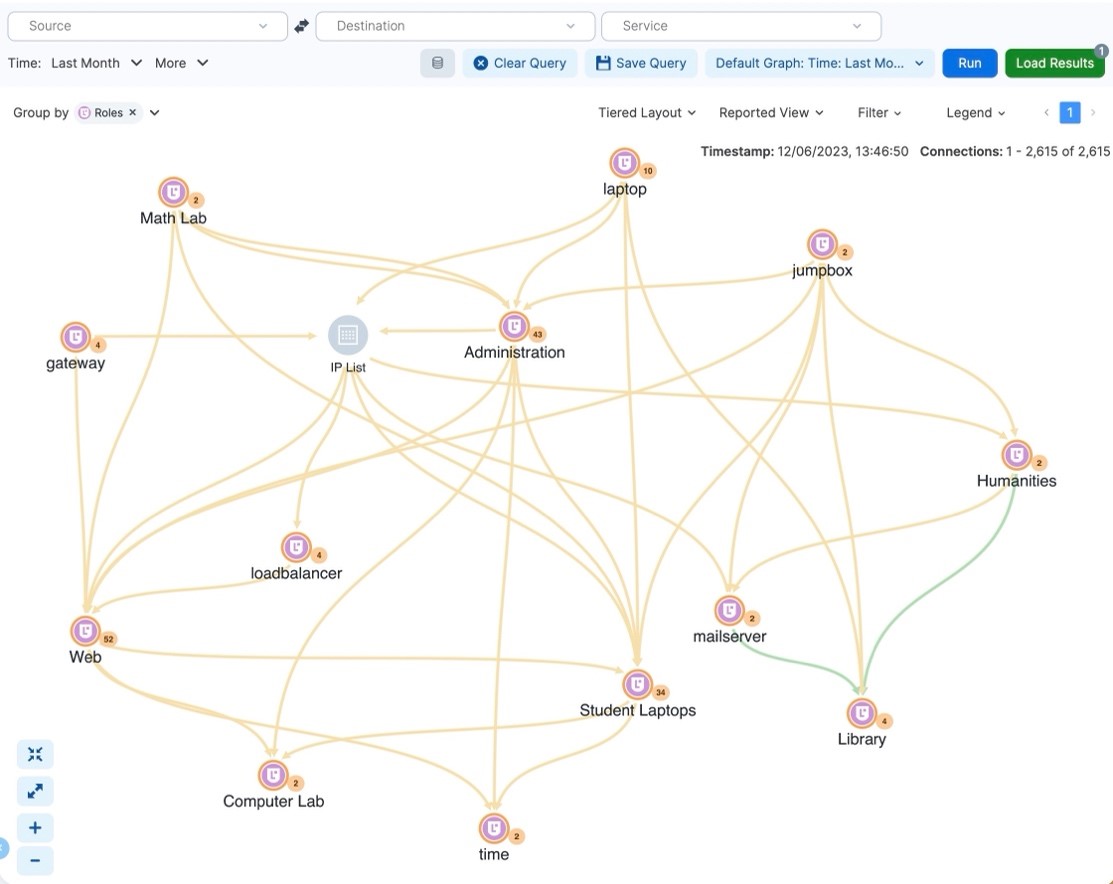

1. Vollständige Transparenz über alle Ressourcen

Sie können nicht erzwingen, was Sie nicht sehen können. Der erste Schritt zum Sichern der Rechenressourcen Ihrer Bildungseinrichtung besteht darin, den gesamten Datenverkehr über alle Ressourcen hinweg zu sehen. Sie müssen in der Lage sein, alle Abhängigkeiten zwischen allen Anwendungen sowie zwischen lokalen Ressourcen und allen in der Cloud bereitgestellten Ressourcen zu sehen.

Die meisten Schulen haben eine grundlegende Trennung zwischen akademischen und studentischen Ressourcen, wie z. B. einen Switch oder eine Firewall, die zwischen ihnen bereitgestellt wird, oder sogar einen "Air Gap" zwischen den beiden Ressourcengruppen. Sie müssen in der Lage sein, zu sehen, welcher Live-Datenverkehr derzeit innerhalb der einzelnen Grenzen und über sie hinweg vorhanden ist.

Illumio bietet einen umfassenden Überblick über den gesamten Datenverkehr über alle Rechenressourcen hinweg – über die gesamte Schule oder den gesamten Bezirk hinweg – und deckt alle Abhängigkeiten zwischen ihnen auf. Diese End-to-End-Transparenz kann ein Augenöffner sein: Studenten sind oft sehr kreativ, wenn es darum geht, Lücken in Sicherheitslösungen für "ethisches Hacking" zu finden oder sich an weniger als ethischen Eingriffen zu beteiligen. Dabei handelt es sich oft um die gleichen Sicherheitslücken, die auch von externen Cyberkriminellen genutzt werden. Transparenz ist der erste Schritt bei der Entscheidung, welche Ressourcen voneinander segmentiert werden sollen.

2. Schützen Sie kritische Daten und Ressourcen

Sobald Sie einen vollständigen Überblick über die Netzwerkkonnektivität erhalten haben, können Sie mit der Sicherung Ihrer wichtigsten Daten, Anwendungen, Systeme und Ressourcen mit Illumio ZTS beginnen.

ZTS ist die Grundlage jeder Zero-Trust-Sicherheitsarchitektur und ermöglicht es Ihnen, die Vertrauensgrenze direkt auf jeden Workload zu erweitern, ohne sich auf vorhandene Netzwerkgrenzen oder Sicherheits-Appliances verlassen zu müssen. Sie können alles segmentieren, von einem ganzen Schulcampus oder Bezirksamt bis hin zu einem bestimmten Prozess für eine bestimmte Arbeitslast in einem Computerraum der Schule.

Wenn Sicherheitsverletzungen und Ransomware-Angriffe auf Ihre Schul- oder Bezirksbüros abzielen – und das werden sie –, dämmt Illumio ZTS den Angriff sofort an seiner Quelle ein, stoppt die laterale Bewegung und begrenzt die Auswirkungen des Angriffs auf eine gesamte Schule oder einen gesamten Bezirk. Während einer aktiven Sicherheitsverletzung trägt ZTS zum Schutz von Daten und zur Aufrechterhaltung des Schulbetriebs bei, indem es den IT-Teams des Schulbezirks hilft, den Zugriff auf Systeme zu verstehen, Sicherheitsrichtlinien zu implementieren, um den Systemzugriff einzuschränken, und den gesamten Datenverkehr zu melden und zu analysieren, der nicht den Sicherheitsregeln entspricht.

3. Reduzieren Sie das Ransomware-Risiko drastisch

Alle Angriffe, auch Ransomware, haben eines gemeinsam: Sie bewegen sich gerne. Unabhängig davon, ob die Sicherheitsverletzung von einer internationalen Cybercrime-Bande oder einem aufstrebenden studentischen Hacker begangen wird, sie alle wollen so schnell wie möglich zwischen den Arbeitslasten wechseln.

Fast alle Ransomware-Angriffe verwenden eine kleine Anzahl bekannter Ports, die in allen modernen Betriebssystemen vorhanden sind, wie z. B. Remote Desktop Protocol (RDP), Server Message Block (SMD) und Secure Shell (SSH). Ransomware nutzt diese offenen Ports, um laterale Verbindungen zwischen Ressourcen herzustellen und dann ihre bösartigen Nutzlasten schnell über so viele Ressourcen wie möglich zu übermitteln. Dies macht es für Ransomware einfach, sich schnell in einer Schule oder einem Bezirk auszubreiten – und das kann passieren, ohne dass die Firewall des Umkreisnetzwerks davon Kenntnis hat oder eine Möglichkeit hat, sie zu stoppen.

Und da die meisten Schulnetzwerke flach sind und es nur wenige oder gar keine Netzwerksegmente in einem Bezirk gibt, gibt es in der Regel keine Hindernisse für diese schnelle Ausbreitung. Das Fehlen einer Segmentierung ist gleichbedeutend damit, dass alle Schultüren außerhalb der Schulzeit unverschlossen bleiben und so zu einem leichten Ziel für Kriminelle werden. Die Segmentierung ist eine Grundvoraussetzung.

Mit Illumio ZTS können Sicherheitsteams Sicherheitsrichtlinien aktivieren, die alle offenen Ports auf allen Ressourcen in der gesamten Schule oder im gesamten Bezirk blockieren und dann nur selektiv Ports auf bestimmten Rechenressourcen für vorab genehmigte Ziele öffnen. Dadurch wird jede Computeworkload in beliebiger Größenordnung über die gesamte Schule oder den gesamten Bezirk zu einem Segment, und jedes Segment vertraut standardmäßig keinem anderen Segment. Unbekannte Rechenressourcen, die versuchen, auf die Umgebung zuzugreifen, z. B. ein neuer Schülerlaptop, können standardmäßig keine Verbindung zu einer Ressource herstellen, da sie von Segmenten umgeben sind.

Diese Standardverweigerungsrichtlinie reduziert die Fähigkeit von Ransomware, Schaden anzurichten, drastisch. Eine Schule kann tatsächlich während der Schulzeit eine Live-Sicherheitsverletzung erleben, ohne zu riskieren, dass ein kleines Problem schnell zu einer Katastrophe eskaliert.

Das Ziel ist die Eindämmung von Sicherheitsverletzungen – Schulen und Bezirke müssen davon ausgehen, dass eine Sicherheitsverletzung zum denkbar schlechtesten Zeitpunkt auftreten wird.

4. Testen von Richtlinien vor der Bereitstellung

Da die meisten Schulen und Bezirke auf begrenzte Budgets und Personal angewiesen sind, ist es wichtig, dass die Cybersicherheit gleich beim ersten Mal richtig implementiert wird – ohne dass ständige Rollbacks und Anpassungen erforderlich sind und gleichzeitig anfällig für Sicherheitsverletzungen bleibt.

Sicherheitsteams können dieses Problem mit dem Simulationsmodus von Illumio vermeiden. Illumio simuliert die Auswirkungen, die neue Regeln nach der Bereitstellung haben werden, bevor sie bereitgestellt werden. Auf diese Weise können Teams im Simulationsmodus Richtlinien ändern und optimieren, ohne zu riskieren, während der Implementierung etwas zu beschädigen.

Auf diese Weise können Sicherheitsteams den Zeitaufwand für Richtlinienkorrekturen reduzieren, positive Beziehungen zu Anwendungsbesitzern pflegen und sicherstellen, dass die Sicherheit den Betrieb des Schulbezirks nicht beeinträchtigt.

5. Automatisieren Sie die Reaktion auf Vorfälle bei Ransomware

In jeder Sicherheitsarchitektur befindet sich das langsamste Glied in der Workflow-Kette zwischen der Tastatur und dem Stuhl. Die meisten modernen Cyberangriffe verbreiten sich schneller, als jeder Mensch – und manchmal jedes Erkennungstool – in der Lage ist, auf den Angriff zu reagieren und ihn einzudämmen. Die Reaktion auf Angriffe erfordert eine automatisierte Lösung.

Illumio ZTS bietet die automatisierte Änderung von Richtlinienänderungen aus externen Quellen durch Integration mit SOAR-Lösungen.

Wenn Splunk beispielsweise eine Warnung über eine neue Zero-Day-Malware erhält, die einen Port verwendet, der derzeit zwischen Workloads zugelassen ist, sendet das SOAR-Plugin von Illumio für Splunk API-Aufrufe von Splunk an Illumio. Illumio setzt automatisch Enforcement Boundaries ein, um den Port zu schließen, ohne dass ein manueller Eingriff erforderlich ist.

Auf diese Weise kann die Sicherheitslösung so schnell reagieren, wie sich Malware zu verbreiten versucht. Je komplexer die Sicherheitslösung ist, desto mehr Zeit wird damit verschwendet, eine Sicherheitsverletzung zu verstehen, bevor eine Richtlinienentscheidung getroffen wird. Die Eindämmung von Sicherheitsverletzungen muss so schnell erfolgen wie die Sicherheitsverletzung selbst.

6. Holen Sie sich Zero-Trust-Sicherheit für Remote-Benutzer

Die meisten Schulen und Bezirke ermöglichen Schülern und Mitarbeitern den Fernzugriff auf Ressourcen, in der Regel mit von der Schule ausgegebenen Geräten, manchmal aber auch mit persönlichen Geräten. Das bedeutet, dass die Sicherheitslösung davon ausgehen muss, dass sowohl legitimer – als auch illegitimer – Datenverkehr von überall kommen kann, und nicht davon ausgehen kann, dass Remote-Geräte standardmäßig sicher sind.

Viele Schulen ersetzen den veralteten VPN-Zugang (Virtual Private Network) durch ZTNA-Lösungen (Zero Trust Network Access), aber weder ZTNA noch VPNs allein können die Ausbreitung von Sicherheitsverletzungen stoppen und eindämmen, sobald sie unweigerlich den Perimeter passieren. Sicherheitsrisiken können sich sowohl innerhalb des Netzwerks als auch außerhalb befinden, und die Sicherheitsstrategie einer Schule muss auf beide Möglichkeiten vorbereitet sein.

Durch die Kopplung von ZTNA oder VPN mit Illumio ZTS können Sicherheitsteams sicherstellen, dass Workloads sowohl am Netzwerkperimeter als auch innerhalb des Netzwerks Zugriff mit den geringsten Rechten haben. Illumio errichtet Segmente um jede einzelne Rechenressource der Schule, und wenn die Grenze des Fernzugriffs durchbrochen und eine Ressource gekapert wird, verhindert Illumio, dass diese erste Ressource anderen Ressourcen Schaden zufügt. Illumio ersetzt die Sicherheit des Fernzugriffs nicht, sondern vervollständigt sie.

7. Sichern Sie Legacy- und End-of-Life-Ressourcen

Viele Schulen und Bezirke können sich nicht den Luxus leisten, ihre Rechenressourcen alle paar Jahre kontinuierlich zu aktualisieren, und müssen sich auf Legacy- und End-of-Life-Ressourcen verlassen, die häufig die Sicherheitsbereitstellung von Software von Drittanbietern nicht unterstützen. Oder selbst wenn die Bereitstellung von Software möglich ist, kann es Compliance-Vorschriften geben, die dies verbieten.

Illumio ZTS ermöglicht eine Zero-Trust-Sicherheitsarchitektur mit oder ohne Agenten und ermöglicht so eine konsistente Zero-Trust-Sicherheitsarchitektur sowohl für moderne als auch für ältere Ressourcen.

Einige Schulen, insbesondere im Hochschulbereich, werden ältere Rechenplattformen wie Mainframes für Forschungszwecke verwenden. Illumio kann über Sicherheits-Middleware wie Precisely direkt in IBM-Hardware integriert werden. Auf diese Weise kann Illumio Telemetriedaten vom IBM-Server nutzen und dann Richtlinien direkt auf den Server übertragen, wodurch IBM-Hardware vollständig in eine vollständige Zero-Trust-Sicherheitsarchitektur integriert werden kann, zusammen mit Laptops, VMs, Bare-Metal-Maschinen und Cloud-Ressourcen, die alle zentral verwaltet werden.

Silos für das Sicherheitsmanagement sollten vermieden werden, da Managementsilos nur das Risiko erhöhen, dass sich eine Sicherheitsverletzung ausbreitet. Legacy-Hardware muss nicht als Silo verwaltet werden, und Illumio ermöglicht zentralisierte Verwaltungsvorgänge über hybride Ressourcen hinweg in einer gesamten Schule oder einem Bezirk.

8. Vermeiden Sie rechtliche Konsequenzen durch die Zahlung von Lösegeld

Wenn Ransomware eine Schule oder einen Bezirk entführt, wird oft die Entscheidung getroffen, einfach das Lösegeld zu zahlen , um das Problem so schnell wie möglich zu lösen. Dies mag leicht wie das kleinere Übel erscheinen, birgt aber das Risiko, gegen staatliche Sanktionen zu verstoßen.

US-Unternehmen, einschließlich Schulen und Bezirke, riskieren rechtliche Konsequenzen für "Geschäfte" mit Terroristen, wenn sie Lösegeld an Länder überweisen, die auf der Sanktionsliste des Office of Foreign Assets Control der US-Regierung stehen. Das bedeutet, dass, wenn Geld von einem Schulbezirk in die Hände internationaler Verbrecherringe fließt, die guten Absichten eines Schulbezirks Gefahr laufen, gegen staatliche Sanktionen zu verstoßen.

Illumio ZTS dämmt Ransomware-Angriffe ein, schränkt deren Wirksamkeit ein und hindert Angreifer daran, auf die Daten und Ressourcen zuzugreifen, die Schulen und Bezirke zur Aufrechterhaltung ihrer Dienste benötigen. Dies gibt dem Sicherheitspersonal Zeit, nach einer Sicherheitsverletzung Abhilfe zu schaffen, anstatt unter Druck gesetzt zu werden, schnell ein Lösegeld zu zahlen, um die Schulressourcen wieder online zu bringen.

9. Compliance-Anforderungen erfüllen

.webp)

Fast alle Schulen und Bezirke fallen unter irgendeine Art von Vorschriften, die die Einhaltung von Sicherheitsanforderungen erfordern. Zum Beispiel veröffentlicht das US-Bildungsministerium eine Zusammenfassung der Datensicherheitsanforderungen für K-12 und Hochschulbildung, einschließlich FERPA (Family Educational Rights and Privacy Act) und CIPA (Children's Internet Protection Act).

Diese Compliance-Anforderungen gelten für die Sicherung von Bildungsunterlagen von Schülern und das zuverlässige Blockieren des Internetzugangs für kindergefährdendes Material. Mit Illumio ZTS können Schulen und Bezirke eine Sicherheitsbarriere um jede einzelne Rechenressource der Schule aufrechterhalten, wobei eine Richtlinie zur Verweigerung von Zahlungsausfällen sicherstellt, dass eine Sicherheitsverletzung auf ein erhebliches Hindernis stößt, das es zu überwinden gilt.

Illumio ZTS ist ein wichtiger erster Schritt in einer Schule oder einem Bezirk, der die Einhaltung der Sicherheitsrichtlinien des US-Bildungsministeriums garantiert.

10. Sehen Sie einen effizienten, messbaren ROI

Angesichts begrenzter Finanzmittel und Ressourcen ist es wichtiger denn je, dass Schulen und Bezirke eine maximale Rendite aus ihren Sicherheitsinvestitionen sicherstellen können. Die Budgets sind real, und Schulen müssen in der Lage sein, Sicherheitslösungen mit realistischem ROI bereitzustellen.

Die Illumio ZTS-Plattform bietet eine zuverlässige, skalierbare und schnelle Eindämmung von Sicherheitsverletzungen und gibt Ihnen die Gewissheit, dass Sicherheitsverletzungen nicht zu Katastrophen werden. Untersuchungen der Enterprise Security Group (ESG) zeigen, dass Unternehmen, einschließlich des Bildungswesens, die ZTS eingeführt haben, in der Lage sind, jährlich fünf Cyberkatastrophen abzuwenden, 14 weitere digitale Transformationsprojekte zu beschleunigen und mit 2,7-mal höherer Wahrscheinlichkeit über einen hocheffektiven Angriffsreaktionsprozess zu verfügen. Lesen Sie, wie Illumio-Kunden einen zuverlässigen ROI für die Sicherheit erzielen.

Beginnen Sie noch heute mit der Implementierung von Illumio ZTS in Ihrer Schule oder Ihrem Bezirk. Erfahren Sie mehr in diesem Leitfaden.

Sind Sie bereit, mehr über Illumio ZTS zu erfahren? Kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.

.png)

.webp)

.webp)

.webp)