Was Sie erwartet, wenn Sie mit der Mikrosegmentierung beginnen

Laut Gartner "werden bis 2026 60 % der Unternehmen, die auf eine Zero-Trust-Architektur hinarbeiten, mehr als eine Form der Mikrosegmentierung verwenden, gegenüber weniger als 5 % im Jahr 2023."

Mikrosegmentierung ist die Grundlage für Zero Trust. Ohne sie kann man Zero Trust nicht erreichen.

John Kindervag, der Erfinder von Zero Trust, befasste sich im zweiten Bericht, der jemals zu diesem Thema verfasst wurde, mit dem Zusammenhang zwischen Zero Trust und Segmentierung, Build Security Into Your Network's DNA: The Zero Trust Network Architecture. In dem Bericht sagte er: "Es müssen neue Wege zur Segmentierung von Netzwerken geschaffen werden, da alle zukünftigen Netzwerke standardmäßig segmentiert werden müssen."

Wenn Sie eine Zero-Trust-Architektur aufbauen, sollte die Mikrosegmentierung ein wichtiger Bestandteil Ihres Plans sein. Hier sind die 10 Dinge, die Sie erwarten können, wenn Sie mit der Mikrosegmentierung beginnen.

1. Verschaffen Sie sich einen Überblick über den gesamten Workload-Datenverkehr in jeder Umgebung

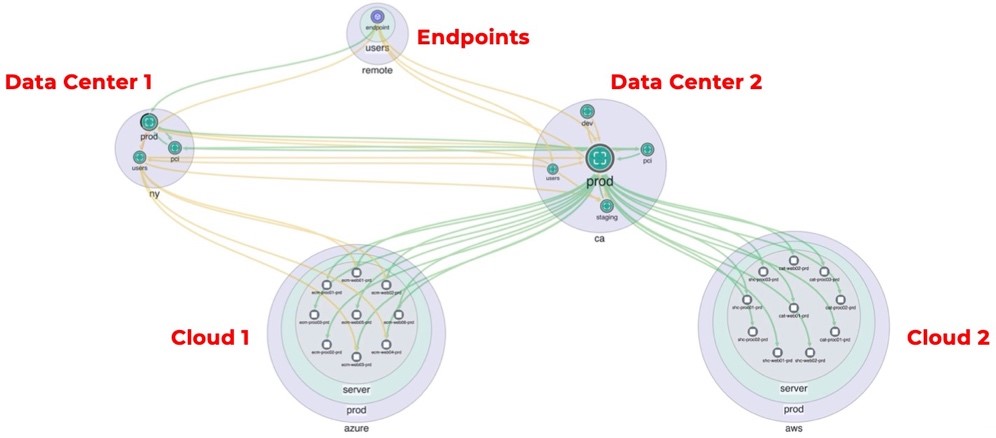

Der erste – und einer der wichtigsten – Schritte beim Aufbau einer Mikrosegmentierung besteht darin, zu wissen, was in allen Segmenten in Ihrem Netzwerk vor sich geht. Wie sehen Sie den gesamten Datenverkehr zwischen allen Workloads in Ihren Cloud-, Endpunkt- und Rechenzentrumsumgebungen? Es ist von entscheidender Bedeutung, dieses Maß an Transparenz in jeder Größenordnung ohne einen übermäßig komplexen Workflow erreichen zu können.

Sie können versuchen, unterschiedliche Sichtbarkeitstools für verschiedene Segmente in Ihrem Netzwerk zu verwenden. Die Verwendung mehrerer Tools führt jedoch zu einer fragmentierten Ansicht. Dies kann es schwierig machen, das Verhalten in allen Segmenten und überall zu verstehen.

Finden Sie stattdessen eine Lösung, mit der Traffic über alle Segmente hinweg erkannt und in einer Ansicht angezeigt werden kann. Illumio kann Ihnen zum Beispiel dabei helfen, zu sehen, wer mit wem über welche Ports spricht, so dass Sie alle Abhängigkeiten entdecken können.

Mit diesen Informationen können Sie die "offenen Türen" in Ihrem Netzwerk finden, entscheiden, welcher Datenverkehr erforderlich ist, und dann standardmäßig den gesamten anderen Datenverkehr ablehnen.

2. Verstehen, wie Apps kommunizieren

Die meisten Menschen sind sich einig, dass Zero Trust eine gute Idee ist, aber wie können Sie verstehen, welcher Datenverkehr erforderlich ist, bevor Sie entscheiden, was Sie schützen möchten? Es ist nicht immer einfach zu erkennen, welche Apps in Ihrem Netzwerk ausgeführt werden und welche Ports sie verwenden müssen.

Mit einer Lösung wie Illumio können Sie herausfinden, welche Anwendungen auf allen Workloads ausgeführt werden und welche Ports sie verwenden. Dies bietet eine umfassende Bestandsaufnahme aller Anwendungen und ihrer Abhängigkeiten in Ihrem Netzwerk, sodass Sie entscheiden können, wie die Segmentierungsrichtlinie durchgesetzt werden soll.

3. Sperren Sie Ihre kritischsten und risikoreichsten Ressourcen

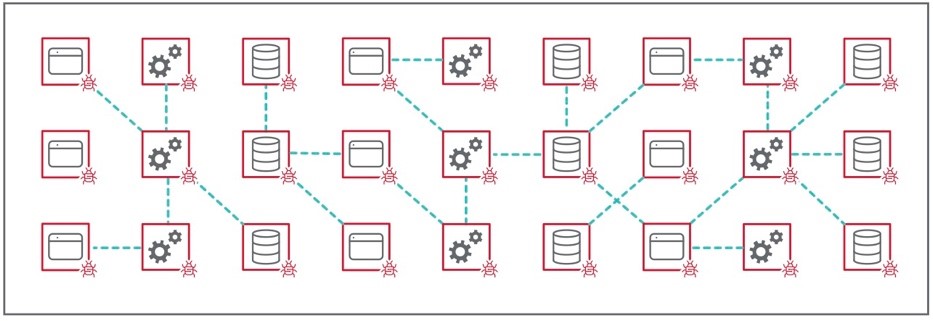

Nicht alle Einstiegspunkte in Ihr Netzwerk stehen unter Ihrer direkten Kontrolle. Während ein Rechenzentrum für ein Campus-Netzwerk über strenge Kontrollen verfügen kann, sind Ressourcen in der Cloud oder der Zugriff von Partnern durch Dritte oft weniger sicher.

Viele Bedrohungen gehen von diesen weniger sicheren Umgebungen aus, da sie oft aufgrund menschlichen Versagens offen bleiben. Jeder dieser Access Points kann der erste Schritt eines Angreifers sein, der es Bedrohungen ermöglicht, sich über Ihr Netzwerk auf Ihre hochwertigen Assets auszubreiten.

Hier kann eine Mikrosegmentierungslösung wie Illumio Ihnen helfen, diese anfälligen Teile Ihres Netzwerks zu sichern. Unabhängig davon, wo eine Sicherheitsverletzung stattfindet, wird die Mikrosegmentierung verhindern, dass sie kritische Ressourcen erreicht, die Sie segmentiert haben. Der Verstoß wird auf die andere Seite dieses Segments isoliert, sodass er keinen weiteren Schaden anrichten kann.

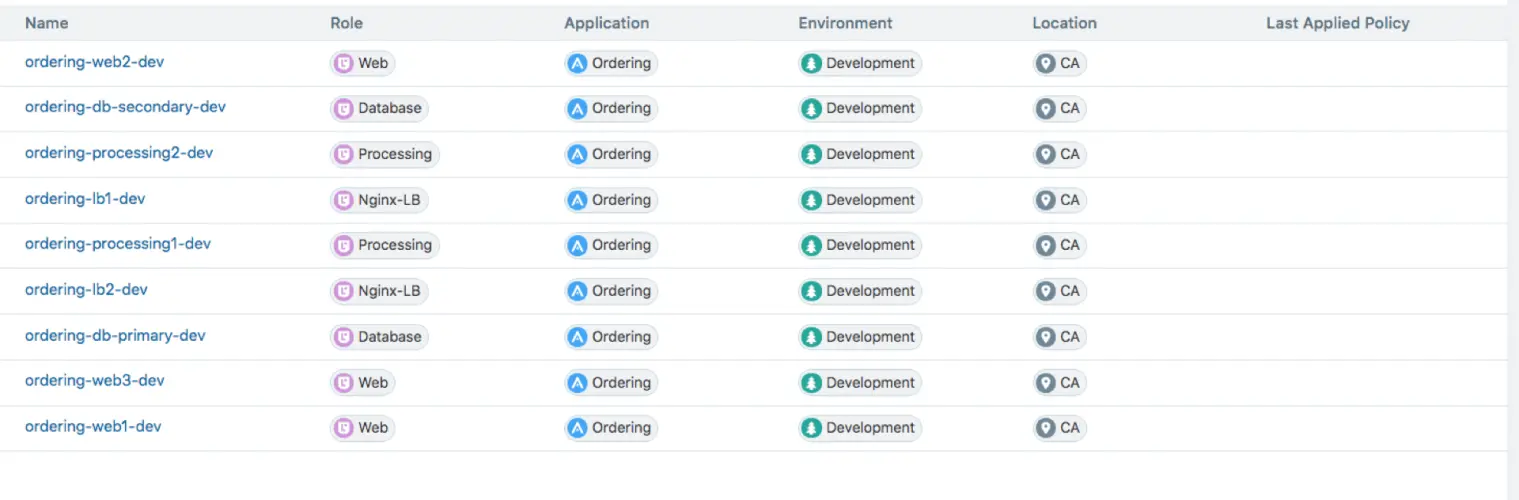

4. Kennzeichnen Sie Workloads nach Geschäftsfunktionen, nicht nach Netzwerkadressen.

In den modernen Netzwerken von heute werden Workloads in einer hybriden Multi-Cloud-Architektur bereitgestellt. Dadurch werden Netzwerkadressen kurzlebig. Die Netzwerkadresse eines Workloads kann sich je nach zugrunde liegender Hosting-Umgebung dynamisch ändern.

Aus diesem Grund sollten Sie Workloads mit lesbaren Bezeichnungen und nicht mit herkömmlichen IP-Adressen bezeichnen. Mit einer Mikrosegmentierungslösung wie Illumio Zero Trust Segmentation können Sie Workloads anhand ihrer Geschäftsfunktion oder ihres Eigentums identifizieren – z. B. nach Rolle, Anwendung, Umgebung, Standort, Betriebssystem oder Geschäftseinheit – was durch die Verwendung einer IP-Adresse viel informativer ist.

Die Etikettierwerkzeuge von Illumio können:

- Dynamisches Ändern von Workload-Bezeichnungen

- Importieren von Beschriftungen aus vorhandenen Beschriftungsstrukturen, z. B. einer Konfigurationsmanagement-Datenbank (CMDB)

- Empfehlen von Bezeichnungen basierend auf Anwendungen und Datenverkehr, die in verwalteten Umgebungen erkannt werden

Durch die Verwendung von menschenlesbaren Bezeichnungen erhalten Sie eine metadatengesteuerte Lösung, mit der Sie sehen können, wie Segmente zwischen Workloads erzwungen werden, die vollständig von der Netzwerkadresse entkoppelt ist.

5. Entscheiden Sie sich für einen agenten- und agentenlosen Ansatz

Beim Aufbau einer Mikrosegmentierung ist es wichtig zu verstehen, wann ein agentenloser oder agentenloser Ansatz am besten funktioniert. Einige Lösungen wie Illumio geben Ihnen die Wahl zwischen der Verwendung von Agenten oder nicht, so dass Sie Transparenz und Segmentierung über alle Workloads in jeder Umgebung erhalten.

Agenten-Ansatz

Der Illumio Virtual Enforcement Node (VEN)-Agent sammelt Telemetriedaten über die Anwendungsnutzung auf und zwischen Workloads. Auf diese Weise können Sie den Zugriff auf Segmente direkt an der Arbeitslast steuern.

Agentenloser Ansatz

Illumio kann auch die Verwendung von Segmenten ohne Agenten erkennen und durchsetzen.

Dies ist entscheidend in Umgebungen, die Agenten nicht unterstützen können, wie z. B. IoT-Geräte in der Fertigungs- oder Gesundheitsbranche. Dies ist auch in Umgebungen von entscheidender Bedeutung, in denen Agents aufgrund von Complianceanforderungen nicht verwendet werden können.

- In einem Rechenzentrum: Illumio kann Netzwerk-Switches sichern, die vor Geräten eingesetzt werden, die keine Agenten unterstützen können. Illumio sammelt Netzwerktelemetriedaten von den Switches und konvertiert labelbasierte Richtlinien in Zugriffslisten, die von den Switches verwendet werden können.

- In der Cloud: Illumio kann das Anwendungs- und Netzwerkverhalten ohne Agenten erfassen. Die bezeichnungsbasierte Richtlinie wird konvertiert und auf vorhandene Netzwerkdurchsetzungspunkte angewendet, die sich bereits in der Cloud befinden.

6. Beginnen Sie mit einem Denylist-Modell und wechseln Sie dann zu einem Positivlistenmodell

Eine häufige Herausforderung für Teams beim Aufbau von Mikrosegmentierung besteht darin, dass sie die Ports kennen, die sie verweigern möchten, aber nicht alle Ports vollständig verstehen, die sie für Anwendungen zulassen müssen.

Ransomware verwendet häufig Ports wie Remote Desktop Protocol (RDP) und Server Message Block (SMB), um zwischen Workloads zwischen Segmenten zu wechseln. Wir wissen jedoch, dass diese Ports zwischen Workloads selten geöffnet sein müssen.

Aus diesem Grund empfiehlt es sich, mit einem Verweigerungslistenmodell zu beginnen. Blockieren Sie nur die Ports, von denen Sie wissen, dass sie nicht geöffnet sein sollten, und lassen Sie alle anderen zu. Wenn Sie dann genau wissen, welche Ports Anwendungen benötigen, können Sie zu einem Zulassungslistenmodell wechseln. Lassen Sie nur die erforderlichen Ports offen und blockieren Sie alle anderen.

Dieser Ansatz ermöglicht es Ihnen, heute mit dem Aufbau einer Mikrosegmentierung nach Ransomware zu beginnen und die Richtlinien zu verschärfen, wenn Sie bereit sind.

7. Modellieren von Richtlinien vor der Bereitstellung

Cybersicherheit beruht seit langem auf einem Deploy-and-Pray-Ansatz. Sicherheitsteams erstellen ein Richtlinienmodell und ändern es, bis es korrekt aussieht. Wenn es dann bereitgestellt wird, beten sie, dass das Telefon nicht aufgrund fehlerhafter Anwendungsabhängigkeiten klingelt.

Aus diesem Grund ist es am besten, Ihre Richtlinie zu testen, bevor sie vollständig bereitgestellt wird. Mit Illumio können Sie Richtlinien erstellen und diese dann in den Überwachungsmodus versetzen. Dadurch werden alle Probleme hervorgehoben, die die Richtlinie nach der Bereitstellung verursachen könnte, damit Sie sie beheben können, bevor sie den Betrieb unterbrechen.

Die Modellierung stellt sicher, dass Ihre Richtlinie sicher bereitgestellt werden kann, ohne dass das Risiko besteht, dass Anwendungsabhängigkeiten versehentlich unterbrochen werden.

8. Erweitern Sie die konsistente Segmentierung in der hybriden Multi-Cloud

Wenn Sie eine Lösung verwenden, die nur eine Segmentierung im Rechenzentrum aufbauen kann, ist es unwahrscheinlich, dass Sie in anderen Umgebungen wie der Cloud konsistente Sicherheit erhalten. Die Segmentierung sollte niemals von einer einzigen Umgebung abhängig sein. Dies wird zu einem isolierten Ansatz bei der Segmentierung führen, der nur Schwachstellen hinterlässt und es schwieriger macht, Sicherheitsverletzungen zu stoppen und einzudämmen.

Stattdessen muss die Mikrosegmentierung der Arbeitslast folgen, während sie zwischen den Umgebungen migriert wird. Dadurch wird sichergestellt, dass die Segmentierung nicht unterbrochen wird, da Workloads in verschiedenen Umgebungen gehostet werden.

Mit Illumio können Sie konsistente Segmentierungsrichtlinien für Ihre Cloud-, Endpunkt- und Rechenzentrumsumgebungen erstellen. Auf diese Weise können Workloads zwischen Umgebungen mit einem konsistenten Mikrosegmentierungsmodell migriert werden, das in der gesamten Architektur gleich funktioniert.

9. Automatisieren Sie Sicherheitsänderungen, ohne sich auf menschliche Entscheidungen verlassenzu müssen

Malware verbreitet sich schneller, als ein Mensch auf einer Tastatur tippen kann. Es ist von entscheidender Bedeutung, eine Mikrosegmentierungslösung zu haben, die Richtlinienänderungen so schnell automatisieren kann, wie sich eine Sicherheitsverletzung ausbreiten kann.

Mit der umfangreichen API-Bibliothek von Illumio können Sie Illumio in Ihre SOAR-Lösung integrieren. Das SOAR-Tool entdeckt offene Ports, die Malware zur Verbreitung im Netzwerk verwendet. Dann sendet das Tool einen API-Aufruf an Illumio, um gefährdete Ports sofort abzuschalten.

All dies geschieht, ohne auf menschliches Eingreifen angewiesen zu sein.

10. Weisen Sie nach, dass die Sicherheit konform ist

Die Quantifizierung von Risiken kann eine Herausforderung sein, da die Sicherung von Anwendungen und Segmenten viele bewegliche Teile umfassen kann. Während eines Audits ist es nicht immer einfach, sich ein klares Bild von den bestehenden Risiken zu machen und zu zeigen, wie sie nach der Anwendung von Sicherheitsrichtlinien gesenkt werden. Es ist wichtig, Tools zu verwenden, die dies vor und nach dem Vergleich zeigen.

Mit den Vulnerability Maps von Illumio können Sie das Risiko mit einem Score quantifizieren, der die von Illumio und externen Scannern entdeckten Risiken kombiniert. Das Tool empfiehlt dann eine geänderte Richtlinie, die das Risiko reduziert.

Auf diese Weise erhalten Auditoren eine klare Vorher-Nachher-Bewertung für das Gefährdungsrisiko einer Umgebung und eliminieren so das Rätselraten Ihres Teams bei der Einhaltung der Vorschriften.

Sind Sie bereit, mehr über Illumio ZTS zu erfahren? Kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.

.png)

.webp)