NAME:WRECK Takeaways - Wie Mikrosegmentierung bei der Transparenz und Eindämmung helfen kann

Die NAME:WRECK-Sammlung von Schwachstellen ermöglicht es Angreifern, kritische Server und IoT-Geräte aus der Ferne zu kompromittieren, selbst solche hinter Perimeter-Firewalls, indem sie Fehler in der Verarbeitung von DNS-Antworten (Domain Name System) ausnutzen. Hunderte von Millionen von Geräten weltweit – einschließlich Gesundheitstechnologie, intelligente Geräte und Industrieanlagen – könnten möglicherweise mit NAME:WRECK kompromittiert werden.

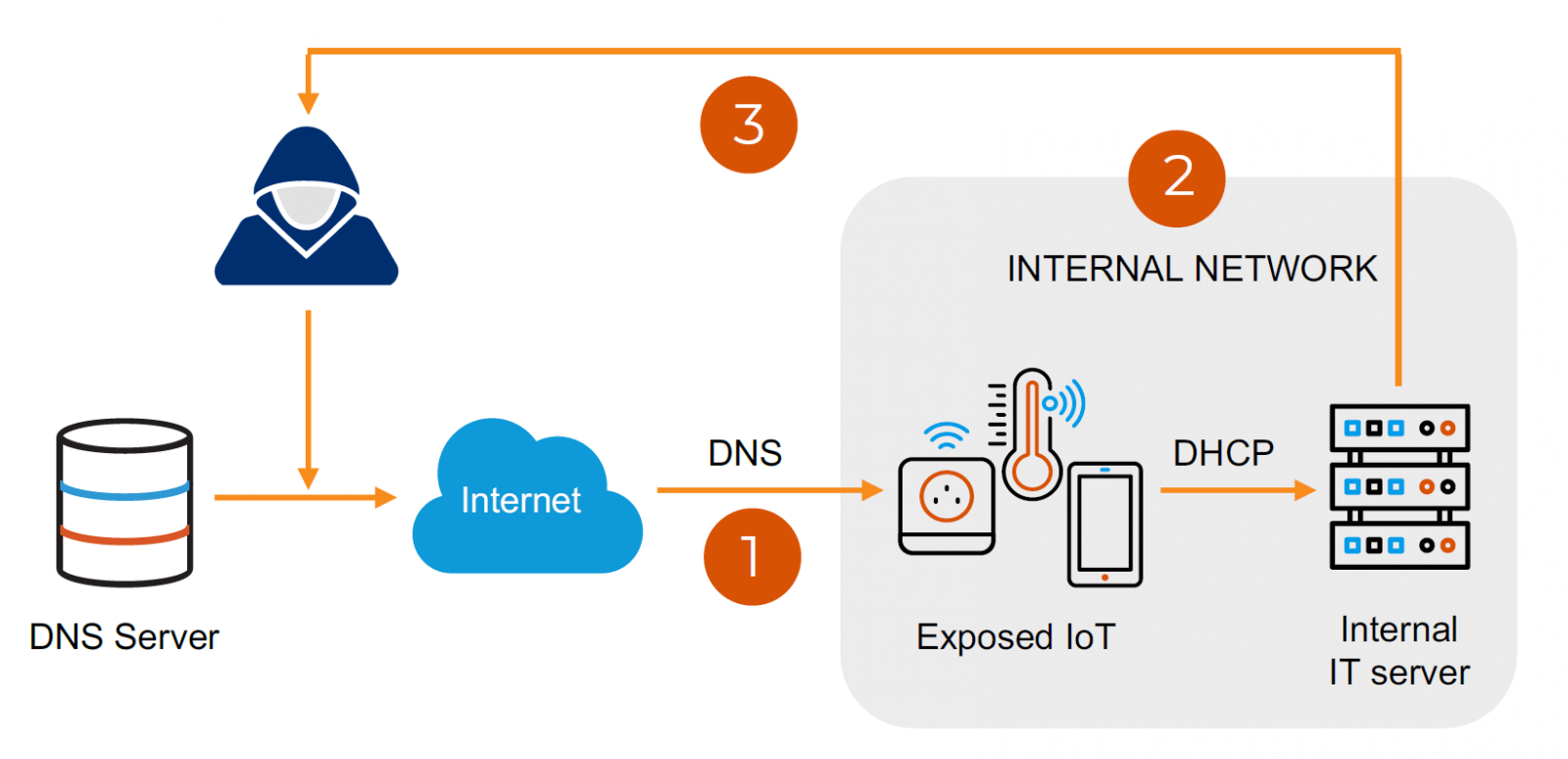

Eine kürzlich veröffentlichte Studie von Forescout und JSOF beschreibt diese Sammlung von Schwachstellen, die das Parsen von DNS-Antworten nutzen. Diese Fehler sind in den TCP/IP-Stacks einer Reihe von Betriebssystemen zu finden und können zur Remotecodeausführung oder zum Denial-of-Service auf dem Zielsystem führen. Um diese Schwachstellen auszunutzen, muss ein Angreifer in der Lage sein, auf eine gültige DNS-Anfrage zu antworten – indem er sich als Mann in der Mitte zwischen dem verwundbaren Client und dem DNS-Server einfügt – mit einer Antwort, deren Payload so formatiert ist, dass die Schwachstelle ausgelöst wird. Zu den Plattformen, die sich als anfällig erwiesen haben, gehören FreeBSD, das in Rechenzentren weit verbreitet ist, sowie Nucleus und NetX, die beide häufig als Betriebssysteme in IoT- und OT-Geräten verwendet werden. Den vollständigen Artikel auf NAME:WRECK findest du hier.

Angesichts der Tatsache, dass die anfängliche Kompromittierung davon abhängt, dass der Angreifer Netzwerkzugriff auf das Zielgerät hat, und die laterale Bewegung nach der Kompromittierung einen weiteren, allgegenwärtigen Netzwerkzugriff erfordert, bieten Transparenz und Mikrosegmentierung Funktionen, die sowohl die Erkennung als auch die Abwehr eines möglichen Angriffs unterstützen könnten.

Der Ausgangspunkt für beide ist eine genaue Bestandsaufnahme der Geräte in der Umgebung, in der die betroffenen Plattformen ausgeführt werden. Dies mag für Server in einem Rechenzentrum einfach sein, aber eine größere Herausforderung für IoT- oder OT-Geräte, die über den gesamten Campus verteilt sind: Wenn diese Informationen nicht perfekt sind, ist es ein guter Ausgangspunkt zu wissen, wo im Netzwerk sie bereitgestellt werden (auch auf Subnetzebene, wenn es sich nicht um eine bestimmte IP handelt).

Sichtbarkeit

Da ein Angreifer einen MITM (Man in the Middle) durchführen müsste, um die bösartige DNS-Antwort einzuschleusen, kann die Identifizierung der betrügerischen Verbindung eine Herausforderung darstellen. Die folgenden Punkte könnten jedoch einen Einblick geben:

- Versuchte DNS-Verbindungen zu nicht erkannten oder unerwarteten DNS-Servern.

- Ungewöhnlich hohe Volumina von Aktivitäten auf einem bestimmten DNS-Server.

- DNS-Antworten mit großen Nutzlasten.

Potenzielle laterale Bewegungen nach der Kompromittierung könnten anhand der folgenden Punkte erkannt werden:

- Konnektivität des Zielbestands (FreeBSD, NetX, Nucleus) zu internen Geräten, mit denen sie normalerweise keine Verbindung herstellen.

- Neue Internetverbindungsversuche von der Zieldomäne.

- Neue große Datenübertragungen von/zum Zielbestand.

Eindämmung

Unternehmen können Mikrosegmentierung nutzen, um die potenzielle Angriffsfläche zu reduzieren und laterale Bewegungen zu verhindern:

- Beschränken Sie Geräte so, dass sie nur auf autorisierte DNS-Server (sowohl intern als auch extern) zugreifen können.

- Beschränken Sie den Zugriff auf/von Geräten, so dass Regeln nur Abläufe zulassen, die für den Geschäftsbetrieb erforderlich sind, und verhindern Sie so einen uneingeschränkten Zugriff auf das Netzwerk.

- Verhindern Sie den Gerätezugriff auf das Internet oder beschränken Sie den Zugriff auf bestimmte Domänen.

Illumio-Kunden können die beispiellose Transparenz von Illumio Core nutzen, um diese Überwachung zu ermöglichen und geeignete Segmentierungsrichtlinien zu erstellen. Wenden Sie sich an Ihr Illumio-Account-Team, um zu erfahren, wie das geht.

.png)