Visualisierung und Richtlinienerstellung der nächsten Stufe – Illumination 2.0

Im Jahr 2014 leistete Illumio Pionierarbeit bei der Echtzeit-Abbildung von Anwendungsabhängigkeiten und der Transparenz für die Mikrosegmentierung mit Illumination. Als wir die Illumio Adaptive Security Platform (ASP) auf den Markt brachten, waren wir der Meinung, dass Unternehmen ohne eine Application Dependency Map keine Segmentierungsrichtlinien für ihre Brownfield-Anwendungen erstellen können (Illumio CTO PJ Kirner erläutert in einem kürzlich erschienenen Blogbeitrag, warum Sie eine Karte für die Sicherheit benötigen).

Von unserer ersten Version bis heute bietet Illumination Unternehmen die Möglichkeit, die Transparenz des Datenverkehrsflusses zu nutzen, um Mikrosegmentierungsrichtlinien zu erstellen, zu testen und dann mit der Durchsetzung zu beginnen – Anwendung für Anwendung.

Die Evolution der Sichtbarkeit

Die erste Version von Illumination ermöglichte es zentralen Sicherheitsteams, Anwendungsabläufe zu analysieren und manuell Whitelist-Label-basierte Regeln hinzuzufügen, um sie zu ermöglichen. Das einzige Ziel bestand darin, die Kunden bei der Erstellung ihrer Mikrosegmentierungsrichtlinien zu unterstützen, und alle Workflows in Illumination konzentrierten sich auf dieses eine Ziel. Als wir Illumination ursprünglich konzipiert haben, dachten wir, dass Kunden eine begrenzte Anzahl von Workloads koppeln, Richtlinien erstellen und diese Workloads dann in die Durchsetzung migrieren würden.

Da viele unserer Kunden Illumination zur Segmentierung ihrer Rechenzentren und Cloud-Infrastrukturen verwendet haben, haben wir seit der ersten Auslieferung Folgendes gelernt:

- Die Entwicklung von Richtlinien kann sehr, sehr schwierig sein: Illumination ermöglichte es Sicherheitsteams, die Traffic-Verbindungen einzeln zu analysieren und mit einem gültigen Ablauf eine Regel in das Whitelist-Label-basierte Richtlinienmodell von Illumio aufzunehmen. Wir haben gelernt, dass Anwendungen extrem miteinander verbunden sind und nur ein paar hundert Anwendungen, die aus ein paar tausend Workloads bestehen, Millionen von einzigartigen Verbindungen haben können, die analysiert werden müssen. Der beste Weg, um zu beginnen, besteht darin, automatisch Richtlinien zu generieren, um diese Verbindungen zuzulassen. Dies birgt das Risiko, dass eine Verbindung zugelassen wird, die nicht zugelassen werden sollte (wie Sie weiter unten lesen werden, haben wir Tools, die Ihnen dabei helfen); Ab diesem Zeitpunkt können Kunden jedoch die laterale Bewegung einschränken und Richtlinienverstöße sofort erkennen.

- Die zentralisierte Erstellung von Richtlinien funktioniert nicht immer: Die Workflows in Illumination wurden entwickelt, um ein zentrales Sicherheitsteam bei der Erstellung von Mikrosegmentierungsrichtlinien für die gesamte Infrastruktur zu unterstützen. Wir haben jedoch gelernt, dass die Erstellung von Mikrosegmentierungsrichtlinien schwierig und zeitaufwändig ist, ohne sie an die Anwendungsteams zu delegieren, die diese Anwendungen verstehen. (Demnächst verfügbar: Der Blogbeitrag unseres ehemaligen VP of Product Matthew Glenn über die Ausrichtung der Segmentierung auf Ihr Unternehmen. Bleiben Sie dran – es ist eine gute Lektüre).

- Transparenz kann für Compliance- und Sicherheitsvorgänge verwendet werden: Bei der ersten Auslieferung trieb die Transparenz in Illumination die Erstellung von Mikrosegmentierungsrichtlinien voran. Nachdem wir jedoch den Kontext von Labels und Richtlinien zum Datenverkehr hinzugefügt hatten, wurde diese Transparenz für Compliance-/Audit- und Sicherheitsbetriebsteams von enormem Vorteil. Compliance-Teams nutzen die Transparenz, um Berichte zu erstellen, die es einem Prüfer ermöglichen, seine Arbeit schneller und effizienter zu erledigen. Sicherheitsteams nutzen die Transparenz, um Richtlinienverstöße schnell zu finden, Bedrohungen zu erkennen und effektiver auf diese Bedrohungen zu reagieren.

Tatsächlich waren einige der Kunden von Illumio in der Lage, Hosts, die von WannaCry betroffen waren, über die Sichtbarkeit von Illumio zu erkennen. Jeder Host, der gegen die Richtlinie verstieß und versuchte, eine Verbindung über SMB-Ports herzustellen, wurde schnell aufgespürt und behoben. Andere Kunden stellten fest, dass einige ihrer Rechenzentrumsserver Musik von Spotify hörten und Updates auf Facebook posteten. Du hättest den Ausdruck in ihren Gesichtern sehen sollen, als sie diese Verbindungen entdeckten.

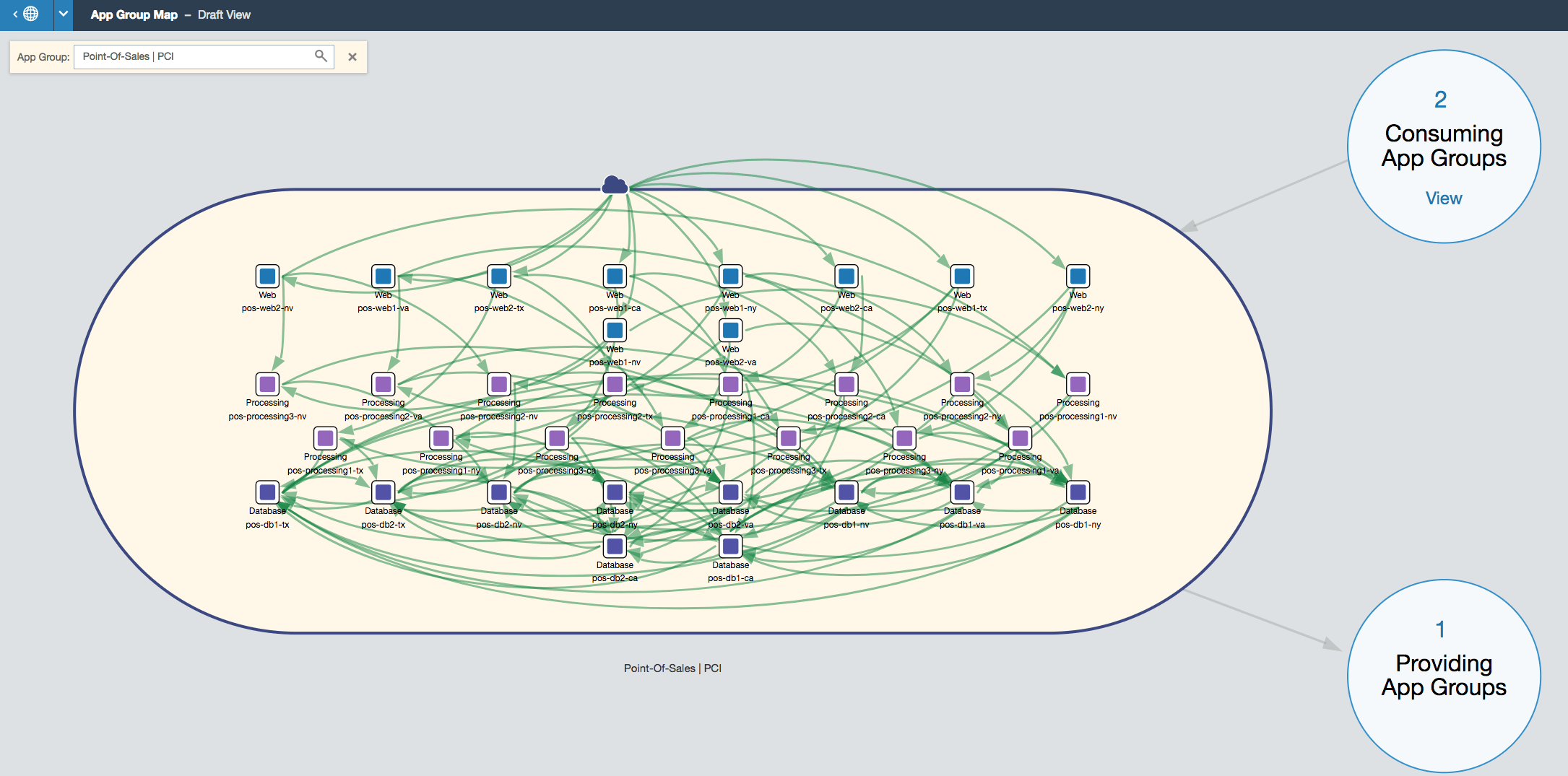

Wir haben ständig ein offenes Ohr für unsere Kunden und lernen von ihnen. Letztes Jahr haben wir App Group Maps hinzugefügt, um Anwendungsteams bei der Nutzung von Illumio zu unterstützen und sich auf die Anwendungen und Workloads zu konzentrieren, die für sie wichtig sind. Wir freuen uns, heute die folgenden neuen Funktionen unter dem Dach von Illumination 2.0 ankündigen zu können.

Neue Funktionen, erweiterte Transparenz

Einführung in den Richtliniengenerator

Jahrelange Kundenfeedbackschleifen und gewonnene Erkenntnisse sind wichtigen Erkenntnissen über Richtlinien gewichen:

- Das Schreiben von Richtlinien Fluss für Fluss in einer großen Umgebung ist nicht wirklich skalierbar. (Wenn Sie einen Beweis dafür haben möchten, wie einer unserer Konkurrenten es Flow für Flow macht, sehen Sie sich dieses Video an).

- Zentralisierte Sicherheitsteams kennen nicht immer die Einzelheiten der Funktionsweise von Anwendungen. Beim Schreiben von Sicherheitsrichtlinien konnten sie nicht überprüfen, ob die Flows richtig oder falsch waren. Dies hat den Wunsch geweckt, die Richtlinienerstellung auf Anwendungsteams auszuweiten, die über Details zu ihren Anwendungen verfügen.

- Anwendungsteams haben vielleicht eine Meinung darüber, wie Anwendungen gesichert werden sollten, aber sie haben keine Erfahrung mit der Erstellung von Sicherheitsrichtlinien (z. B. Firewall-Regeln) – und Anwendungsteams durch eine Schule für Segmentierungsrichtlinien zu schicken, ist nicht wirklich eine Option.

Aus diesem Grund haben wir den Policy Generator entwickelt.

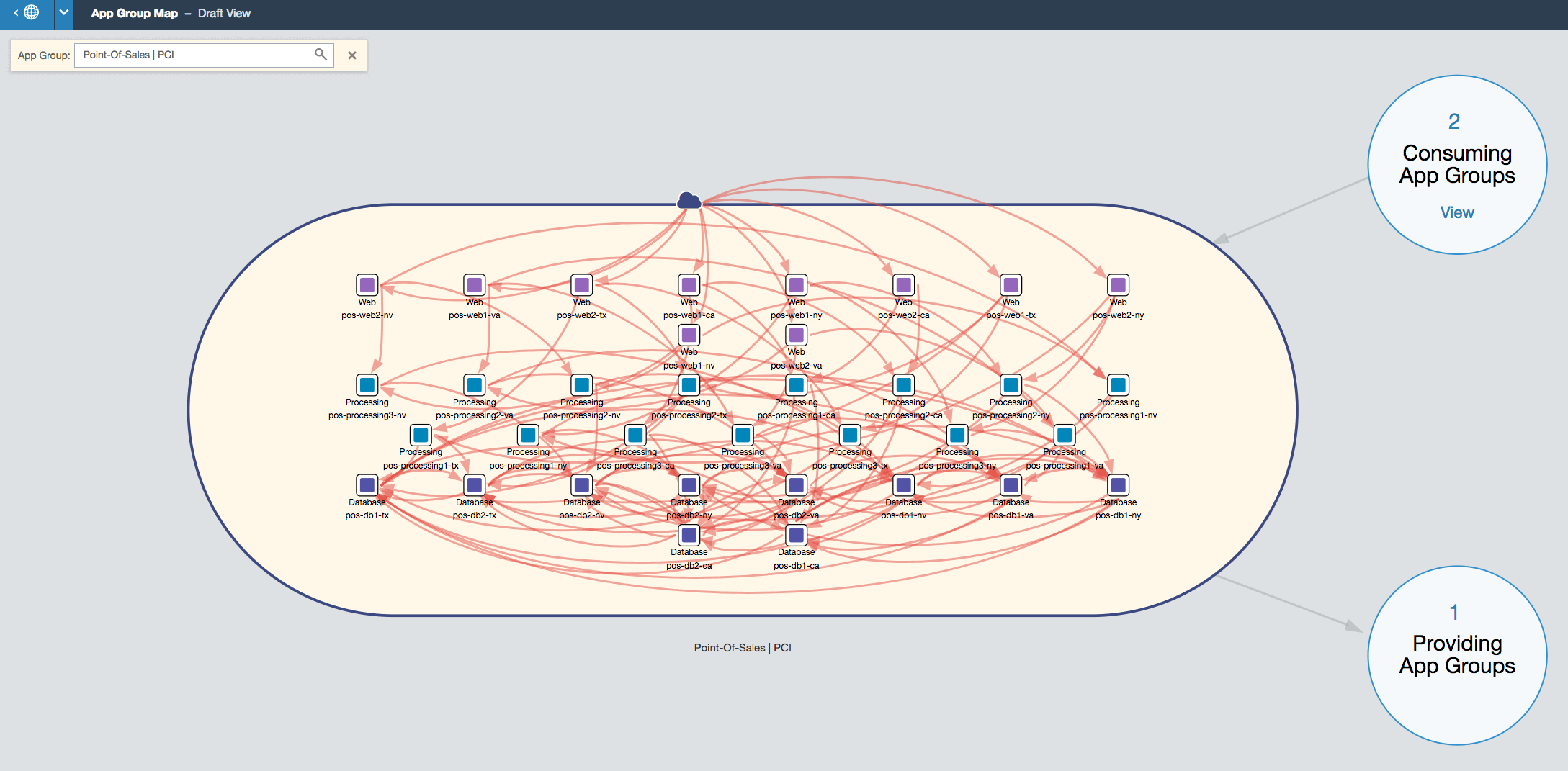

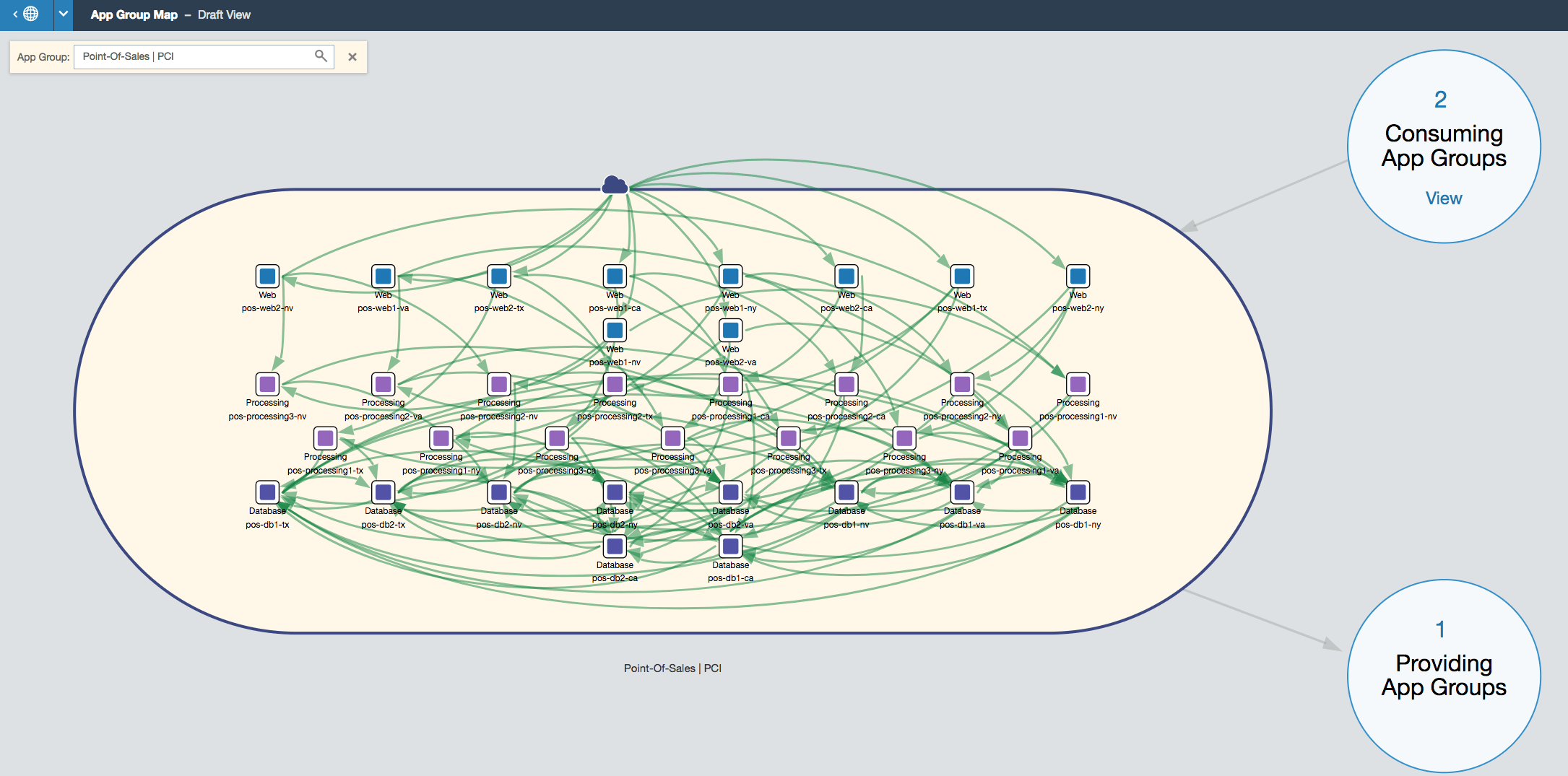

Anwendungsabhängigkeiten ohne Sicherheitsrichtlinien in einer einzigen Anwendung.

Empfehlungen für Sicherheitsrichtlinien für die Mikrosegmentierung.

Durchsetzung von Sicherheitsrichtlinien in einer einzigen Anwendung.

Policy Generator reduziert drastisch den Zeit-, Schulungs- und Ressourcenaufwand, der für das Schreiben von Mikrosegmentierungsrichtlinien erforderlich ist.

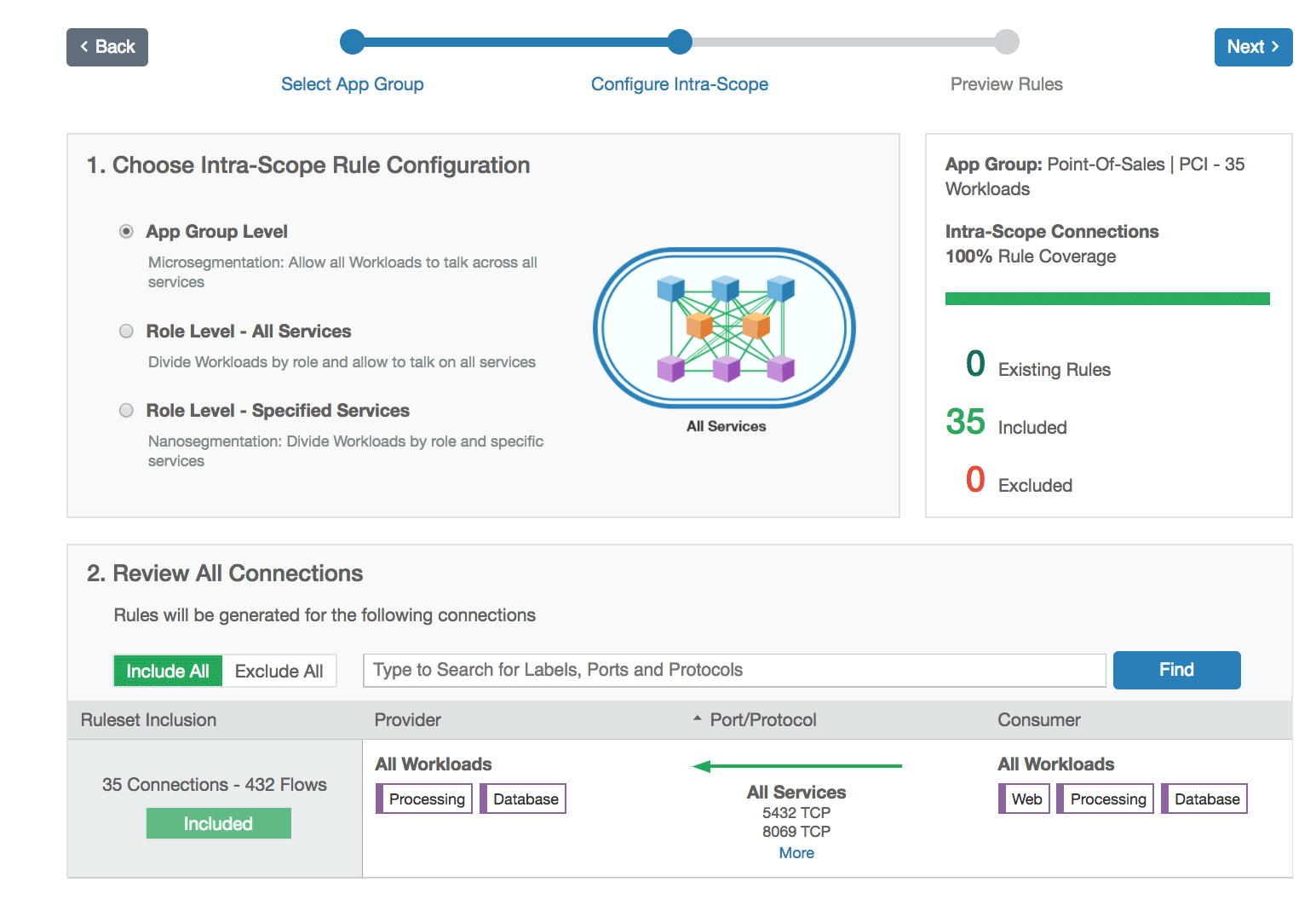

Es verwendet benutzerdefinierte Algorithmen und den Verlauf des Netzwerkverkehrs, um automatisch labelbasierte Mikrosegmentierungsrichtlinien zu generieren. Mit dem Policy Generator können Kunden die gewünschte Segmentierungsgranularität auf Anwendungs- oder Anwendungsebene oder bis hinunter auf Port-/Protokollebene festlegen. Sobald die gewünschte Richtlinienebene ausgewählt ist, generiert Policy Generator innerhalb von Minuten automatisch konforme Mikrosegmentierungsrichtlinien. Darüber hinaus handelt es sich bei der Mikrosegmentierungsrichtlinie um eine natürliche Sprache – etwas, das jedes Anwendungsteam lesen und verstehen kann.

Der Policy Generator kann mit der rollenbasierten Zugriffssteuerung (RBAC) verwendet werden, um die Richtlinienerstellung an das jeweilige Anwendungsteam zu delegieren. Sicherheitsteams können eine abschließende Überprüfung durchführen, bevor sie die vom Anwendungsteam erstellte Richtlinie in die Produktion hochstufen, damit die Richtlinie dem Software Development Lifecycle (SDLC) folgen kann.

Policy Generator ermöglicht es großen Unternehmen, mit deutlich weniger Zeit und Ressourcen auf ein vollständig mikrosegmentiertes Rechenzentrum und eine Cloud-Infrastruktur zuzugreifen.

Es ermöglicht Kunden auch, iterativ Segmentierungsrichtlinien zu entwickeln. Zum Beispiel kann ein Unternehmen eine erste Mikrosegmentierungsrichtlinie erstellen. In einigen Wochen oder Monaten kann Policy Generator erneut ausgeführt werden, um Richtlinien zu generieren, die neue Datenflüsse berücksichtigen, oder um die Granularität anzupassen, um die Richtlinie auf Port-/Protokollebene (auch bekannt als Port-/Protokollebene) zu verschärfen. Nano-Segmentierung).

Einführung in den Explorer

Mit dem Explorer erschließen wir unseren Kunden eine völlig neue Dimension der Visualisierung. Wir begannen zu sehen, wie Kunden sich fragten, warum es Flows gab, und dann Fragen stellten wie: "Passiert das irgendwo anders?" Wir zeigten ihnen dann, wo es sonst noch passierte (falls es so war). Die nächste Frage war: "Was fehlt mir noch?"

Das hat uns dazu bewogen, den Explorer zu entwickeln.

Explorer ermöglicht es Sicherheits-, Betriebs- und Complianceteams, Datenverkehrsabfragen zu erstellen. Hier sind einige Beispiele, die wir gesehen haben:

- Ein Compliance-Team kann das Explorer-Tool verwenden, um schnell die Liste der Verbindungen herunterzuladen, die in seine PCI-Umgebung fließen. Sie können diesen Bericht dann an eine QSA weiterleiten, um ein PCI-Audit zu bestehen.

- Ein Sicherheitsteam könnte den gesamten Datenverkehrsfluss zwischen der "Dev"- und der "Prod"-Umgebung an SSH- und Datenbankports abfragen, damit die App-Teams die Verbindungen rechtfertigen können.

- Ein Betriebsteam kann Abfragen wie "Informieren Sie mich über alle Datenflüsse zwischen Servern in zwei verschiedenen Rechenzentren" stellen, die verwendet werden können, um Abhängigkeiten von Remoteanwendungen zu identifizieren oder um zu bestimmen, ob sich ein Ausfall eines Rechenzentrums auf die Verfügbarkeit einer Anwendung im Allgemeinen auswirken könnte.

Unternehmen verwenden den Explorer, um die "Nadel im Heuhaufen" in Millionen von Flows zu finden und versteckte Richtlinienverstöße oder Sicherheitsbedrohungen zu identifizieren.

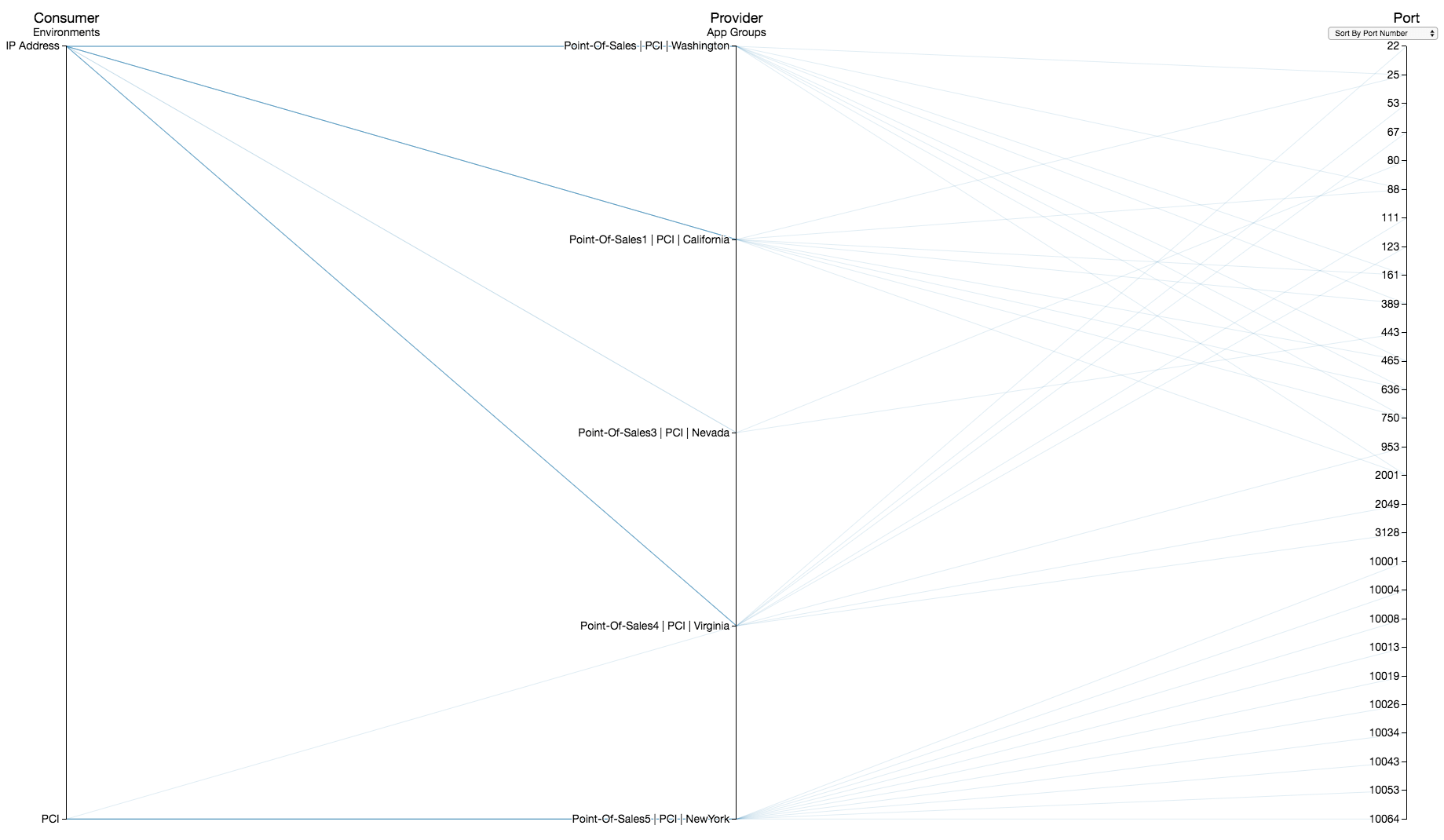

Explorer ermöglicht es Benutzern, den Verkehr auf eine ganz andere Art und Weise anzugehen. Benutzer können den Verkehr, der mit einem beliebigen Satz von Beschriftungen verknüpft ist, mithilfe einer parallelen Koordinatenkarte anzeigen (siehe Abbildung unten). Dann kann ein Benutzer durch Punkte auf der parallelen Koordinatenkarte "klicken", um zu dem interessanten Verkehr zu gelangen. Sie können dann die Liste der Flows in eine CSV-Datei herunterladen, aber den Label-Kontext zu den Verbindungen sowohl für die Quellen als auch für die Ziele hinzufügen. Der Explorer fügt außerdem jeder Verbindung den Kontext von Richtlinien hinzu, um schnell zu informieren, ob die Verbindung von Ihrer Richtlinie zugelassen wird oder nicht.

Identifizieren Sie Richtlinienverstöße und Sicherheitsbedrohungen.

Überblick über die gesamte Kommunikation in Ihrer PCI-Umgebung.

Stellen Sie eine Frage zu Ihrem PCI-Anwendungsdatenverkehr.

Erleben Sie es live auf der VMworld 2017

Wir haben uns vor drei Jahren auf diesen Weg gemacht, um Anwendungsabhängigkeiten in Echtzeit zu kartieren und Transparenz für die Segmentierung bereitzustellen. Seitdem haben andere Anbieter auf dem Markt für Mikrosegmentierung die Bedeutung von Transparenz und Anwendungsabhängigkeitsmapping erkannt. Letztes Jahr haben fast alle von ihnen versucht, ihre Produktlücken zu schließen, indem sie versuchten, eine Lösung zu entwickeln oder zu erwerben. Während andere Unternehmen am Anfang ihrer Reise stehen, freuen wir uns, die Transparenz auf ein neues Niveau zu heben, indem wir Policy Generator und Explorer zu Illumination hinzufügen.

Illumination 2.0 ermöglicht es Unternehmen, diese Transparenzfunktionen zu nutzen, um ihr Rechenzentrum und ihre Cloud-Infrastruktur effizienter zu mikrosegmentieren und zu sichern, und ermöglicht es ihnen gleichzeitig, diese Transparenz für Abläufe, Compliance und Sicherheitsabläufe zu nutzen.

Wir werden diese neuen Funktionen auf der VMworld 2017 vorstellen. Wenn Sie auf dem Weg zur Messe sind, besuchen Sie uns am Stand #800 für eine Live-Demo.

.png)