Konzentrieren Sie sich wieder auf Cyber Resilience: 3 Best Practices zur Verbesserung Ihrer Cyber Resilience

Zum Abschluss unserer Serie zum Cybersecurity Awareness Month widmen wir uns der Cyber-Resilienz und was Sie tun können, wenn in Ihrem Netzwerk eine aktive Sicherheitsverletzung festgestellt wird.

Die Verbesserung der Cyber-Resilienz umfasst:

- Antizipieren der Aktionen, die ein Angreifer ausführen würde.

- Die Reaktionsfähigkeiten, die ein Unternehmen am liebsten bei solchen Angriffen hätte.

- Wir stellen sicher, dass diese Fähigkeiten vorhanden, trainiert und einsatzbereit sind, um einen Moment des Bedarfs zu bewältigen.

Ziel ist es, während eines Ransomware-Angriffs oder einer anderen Sicherheitsverletzung von reaktiv zu widerstandsfähig zu werden. Aber bevor das passieren kann, müssen Sie wissen, wie Sicherheitsverletzungen funktionieren – und welche Eigenschaften sie erfolgreich machen.

Hören Sie von Nathanael Iversen, Chief Evangelist von Illumio, warum der Aufbau von Cyber Resilience für Ihr Unternehmen so wichtig ist:

Lesen Sie weiter zu den 3 Best Practices zur Verbesserung der Cyber-Resilienz.

So funktionieren Ransomware-Angriffe

Fast jeder erfolgreiche Angriff folgt diesem Muster:

- Die Erkennung schlägt fehl. Trotz all der Scanner, Heuristiken, Algorithmen und KI-gesteuerten Lösungen, bei denen die Nadel im Heuhaufen gefunden wird, haben Angreifer immer noch Erfolg. Und wenn sie unentdeckt in den Netzwerkperimeter oder den Laptop eines Benutzers eindringen können, haben sie die Möglichkeit, langsam vorzugehen, sich Zeit zu nehmen und leise zu lernen, wie sie ihren Fußabdruck vergrößern können. Die Installation von Ransomware oder Malware ist nicht der erste, sondern der allerletzte.

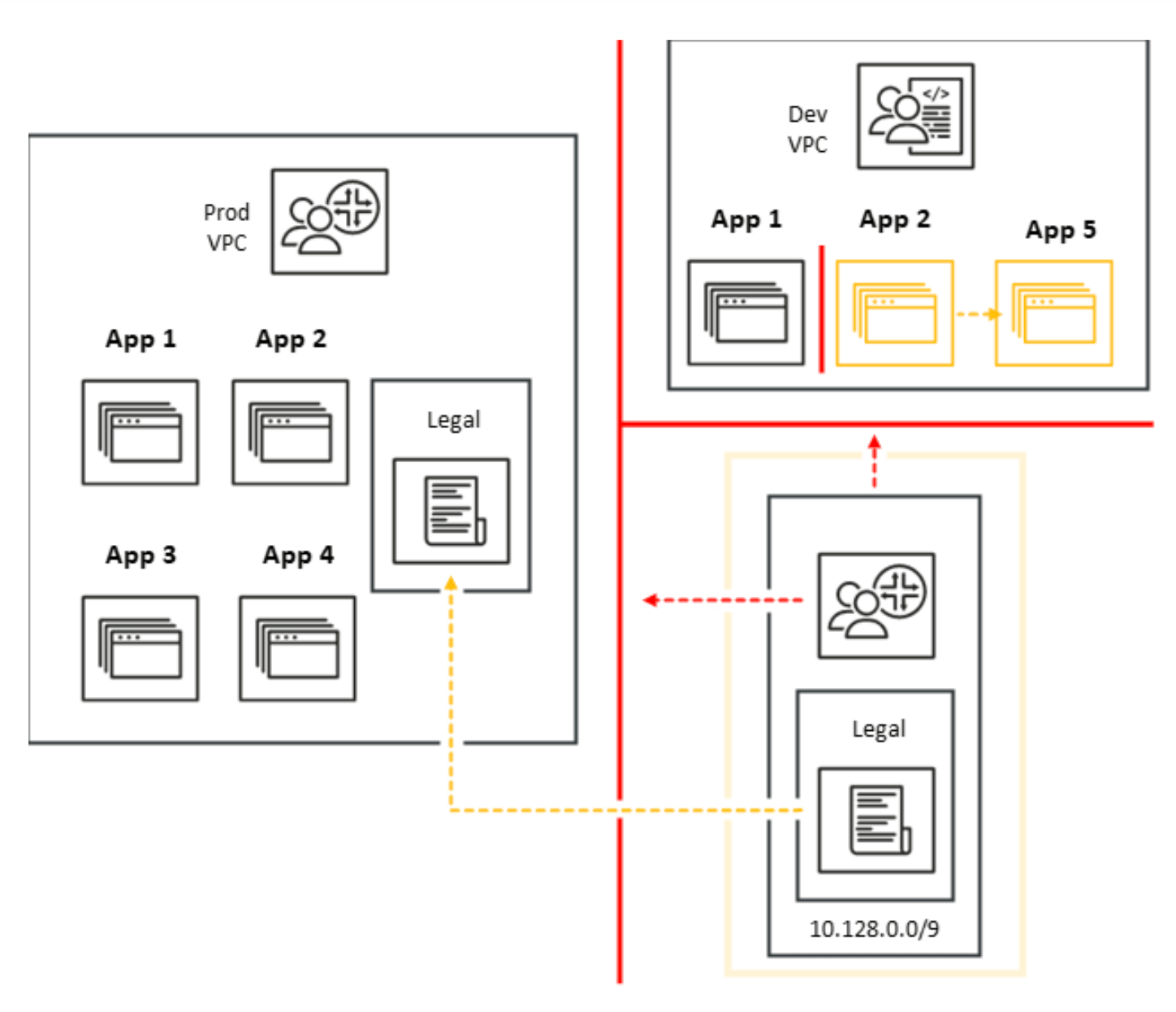

- Die Sicherheitslücke breitet sich aus. Sobald der zuverlässige Zugriff auf einen einzelnen Computer stabil ist, beginnen Angreifer so leise und geduldig zu erkunden, zu lauern und zu lernen, wie sie es brauchen, um nicht entdeckt zu werden. Leider sind flache Netzwerke ohne Segmentierung dieser Bewegung schutzlos.

- Kritische Assets sind kompromittiert. Es kommt selten vor, dass Angreifer kritische Systeme sofort kompromittieren. Häufig beginnen sie auf Benutzerdesktops oder OT-Systemen (Operational Technology). Sie filtern dann nach und nach 10 bis 20 Systeme, bevor sie ihren Weg zu kritischen Datenbanken, Anwendungen oder Diensten finden. Dort können sie Daten exfiltrieren und damit möglicherweise gegen gesetzliche Rahmenbedingungen verstoßen. Als letzte Beleidigung sperrt die Malware Systeme und kann sogar Lösegeld verlangen.

Aus dieser vereinfachten, aber treffenden Beschreibung lernen wir die Schlüsselqualitäten, die einen Angriff erfolgreich machen.

Ransomware-Angriffe sind opportunistisch und leben von dem, was das Land zu bieten hat.

Ein erster Angriff stellt den ersten Netzwerkzugangspunkt bereit: ein bekannter Exploit, ein Zero-Day-Exploit, eine Social-Engineering-Phishing-Nachricht oder einfach nur das Anschließen eines Laptops an einen Ethernet-Port. Bei der Überprüfung werden Hosts, offene Ports und ausgeführte Dienste aufgelistet: die verfügbare Angriffsfläche.

Der Zugriff erfolgt über das, was funktioniert, wie z. B. Exploits, gestohlene Anmeldedaten, vorhandenes Vertrauen: die opportunistischen Angriffsvektoren.

Die Ransomware-"Payload" wird ausgeführt, während sich die oben genannten Schritte wiederholen, um den Zugriff aufrechtzuerhalten und die Ausbreitung fortzusetzen: ein Lateral-Movement-Angriff.

Wir können dies einfach zusammenfassen: Sicherheitsverletzungen müssen sich bewegen – die Zero-Trust-Segmentierung lässt sie nicht zu.

3 Best Practices zur Verbesserung Ihrer Cyber-Resilienz

Wie können Sie angesichts eines unbekannten Angreifers, der wahrscheinlich eine unbekannte Sammlung von Exploit-Tools verwendet, widerstandsfähig bleiben? Hier sind 3 Best Practices, die Sie verwenden können.

Implementieren Sie sowohl proaktive als auch reaktive Strategien zur Eindämmung von Ransomware

Wenn Ihnen mitgeteilt wird, dass eine Sicherheitsverletzung auf einer kleinen Handvoll Benutzer-Laptops vermutet oder entdeckt wurde, möchten Sie sofort zwei Dinge tun: Isolieren Sie die kontaminierten Systeme und errichten Sie zusätzliche Barrieren, um kritische Systeme sicher zu halten.

Dies sollte die Dinge, die Sie vor einer Sicherheitsverletzung tun, informieren.

Bevor es zu einer Sicherheitsverletzung kommt, haben Sie die Möglichkeit:

- Verschärfen Sie die Segmentierung rund um den administrativen Zugriff.

- Stellen Sie sicher, dass die risikobasierte Transparenz die gesamte Umgebung abdeckt, damit Sie

- Erkennen und verfolgen Sie jeden Port oder jedes Protokoll in der gesamten Computing-Umgebung.

- Positionieren Sie streng restriktive und reaktive Segmentierungsrichtlinien.

Es mag sein, dass Sie diese Richtlinien nicht täglich aktivieren, aber welche Umgebungen würden Sie sofort schließen wollen, wenn ein Angriff aktiv wäre? Dies sind die reaktiven Richtlinien, die Ihr Sicherheitsteam im Voraus erstellen und für deren Implementierung Sie geschult werden sollten.

Proaktives Schließen unnötiger, riskanter und typischerweise missbrauchter Ports

Hoch vernetzte Ports konzentrieren das Risiko, da sie in der Regel mit dem größten Teil oder der gesamten Umgebung kommunizieren. Das bedeutet, dass die gesamte Umgebung sie abhört und vor dem Versuch eines Hackers geschützt sein sollte, sich von einer Umgebung in eine andere auszubreiten.

Peer-to-Peer-Ports sind riskant, da sie so geschrieben werden, dass sie von einem beliebigen Computer auf einem beliebigen Computer funktionieren. Das Problem ist, dass niemand will, dass sie universell funktionieren – einige der beliebtesten Ransomware-Vektoren verwenden diese Ports. Tatsächlich verwenden 70 Prozent aller Ransomware-Angriffe das Remote Desktop Protocol (RDP), um in ein Netzwerk einzudringen.

Bekannte Ports sind problematisch. Sie haben eine lange Geschichte mit vielen veröffentlichten und bekannten Schwachstellen gegen sie. Und sie sind oft standardmäßig aktiviert, auch wenn sie nicht für die Verwendung vorgesehen sind. Wenn Sie sie sofort schließen, verringert sich die Angriffsfläche.

Zero-Trust-Segmentierung kann riskante Ports innerhalb weniger Stunden kontrollieren und so das Risiko einer Ausbreitung einer Sicherheitsverletzung radikal reduzieren.

Isolieren Sie nicht betroffene hochwertige Anwendungen und/oder infizierte Systeme

Angreifer wollen an hochwertige Assets gelangen, da die meisten Benutzersysteme nicht über genügend Daten verfügen, um eine erfolgreiche Ransomware-Forderung zu stellen.

Sie sollten die wichtigsten Systeme und Daten in Ihrer Umgebung bereits kennen – warum also nicht eine enge Abgrenzung um jede dieser Anwendungen errichten, so dass es für einen Hacker fast unmöglich ist, seitlich in sie einzudringen?

Dies ist ein Projekt mit geringem Aufwand und hoher Belohnung, das jedes Unternehmen mit Zero Trust Segmentation in wenigen Wochen durchführen kann.

Zero-Trust-Segmentierung schafft Cyber-Resilienz

Bei der Zero-Trust-Segmentierung wird das Prinzip des Zugriffs mit den geringsten Rechten auf die Segmentierung über Cloud, Benutzergeräte und Rechenzentrumsressourcen angewendet. Bei der Reaktion auf einen Vorfall besteht die wichtigste Funktion darin, die Netzwerkkommunikation über jeden Port in einer Anwendung, einer Umgebung, einem Standort oder dem gesamten globalen Netzwerk schnell zu blockieren.

Diese grundlegende Funktion ermöglicht die Eindämmung von Sicherheitsverletzungen, die Einrichtung sauberer und kontaminierter Zonen und ermöglicht es dem Team, Systeme mit Zuversicht wiederherzustellen und sie in der "sauberen" Zone zu platzieren. Ohne sie geht das Spiel "Whack-a-Mole" monatelang weiter.

Sicherheitsverletzungen hängen davon ab, dass offene Netzwerkports verschoben werden können. Die Zero-Trust-Segmentierung ist jedoch die leistungsstärkste Lösung , um die Ausbreitung von Sicherheitsverletzungen zu verhindern.

Beginnen Sie jetzt mit dem Aufbau einer stärkeren Cyber-Resilienz

Der Port, der nicht geöffnet ist, kann keinen Verletzungsversuch übertragen.

Das bedeutet, dass Sie jedes Mal, wenn Sie Ihre Segmentierungsrichtlinie verschärfen, effektiv:

- Reduzierung der Größe des Betriebsnetzes.

- Eliminierung von Pfaden für Erkennung, laterale Bewegung und Verbreitung von Malware.

Die Verbesserung Ihrer Kontrolle über die Konnektivität ist eine der wichtigsten Fähigkeiten, die Sie benötigen, um eine stärkere Cyber-Resilienz aufzubauen. Eine risikobewusste Zero-Trust-Segmentierung kann die Cyber-Resilienz in kürzerer Zeit radikal verbessern, als Sie vielleicht denken.

Der diesjährige Cybersecurity Awareness Month bot die Gelegenheit, über Möglichkeiten zur Verbesserung Ihrer Sicherheitslage nachzudenken, sich neu zu fokussieren und zu planen. Danke, dass Sie sich uns angeschlossen haben.

.png)

.webp)