Wenig bekannte Funktionen von Illumio Core: Core Services Detector

In dieser fortlaufenden Serie beleuchten die Sicherheitsexperten von Illumio die weniger bekannten (aber nicht weniger leistungsfähigen) Funktionen von Illumio Core.

Eine häufige Herausforderung für Sicherheitsteams besteht darin, zu entscheiden, wie Workloads gekennzeichnet werden sollen, damit sie widerspiegeln, welche Anwendungen auf ihnen ausgeführt werden. Allzu oft ist nicht klar, welche Anwendungen auf welchen Workloads ausgeführt werden, und es kann mehr als eine Anwendung auf einer Workload ausgeführt werden.

Das Herausfinden, um welche Anwendungen es sich handelt, kann zeitaufwändig sein und die Amortisation Ihrer Sicherheitslösungen verzögern. Schlimmer noch: Wenn Sie keinen Einblick in Ihre Anwendungen und deren Workloads haben, können Sie versehentlich Abhängigkeiten aufheben.

Wie können Sie schnell eine vollständige Bestandsaufnahme der Anwendungen finden, die auf all Ihren Workloads ausgeführt werden? Der Core Services Detector von Illumio kann dabei helfen. Lesen Sie weiter, um zu erfahren, wie es geht.

Was ist der Core Services Detector?

Illumio Core verwaltet Workloads direkt auf der Workload. Auf diese Weise können viele Informationen über diese Workload gesammelt werden. Eine dieser Informationen ist, welche Datenflüsse und zugehörigen Portnummern für diese Workload gesendet und empfangen werden.

Der Virtual Enforcement Node (VEN) von Illumio für einen Workload meldet diese Informationen von jedem verwalteten Workload an die Policy Compute Engine (PCE) von Illumio zurück. Der PCE analysiert diese Informationen und ordnet diese Flüsse bestimmten Anwendungen zu. Der PCE bezeichnet diese erkannten Anwendungen als Core Services, und die Möglichkeit, diese Informationen auf dem PCE zu sammeln, wird als Core Services Detector bezeichnet.

Funktionsweise des Core Services Detector

Der Core Services Detector wurde entwickelt, um die komplexe Aufgabe der Erkennung und Kennzeichnung wesentlicher Netzwerkdienste zu vereinfachen. Hier ist der dreistufige Prozess, den die Funktion verwendet, um Ihnen zu helfen, Ihre wichtigsten Ressourcen besser zu verstehen und zu schützen:

1. Ermitteln von Datenverkehrsflüssen und Prozessinformationen, die auf Workloads ausgeführt werden

Der Core Services Detector beginnt mit dem Sammeln von Informationen von allen VENs zu verwalteten Workloads. Es analysiert Datenverkehrsflüsse und verarbeitet Informationen, um zu identifizieren, welche Anwendungen sie verwenden.

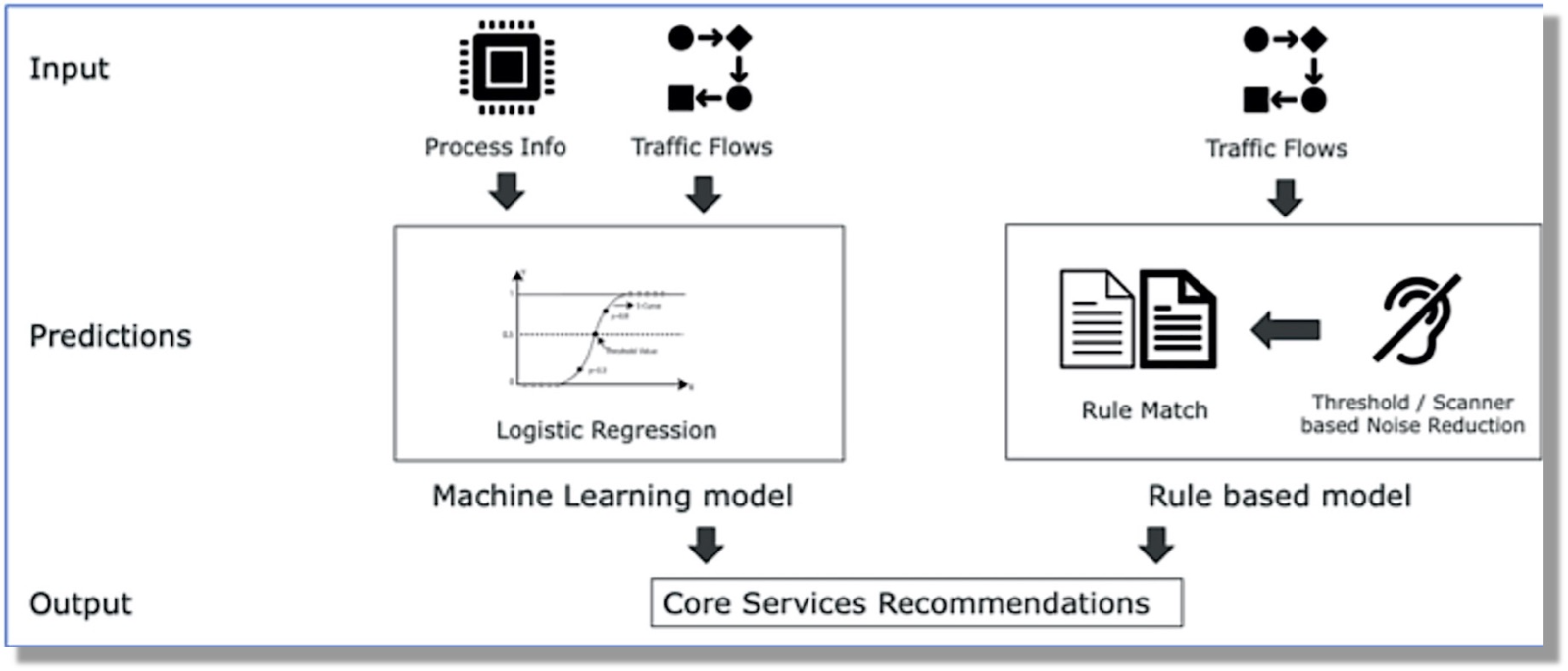

Die Funktion verwendet eine Kombination aus maschinellem Lernen (ML) und regelbasierten Modellen, um eine Liste des gesamten erkannten Anwendungsdatenverkehrs zu erstellen.

Der Core Services Detector verwendet zwei Ansätze zur Analyse des Datenverkehrs:

- Eine Kombination aus Prozessinformationsanalyse und Verkehrsflüssen

- Allein die Verkehrsflussanalyse

Durch die Kombination dieser verschiedenen Ansätze kann der Core Services Detector eine Liste von Services erstellen, die auf jeder Workload ausgeführt werden.

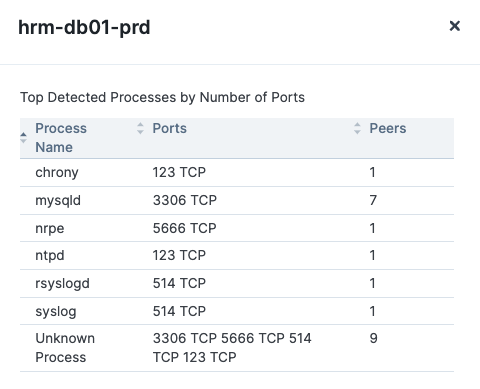

2. Erstellen Sie ein Inventar der erkannten Dienste

Je länger der Core Services Detector ausgeführt wird, desto mehr Details werden erfasst. Es wird empfohlen, die Ausführung 14 Tage lang zuzulassen, um Dienste abzufangen, die nur gelegentlich ausgeführt werden. Aber es wird am ersten Tag damit beginnen, Informationen zu entdecken und zu analysieren. Zu diesem Zeitpunkt kann der Illumio PCE 51 Kerndienste erkennen.

Wenn Dienste erkannt werden, wird eine Liste der Dienste angezeigt, die auf bestimmten Hosts mit Bezeichnung ausgeführt werden.

3. Labels empfehlen

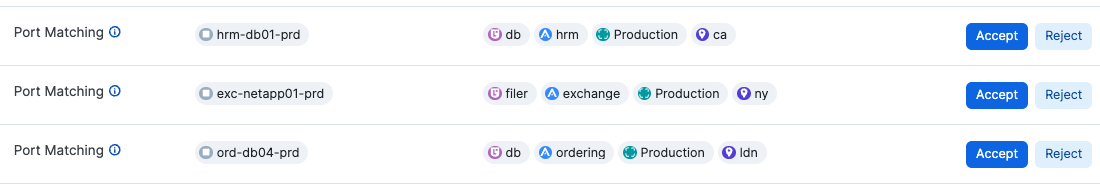

Illumio empfiehlt für Menschen lesbare Rollen- und Anwendungsbezeichnungen für Workloads auf der Grundlage der Analyse der Dienste, die bei der Ausführung auf ihnen entdeckt wurden.

Die Ergebnisse in der obigen Liste der ermittelten Dienste enthalten z. B. einen datenbankbezogenen Datenverkehr. In diesem Fall empfiehlt Illumio spezifische Labels für die Workloads, bei denen der Datenbankverkehr entdeckt wurde.

Sie haben die Möglichkeit, die Label-Empfehlungen von Illumio anzunehmen oder abzulehnen. Auf diese Weise haben Sie die Möglichkeit, eine genaue Bestandsaufnahme der Services zu erhalten, zu entscheiden, welche Services beibehalten oder gehen können, und dann Labels anzuwenden, wenn Sie bereit sind.

Automatische Erkennung von Anwendungen mit dem Illumio Core Service Detector

Sie können nicht sichern, was Sie nicht sehen können. Das Herausfinden, was in einer Umgebung ausgeführt wird, ist der erste Schritt zum Aufbau einer robusten Sicherheitsarchitektur mit den geringsten Berechtigungen. Indem Sie Ihre Workloads beleuchten, können Sie Ihre Anforderungen an Sicherheitsrichtlinien verdeutlichen.

Wenn Sie nachts nicht schlafen können, weil Sie nicht wissen, was in Ihrem Netzwerk läuft, kann der Core Services Detector von Illumio helfen. Holen Sie sich die Gewissheit, dass Sie genau wissen, was in Ihrem Netzwerk ausgeführt wird.

Sie können nicht erzwingen, was Sie nicht sehen können. Illumio erkennt, was in Ihrer Umgebung ausgeführt wird, zeigt es übersichtlich zusammen mit allen Abhängigkeiten an und ermöglicht dann die Kennzeichnung von Workloads und Anwendungen entlang geschäftsdefinierter Grenzen, mit dem Ergebnis eines robusten Zugriffsmodells mit den geringsten Berechtigungen, das ohne den Aufwand einer übermäßig komplexen Bereitstellung ermöglicht wird. Beleuchten Sie Ihre Workloads und dann Ihre Richtlinie.

Wenn Sie mehr über die Verwendung der erweiterten Datenerfassung erfahren möchten, kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.

.png)

.webp)

.webp)