Wenig bekannte Funktionen von illumio core: Erweiterte Datenerfassung

In dieser fortlaufenden Serie beleuchten die Sicherheitsexperten von Illumio die weniger bekannten (aber nicht weniger leistungsfähigen) Funktionen von Illumio Core.

Wir verwenden Erkennungstools seit Jahrzehnten. Doch die Zahl der Sicherheitsverletzungen und Ransomware-Angriffe nimmt weiter zu.

Cyberangriffe verändern sich und bewegen sich schneller als je zuvor. Es ist unmöglich, alle Sicherheitsverletzungen zu erkennen und zu verhindern, aber wir können ihre Ausbreitung stoppen, wenn sie passieren.

Illumio Zero Trust Segmentation (ZTS) stoppt die Ausbreitung von Sicherheitsverletzungen und Ransomware-Angriffen, bevor sie an Ihre kritischen Assets und Daten gelangen können. Anstatt zu versuchen, den nächsten Angriff zu verhindern oder zu erkennen, verriegelt Illumio ZTS die Tür zu Ihren Netzwerksegmenten.

Aber was ist mit der kleinen Anzahl von Ports, die offen bleiben müssen, damit Sie Ihr Geschäft führen können? Die erweiterte Datenerfassungsfunktion von Illumio hilft Ihnen, Ihr Verkehrsaufkommen zu überwachen, um Anomalien zu finden und bei Bedarf Maßnahmen zu ergreifen. Lesen Sie weiter, um mehr darüber zu erfahren, wie diese Funktion funktioniert und welchen Wert sie für Ihr Unternehmen bringen kann.

Die Erkennung von Bedrohungen reicht nicht aus, um sich vor Sicherheitsverletzungen zu schützen

Angreifer setzen Malware und Ransomware schneller ein, als Erkennungs- und Reaktionstools Schritt halten können. Zero-Day-Bedrohungen, wie z. B. die MOVEit-Angriffe der Clop-Ransomware-Gruppe, können schnell an den Erkennungstools vorbeigehen und sich sofort in Ihrem Netzwerk ausbreiten.

Wenn Sie keine Möglichkeit haben, die Ausbreitung unentdeckter Sicherheitsverletzungen zu verhindern, können Angreifer innerhalb von Minuten auf Ihre wichtigsten Ressourcen zugreifen.

Nachdem die erste Workload kompromittiert wurde, suchen Angreifer sofort nach offenen Sitzungen, damit sie sich auf benachbarte Workloads ausbreiten können. Zu den Ports, die häufig geöffnet sind und zwischen Workloads lauschen, gehören RDP, SSH und SMB. Jede dieser Funktionen kann leicht von Malware verwendet werden, um ihre Nutzlast an benachbarte Workloads zu übermitteln und sich mit exponentieller Geschwindigkeit über die Infrastruktur auszubreiten.

Illumio ZTS verhindert, dass sich alle Sicherheitsverletzungen in jedem Umfang ausbreiten, selbst wenn sie von Lösungen zur Bedrohungssuche unentdeckt geblieben sind. Sie können die Ports blockieren, die Angreifer am häufigsten verwenden, um in Netzwerke einzudringen, und nur den Zugriff auf eine kleine Gruppe zentralisierter Verwaltungssysteme ermöglichen. Das bedeutet, dass jeder erfolgreiche Verstoß bis zu seinem Einstiegspunkt isoliert wird und sich nicht durch den Rest des Netzwerks bewegen kann.

Anstatt Ressourcen darauf zu verwenden, eine Bedrohung zuerst zu erkennen und dann ihre Absicht zu verstehen, verhindert Illumio einfach, dass Bedrohungen Sitzungen verwenden und Ports zwischen Workloads öffnen, um sich auszubreiten. Illumio verriegelt die Türen, bevor er versucht zu verstehen, warum jemand versucht, sie aufzubrechen.

So wird sichergestellt, dass ein kleines, unentdecktes Sicherheitsproblem nicht stillschweigend zu einem katastrophalen Vorfall eskalieren kann.

Erweiterte Datenerfassung: Sicherung von Ports, die für den Geschäftsbetrieb geöffnet bleiben müssen

Wenn Sie 100 % aller Ports überall blockieren, sind Sie zu 100 % sicher vor Malware, die sich über Ihr Netzwerk ausbreitet. Aber es bedeutet auch, dass Sie zu 100 % nicht in der Lage sind, Geschäfte zu machen. Beispielsweise benötigen Verarbeitungsworkloads weiterhin Zugriff auf Datenbankworkloads.

Wie überwacht Illumio die kleine Anzahl von Ports, die offen bleiben müssen, um sicherzustellen, dass sie nicht missbraucht werden?

Mit der Funktion "Enhanced Data Collection" setzen die Illumio Virtual Enforcement Node (VEN)-Agenten die Firewall-Funktionen durch, die in den meisten modernen Betriebssystemen integriert sind. Da diese VENs direkt auf einer Workload bereitgestellt werden, können sie auch Informationen zu Folgendem sammeln:

- Prozesse, die derzeit auf allen verwalteten Hosts ausgeführt werden

- Das Volumen des Datenverkehrs, das auf offenen Ports verwendet wird

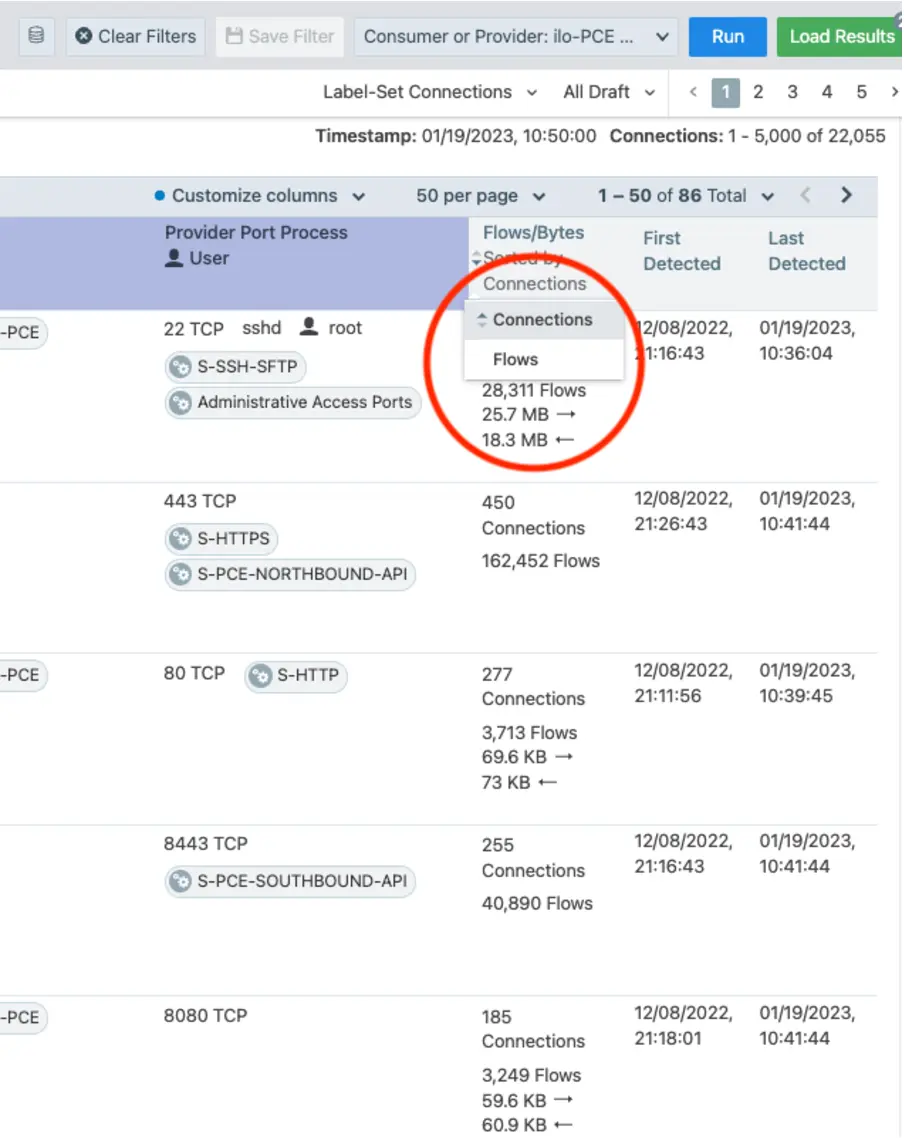

Die Illumio Policy Compute Engine (PCE) zeigt dann die Anzahl der Bytes an und protokolliert sie, die in bestimmten offenen Sitzungen verwalteter Workloads angezeigt wurden.

Wenn beispielsweise Port 53 für eine Workload offen gelassen wird, um den DNS-Zugriff zu ermöglichen, kann der VEN Metriken zum Volumen des Datenverkehrs erfassen, der über diesen Port angezeigt wird. Wenn die Byteanzahl wie erwartet ein geringes Datenverkehrsaufkommen anzeigt, hilft dies sicherzustellen, dass es sich um gültigen DNS-Datenverkehr handelt. Wenn die Zählung jedoch 10 Gigabyte Datenverkehr anzeigt, der über denselben Port geleitet wird, ist dies ein Warnsignal dafür, dass es sich nicht um gültigen DNS-Datenverkehr handelt. Dies könnte darauf hindeuten, dass eine aktive DNS-Tunneling-Bedrohung vorliegt.

Sie können das von der Funktion "Erweiterte Datenerfassung" gefundene Verkehrsaufkommen anzeigen und automatisch Maßnahmen ergreifen. Eine SIEM-Lösung (Security Information and Event Management) wie Splunk kann Protokolle von Illumio sammeln. Wenn anomale Datenverkehrsmengen über offene Ports festgestellt werden, kann es seine SOAR-Plattform ( Security Orchestration, Automation and Response) verwenden, um automatisch API-gesteuerte Anweisungen an Illumio zu senden, um diese Ports zu blockieren. Die Reaktion auf Verkehrsanomalien erfordert eine automatisierte Reaktion , um die Verzögerung zu vermeiden, die durch einen Menschen verursacht wird, der eine Entscheidung treffen muss.

Funktionsweise der erweiterten Datenerfassung

Sie können die erweiterte Datenerfassung auf zwei Arten verwenden:

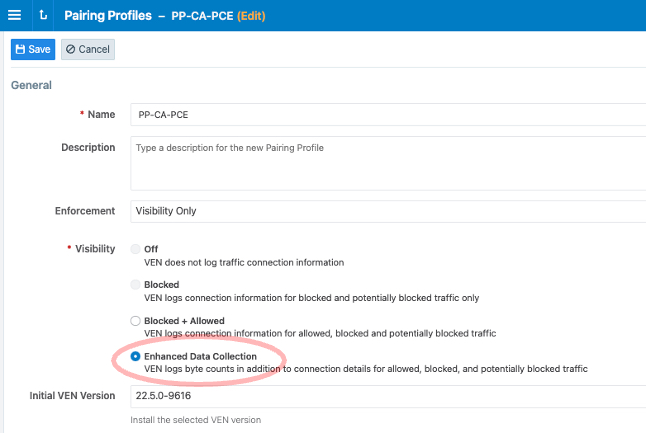

- Pairing-Profile: Die VENs beginnen mit dem Zählen von Bytes für Sitzungen auf Workloads, sobald sie anfänglich gekoppelt werden.

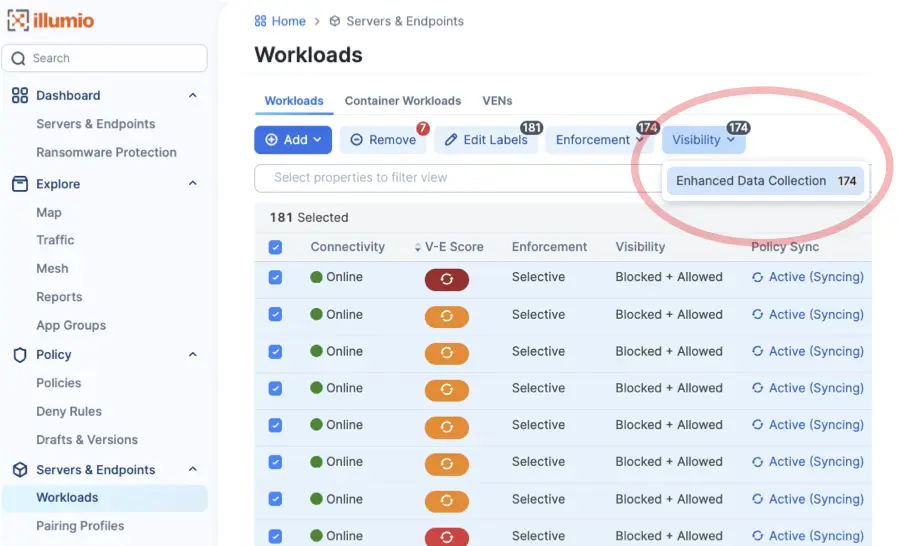

- Arbeitsauslastungen: Bytes werden für Workloads gezählt, die bereits bereitgestellt wurden.

Die Funktion sammelt und protokolliert das Datenverkehrsvolumen für den gesamten Datenverkehr über eine erzwungene Sitzung. Sie können diese Daten dann in der Option Traffic der grafischen PCE-Benutzeroberfläche (GUI) von Illumio anzeigen.

Mit der erweiterten Datenerfassung kann Bedrohungsverhalten erkannt werden, ohne dass Datenverkehr abgefangen werden muss. Illumio erkennt das Verkehrsaufkommen vollständig von der Managementebene aus, indem es die verwalteten Workload-Prozesse und das erwartete Verhalten dieser Workloads überwacht. Dadurch wird das Risiko vermieden, dass ein Engpass in der Datenebene entsteht.

Bereiten Sie sich mit Illumio auf die nächste Sicherheitsverletzung oder den nächsten Ransomware-Angriff vor

Lösungen zur Bedrohungssuche sind nach wie vor ein wichtiger Bestandteil einer Zero-Trust-Architektur. Aber um Ihre Zero-Trust-Grundlage aufzubauen, ist eine Zero-Trust-Segmentierung von entscheidender Bedeutung.

Zero Trust sollte Ihr Netzwerk nicht komplexer machen. Es sollte es vereinfachen. Illumio ZTS bietet eine einfache Lösung für eine komplexe Sicherheitsherausforderung.

Wenn Sie mehr über die Verwendung der erweiterten Datenerfassung erfahren möchten, kontaktieren Sie uns noch heute für eine kostenlose Beratung und Demo.

.png)

_(1).webp)

.webp)