Verständnis der EU-Compliance-Mandate: Operational Technology & Critical Systems

In meinem ersten Beitrag zum Verständnis der EU-Compliance-Mandate habe ich die Compliance-Landschaft als Ganzes erörtert – und wie verschiedene Branchen und Bereiche jeweils ihre eigenen Verwaltungsmandate oder Leitlinien zur Cybersicherheit haben. Heute konzentriere ich mich auf Regulierungen und Sicherheitskontrollen, die für einen wirklich interessanten Sektor spezifisch sind – kritische Systeme und Betriebstechnik.

Der Klarheit halber beginnen wir mit der Definition einiger häufig verwendeter Akronyme:

- OT – Operational Technology (im Gegensatz zu IT, Informationstechnologie)

- IT – Informationstechnologie, die typischen Computersysteme und Netzwerke, mit denen wir alle vertraut sind

- ICS – Industrielle Steuerungssysteme

- SCADA – Aufsichtsrechtliche Kontrolle und Datenerfassung

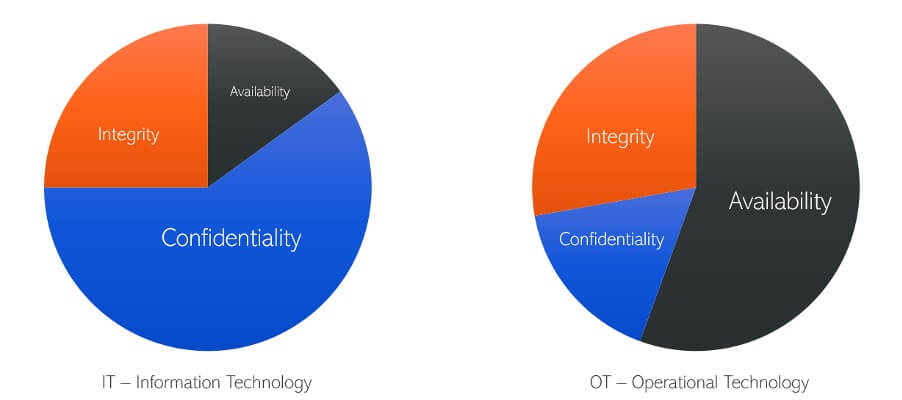

Es ist wichtig, die Kernunterschiede zwischen OT- und IT-Sicherheit zu verstehen, bevor wir uns mit der Compliance befassen, die in der Branche existiert, da die grundlegenden Anforderungen sehr unterschiedlich sind. Für diejenigen, die in diesem Bereich arbeiten oder dort Erfahrung haben, haben wir wahrscheinlich alle Variationen des folgenden Diagramms gesehen:

In einer OT-Umgebung kann der Ausfall eines Systems oder eine Inkonsistenz in den Daten zu echten, physischen Auswirkungen auf die Welt führen. So kann beispielsweise der Ausfall eines Sicherheitssystems oder der Stillstand einer Produktionslinie zu physisch schädlicheren Ergebnissen führen als ähnliche Ausfälle in der IT. Das bedeutet natürlich, dass die Systeme selbst (einschließlich der Software) auf Ausfallsicherheit und Redundanz ausgelegt sind – und die entsprechenden Compliance-Mandate dies berücksichtigen.

Schauen wir uns vor diesem Hintergrund einige der Compliance-Typen an, die möglicherweise zutreffen, und erörtern dann, wie Mikrosegmentierung und Kontrolle eine Rolle spielen.

Die wichtigsten Mandate, die wir in der EU sehen, sind:

- Die Richtlinie über Netz- und Informationssicherheit (NIS-D). Dabei handelt es sich um ein EU-weites Paket von Cyber-Kontrollen, das zentral mit Beiträgen aller Staaten erstellt wird, aber mit Anleitung und Aufsicht vor Ort auf Länderbasis.

- LPM. Ähnlich, aber stärker lokal ausgerichtet, ist LPM ein französisches, OT-spezifisches Mandat oder "Gesetz zum Schutz kritischer Informationsinfrastrukturen". Dies war teilweise die Grundlage für die NIS-D und enthält ähnliche Konzepte eines Betreibers wesentlicher Dienste. Der Unterschied zu LPM besteht darin, dass es sich um ein Mandat handelt und daher Systeme, die als "im Geltungsbereich" des Mandats gelten, den LPM-Sicherheitsrichtlinien entsprechen müssen. In Frankreich wird dieses Gesetz von der ANSSI (Agence nationale de la sécurité des systèmes d'information) geregelt, die auch die NIS-D in der Region beaufsichtigt.

Wie Mikrosegmentierung auf die Compliance von OT-Systemen angewendet wird

Sowohl das NIS-D als auch das LPM nennen explizit einige Schlüsselbereiche.

Für LPM sind die 20 Kategorien:

- Richtlinien zur Informationssicherung

- Sicherheitsakkreditierung

- Netzwerk-Mapping

- Aufrechterhaltung der Sicherheit

- Protokollierung

- Korrelation und Analyse von Protokollen

- Erkennung

- Umgang mit Sicherheitsvorfällen

- Behandlung von Sicherheitswarnungen

- Krisenmanagement

- Identifizierung

- Authentifizierung

- Zugriffskontrolle und Privilegienverwaltung

- Administrative Zugriffskontrolle

- Verwaltungssysteme

- Segregation in Systemen und Netzwerken

- Überwachung und Filterung des Datenverkehrs

- Remotezugriff

- Einrichtung von Systemen

- Indikatoren

Für die NIS-D veröffentlichen die lokalen Mitgliedstaaten spezifische Leitlinien. In Grossbritannien wird dies zum Beispiel vom NCSC (National Cyber Security Centre) übernommen – mit seinem Cyber Assessment Framework (CAF). Weitere Informationen hierzu finden Sie in diesem Webinar und in diesem Whitepaper.

NIS-D verfügt über eine ähnliche Anzahl spezifischer Bereiche, die sich auf die Mikrosegmentierung und die Sichtbarkeit von Netzwerkflüssen beziehen:

- Risikomanagement-Prozess: Ihr Organisationsprozess stellt sicher, dass Sicherheitsrisiken für Netzwerke und Informationssysteme, die für wesentliche Dienste relevant sind , identifiziert, analysiert, priorisiert und verwaltet werden.

- Datensicherheit: Sie verfügen über ein aktuelles Verständnis der Datenverknüpfungen, die zur Übertragung von Daten verwendet werden , die für Ihren wesentlichen Dienst wichtig sind

- Daten während der Übertragung: Sie haben alle Datenlinks, die Daten enthalten, die für die Erbringung des wesentlichen Dienstes wichtig sind, identifiziert und angemessen geschützt .

- Sicher durch Design: Ihre Netze und Informationssysteme werden in entsprechende Sicherheitszonen eingeteilt, z. Die Betriebssysteme für den wesentlichen Dienst sind in einer äußerst vertrauenswürdigen, sichereren Zone getrennt.

- Design für Resilienz: Die operativen Systeme Ihres wesentlichen Dienstes werden durch geeignete technische und physische Mittel von anderen geschäftlichen und externen Systemen getrennt , z. Getrennte Netzwerk- und Systeminfrastruktur mit eigenständiger Benutzerverwaltung. Internetdienste sind von Betriebssystemen aus nicht zugänglich.

- Schwachstellen-Management: Sie verfügen über ein aktuelles Verständnis der Gefährdung Ihres wesentlichen Dienstes durch öffentlich bekannte Sicherheitsrisiken.

- Sicherheitsüberwachung: Neben Ihrer Netzwerkgrenze umfasst Ihre Überwachungsabdeckung auch internes und hostbasiertes Monitoring.

Wir sehen, dass Illumio sowohl für LPM als auch für NIS-D helfen kann.

Wie Sie mit Mikrosegmentierung die Einhaltung gesetzlicher Vorschriften erreichen

Wie können Sie, nachdem Sie die Anforderungen verstanden haben, Mikrosegmentierung vor Ort nutzen, um diese (und andere) Kontrollen zu erfüllen? Hier sind ein paar Beispiele:

- Application Dependency Mapping sowohl der OT- als auch der IT-Umgebung, wobei die IT/OT-Grenze entscheidend einbezogen wird. Dies kann durch Datenerfassung auf Workload-Ebene oder, was wahrscheinlicher ist, durch Flow-Erfassung von der Netzwerkinfrastruktur auf der OT-Seite erreicht werden, um eine umfassende, hochgenaue Karte bereitzustellen.

- Umgebungssegmentierung der OT- und IT-Umgebungen unter Beibehaltung kritischer Überwachungs-, Protokollierungs- und Kontrollkanäle. Zero Trust als Netzwerksicherheitskonzept war noch nie so anwendbar wie in diesem Szenario.

- Warnung vor neuen Datenflüssen/Verbindungen in die OT-Umgebung von der IT oder aus der OT-Umgebung selbst. Die Initiierung neuer Verbindungen ist aus zwei Gründen wichtig zu überwachen: Erstens ist die OT tendenziell eine statischere Umgebung als die gesprächigere und dynamischere IT-Seite. Zweitens: Unabhängig davon, ob es sich um vorsätzliche (gezielte böswillige Aktivitäten, um Zugriff auf die ICS/SCADA-Systeme zu verschaffen) oder versehentliche (eine Reihe von hochkarätigen OT-Kompromittierungen waren tatsächlich eher Kollateralschäden durch Standard-Malware, die sich Zugang zur kritischen Systemseite verschaffte) handelte, ist ein unbefugter, erfolgreicher Zugriff auf die kritische Seite des Netzwerks im Grunde das, was Mikrosegmentierungslösungen verhindern.

- Schwachstellenbewertung für die OT-Infrastruktur. Wie wir am NIS-D sehen können, ist das Schwachstellenmanagement der Schlüssel. Illumio zum Beispiel scannt zwar nicht nach Schwachstellen, ordnet diese aber den beobachteten Gruppierungs- und Anwendungsabläufen zu, zeigt kritische Pfade auf und hilft bei der Priorisierung von Mikrosegmentierungsrichtlinien und Patches.

Die sich ständig verändernde Landschaft

Da sich die Agilität und Überwachung kritischer Systeme verschiebt, sind sie zunehmend mit weniger kritischen Netzwerken und Anwendungen und manchmal sogar mit dem Internet verbunden. Eine schnelle Suche nach dem OT-Protokoll auf shodan.io kann mir die Augen öffnen! Gleichzeitig wird die Konnektivität und Sicherheit dieser Systeme immer genauer unter die Lupe genommen, und das sollte auch der Fall sein. Diese Gegenüberstellung bedeutet, dass Transparenz unglaublich wichtig wird, noch bevor Mikrosegmentierungsrichtlinien klar definiert und gepflegt werden.

Wie in meinem ersten Beitrag erwähnt, bieten die verschiedenen Mandate ein Spektrum der Durchsetzung – von strengen, vorgeschriebenen Gesetzen (im Fall von LPM) bis hin zu einer derzeit eher leitenden Position im Fall der NIS-D. Ein Teil des Unterschieds liegt hier in der Reife und der Länge der Existenz.

In den allgemeineren, weniger genau definierten Fällen wird die Interpretation der Leitlinien wichtig, und ähnlich wie die DSGVO berücksichtigt die NIS-D sowohl die Absicht als auch die technische Umsetzung und die spezifische Konfiguration.

In jedem Fall denke ich, dass es klar ist, dass die Sichtbarkeit und Segmentierung dieser zunehmend vernetzten kritischen Systeme die grundlegende Kontrolle ist, mit der wir sie sichern können.

Bleiben Sie dran für meinen nächsten Beitrag, in dem ich die Mandate der Finanzbranche in der EU untersuchen werde.

Weitere Informationen zu Illumio ASP finden Sie auf unserer Seite zur Lösungsarchitektur.

.png)