Verständnis der EU-Compliance-Mandate: DSGVO, Cyber Essentials

Im ersten Teil dieser Blogserie habe ich die Compliance-Landschaft erörtert und erläutert, wie verschiedene Branchen jeweils ihre eigenen Verwaltungsmandate oder Leitlinien zur Cybersicherheit haben. Es folgte ein Beitrag über Regulierung und Sicherheitskontrollen im Bereich Kritische Systeme und Betriebstechnik, ein Bereich, in dem ich direkte Erfahrungen gemacht habe und der mich fasziniert, da sich die Cybersicherheit dort entwickelt. Von dort aus wechselte ich zu den in der EU geltenden Vorschriften für Finanzdienstleistungen .

Hier werden wir uns einem etwas tangentialen Mandat, der DSGVO, zuwenden und uns auch Cyber Essentials/Cyber Essentials Plus als eine Reihe von NCSC-Richtlinien (UK National Cyber Security Centre) zur Cybersicherheit ansehen.

Die Datenschutz-Grundverordnung - DSGVO

Viele von Ihnen sind mit der Datenschutz-Grundverordnung (DSGVO) vertraut – unabhängig davon, ob sie sich direkt auf Ihr Leben und Ihre Arbeit in der EU auswirkt oder ob sie auf die Daten anwendbar ist, mit denen wir arbeiten, und auf die Systeme, mit denen wir interagieren.

Ohne zu sehr ins Detail zu gehen, konzentriert sich die DSGVO in erster Linie auf den Datenschutz, die Datenverarbeitung und die Privatsphäre der personenbezogenen Daten (PII) von EU-Bürgern. Die Grundprinzipien geben dem Einzelnen die Kontrolle über seine Daten und schreiben vor, dass die für die Verarbeitung Verantwortlichen und Verarbeiter von Daten "geeignete technische und organisatorische Maßnahmen" ergreifen, um die Datenschutzgrundsätze umzusetzen. Die DSGVO, die bereits im Frühjahr 2018 eingeführt wurde und für alle Organisationen gilt, die mit den Daten von EU-Bürgern umgehen, ist weitreichend, zielt aber darauf ab, die Kontrolle über personenbezogene Daten als Verordnung (Kontrolle) und nicht als Richtlinie (Leitfaden) zu vereinheitlichen.

Grundsätzlich bedeutet die DSGVO für Cybersicherheitspraktiker einige Dinge. Konkret müssen Unternehmen:

- Verwalten von Sicherheitsrisiken

- Schützen Sie personenbezogene Daten vor Cyberangriffen

- Erkennen von Sicherheitsereignissen

- Minimieren Sie die Auswirkungen

Diese können auf verschiedene Weise angegangen werden, einschließlich der Umsetzung der Cyber Essentials-Richtlinien in Großbritannien, auf die wir später in diesem Beitrag eingehen werden.

Zunächst möchte ich mich damit befassen, wie wir die Anforderungen interpretieren und anwenden, insbesondere durch die Linse der Mikrosegmentierung, der Verhinderung von Sicherheitsverletzungen und der Reduzierung von lateralen Bewegungen.

Die wichtigsten DSGVO-Prinzipien und wie Illumio hilft

Es gibt eine Reihe von Richtlinien, die Sie verwenden können, um die DSGVO-Standards aus Sicht der Cybersicherheit zu erfüllen, die im NCSC GDPR Security Outcomes Guide beschrieben sind. Davon fallen eine Reihe spezifischer Anforderungen in den Bereich der Mikrosegmentierung:

A) Verwalten von Sicherheitsrisiken

Sie verfügen über geeignete Organisationsstrukturen, Richtlinien und Prozesse, um Sicherheitsrisiken für personenbezogene Daten zu verstehen, zu bewerten und systematisch zu verwalten

Nämlich:

A. 3 Vermögensverwaltung

Diese Anforderung bezieht sich in der Regel auf die Daten selbst im Rahmen der DSGVO, aber die Datenverarbeitungs-/Datenhosting-Systeme selbst können visualisiert und abgebildet und anschließend entsprechend segmentiert werden, um unerwünschten Zugriff oder Kompromittierung zu verhindern.

A. 4 Auftragsverarbeiter und die Lieferkette

Sie verstehen und verwalten Sicherheitsrisiken für Ihre Verarbeitungsvorgänge, die sich aus Abhängigkeiten von Dritten, wie z. B. Datenverarbeitern, ergeben können. Dazu gehört auch, dass sie angemessene Sicherheitsmaßnahmen ergreifen.

Das Application Dependency Mapping über Illumination ist eine Hauptfunktion von Illumio Core und ermöglicht ein besseres Verständnis der Konnektivität Ihres Unternehmens zu externen Systemen.

B) Schutz personenbezogener Daten vor Cyberangriffen

Sie verfügen über verhältnismäßige Sicherheitsmaßnahmen zum Schutz vor Cyberangriffen, die sich auf die von Ihnen verarbeiteten personenbezogenen Daten und die Systeme, die diese Daten verarbeiten, erstrecken.

Ähnlich wie oben geht es hier um die Verhinderung von Cyberangriffen, also um die Verhinderung einer erfolgreichen lateralen Bewegung in die Systeme, die Daten enthalten, die unter die DSGVO fallen. Genau davor schützt die Mikrosegmentierung.

C) Erkennen von Sicherheitsereignissen

Sie können Sicherheitsereignisse erkennen, die sich auf die Systeme auswirken, die personenbezogene Daten verarbeiten, und Sie überwachen den Zugriff autorisierter Benutzer auf diese Daten

C.1 Sicherheitsüberwachung

Sie überwachen angemessen den Status von Systemen, die personenbezogene Daten verarbeiten, und überwachen den Benutzerzugriff auf diese Daten, einschließlich anomaler Benutzeraktivitäten.

Auch hier kommt das Application Dependency Mapping zur Geltung. Die Überwachung der Anwendungsflüsse in und aus kritischen Anwendungen oder Systemen ist äußerst leistungsfähig, wenn es darum geht, auf Kompromittierungen oder Verhaltensänderungen zu überwachen. In Verbindung mit der Fähigkeit zur Integration in Systeme wie SIEMs und SOARs ermöglicht es eine schnelle Reaktion auf Angriffe, wie z. B. die Quarantäne eines Geräts, das als kompromittiert gilt.

Für Unternehmen, die sich für eine Zero-Trust-Haltung entscheiden, bringen die Illumio-Richtlinien ein Unternehmen in Führung, bevor ein Angriff überhaupt die Chance hat, sich zu etablieren, und schützen kritische Systeme von Natur aus vor der lateralen Bewegung zur Kompromittierungskette.

D) Minimierung der Auswirkungen

Sie können:

Minimieren Sie die Auswirkungen einer Verletzung des Schutzes personenbezogener Daten

Stellen Sie Ihre Systeme und Dienste wieder her

Dabei geht es um den Explosionsradius, konkret um dessen Verständnis und Minimierung. Auch hier geht es darum, sich speziell auf Systeme zu beziehen, im Gegensatz zu den Daten selbst.

Um diese Anforderungen zu erfüllen, gibt es eine Reihe spezifischer Richtliniensätze, auf die verwiesen werden kann, und sogar die gesamte Organisation, die sich der Beratung und Anleitung zur Einhaltung der DSGVO-Compliance-Standards widmet. Eine solche Reihe von Richtlinien, auf die in Großbritannien als Ausgangspunkt verwiesen werden kann, ist Cyber Essentials und seine extern geprüfte Version, Cyber Essentials Plus:

Cyber Essentials, Cyber Essentials Plus

Cyber Essentials ist ein vom NCSC veröffentlichter Satz einfacher Cybersicherheitsrichtlinien, die jede Organisation zum Schutz ihrer Organisation verwenden kann und die bei der Einhaltung der DSGVO oder anderweitig hilfreich sein können. Cyber Essentials selbst ist eine Option zur Selbstbewertung, wobei Cyber Essentials Plus als extern validierte Version verfügbar ist. Die Anforderungen sind für beide gleich, nur die Methode des Nachweises ändert sich.

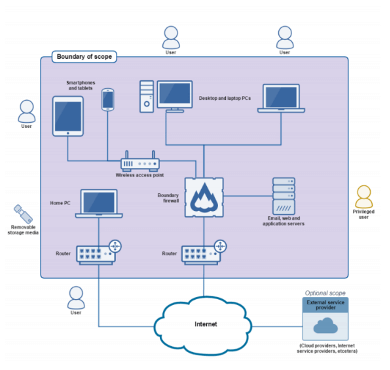

Der Geltungsbereich kann die gesamte IT-Infrastruktur – oder eine Teilmenge – umfassen. Webanwendungen befinden sich standardmäßig im Gültigkeitsbereich.

Ab Version 2.1 – August 2020 drehen sich die spezifischen Anforderungen um einige Schlüsselbereiche:

- Firewalls

- Sichere Konfiguration

- Benutzerzugriffskontrolle

- Schutz vor Malware

- Patch-Verwaltung

Davon gibt es drei Hauptbereiche, bei denen Illumio helfen kann: Firewalling, sichere Konfiguration und Malware-Schutz. Einige Aspekte der Benutzerzugriffskontrolle können auch mit der Illumio Adaptive User Segmentation-Funktionalität angesprochen werden.

Firewalls

Auf allen Geräten laufen Netzwerkdienste, die eine Form der Kommunikation mit anderen Geräten und Diensten herstellen. Indem Sie den Zugriff auf diese Dienste einschränken, verringern Sie die Anfälligkeit für Angriffe. Dies kann durch den Einsatz von Firewalls und gleichwertigen Netzwerkgeräten erreicht werden.

Eine Boundary-Firewall ist ein Netzwerkgerät, das den ein- und ausgehenden Netzwerkverkehr auf Dienste in seinem Netzwerk von Computern und mobilen Geräten beschränken kann. Es kann zum Schutz vor Cyberangriffen beitragen Cyber Essentials: Anforderungen an die IT-Infrastruktur durch die Implementierung von Beschränkungen, die als "Firewall-Regeln" bekannt sind und den Datenverkehr je nach Quelle, Ziel und Art des Kommunikationsprotokolls zulassen oder blockieren können.

Alternativ kann eine hostbasierte Firewall auf einem Gerät konfiguriert werden. Dies funktioniert auf die gleiche Weise wie eine Boundary-Firewall, schützt jedoch nur das einzelne Gerät, auf dem sie konfiguriert ist. Dieser Ansatz kann für maßgeschneiderte Regeln sorgen und bedeutet, dass die Regeln für das Gerät gelten, wo immer es verwendet wird. Dies erhöht jedoch den administrativen Aufwand für die Verwaltung von Firewallregeln.

Illumio nutzt in erster Linie die hostbasierte Firewall des etablierten Betriebssystems und programmiert sie so, dass auf einfache Weise eine dynamische Zero-Trust-Sicherheitslage erreicht werden kann. Die Verwendung vorhandener, individueller Firewalls ermöglicht eine sehr granulare Richtlinie, die sich in der Nähe des Geräts und der Daten befindet, die geschützt werden müssen.

Sichere Konfiguration

Computer und Netzwerkgeräte sind in ihren Standardkonfigurationen nicht immer sicher. Standardmäßige, sofort einsatzbereite Konfigurationen weisen oft eine oder mehrere Schwachstellen auf, wie z. B.:

- ein Administratorkonto mit einem vorgegebenen, öffentlich bekannten Standardkennwort

- voraktivierte, aber nicht benötigte Benutzerkonten (teilweise mit besonderen Zugriffsrechten)

- Vorinstallierte, aber nicht benötigte Anwendungen oder Dienste

Standardinstallationen von Computern und Netzwerkgeräten können Cyberangreifern eine Vielzahl von Möglichkeiten bieten, sich unbefugten Zugriff auf die sensiblen Informationen eines Unternehmens zu verschaffen – oft mit Leichtigkeit.

Auch hier erhöht Zero Trust als Policy-Modell massiv die Sicherheit eines gegebenen Workloads – und minimiert den Zugriff auf die erwähnten "unnötigen Anwendungen oder Dienste".

Schutz vor Malware

Die Ausführung von Software, die aus dem Internet heruntergeladen wird, kann ein Gerät einer Malware-Infektion aussetzen.

Malware, wie z. B. Computerviren, Würmer und Spyware, ist Software, die absichtlich geschrieben und verbreitet wurde, um bösartige Aktionen auszuführen. Zu den potenziellen Quellen für Malware-Infektionen gehören bösartige E-Mail-Anhänge, Downloads (einschließlich solcher aus App-Stores) und die direkte Installation nicht autorisierter Software.

Mit dieser Anleitung helfen sowohl Illumio Core als auch Illumio Edge , den lateralen Bewegungsteil einer Malware-Infektion zu verhindern, den Explosionsradius zu minimieren und die anschließende Kompromittierung der kritischen Geschäftsanwendungen zu verhindern.

Schließlich

Sowohl in den Fällen der Kontrolle als auch der Anleitung ist die Interpretation oft entscheidend. Die DSGVO ist dafür bekannt, dass sie schwer zu interpretieren und umzusetzen ist und eine relativ offene Richtung in Bezug auf die spezifischen Wege zur Erreichung der erforderlichen Ziele aufweist. Bußgelder im Zusammenhang mit der DSGVO berücksichtigen neben den technischen Details der implementierten Kontrollen auch die Absicht und den Aufwand, die zur Erfüllung der Anforderungen erforderlich sind.

In ähnlicher Weise bietet Cyber Essentials einen grundlegenden Überblick darüber, wie die Sicherheit erhöht werden kann, ist aber offen für mehrere Wege, um dorthin zu gelangen. Die granulare Transparenz, die durch Application Dependency Mapping ermöglicht wird, und die standardmäßige Zero-Trust-Sicherheitslage, die durch Illumio ermöglicht wird, hilft Unternehmen, einen sehr großen Schritt zu gehen, um diese beiden Sicherheitsrichtlinien zu erfüllen.

Um mehr über den Zero-Trust-Ansatz von Illumio zu erfahren, besuchen Sie https://www.illumio.com/solutions/zero-trust.

.png)